Criar e implementar a política do Windows Information Protection (WIP) com o Intune

Observação

O Microsoft Intune descontinuou futuros investimentos na gestão e implementação do Windows Information Protection.

O suporte para o Windows Information Protection sem cenário de inscrição no Microsoft Intune foi removido.

Para obter mais informações, veja Orientações sobre o fim do suporte para o Windows Information Protection.

Para obter informações sobre a MAM do Intune no Windows, consulte MAM para Windows e Definições de política de proteção de aplicações para Windows.

Pode utilizar políticas do Windows Information Protection (WIP) com aplicações do Windows 10 para proteger aplicações sem inscrição de dispositivos.

Antes de começar

Tem de compreender alguns conceitos ao adicionar uma política wip:

Lista de aplicações permitidas e isentas

Aplicações protegidas: Estas aplicações são as aplicações que têm de cumprir esta política.

Aplicações isentas: Estas aplicações estão isentas desta política e podem aceder a dados empresariais sem restrições.

Tipos de aplicações

- Aplicações recomendadas: Uma lista pré-preenchida de aplicações (principalmente do Microsoft 365 (Office)) que lhe permitem importar facilmente para a política.

- Aplicações da loja: Pode adicionar qualquer aplicação da loja Windows à política.

- Aplicações de ambiente de trabalho do Windows: Pode adicionar aplicações de ambiente de trabalho do Windows tradicionais à política (por exemplo, .exe, .dll)

Pré-requisitos

Tem de configurar o fornecedor de MAM antes de poder criar uma política wip. Saiba mais sobre como configurar o seu fornecedor de MAM com o Intune.

Importante

O WIP não suporta várias identidades, só pode existir uma identidade gerida de cada vez. Para obter mais informações sobre as capacidades e limitações do WIP, veja Proteger os seus dados empresariais com o Windows Information Protection (WIP).

Além disso, tem de ter a seguinte licença e atualização:

Para adicionar uma política WIP

Depois de configurar o Intune na sua organização, pode criar uma política específica do WIP.

Importante

As políticas do Windows Information Protection (WIP) sem inscrição foram preteridas. Já não pode criar políticas WIP para dispositivos não inscritos.

Dica

Para obter informações relacionadas sobre a criação de políticas WIP para o Intune, incluindo as definições disponíveis e como configurá-las, consulte Criar uma política do Windows Information Protection (WIP) com mAM através do portal do Microsoft Intune na biblioteca de documentação da Segurança do Windows.

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicações>Políticas de proteção de aplicações>Criar política.

- Adicione os seguintes valores:

- Nome: Escreva um nome (obrigatório) para a nova política.

- Descrição: (Opcional) Escreva uma descrição.

- Plataforma: Escolha o Windows 10 como a plataforma suportada para a sua política wip.

- Estado da inscrição:Selecione Sem inscrição como o estado de inscrição da sua política.

- Escolha Criar. A política é criada e é apresentada na tabela no painel Políticas de proteção de aplicações .

Para adicionar aplicações recomendadas à sua lista de aplicações protegidas

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Políticas de proteção de aplicativos.

- No painel Políticas de proteção de aplicações , selecione a política que pretende modificar. É apresentado o painel Proteção de Aplicações do Intune .

- Selecione Aplicações protegidas no painel Proteção de Aplicações do Intune. O painel Aplicações protegidas é aberto mostrando-lhe todas as aplicações que já estão incluídas na lista para esta política de proteção de aplicações.

- Selecione Adicionar aplicações. As informações adicionar aplicações mostram-lhe uma lista filtrada de aplicações. A lista na parte superior do painel permite-lhe alterar o filtro de lista.

- Selecione cada aplicação que pretende permitir o acesso aos seus dados empresariais.

- Clique em OK. O painel Aplicações protegidas é atualizado com todas as aplicações selecionadas.

- Clique em Salvar.

Adicionar uma aplicação da Loja à sua lista de aplicações protegidas

Para adicionar uma aplicação da Loja

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Políticas de proteção de aplicativos.

- No painel Políticas de proteção de aplicações , selecione a política que pretende modificar. É apresentado o painel Proteção de Aplicações do Intune .

- Selecione Aplicações protegidas no painel Proteção de Aplicações do Intune. O painel Aplicações protegidas é aberto mostrando-lhe todas as aplicações que já estão incluídas na lista para esta política de proteção de aplicações.

- Selecione Adicionar aplicações. As informações adicionar aplicações mostram-lhe uma lista filtrada de aplicações. A lista na parte superior do painel permite-lhe alterar o filtro de lista.

- Na lista, selecione Aplicações da Loja.

- Introduza valores para Nome, Publicador, Nome do Produto e Ação. Certifique-se de que define o valor Ação como Permitir, para que a aplicação tenha acesso aos seus dados empresariais.

- Clique em OK. O painel Aplicações protegidas é atualizado com todas as aplicações selecionadas.

- Clique em Salvar.

Adicionar uma aplicação de ambiente de trabalho à sua lista de aplicações protegidas

Para adicionar uma aplicação de ambiente de trabalho

- Entre no Centro de administração do Microsoft Intune.

- Selecione Aplicativos>Políticas de proteção de aplicativos.

- No painel Políticas de proteção de aplicações , selecione a política que pretende modificar. É apresentado o painel Proteção de Aplicações do Intune .

- Selecione Aplicações protegidas no painel Proteção de Aplicações do Intune. O painel Aplicações protegidas é aberto mostrando-lhe todas as aplicações que já estão incluídas na lista para esta política de proteção de aplicações.

- Selecione Adicionar aplicações. As informações adicionar aplicações mostram-lhe uma lista filtrada de aplicações. A lista na parte superior do painel permite-lhe alterar o filtro de lista.

- Na lista, selecione Aplicações de ambiente de trabalho.

- Introduza valores para Nome, Publicador, Nome do Produto, Ficheiro, Versão Mínima, Versão Máxima e Ação. Certifique-se de que define o valor Ação como Permitir, para que a aplicação tenha acesso aos seus dados empresariais.

- Clique em OK. O painel Aplicações protegidas é atualizado com todas as aplicações selecionadas.

- Clique em Salvar.

Aprendizagem wip

Depois de adicionar as aplicações que pretende proteger com o WIP, tem de aplicar um modo de proteção através da Aprendizagem wip.

Antes de começar

A Aprendizagem wip é um relatório que lhe permite monitorizar as suas aplicações compatíveis com WIP e aplicações desconhecidas do WIP. As aplicações desconhecidas são aquelas que não são implementadas pelo departamento de TI da sua organização. Pode exportar estas aplicações a partir do relatório e adicioná-las às políticas do WIP para evitar interrupções de produtividade antes de imporem o WIP no modo "Bloquear".

Para além de ver informações sobre aplicações compatíveis com WIP, pode ver um resumo dos dispositivos que partilharam dados de trabalho com sites. Com estas informações, pode determinar que sites devem ser adicionados às políticas wip de grupo e utilizador. O resumo mostra que URLs do site são acedidos por aplicações compatíveis com WIP.

Ao trabalhar com aplicações compatíveis com WIP e aplicações desconhecidas do WIP, recomendamos que comece com Silent ou Allow Overrides enquanto verifica com um pequeno grupo que tem as aplicações corretas na sua lista de aplicações protegidas. Depois de terminar, pode alterar para a política de imposição final, Bloquear.

Quais são os modos de proteção?

Bloquear

O WIP procura práticas de partilha de dados inadequadas e impede o utilizador de concluir a ação. As ações bloqueadas podem incluir a partilha de informações em aplicações não protegidas pela empresa e a partilha de dados empresariais entre outras pessoas e dispositivos fora da sua organização.

Permitir Substituições

O WIP procura partilhas de dados inadequadas, avisando os utilizadores quando fazem algo considerado potencialmente inseguro. No entanto, este modo permite que o utilizador substitua a política e partilhe os dados, registando a ação no registo de auditoria.

Silencioso

O WIP é executado automaticamente, registando partilhas de dados inadequadas, sem bloquear nada que teria sido pedido para interação do funcionário enquanto estava no modo Permitir Substituição. As ações não permitidas, como aplicações que tentam aceder inadequadamente a um recurso de rede ou dados protegidos pelo WIP, continuam paradas.

Desativado (não recomendado)

O WIP está desativado e não ajuda a proteger ou auditar os seus dados.

Depois de desativar o WIP, é efetuada uma tentativa de desencriptar quaisquer ficheiros etiquetados com WIP nas unidades ligadas localmente. Tenha em atenção que as informações de política e de desencriptação anteriores não serão reaplicadas automaticamente se voltar a ativar a proteção contra WIP.

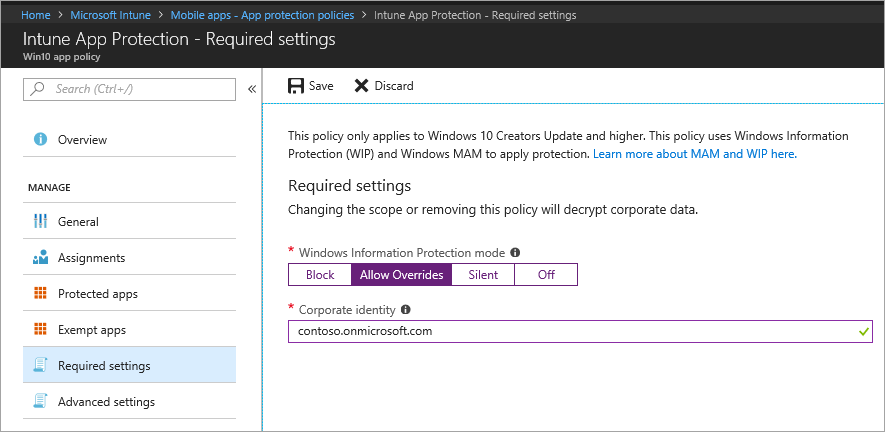

Adicionar um modo de proteção

No painel Política de aplicação, selecione o nome da sua política e, em seguida, selecione Definições obrigatórias.

Selecione uma definição e, em seguida, selecione Guardar.

Permitir que o Indexador do Windows Search pesquise itens encriptados

Permite ou não permite a indexação de itens. Este comutador destina-se ao Indexador do Windows Search, que controla se indexa itens encriptados, como os ficheiros protegidos pelo Windows Information Protection (WIP).

Esta opção de política de proteção de aplicações está nas Definições avançadas da política do Windows Information Protection. A política de proteção de aplicações tem de ser definida como a plataforma do Windows 10 e o estado de inscrição da política de aplicações tem de ser definido como Com inscrição.

Quando a política está ativada, os itens protegidos pelo WIP são indexados e os metadados sobre os mesmos são armazenados numa localização não encriptada. Os metadados incluem elementos como o caminho do ficheiro e a data de modificação.

Quando a política está desativada, os itens protegidos pelo WIP não são indexados e não aparecem nos resultados na Cortana ou no explorador de ficheiros. Também poderá haver um impacto no desempenho nas fotografias e nas aplicações do Groove se existirem muitos ficheiros de multimédia protegidos pelo WIP no dispositivo.

Observação

A Microsoft preteriu a aplicação autónoma do Windows Cortana. O assistente de produtividade da Cortana ainda está disponível. Para obter mais informações sobre as funcionalidades preteridas no cliente Windows, aceda a Funcionalidades preteridas para o cliente Windows.

Adicionar extensões de ficheiro encriptadas

Além de definir a opção Permitir que o Indexador do Windows Search pesquise itens encriptados , pode especificar uma lista de extensões de ficheiro. Os ficheiros com estas extensões são encriptados ao copiar a partir de uma partilha SMB (Server Message Block) dentro do limite empresarial, conforme definido na lista de localização de rede. Quando esta política não é especificada, é aplicado o comportamento de encriptação automática existente. Quando esta política estiver configurada, apenas os ficheiros com as extensões na lista serão encriptados.

Implementar a política de proteção de aplicações WIP

Importante

Estas informações aplicam-se ao WIP sem inscrição de dispositivos.

Depois de criar a política de proteção de aplicações WIP, tem de implementá-la na sua organização através da MAM.

No painel Política de aplicação, selecione a política de proteção de aplicações recém-criada e selecione Grupos> deutilizadores Adicionar grupo de utilizadores.

É aberta uma lista de grupos de utilizadores, compostos por todos os grupos de segurança no seu ID do Microsoft Entra, no painel Adicionar grupo de utilizadores .

Escolha o grupo ao qual pretende aplicar a política e, em seguida, selecione Selecionar para implementar a política.

Próximas etapas

Saiba mais sobre o Windows Information Protection. Consulte Proteger os seus dados empresariais com o Windows Information Protection (WIP).