Use o WDAC e o Windows PowerShell para permitir ou bloquear aplicativos em dispositivos do HoloLens 2 com o Microsoft Intune

Os dispositivos do Microsoft HoloLens 2 são compatíveis com o CSP do WDAC (Controle de Aplicativos do Windows Defender), que substitui o CSP do AppLocker.

Com o Windows PowerShell e o Microsoft Intune, você pode usar o CSP do WDAC para permitir ou impedir que aplicativos específicos sejam abertos em dispositivos do Microsoft HoloLens 2. Por exemplo, poderá querer permitir ou impedir que uma aplicação seja aberta em dispositivos HoloLens 2 na sua organização.

Esse recurso aplica-se a:

- Dispositivos do HoloLens 2 que executam o Windows Holographic for Business

- Windows 10/11

O CSP do WDAC é baseado no recurso WDAC (Controle de Aplicativos do Windows Defender). Você também pode usar várias políticas do WDAC.

Este artigo mostra como:

- Usar o Windows PowerShell para criar políticas do WDAC.

- Use o Windows PowerShell para converter as regras de política do WDAC em XML, atualizar o XML e, finalmente, converter o XML em um arquivo binário.

- No Microsoft Intune, criar um perfil de configuração de dispositivo personalizado, adicionar esse arquivo binário de política do WDAC e aplicar a política aos seus dispositivos de HoloLens 2.

No Intune, você deve criar um perfil de configuração personalizado para usar o CSP do WDAC (Controle de Aplicativos do Windows Defender).

Use as etapas neste artigo como um modelo para permitir ou negar que aplicativos específicos sejam abertos em dispositivos do HoloLens 2.

Pré-requisitos

Ter familiaridade com o Windows PowerShell. Para obter informações sobre as opções da política de execução, aceda a Windows PowerShell about_Execution_Policies.

Para configurar a política do Intune, no mínimo, inicie sessão no centro de administração do Intune como membro da função incorporada do Intune do Gestor de Políticas e Perfis .

Para obter informações sobre as funções incorporadas do Intune e o que podem fazer, aceda a:

Criar um grupo de usuários ou um grupo de dispositivos com seus dispositivos do HoloLens 2. Para obter informações sobre grupos, aceda a Grupos de utilizadores vs. grupos de dispositivos.

Passo 1 – Criar a política WDAC com o Windows PowerShell

Este exemplo usa o Windows PowerShell para criar uma política do WDAC (Controle de Aplicativos do Windows Defender). A política impede que aplicativos específicos sejam abertos.

No seu computador desktop, abra o aplicativo Windows PowerShell.

Obtenha informações sobre o pacote de aplicativos instalados no seu computador desktop e HoloLens:

$package1 = Get-AppxPackage -name *<applicationname>*Por exemplo, digite:

$package1 = Get-AppxPackage -name Microsoft.MicrosoftEdgeEm seguida, confirme se o pacote tem atributos de aplicativo:

$package1São apresentados detalhes da aplicação semelhantes aos seguintes atributos:

Name : Microsoft.MicrosoftEdge Publisher : CN=Microsoft Corporation, O=Microsoft Corporation, L=Redmond, S=Washington, C=US Architecture : Neutral ResourceId : Version : 44.20190.1000.0 PackageFullName : Microsoft.MicrosoftEdge_44.20190.1000.0_neutral__8wekyb3d8bbwe InstallLocation : C:\Windows\SystemApps\Microsoft.MicrosoftEdge_8wekyb3d8bbwe IsFramework : False PackageFamilyName : Microsoft.MicrosoftEdge_8wekyb3d8bbwe PublisherId : 8wekyb3d8bbwe IsResourcePackage : False IsBundle : False IsDevelopmentMode : False NonRemovable : True IsPartiallyStaged : False SignatureKind : System Status : OkCrie uma política do WDAC e adicione o pacote do aplicativo à regra NEGAR:

$rule = New-CIPolicyRule -Package $package1 -DenyRepita as etapas 2 e 3 para todos os outros aplicativos que você deseja NEGAR:

$rule += New-CIPolicyRule -Package $package<2..n> -DenyPor exemplo, digite:

$package2 = Get-AppxPackage -name *windowsstore* $rule += New-CIPolicyRule -Package $package<2..n> -DenyConverta a política do WDAC em newPolicy.xml:

Observação

Você pode bloquear aplicativos que são instalados somente em dispositivos HoloLens. Para obter mais informações, aceda a empacotar nomes de família para aplicações no HoloLens.

New-CIPolicy -rules $rule -f .\newPolicy.xml -UserPEsPara destinar a todas as versões de um aplicativo, no newPolicy.xml, coloque

PackageVersion="65535.65535.65535.65535"no nó Negar:<Deny ID="ID_DENY_D_1" FriendlyName="Microsoft.WindowsStore_8wekyb3d8bbwe FileRule" PackageFamilyName="Microsoft.WindowsStore_8wekyb3d8bbwe" PackageVersion="65535.65535.65535.65535" />Para

PackageFamilyNameRules, você pode usar as seguintes versões:-

Permitir: insira

PackageVersion, 0.0.0.0, que significa "Permitir esta versão e superiores". -

Negar: insira

PackageVersion, 65535.65535.65535.65535, que significa "Negar esta versão e inferiores".

-

Permitir: insira

Se você planeja implantar e executar qualquer aplicativo que não se originou do Microsoft Store, como aplicativos de linha de negócios (confira Gerenciamento de Aplicativos), permita explicitamente esses aplicativos adicionando o signatário deles à política WDAC.

Observação

No momento, o uso de aplicativos WDAC e LOB só está disponível em recursos do Windows Insiders para HoloLens.

Por exemplo, você planeja implantar

ATestApp.msix.ATestApp.msixé assinado pelo certificadoTestCert.cer. Use o seguinte script do Windows PowerShell para adicionar o signatário à política do WDAC:Add-SignerRule -FilePath .\newPolicy.xml -CertificatePath .\TestCert.cer -UserMescle newPolicy.xml com a política padrão em seu computador desktop. Essa etapa cria mergedPolicy.xml. Por exemplo, permita que o Windows, os drivers assinados do WHQL e os aplicativos assinados da Store sejam executados:

Merge-CIPolicy -PolicyPaths .\newPolicy.xml,C:\Windows\Schemas\codeintegrity\examplepolicies\DefaultWindows_Audit.xml -o mergedPolicy.xmlDesabilite a regra Modo de auditoria no mergedPolicy.xml. Quando você mescla, o modo de auditoria é automaticamente ativado:

Set-RuleOption -o 3 -Delete .\mergedPolicy.xmlHabilite a regra InvalidateEAs em uma reinicialização no mergedPolicy.xml:

Set-RuleOption -o 15 .\mergedPolicy.xmlPara obter informações sobre estas regras, aceda a Compreender as regras de política do WDAC e as regras de ficheiros.

Converta mergedPolicy.xml em formato binário. Essa etapa cria compiledPolicy.bin. No Passo 2 – Criar uma política do Intune e implementar a política em dispositivos HoloLens 2, adicione este compiledPolicy.bin ficheiro binário a uma política do Intune.

ConvertFrom-CIPolicy .\mergedPolicy.xml .\compiledPolicy.bin

Passo 2 – Criar uma política do Intune e implementar a política em dispositivos HoloLens 2

Neste passo, vai criar um perfil de configuração de dispositivo personalizado no Intune. Na política personalizada, adicione o ficheiro binário compiledPolicy.bin que criou no Passo 1 – Criar a política WDAC com o Windows PowerShell. Em seguida, use o Intune para implantar a política em dispositivos do HoloLens 2.

No centro de administração do Microsoft Intune, crie um perfil de configuração de dispositivo personalizado do Windows.

Para obter os passos específicos, aceda a Criar um perfil personalizado com o OMA-URI no Intune.

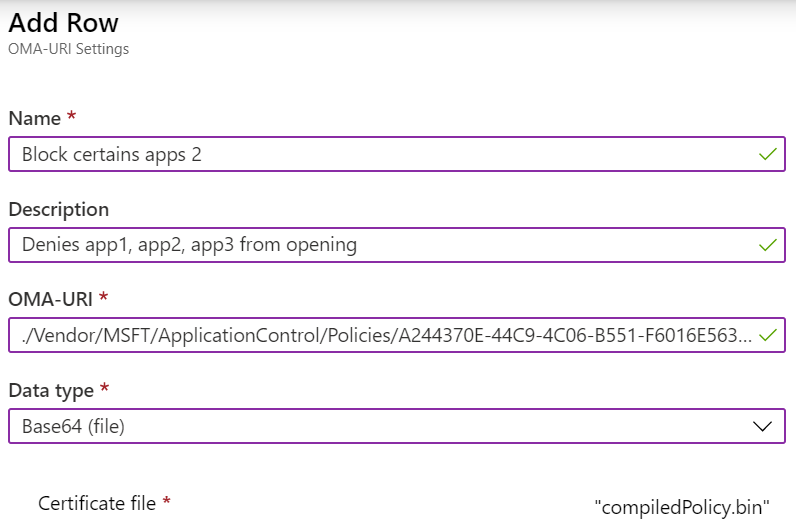

Ao criar o perfil, insira as seguintes configurações:

OMA-URI: insira

./Vendor/MSFT/ApplicationControl/Policies/<PolicyGUID>/Policy. Substitua<PolicyGUID>pelo nó PolicyTypeID no arquivo mergedPolicy.xml criado na etapa 6.Usando nosso exemplo, digite

./Vendor/MSFT/ApplicationControl/Policies/A244370E-44C9-4C06-B551-F6016E563076/Policy.O GUID de política deve corresponder ao nó PolicyTypeID no arquivo mergedPolicy.xml (criado na etapa 6).

O OMA-URI usa o CSP do ApplicationControl. Para obter informações sobre os nós neste CSP, aceda a ApplicationControl CSP.

Tipo de dados: defina como arquivo Base64. Isso converte automaticamente o arquivo de bin em base64.

Ficheiro de certificado: carregue o ficheiro binário compiledPolicy.bin (criado no passo 10).

Suas configurações serão semelhantes às seguintes:

Quando o perfil for atribuído ao grupo do HoloLens 2, verifique o status do perfil. Depois que o perfil for aplicado com êxito, reinicialize os dispositivos do HoloLens 2.