Windows 10 e Windows configurações de dispositivo holográfico para adicionar ligações VPN usando Intune

Nota

Intune pode suportar mais configurações do que as configurações listadas neste artigo. Nem todas as definições estão documentadas e não serão documentadas. Para ver as definições pode configurar, crie um perfil de configuração do dispositivo e selecione Definições Catálogo. Para mais informações, consulte Definições catálogo.

Pode adicionar e configurar ligações VPN para dispositivos que utilizem Microsoft Intune. Este artigo descreve algumas das definições e funcionalidades que pode configurar ao criar redes privadas virtuais (VPNs). Estas definições VPN são usadas em perfis de configuração do dispositivo e, em seguida, empurradas ou implantadas em dispositivos.

Como parte da sua solução de gestão de dispositivos móveis (MDM), utilize estas definições para permitir ou desativar funcionalidades, incluindo a utilização de um fornecedor VPN específico, permitindo sempre a sua utilização, utilizando DNS, adicionando um proxy, e muito mais.

Estas definições aplicam-se aos dispositivos em execução:

- Windows 10

- Windows Holographic for Business

Antes de começar

Implemente a sua aplicação VPNe crie um perfil de configuração de dispositivo VPN Windows 10. As definições disponíveis dependem do cliente VPN que escolher. Algumas configurações só estão disponíveis para clientes VPN específicos.

Estas definições utilizam o VPNv2 CSP.

Base VPN

Nome da ligação: introduza um nome para esta ligação. Os utilizadores finais verão este nome quando procurarem no dispositivo a lista de ligações VPN disponíveis.

Servidores: adicione um ou mais servidores VPN aos quais os dispositivos são ligados. Ao adicionar um servidor, introduza as seguintes informações:

- Descrição: Introduza um nome descritivo para o servidor, tal como o servidor Contoso VPN.

- Endereço IP ou FQDN: Introduza o endereço IP ou o nome de domínio totalmente qualificado (FQDN) do servidor VPN a que os dispositivos se ligam, tais como 192.168.1.1 ou vpn.contoso.com.

- Servidor predefinido: define este servidor como o servidor predefinido que os dispositivos utilizam para estabelecer a ligação. Defina apenas um servidor como o predefinido.

- Importar: navegue até um ficheiro separado por vírgulas que inclua uma lista de servidores no formato: descrição, endereço IP ou FQDN, Servidor predefinido. Escolha OK para importar estes servidores para a lista Servidores.

- Exportação: Exporta a lista de servidores para um ficheiro de valores separados em vírgula (csv).

Registar endereços IP com DNS interno: selecione Ativar para configurar o perfil VPN do Windows 10 para registar de forma dinâmica os endereços IP atribuídos à interface de VPN com o DNS interno. Selecione Desativar para não registar endereços IP de forma dinâmica.

Tipo de ligação: selecione o tipo de ligação VPN a partir da seguinte lista de fornecedores:

- Cisco AnyConnect

- Pulse Secure

- F5 Access

- SonicWall Mobile Connect

- Check Point Capsule VPN

- Citrix

- Palo Alto Networks GlobalProtect

- Automático

- IKEv2

- L2TP

- PPTP

Ao escolher um tipo de ligação de VPN, também poderão ser pedidas as seguintes definições:

Sempre ligado: Ativar automaticamente a ligação à VPN quando ocorrerem os seguintes eventos:

- Os utilizadores iniciarem sessão nos respetivos dispositivos

- A rede no dispositivo for alterada

- O ecrã do dispositivo se ligar novamente após o ter desligado

Para utilizar ligações de túneis do dispositivo, como o IKEv2, Ative esta definição.

Método de autenticação: selecione como os utilizadores serão autenticados no servidor VPN. As opções são:

Nome de utilizador e senha: Exija que os utilizadores introduzam o seu nome de utilizador e senha de domínio para autenticar, tais

user@contoso.comcomo, oucontoso\user.Certificados: Selecione um perfil de certificado do cliente do utilizador existente para autenticar o utilizador. Esta opção oferece funcionalidades melhoradas, tais como experiência de toque zero, VPN on-demand e VPN por aplicação.

Para criar perfis de certificados no Intune, consulte os certificados de utilização para autenticação.

Credencial derivada: Utilize um certificado derivado do cartão inteligente de um utilizador. Se nenhum emitente credencial derivado estiver configurado, Intune pede-lhe para adicionar um. Para obter mais informações, consulte utilizar credenciais derivadas em Intune.

Certificados de máquina (apenas IKEv2): Selecione um perfil de certificado de cliente do dispositivo existente para autenticar o dispositivo.

Se utilizar ligações de túneis do dispositivo,deve selecionar esta opção.

Para criar perfis de certificados no Intune, consulte os certificados de utilização para autenticação.

EAP (apenas IKEv2): Selecione um perfil de certificado de cliente extensível existente (EAP) para autenticar. Introduza os parâmetros de autenticação na definição EAP XML.

Memorizar as credenciais sempre que iniciar sessão: opte por colocar em cache as credenciais de autenticação.

XML personalizado: introduza todos os comandos XML personalizados que configuram a ligação VPN.

EAP XML: Introduza quaisquer comandos EAP XML que configuram a ligação VPN. Para obter mais informações, consulte a configuração EAP.

Túnel do dispositivo (apenas IKEv2): Ativar a ligação do dispositivo à VPN automaticamente sem qualquer interação do utilizador ou iniciar sê-lo. Esta definição aplica-se aos computadores unidos a Azure Ative Directory (AD).

Para utilizar esta função, são necessários os seguintes elementos:

- A definição do tipo de ligação está definida para IKEv2.

- A definição sempre na regulação está definida para ativar.

- A definição do método de autenticação é definida para certificados de máquina.

Atribua apenas um perfil por dispositivo com o Túnel do Dispositivo ativado.

Parâmetros da Associação de Segurança IKE (apenas IKEv2): Estas definições de criptografia são utilizadas durante as negociações da associação de segurança IKE (também conhecidas como

main modeou ) paraphase 1ligações IKEv2. Estas definições devem coincidir com as definições do servidor VPN. Se as definições não corresponderem, o perfil VPN não se ligará.Algoritmo de encriptação: Selecione o algoritmo de encriptação utilizado no servidor VPN. Por exemplo, se o seu servidor VPN utilizar bit AES 128, então selecione AES-128 da lista.

Quando definido para Não configurado, o Intune não altera nem atualiza esta definição.

Algoritmo de verificação de integridade: Selecione o algoritmo de integridade utilizado no servidor VPN. Por exemplo, se o seu servidor VPN utilizar SHA1-96, então selecione SHA1-96 da lista.

Quando definido para Não configurado, o Intune não altera nem atualiza esta definição.

Grupo Diffie-Hellman: Selecione o grupo de computação Diffie-Hellman utilizado no servidor VPN. Por exemplo, se o seu servidor VPN utilizar o Grupo2 (1024 bits), selecione 2 da lista.

Quando definido para Não configurado, o Intune não altera nem atualiza esta definição.

Parâmetros da Associação de Segurança Infantil (apenas IKEv2): Estas definições de criptografia são utilizadas durante as negociações de associação de segurança infantil (também conhecidas como ou ) para

quick modephase 2ligações IKEv2. Estas definições devem coincidir com as definições do servidor VPN. Se as definições não corresponderem, o perfil VPN não se ligará.Algoritmo de transformação cifrado: Selecione o algoritmo utilizado no servidor VPN. Por exemplo, se o seu servidor VPN utilizar bit AES-CBC 128, então selecione CBC-AES-128 da lista.

Quando definido para Não configurado, o Intune não altera nem atualiza esta definição.

Algoritmo de transformação de autenticação: Selecione o algoritmo utilizado no servidor VPN. Por exemplo, se o seu servidor VPN utilizar bit AES-GCM 128, então selecione GCM-AES-128 da lista.

Quando definido para Não configurado, o Intune não altera nem atualiza esta definição.

Grupo perfeito de sigilo para a frente (PFS): Selecione o grupo de computação Diffie-Hellman utilizado para um perfeito sigilo avançado (PFS) no servidor VPN. Por exemplo, se o seu servidor VPN utilizar o Grupo2 (1024 bits), selecione 2 da lista.

Quando definido para Não configurado, o Intune não altera nem atualiza esta definição.

Exemplo de Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Exemplo de F5 Edge Client

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Exemplo de SonicWALL Mobile Connect

Grupo ou domínio de início de sessão: não pode definir esta propriedade no perfil da VPN. Em vez disso, o Mobile Connect analisa este valor quando o nome de utilizador e o domínio são introduzidos no formato username@domain ou DOMAIN\username.

Exemplo:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

Exemplo de CheckPoint Mobile VPN

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Escrever o XML personalizado

Para obter mais informações sobre como escrever comandos XML personalizados, veja a documentação de cada fabricante relativa à VPN.

Para obter mais informações sobre a criação de XML de EAP, veja Configuração de EAP.

Regras de Aplicações e Tráfego

Associar o WIP ou as aplicações a esta VPN: ative esta definição se quiser que apenas algumas aplicações utilizem a ligação VPN. As opções são:

- Não configurado (predefinição): Intune não altera ou atualiza esta definição.

- Associar um WIP a esta ligação: Todas as aplicações no domínio Windows proteção de identidade utilizam automaticamente a ligação VPN.

- Domínio WIP para esta ligação: Introduza um domínio de proteção de identidade Windows (WIP). Por exemplo, introduza

contoso.com.

- Domínio WIP para esta ligação: Introduza um domínio de proteção de identidade Windows (WIP). Por exemplo, introduza

- Associar aplicações a esta ligação: As aplicações que introduz automaticamente utilizam a ligação VPN.

Restringir a ligação VPN a estas aplicações: Desativar (predefinição) permite que todas as aplicações utilizem a ligação VPN. Ativar restringe a ligação VPN às aplicações que introduz (por aplicação VPN). As regras de tráfego para as aplicações que adiciona são automaticamente adicionadas às regras de tráfego da Rede para esta definição de ligação VPN.

Quando seleciona Enable, a lista de identificador de aplicações torna-se apenas para ler. Antes de ativar esta definição, adicione as suas aplicações associadas.

Aplicações Associadas: Selecione Import para importar um

.csvficheiro com a sua lista de aplicações. A sua.csvaparência é semelhante ao seguinte ficheiro:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalO tipo de aplicação determina o identificador de aplicação. Para uma aplicação universal, insira o nome da família do pacote, como

Microsoft.Office.OneNote_8wekyb3d8bbwe. Para uma aplicação de ambiente de trabalho, insira o caminho do ficheiro da aplicação, tal como%windir%\system32\notepad.exe.Para obter o nome da família do pacote, você pode usar o

Get-AppxPackageWindows PowerShell cmdlet. Por exemplo, para obter o nome de família OneNote pacote, abrir Windows PowerShell e inserirGet-AppxPackage *OneNote. Para obter mais informações, consulte Encontre um PFN para obter uma aplicação instalada num computador Windows 10 e cmdlet Get-AppxPackage.

Importante

Recomendamos a proteção de todas as listas de aplicação criadas para as VPN por aplicação. Se um utilizador não autorizado alterar esta lista e se esta lista for importada por si para a lista de aplicações VPN por aplicação, irá autorizar potencialmente o acesso VPN a aplicações que não devem ter acesso. Uma forma de proteger as listas de aplicação é utilizar uma lista de controlo de acesso (ACL).

Regras de tráfego de rede para esta ligação VPN: Selecione os protocolos e os & locais de porta e intervalos de endereços remotos, estão ativados para a ligação VPN. Se não criar uma regra de tráfego de rede, todos os protocolos, portas e intervalos de endereços estarão ativados. Depois de criar uma regra, a ligação VPN apenas utiliza os protocolos, portas e intervalos de endereços que introduzir nessa regra.

Acesso Condicional

Acesso condicional para esta ligação VPN: Permite o fluxo de conformidade do dispositivo a partir do cliente. Quando estiver ativado, o cliente VPN comunica com o Azure Active Directory (AD) para obter um certificado para utilizar na autenticação. A VPN deve estar configurado para utilizar a autenticação de certificado e o servidor VPN tem de confiar no servidor devolvido pelo Azure AD.

Início de sessão único (SSO) com certificado alternativo: para a conformidade do dispositivo, utilize um certificado diferente do certificado de autenticação da VPN para a autenticação Kerberos. Introduza o certificado com as seguintes definições:

- Nome: o nome para a utilização alargada da chave (EKU)

- Identificador de Objeto: identificador de objeto da EKU.

- Hash do emissor: thumbprint do certificado SSO

Definições de DNS

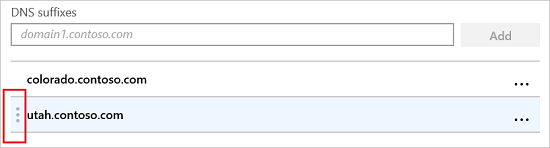

Lista de pesquisa de sufixos DNS: em Sufixos DNS, introduza um sufixo DNS e clique em Adicionar. Pode adicionar muitos sufixos.

Quando utilizar sufixos DNS, pode procurar um recurso de rede através do respetivo nome abreviado, em vez do nome de domínio completamente qualificado (FQDN). Quando pesquisar com o nome abreviado, o sufixo é determinado automaticamente pelo servidor DNS. Por exemplo,

utah.contoso.comestá na lista de sufixos DNS. Deve enviar o ping paraDEV-comp. Neste cenário, é resolvido paraDEV-comp.utah.contoso.com.Os sufixos DNS são resolvidos pela ordem listada e a mesma pode ser alterada. Por exemplo,

colorado.contoso.comeutah.contoso.comestão na lista de sufixos DNS e ambos têm um recurso denominadoDEV-comp. Uma vez quecolorado.contoso.comé o primeiro da lista, é resolvido comoDEV-comp.colorado.contoso.com.Para alterar a ordem, selecione os pontos à esquerda do sufixo DNS e, em seguida, arraste o sufixo para o topo:

Regras da Tabela de Política de Resolução de Nomes (NRPT): As regras da Tabela política de resolução de nomes (NRPT) definem como o DNS resolve os nomes quando ligado à VPN. Após a ligação VPN ser estabelecida, escolha quais os servidores DNS que a ligação VPN utiliza.

Pode adicionar regras que incluem o domínio, servidor DNS, proxy e outros detalhes. Estas regras resolvem o domínio em que entra. A ligação VPN utiliza estas regras quando os utilizadores se ligam aos domínios em que entra.

Selecione Adicionar para adicionar uma nova regra. Para cada servidor, introduza:

- Domínio: Introduza o nome de domínio totalmente qualificado (FQDN) ou um sufixo DNS para aplicar a regra. Também pode introduzir um período (.) no início para um sufixo DNS. Por exemplo, introduza:

contoso.comou.allcontososubdomains.com. - Servidores DNS: Introduza o endereço IP ou o servidor DNS que resolve o domínio. Por exemplo, introduza:

10.0.0.3ouvpn.contoso.com. - Proxy: Introduza o servidor de procuração web que resolve o domínio. Por exemplo, introduza

http://proxy.com. - Ligar automaticamente: Quando ativado, o dispositivo liga-se automaticamente à VPN quando um dispositivo se liga a um domínio em que entra, tal como

contoso.com. Quando não configurado (predefinido), o dispositivo não se conecta automaticamente à VPN - Persistente: Quando definida para Ativação, a regra permanece na tabela política de resolução de nomes (NRPT) até que a regra seja removida manualmente do dispositivo, mesmo depois de a VPN se desligar. Quando definido para Não configurado (predefinição), as regras NRPT no perfil VPN são removidas do dispositivo quando o VPN se desliga.

- Domínio: Introduza o nome de domínio totalmente qualificado (FQDN) ou um sufixo DNS para aplicar a regra. Também pode introduzir um período (.) no início para um sufixo DNS. Por exemplo, introduza:

Proxy

- Script de configuração automática: utilize um ficheiro para configurar o servidor proxy. Introduza o URL do servidor proxy que inclui o ficheiro de configuração. Por exemplo, introduza

http://proxy.contoso.com/pac. - Endereço: Introduza o endereço IP ou o nome de anfitrião totalmente qualificado do servidor proxy. Por exemplo, introduza:

10.0.0.3ouvpn.contoso.com. - Número da porta: Introduza o número de porta utilizado pelo seu servidor proxy. Por exemplo, introduza

8080. - Bypass proxy para endereços locais: Esta definição aplica-se se o seu servidor VPN necessitar de um servidor proxy para a ligação. Se não quiser utilizar um servidor proxy para endereços locais, então escolha Enable.

Dividir Túnel

- Túneis divididos: Ative ou desative os dispositivos para que os dispositivos decidam qual a ligação a utilizar dependendo do tráfego. Por exemplo, um utilizador num hotel utiliza a ligação VPN para aceder aos ficheiros de trabalho, mas utiliza a rede padrão do hotel para a navegação normal na Internet.

- Dividir rotas de túnel para esta ligação VPN: adicione rotas opcionais para fornecedores de VPN de terceiros. Introduza um prefixo de destino e um tamanho de prefixo para cada ligação.

Deteção de rede fidedigna

Sufixos DNS de rede fidedignas: Quando os utilizadores já estão ligados a uma rede de confiança, pode impedir que os dispositivos se conectem automaticamente a outras ligações VPN.

Nos sufixos DNS, insira um sufixo DNS em que pretende confiar, como contoso.com, e selecione Adicionar. Pode adicionar os sufixos que quiser.

Se um utilizador estiver ligado a um sufixo DNS na lista, o utilizador não ligará automaticamente a outra ligação VPN. O utilizador continua a utilizar a lista de fidedignos dos sufixos DNS que introduz. A rede de confiança ainda é utilizada, mesmo que existam autotriggers definidos.

Por exemplo, se o utilizador já estiver ligado a um sufixo DE DNS de confiança, então os seguintes autotriggers são ignorados. Especificamente, os sufixos DNS na lista cancelam todos os outros autotriggers de ligação, incluindo:

- Sempre ligado

- Gatilho baseado em aplicativos

- Autotrigger DNS

Passos seguintes

O perfil foi criado, mas pode ainda não estar a fazer nada. Certifique-se de atribuir o perfile monitorizar o seu estado.

Configure as definições VPN nos dispositivos Android, iOS/iPadOSe macOS.