Integrar o Jamf Mobile Threat Protection ao Intune

Conclua as etapas a seguir para integrar a solução Jamf Mobile Threat Defense ao Intune.

Observação

Em julho de 2021, a Jamf concluiu a aquisição da Wandera e, mais recentemente, começou a renomear e atualizar para transferir Wandera para o portfólio da Jamf. Trabalhe para atualizar o centro de administração Intune para refletir se a nova identidade visual permanece em andamento. Esse conteúdo refletirá a nova marca Jamf sempre que possível, mas continuará refletindo a marca Wandera quando necessário para manter a precisão na interface do usuário atual no centro de administração.

Antes de começar

Antes de iniciar o processo para integrar o Jamf ao Intune, verifique se você tem os seguintes pré-requisitos em vigor:

assinatura Microsoft Intune Plano 1

Microsoft Entra credenciais de administrador e função atribuída que é capaz de conceder as seguintes permissões:

- Entrar e ler o perfil do usuário

- Acessar diretório como o usuário conectado

- Ler dados do diretório

- Enviar informações de risco do dispositivo para o Intune

Uma assinatura válida do Jamf Security Cloud

- Uma conta de administrador com privilégios de superadministrador

Visão geral de integração

Habilitar a integração da Defesa contra Ameaças Móveis entre Jamf e Intune implica:

- Habilitar o serviço UEM Connect do Jamf para sincronizar informações com o Azure e Intune. A sincronização inclui metadados de LCM (Gerenciamento de Ciclo de Vida) do usuário e do dispositivo, juntamente com o nível de ameaça de dispositivo MTD (Defesa contra Ameaças Móveis).

- Crie perfis de ativação no Jamf para definir o comportamento de registro do dispositivo.

- Implante o aplicativo Jamf Trust para dispositivos iOS e Android gerenciados.

- Configure o Jamf para o autoatendimento do usuário final usando o MAM em dispositivos iOS e Android.

Configurar a integração do Jamf Mobile Threat Defense

Configurar a integração entre o Jamf e o Intune não requer nenhum suporte da equipe do Jamf e pode ser facilmente realizado em questão de minutos.

Habilitar o suporte para Jamf no Intune

Escolha Administração de locatários>Conectores e tokens>Defesa contra Ameaças Móveis>Adicionar.

Na página Adicionar Conector, use a lista suspensa e selecione Wandera. Em seguida, selecione Criar.

No painel Defesa contra Ameaças Móveis, selecione o conector MTD Wandera na lista de conectores para abrir o painel Editar conector. Selecione Abrir o console de administração do Wandera para abrir o portal da Nuvem de Segurança do Jamf e entrar.

No portal do Jamf Security Cloud, acesse Integrações > UEM Integration e selecione a guia Conexão UEM. Use a lista suspensa fornecedor EMM e selecione Microsoft Intune.

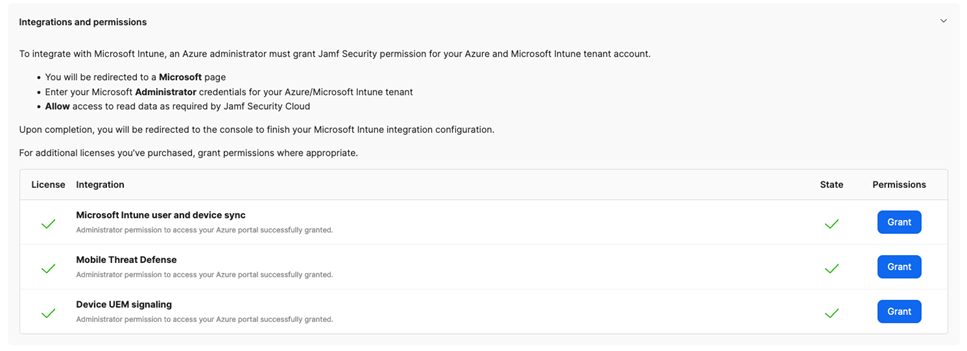

Você é apresentado com uma tela semelhante à seguinte imagem, indicando as concessões de permissão necessárias para concluir a integração:

Ao lado de Microsoft Intune Sincronização de Usuário e Dispositivo, selecione o botão Conceder para iniciar o processo para fornecer consentimento para que o Jamf execute funções de LCM (Gerenciamento de Ciclo de Vida) com o Azure e Intune.

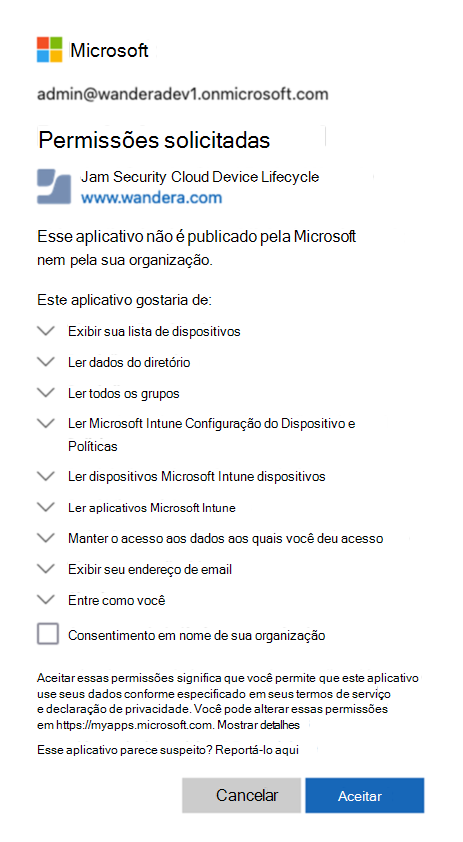

Quando solicitado, selecione ou insira suas credenciais de administrador do Azure. Examine as permissões solicitadas e marque a caixa de seleção para Consentir em nome da sua organização. Por fim, selecione Aceitar para autorizar a integração LCM.

Você é retornado automaticamente ao portal do Jamf Security Cloud. Se a autorização foi bem-sucedida, há uma marca de tique verde ao lado do botão Conceder.

Repita o processo de consentimento para as integrações listadas restantes clicando nos botões de concessão correspondentes até que você tenha marcas de seleção verdes ao lado de cada um.

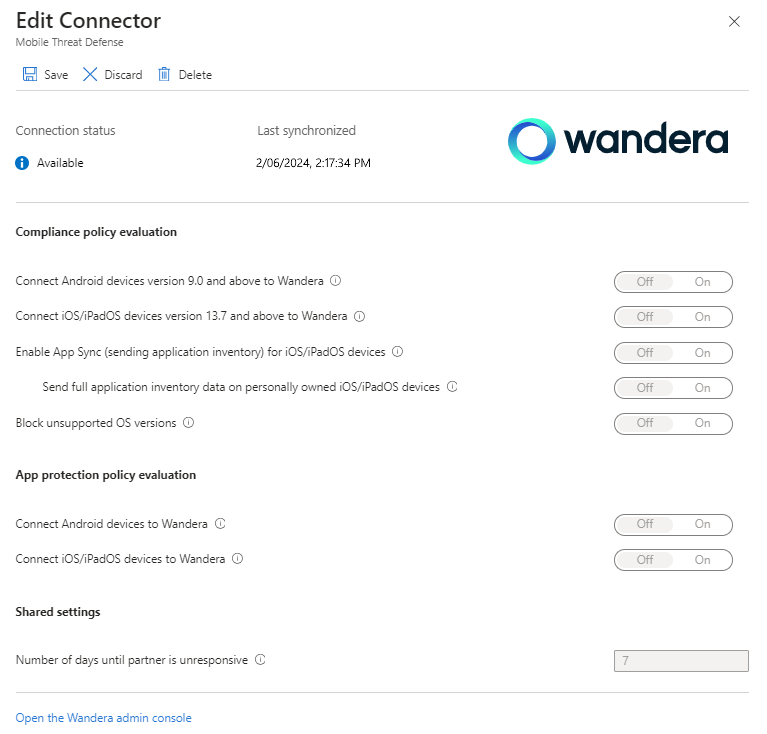

Retorne ao centro de administração Intune e retome a edição do MTD Connector. Defina todas as opções disponíveis como Ligado e salve a configuração.

Intune e Jamf agora estão conectados.

Criar perfis de ativação no Jamf

implantações baseadas em Intune são facilitada usando perfis de ativação do Jamf definidos no portal da Nuvem de Segurança do Jamf. Cada Perfil de Ativação define opções de configuração específicas, como requisitos de autenticação, funcionalidades de serviço e associação de grupo inicial.

Depois de criar um Perfil de Ativação no Jamf, atribua-o a usuários e dispositivos em Intune. Embora um Perfil de Ativação seja universal entre plataformas de dispositivo e estratégias de gerenciamento, as etapas a seguir definem como configurar Intune com base nessas diferenças.

As etapas daqui pressupõem que você criou um Perfil de Ativação no Jamf que deseja implantar por meio de Intune em seus dispositivos de destino. Para obter mais informações sobre como criar e usar perfis de ativação do Jamf, consulte Perfis de ativação na Documentação de Segurança do Jamf.

Observação

Ao criar perfis de ativação para implantação por meio de Intune, defina o Usuário Associado como a opção Autenticada pelo Provedor > de Identidade Microsoft Entra para segurança máxima, compatibilidade entre plataformas e uma experiência simplificada do usuário final.

Implantando o Jamf Over-the-Air em dispositivos gerenciados por MDM

Para dispositivos iOS e Android que você gerencia com Intune, o Jamf pode implantar no ar para ativações rápidas baseadas em push. Certifique-se de que você já criou os Perfis de Ativação necessários antes de prosseguir com esta seção. A implantação do Jamf em dispositivos gerenciados envolve:

- Adicionar perfis de configuração do Jamf a Intune e atribuir a dispositivos de destino.

- Adicionar o aplicativo de confiança jamf e as respectivas configurações de aplicativo a Intune e atribuir a dispositivos de destino.

Configurar e implantar perfis de configuração do iOS

Nesta seção, você baixa os arquivos de configuração de dispositivo iOS necessários e, em seguida, entrega-os ao ar via MDM para seus dispositivos gerenciados Intune.

No portal da Nuvem de Segurança do Jamf, navegue até o Perfil de Ativação que você deseja implantar (Ativações de Dispositivos>) e selecione a guia >Estratégias de Implantação DispositivosGerenciados>Microsoft Intune.

Expanda as seções Supervisionado pelo iOS da Apple ou Não Supervisionado pelo iOS da Apple conforme a configuração de frota do dispositivo.

Baixe o perfil de configuração fornecido e prepare-se para carregá-los em uma etapa posterior.

Abra Microsoft Intune centro de administração e navegue até perfis > de configuração iOS/iPadOS > de dispositivos. Selecione Criar>Nova Política.

No painel exibido, para Plataforma , selecione iOS/iPadOS e, para tipo de perfil , selecione Modelo e, em seguida , Personalizado. Selecione Criar.

No campo Nome , forneça um título descritivo para a configuração, correspondendo idealmente ao que você chamou de Perfil de Ativação no portal da Nuvem de Segurança do Jamf. Um nome correspondente ajudará a facilitar a referência cruzada no futuro. Como alternativa, forneça o código do Perfil de Ativação, se desejado. É recomendável indicar se a configuração é para dispositivos supervisionados ou não supervisionados incluindo o sufixo relevante no nome.

Opcionalmente, dê uma Descrição fornecendo mais detalhes para outros administradores sobre a finalidade/uso da configuração. Selecione Avançar.

Na página Configuração de configurações , para arquivo de perfil de configuração, especifique ou navegue até o perfil de configuração baixado que corresponde ao Perfil de Ativação baixado na etapa 3. Cuidado ao selecionar o perfil Supervisionado ou Não Supervisionado adequado, caso tenha baixado ambos. Selecione Avançar.

Atribua o perfil de configuração a grupos de usuários ou dispositivos que devem ter o Jamf instalado. É recomendável começar com um grupo de teste e, em seguida, expandir depois que a validação das ativações funcionar corretamente. Selecione Avançar.

Examine a configuração para edição de correção conforme necessário e selecione Criar para criar e implantar o perfil de configuração.

Observação

O Jamf oferece um perfil de implantação aprimorado para dispositivos iOS supervisionados. Se você tem uma frota mista de dispositivos supervisionados e não supervisionados, repita as etapas acima para o outro tipo de perfil conforme necessário. Essas mesmas etapas precisam ser seguidas para quaisquer perfis de ativação futuros que devam ser implantados por meio do Intune. Entre em contato com o suporte do Jamf se você tiver uma frota mista de dispositivos iOS supervisionados e não supervisionados e precisar de assistência com atribuições de políticas baseadas em modo supervisionado.

Implantando o Jamf em dispositivos não registrados com aplicativos gerenciados do MAM

Para dispositivos não registrados com aplicativos gerenciados por MAM, o Jamf utiliza uma experiência de integração integrada baseada em autenticação para ativar e proteger os dados da empresa em aplicativos gerenciados do MAM.

As seções a seguir descrevem como configurar o Jamf e Intune para permitir que os usuários finais ativem perfeitamente o Jamf antes de poder acessar os dados da empresa.

Configurar o provisionamento de dispositivos do Azure em um perfil de ativação do Jamf

Os perfis de ativação a serem usados com MAM devem ter o Usuário Associado definido como a opção Autenticada pelo Provedor > de Identidade Microsoft Entra.

No portal da Nuvem de Segurança do Jamf, selecione um perfil de ativação existente ou crie um novo perfil de ativação que os dispositivos não registrados com aplicativos gerenciados de MAM usam durante o registro em Ativações > de Dispositivos.

Selecione a guia Provisionamento baseado em identidade e role até a seção Microsoft.

Selecione alternar para o perfil de ativação que você deseja usar, que abre a janela Adicionar provisionamento automático ao perfil de ativação .

Escolha confirmar a seleção atual da opção Todos (qualquer grupo) ou selecione Grupos específicos e adicione IDs de grupo para limitar as ativações do usuário a apenas esses grupos.

- Se uma ou mais IDs de grupo forem definidas , um usuário que ativa o MAM deverá ser membro de pelo menos um dos grupos especificados para ativar usando esse Perfil de Ativação.

- Você pode configurar vários Perfis de Ativação para a mesma ID de Locatário do Azure, com cada um usando uma ID de grupo diferente. O uso de diferentes IDs de grupo permite que você registre dispositivos no Jamf com base na associação de grupo do Azure, habilitando recursos diferenciados por grupo no momento da ativação.

- Você pode configurar um único Perfil de Ativação "padrão" que não especifique nenhuma ID do grupo. Esse grupo serve como um catch-all para todas as ativações nas quais o usuário autenticado não é membro de um grupo com associação a outro Perfil de Ativação.

Selecione Salvar no canto superior direito da página.

Próximas etapas

- Com perfis de ativação do Jamf carregados no portal da Nuvem de Segurança do Jamf, crie aplicativos cliente em Intune para implantar o aplicativo Jamf Trust em dispositivos Android e iOS/iPadOS. A configuração do aplicativo Jamf fornece funcionalidade essencial para complementar perfis de configuração de dispositivo que são enviados por push para dispositivos e é recomendado para todas as implantações. Consulte Adicionar aplicativos MTD para os procedimentos e detalhes personalizados específicos para os aplicativos Jamf.

- Com o Jamf integrado ao Intune, você pode ajustar sua configuração, exibir relatórios e implantar de forma mais ampla em sua frota de dispositivos móveis. Para obter guias de configuração detalhados, consulte o Guia de Introdução do Centro de Suporte na documentação do Jamf.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários