Passo 2. Proteger as suas contas com privilégios do Microsoft 365

Este artigo aplica-se tanto a Microsoft 365 Enterprise como a Office 365 Enterprise.

Veja todos os nossos conteúdos para pequenas empresas sobre a Ajuda e aprendizagem para pequenas empresas.

As falhas de segurança de um inquilino do Microsoft 365, incluindo recolha de informações e ataques de phishing, são normalmente feitas comprometendo as credenciais de uma conta com privilégios do Microsoft 365. A segurança na cloud é uma parceria entre si e a Microsoft:

Os serviços cloud da Microsoft baseiam-se numa base de confiança e segurança. A Microsoft fornece-lhe controlos e capacidades de segurança para o ajudar a proteger os seus dados e aplicações.

É proprietário dos seus dados e identidades e da responsabilidade de os proteger, da segurança dos seus recursos no local e da segurança dos componentes da cloud que controla.

A Microsoft fornece capacidades para ajudar a proteger a sua organização, mas só são eficazes se as utilizar. Se não os utilizar, poderá estar vulnerável a ataques. Para proteger as suas contas com privilégios, a Microsoft está aqui para o ajudar com instruções detalhadas para:

Crie contas dedicadas, privilegiadas e baseadas na cloud e utilize-as apenas quando necessário.

Configure a autenticação multifator (MFA) para as suas contas com privilégios do Microsoft 365 dedicadas e utilize a forma mais forte de autenticação secundária.

Proteja as contas privilegiadas com Confiança Zero recomendações de identidade e acesso ao dispositivo.

Nota

Para proteger as suas funções privilegiadas, consulte Melhores práticas para Microsoft Entra funções para proteger o acesso privilegiado ao seu inquilino.

1. Crie contas de utilizador dedicadas, privilegiadas e baseadas na cloud e utilize-as apenas quando necessário

Em vez de utilizar contas de utilizador diárias às quais foram atribuídas funções de administrador, crie contas de utilizador dedicadas que tenham as funções de administrador no Microsoft Entra ID.

A partir deste momento, inicia sessão com as contas privilegiadas dedicadas apenas para tarefas que necessitam de privilégios de administrador. Todas as outras administrações do Microsoft 365 têm de ser efetuadas ao atribuir outras funções de administração a contas de utilizador.

Nota

Isto requer passos adicionais para terminar sessão como a sua conta de utilizador diária e iniciar sessão com uma conta de administrador dedicada. No entanto, isto só tem de ser feito ocasionalmente para operações de administrador. Considere que recuperar a sua subscrição do Microsoft 365 após uma falha na conta de administrador requer muito mais passos.

Também tem de criar contas de acesso de emergência para evitar que o Microsoft Entra ID seja bloqueado acidentalmente.

Pode proteger ainda mais as suas contas privilegiadas com Microsoft Entra Privileged Identity Management (PIM) para atribuição just-in-time a pedido de funções de administrador.

2. Configurar a autenticação multifator para as suas contas com privilégios do Microsoft 365 dedicadas

A autenticação multifator (MFA) requer informações adicionais para além do nome da conta e da palavra-passe. O Microsoft 365 suporta estes métodos de verificação adicionais:

- A aplicação Microsoft Authenticator

- Uma chamada telefónica

- Um código de verificação gerado aleatoriamente enviado através de uma mensagem sms

- Um smart card (virtual ou físico) (requer autenticação federada)

- Um dispositivo biométrico

- Token Oauth

Nota

Para as organizações que têm de cumprir as normas do Instituto Nacional de Normas e Tecnologia (NIST), a utilização de uma chamada telefónica ou métodos de verificação adicionais baseados em mensagens de texto é restringida. Clique aqui para obter os detalhes.

Se for uma pequena empresa que está a utilizar contas de utilizador armazenadas apenas na nuvem (o modelo de identidade apenas na cloud), configure a MFA para configurar a MFA através de uma chamada telefónica ou de um código de verificação de mensagem de texto enviado para um smartphone para cada conta com privilégios dedicados.

Se for uma organização maior que está a utilizar um modelo de identidade híbrida do Microsoft 365, tem mais opções de verificação. Se já tiver a infraestrutura de segurança implementada para um método de autenticação secundária mais forte, configure a MFA e configure cada conta privilegiada dedicada para o método de verificação adequado.

Se a infraestrutura de segurança para o método de verificação mais forte pretendido não estiver em vigor e a funcionar para a MFA do Microsoft 365, recomendamos vivamente que configure contas privilegiadas dedicadas com MFA através da aplicação Microsoft Authenticator, de uma chamada telefónica ou de um código de verificação de mensagens sms enviado para um smartphone para as suas contas privilegiadas como medida de segurança provisória. Não deixe as suas contas privilegiadas dedicadas sem a proteção adicional fornecida pela MFA.

Para obter mais informações, veja MFA para Microsoft 365.

3. Proteger contas de administrador com recomendações de identidade Confiança Zero e acesso de dispositivos

Para ajudar a garantir uma força de trabalho segura e produtiva, a Microsoft fornece um conjunto de recomendações para acesso a identidades e dispositivos. Para identidade, utilize as recomendações e definições nestes artigos:

Proteções adicionais para organizações empresariais

Utilize estes métodos adicionais para garantir que a sua conta com privilégios e a configuração que efetua ao utilizá-la são o mais seguras possível.

Estação de trabalho de acesso privilegiado

Para garantir que a execução de tarefas com privilégios é o mais segura possível, utilize uma estação de trabalho de acesso privilegiado (PAW). Uma PAW é um computador dedicado que só é utilizado para tarefas de configuração confidenciais, como a configuração do Microsoft 365 que requer uma conta com privilégios. Uma vez que este computador não é utilizado diariamente para navegação na Internet ou e-mail, está melhor protegido contra ataques e ameaças à Internet.

Para obter instruções sobre como configurar uma PAW, consulte Proteger dispositivos como parte do bloco de acesso privilegiado.

Para ativar o PIM do Azure para as suas contas de inquilino e administrador Microsoft Entra, veja os passos para configurar o PIM.

Para desenvolver um plano abrangente para proteger o acesso privilegiado contra atacantes virtuais, veja Proteger o acesso privilegiado para implementações híbridas e na cloud no Microsoft Entra ID.

Privileged Identity Management

Em vez de atribuir permanentemente uma função de administrador às suas contas privilegiadas, pode utilizar o PIM para ativar a atribuição just-in-time a pedido da função de administrador quando for necessária.

As suas contas de administrador passam de administradores permanentes para administradores elegíveis. A função de administrador está inativa até que alguém precise dela. Em seguida, conclua um processo de ativação para adicionar a função de administrador à conta privilegiada durante um período de tempo pré-determinado. Quando a hora expirar, o PIM remove a função de administrador da conta com privilégios.

A utilização do PIM e deste processo reduz significativamente a quantidade de tempo em que as suas contas com privilégios são vulneráveis a ataques e utilização por parte de utilizadores maliciosos.

A utilização desta funcionalidade requer subscrições Microsoft Entra ID Governance ou Microsoft Entra ID P2. Para encontrar a licença certa para os seus requisitos, consulte Comparar as funcionalidades disponíveis em geral do Microsoft Entra ID.

Para obter informações sobre licenças para utilizadores, veja Requisitos de licença para utilizar Privileged Identity Management.

Para mais informações, consulte:

- Privileged Identity Management.

- Proteger o acesso privilegiado para implementações híbridas e na cloud no Microsoft Entra ID

Gestão de acesso privilegiado

A gestão de acesso privilegiado é ativada ao configurar políticas que especificam o acesso just-in-time para atividades baseadas em tarefas no seu inquilino. Pode ajudar a proteger a sua organização contra violações que possam utilizar contas de administrador com privilégios existentes com acesso permanente a dados confidenciais ou acesso a definições de configuração críticas. Por exemplo, pode configurar uma política de gestão de acesso privilegiado que requer aprovação explícita para aceder e alterar as definições da caixa de correio da organização no seu inquilino.

Neste passo, irá ativar a gestão de acesso privilegiado no seu inquilino e configurar políticas de acesso privilegiado que fornecem segurança adicional para o acesso baseado em tarefas a dados e definições de configuração para a sua organização. Existem três passos básicos para começar a utilizar o acesso privilegiado na sua organização:

- Criar um grupo de aprovadores

- Ativar o acesso privilegiado

- Criar políticas de aprovação

A gestão de acesso privilegiado permite que a sua organização opere sem privilégios permanentes e forneça uma camada de defesa contra vulnerabilidades decorrentes desse acesso administrativo permanente. O acesso privilegiado requer aprovações para executar qualquer tarefa que tenha uma política de aprovação associada definida. Os utilizadores que precisam de executar tarefas incluídas na política de aprovação têm de pedir e receber aprovação de acesso.

Para ativar a gestão de acesso privilegiado, veja Introdução à gestão de acesso privilegiado.

Para obter mais informações, veja Saiba mais sobre a gestão de acesso privilegiado.

Software de gestão de informações e eventos de segurança (SIEM) para registos do Microsoft 365

O software SIEM executado num servidor efetua uma análise em tempo real de alertas de segurança e eventos criados por aplicações e hardware de rede. Para permitir que o servidor SIEM inclua eventos e alertas de segurança do Microsoft 365 nas respetivas funções de análise e relatórios, integre Microsoft Entra ID no SEIM. Veja Introdução ao Azure Log Integration.

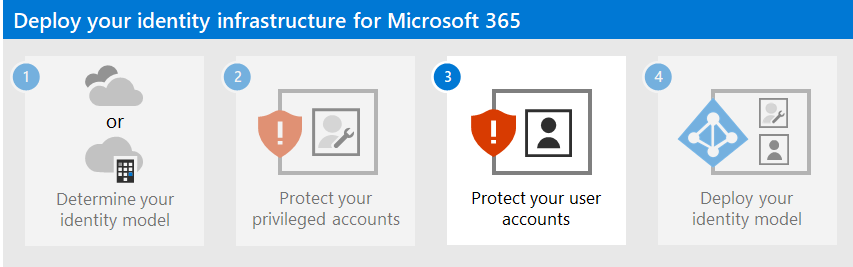

Passo seguinte

Continue com o Passo 3 para proteger as suas contas de utilizador.