Configurar o Microsoft Defender para Endpoint em funcionalidades do Android

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

Acesso Condicional com o Defender para Endpoint no Android

Microsoft Defender para Endpoint no Android, juntamente com Microsoft Intune e Microsoft Entra ID, permite impor políticas de Conformidade do dispositivo e Acesso Condicional com base nos níveis de risco do dispositivo. O Defender para Endpoint é uma solução de Defesa Contra Ameaças para Dispositivos Móveis (MTD) que pode implementar através de Intune.

Para obter mais informações sobre como configurar o Defender para Endpoint no Android e o Acesso Condicional, consulte Defender para Endpoint e Intune.

Configurar indicadores personalizados

Nota

O Defender para Endpoint no Android só suporta a criação de indicadores personalizados para endereços IP e URLs/domínios.

O Defender para Endpoint no Android permite que os administradores configurem indicadores personalizados para suportar também dispositivos Android. Para obter mais informações sobre como configurar indicadores personalizados, veja Gerir indicadores.

Configurar a proteção Web

O Defender para Endpoint no Android permite aos Administradores de TI a capacidade de configurar a funcionalidade de proteção Web. Esta capacidade está disponível no centro de administração do Microsoft Intune.

A proteção Web ajuda a proteger os dispositivos contra ameaças à Web e a proteger os utilizadores contra ataques de phishing. Os indicadores anti-phishing e personalizados (URL e endereços IP) são suportados como parte da proteção Web. Atualmente, a filtragem de conteúdos Web não é suportada em plataformas móveis.

Nota

O Defender para Endpoint no Android utilizaria uma VPN para fornecer a funcionalidade Proteção Web. Esta VPN não é uma VPN normal. Em vez disso, trata-se de uma VPN local/de ciclo autónomo que não aceita tráfego fora do dispositivo.

Para obter mais informações, consulte Configurar a proteção Web em dispositivos com Android.

Proteção de Rede

Esta funcionalidade fornece proteção contra ameaças relacionadas com Wi-Fi não autorizados e certificados não autorizados, que são o vetor de ataque principal para redes Wi-Fi. Os administradores podem listar a Autoridade de Certificação (AC) de raiz e os certificados de AC de raiz privada no Microsoft Intune centro de administração e estabelecer confiança com pontos finais. Proporciona ao utilizador uma experiência orientada para se ligar a redes seguras e também notifica-o se for detetada uma ameaça relacionada.

Inclui vários controlos de administração para oferecer flexibilidade, como a capacidade de configurar a funcionalidade a partir do centro de administração do Microsoft Intune e adicionar certificados fidedignos. Os administradores podem ativar os controlos de privacidade para configurar os dados enviados para o Defender para Endpoint a partir de dispositivos Android.

A proteção de rede no Microsoft Defender para o ponto final está desativada por predefinição. Os administradores podem utilizar os seguintes passos para configurar a Proteção de rede em dispositivos Android.

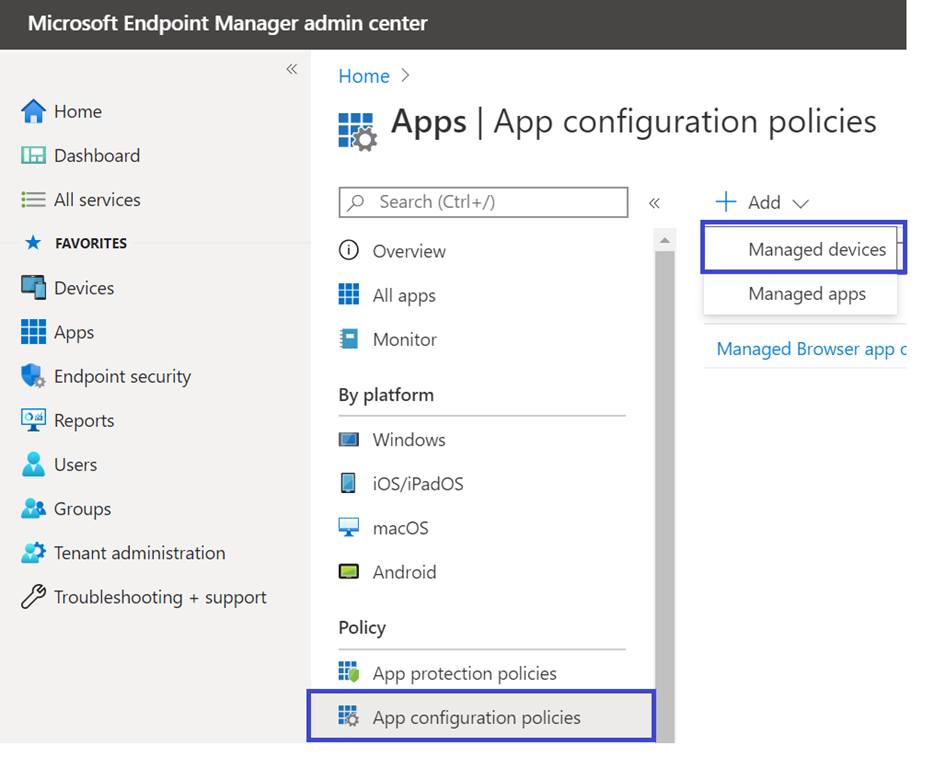

No Microsoft Intune centro de administração, navegue para Aplicações > Políticas de configuração de aplicações. Create uma nova Política de configuração de aplicações.

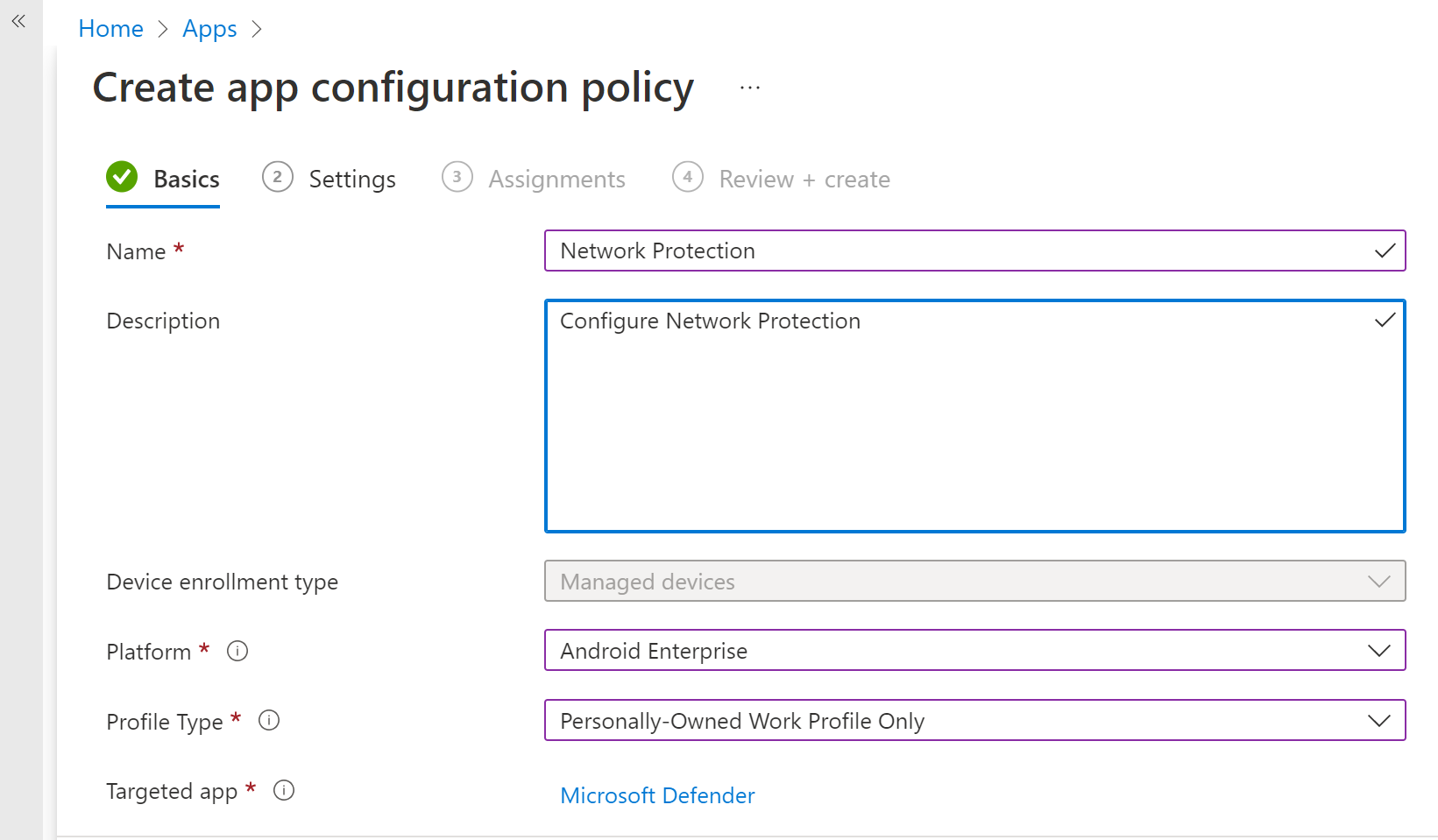

Forneça um nome e uma descrição para identificar exclusivamente a política. Selecione "Android Enterprise" como a plataforma e "Apenas perfil de trabalho pessoal" como o tipo de perfil e "Microsoft Defender" como a aplicação De destino.

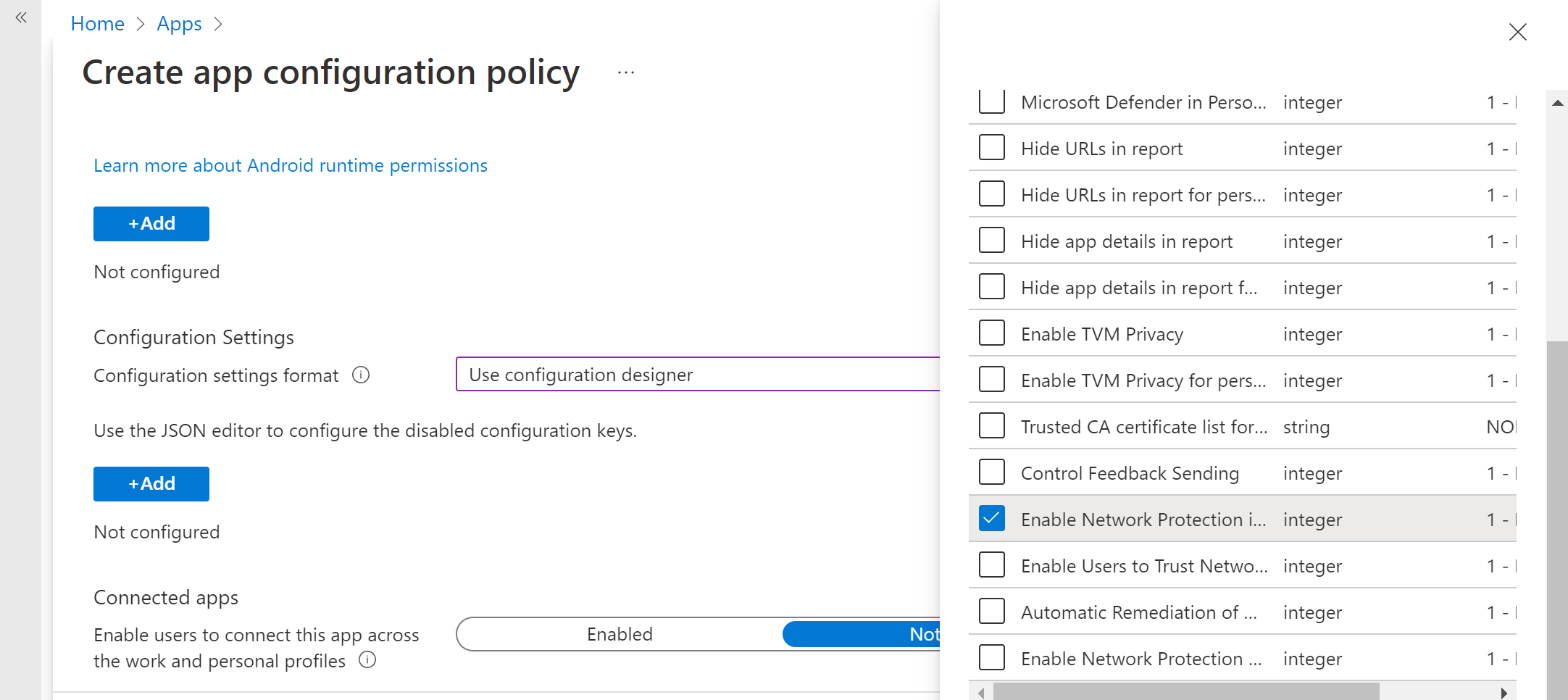

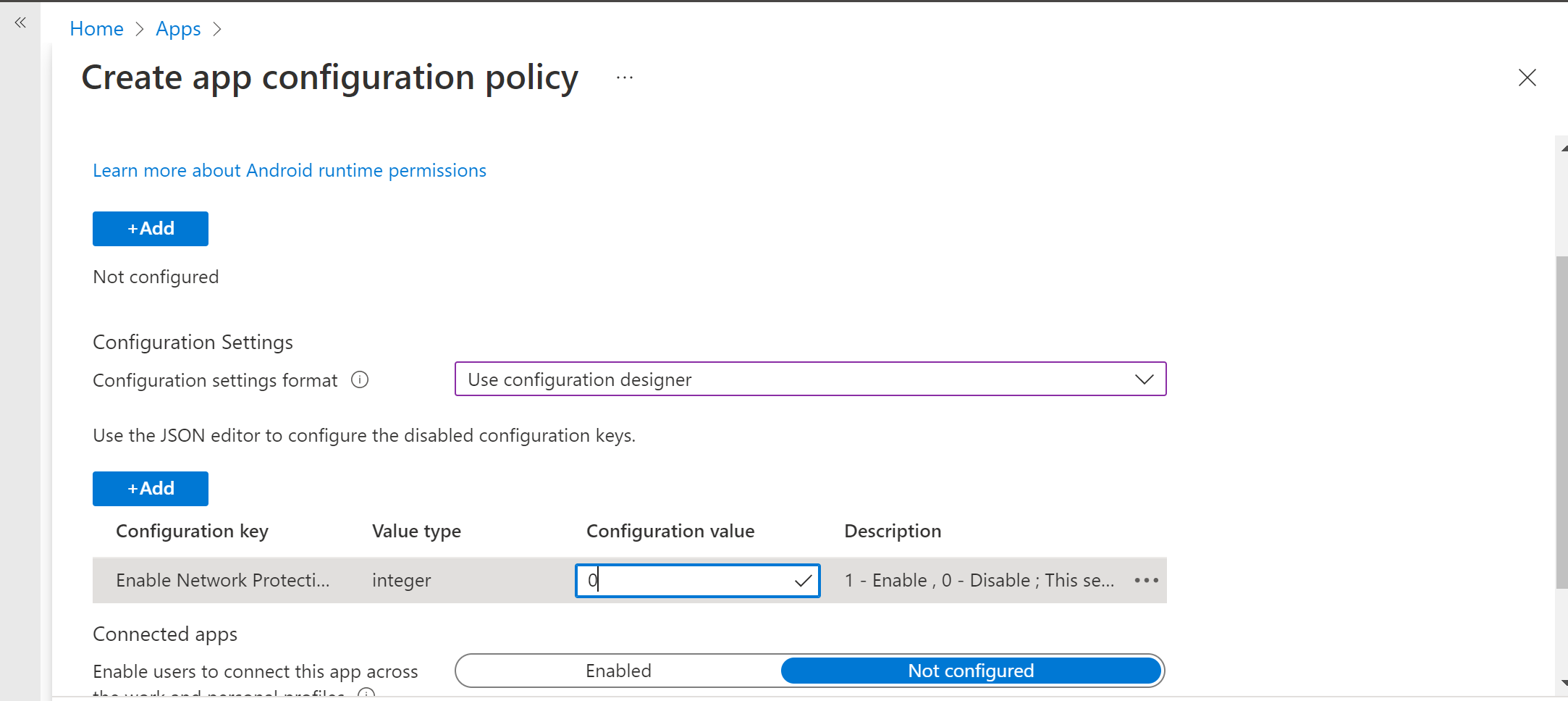

Na página Definições, selecione "Utilizar estruturador de configuração" e adicione "Ativar Proteção de Rede no Microsoft Defender" como a chave e o valor como "1" para ativar a Proteção de Rede. (A proteção de rede está desativada por predefinição)

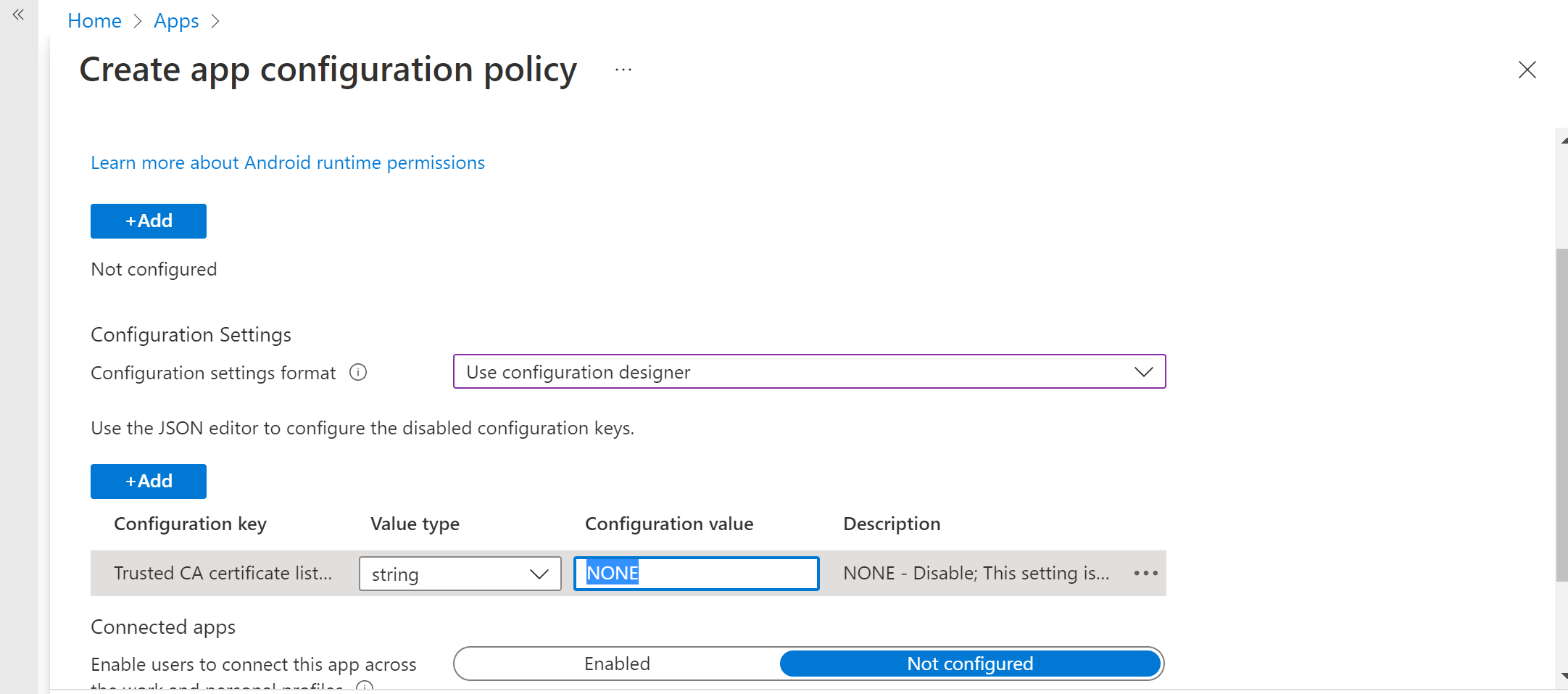

Se a sua organização utilizar ACs de raiz privadas, tem de estabelecer confiança explícita entre Intune (solução MDM) e dispositivos de utilizador. Estabelecer confiança ajuda a impedir o Defender de sinalizar ACs de raiz como certificados não autorizados.

Para estabelecer confiança para as ACs de raiz, utilize "Lista de certificados de AC Fidedigna para Proteção de Rede" como a chave. No valor, adicione a "lista separada por vírgulas de thumbprints de certificado (SHA 1)".

Exemplo de formato Thumbprint a adicionar:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Importante

Os carateres de Thumbprint SHA-1 do certificado devem estar separados por espaços em branco ou não separados.

Este formato é inválido:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Quaisquer outros carateres de separação são inválidos.

Para outras configurações relacionadas com a Proteção de rede, adicione as seguintes chaves e o valor correspondente adequado.

Chave de Configuração Descrição Lista de certificados de AC fidedigna para Proteção de Rede Os administradores de segurança gerem esta definição para estabelecer confiança na AC de raiz e nos certificados autoassinados. Ativar a Proteção de rede no Microsoft Defender 1 - Ativar, 0- Desativar (predefinição). Esta definição é utilizada pelo administrador de TI para ativar ou desativar as capacidades de proteção de rede na aplicação Defender. Ativar a Privacidade da Proteção de Rede 1 - Ativar (predefinição), 0 - Desativar. Os administradores de segurança gerem esta definição para ativar ou desativar a privacidade na proteção de rede. Permitir que os Utilizadores confiem em Redes e Certificados 1 - Ativar, 0 - Desativar (predefinição). Os administradores de segurança gerem esta definição para ativar ou desativar a experiência do utilizador final na aplicação para confiar e desconfiar de redes não seguras e suspeitas e certificados maliciosos. Remediação Automática de Alertas de Proteção de Rede 1 - Ativar (predefinição), 0 - Desativar. Os administradores de segurança gerem esta definição para ativar ou desativar os alertas de remediação que são enviados quando um utilizador executa atividades de remediação, como mudar para um ponto de acesso Wi-Fi mais seguro ou eliminar certificados suspeitos detetados pelo Defender. Gerir a deteção de Proteção de Rede para Open Networks 0 - Desativar (predefinição), 1 - Modo de Auditoria, 2 - Ativar. Os administradores de segurança gerem esta definição para desativar, auditar ou ativar a deteção de rede aberta, respetivamente. No modo "Auditoria", os alertas são enviados apenas para o portal do ATP sem experiência de utilizador final. Para a experiência do utilizador, defina a configuração para o modo "Ativar". Gerir a Deteção de Proteção de Rede para Certificados 0 - Desativar, 1 - Modo de auditoria (predefinição), 2 - Ativar. Quando a proteção de rede está ativada, o Modo de auditoria para deteção de certificados está ativado por predefinição. No Modo de auditoria, os alertas de notificação são enviados aos administradores do SOC, mas não são apresentadas notificações ao utilizador quando o Defender deteta um certificado incorreto. No entanto, os administradores podem desativar esta deteção com 0 como o valor e ativar a funcionalidade completa da funcionalidade ao definir 2 como o valor. Quando a funcionalidade está ativada com o valor de 2, as notificações do utilizador final são enviadas ao utilizador quando o Defender deteta um certificado incorreto e os alertas também são enviados para o soc Administração. Adicione os grupos necessários aos quais a política terá de ser aplicada. Reveja e crie a política.

Chave de Configuração Descrição Ativar a Proteção de rede no Microsoft Defender 1: Ativar

0: Desativar (predefinição)

Esta definição é utilizada pelo administrador de TI para ativar ou desativar as capacidades de proteção de rede na aplicação Defender.Ativar a Privacidade da Proteção de Rede 1: Ativar (predefinição)

0: Desativar

Os administradores de segurança gerem esta definição para ativar ou desativar a privacidade na proteção de rede.Permitir que os Utilizadores confiem em Redes e Certificados 1

Ativar

0:Desativar (predefinição)

Esta definição é utilizada pelos administradores de TI para ativar ou desativar a experiência na aplicação do utilizador final para confiar e desconfiá-la das redes não seguras e suspeitas e dos certificados maliciosos.Remediação Automática de Alertas de Proteção de Rede 1: Ativar (predefinição)

0: Desativar

Esta definição é utilizada pelos administradores de TI para ativar ou desativar os alertas de remediação que são enviados quando um utilizador faz atividades de remediação. Por exemplo, o utilizador muda para um ponto de acesso Wi-Fi mais seguro ou elimina certificados suspeitos que foram detetados pelo Defender.Gerir a deteção de Proteção de Rede para Open Networks 0: Desativar (predefinição)

1: Modo de Auditoria

Os administradores de segurança gerem esta definição para ativar ou desativar a deteção de rede aberta.Gerir a Deteção de Proteção de Rede para Certificados 0: Desativar

1: Modo de auditoria (predefinição)

2: Ativar

Quando a proteção de rede está ativada, o Modo de auditoria para deteção de certificados está ativado por predefinição. No modo de auditoria, os alertas de notificação são enviados aos administradores do SOC, mas não são apresentadas notificações de utilizador final quando o Defender deteta um certificado incorreto. Os administradores podem desativar esta deteção com o valor 0 ou ativar a funcionalidade completa ao definir o valor 2. Quando o valor é 2, as notificações do utilizador final são enviadas aos utilizadores e os alertas são enviados aos administradores do SOC quando o Defender deteta um certificado incorreto.Adicione os grupos necessários aos quais a política tem de ser aplicada. Reveja e crie a política.

Nota

Os utilizadores têm de ativar a permissão de localização (que é uma permissão opcional); isto permite ao Defender para Endpoint analisar as respetivas redes e alertá-las quando existirem ameaças relacionadas com WI-FI. Se a permissão de localização for negada pelo utilizador, o Defender para Endpoint só poderá fornecer proteção limitada contra ameaças de rede e apenas protegerá os utilizadores de certificados não autorizados.

Controlos de Privacidade

Estão disponíveis os seguintes controlos de privacidade para configurar os dados enviados pelo Defender para Endpoint a partir de dispositivos Android:

| Relatório de Ameaças | Detalhes |

|---|---|

| Relatório de software maligno | Os administradores podem configurar o controlo de privacidade para o relatório de software maligno. Se a privacidade estiver ativada, o Defender para Endpoint não enviará o nome da aplicação de software maligno e outros detalhes da aplicação como parte do relatório de alertas de software maligno. |

| Relatório phish | Os administradores podem configurar o controlo de privacidade para relatórios de phishing. Se a privacidade estiver ativada, o Defender para Endpoint não enviará o nome de domínio e os detalhes do site não seguro como parte do relatório de alertas de phishing. |

| Avaliação de vulnerabilidades de aplicações | Por predefinição, apenas as informações sobre as aplicações instaladas no perfil de trabalho são enviadas para avaliação de vulnerabilidades. Os administradores podem desativar a privacidade para incluir aplicações pessoais |

| Proteção de Rede (pré-visualização) | Os administradores podem ativar ou desativar a privacidade na proteção de rede. Se estiver ativado, o Defender não enviará os detalhes da rede. |

Configurar relatório de alerta de privacidade

Os administradores podem agora ativar o controlo de privacidade para o relatório de phishing, o relatório de software maligno e o relatório de rede enviados por Microsoft Defender para Endpoint no Android. Esta configuração garante que o nome de domínio, os detalhes da aplicação e os detalhes de rede, respetivamente, não são enviados como parte do alerta sempre que for detetada uma ameaça correspondente.

Administração Controlos de Privacidade (MDM) Utilize os seguintes passos para ativar a privacidade.

No Microsoft Intune centro de administração, aceda a Aplicações > Políticas de configuração de aplicações > Adicionar > dispositivos geridos.

Atribua um nome à política , Plataforma > Android Enterprise, selecione o tipo de perfil.

Selecione Microsoft Defender para Endpoint como a aplicação de destino.

Na página Definições, selecione Utilizar estruturador de configuração e, em seguida, selecione Adicionar.

Selecione a definição de privacidade necessária -

- Ocultar URLs no relatório

- Ocultar URLs no relatório do perfil pessoal

- Ocultar detalhes da aplicação no relatório

- Ocultar detalhes da aplicação no relatório do perfil pessoal

- Ativar a Privacidade da Proteção de Rede

Para ativar a privacidade, introduza o valor inteiro como 1 e atribua esta política aos utilizadores. Por predefinição, este valor está definido como 0 para MDE no perfil de trabalho e 1 para MDE no perfil pessoal.

Reveja e atribua este perfil a dispositivos/utilizadores visados.

Controlos de privacidade do utilizador final

Estes controlos ajudam o utilizador final a configurar as informações partilhadas com a organização.

- Para o perfil de trabalho do Android Enterprise, os controlos de utilizador final não estarão visíveis. Os administradores controlam estas definições.

- Para o perfil pessoal do Android Enterprise, o controlo é apresentado em Definições> Privacidade.

- Os utilizadores veem um botão de alternar para Informações de Site Não Seguras, aplicação maliciosa e proteção de rede.

Estes seletores só estarão visíveis se forem ativados pelo administrador. Os utilizadores podem decidir se querem ou não enviar as informações para a sua organização.

Ativar/desativar os controlos de privacidade acima não afetará a verificação de conformidade do dispositivo ou o acesso condicional.

Configurar a avaliação de vulnerabilidades de aplicações para dispositivos BYOD

A partir da versão 1.0.3425.0303 do Microsoft Defender para Endpoint no Android, pode executar avaliações de vulnerabilidades do SO e aplicações instaladas nos dispositivos móveis integrados.

Nota

A avaliação de vulnerabilidades faz parte do Gestão de vulnerabilidades do Microsoft Defender no Microsoft Defender para Endpoint.

Notas sobre privacidade relacionadas com aplicações de dispositivos pessoais (BYOD):

- Para o Android Enterprise com um perfil de trabalho, apenas as aplicações instaladas no perfil de trabalho serão suportadas.

- Para outros modos BYOD, por predefinição, a avaliação de vulnerabilidades das aplicações não será ativada. No entanto, quando o dispositivo está no modo de administrador, os administradores podem ativar explicitamente esta funcionalidade através de Microsoft Intune para obter a lista de aplicações instaladas no dispositivo. Para obter mais informações, veja os detalhes abaixo.

Configurar a privacidade para o modo de administrador do dispositivo

Utilize os seguintes passos para ativar a avaliação de vulnerabilidades de aplicações de dispositivos no modo de administrador do dispositivo para utilizadores visados.

Nota

Por predefinição, esta opção está desativada para dispositivos inscritos com o modo de administrador do dispositivo.

No Microsoft Intune centro de administração, aceda aPerfis de configuração de dispositivos>>Create perfil e introduza as seguintes definições:

- Plataforma: selecione Administrador de dispositivos Android

- Perfil: selecione "Personalizado" e selecione Create.

Na secção Informações básicas, especifique um nome e uma descrição do perfil.

Nas Definições de configuração, selecione Adicionar definição OMA-URI :

- Nome: introduza um nome e uma descrição exclusivos para esta definição OMA-URI para que possa encontrá-la facilmente mais tarde.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Tipo de dados: selecione Número inteiro na lista pendente.

- Valor: introduza 0 para desativar a definição de privacidade (por predefinição, o valor é 1)

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Configurar a privacidade do perfil de trabalho do Android Enterprise

O Defender para Endpoint suporta a avaliação de vulnerabilidades de aplicações no perfil de trabalho. No entanto, caso pretenda desativar esta funcionalidade para os utilizadores visados, pode utilizar os seguintes passos:

- No Microsoft Intune centro de administração, aceda a AplicaçõesPolíticas de configuração de aplicações> \>Adicionar>dispositivos geridos.

- Atribua um nome à política; Plataforma > Android Enterprise; selecione o tipo de perfil.

- Selecione Microsoft Defender para Endpoint como a aplicação de destino.

- Na página Definições, selecione Utilizar estruturador de configuração e adicione DefenderTVMPrivacyMode como chave e tipo de valor como Número Inteiro

- Para desativar a vulnerabilidade das aplicações no perfil de trabalho, introduza o valor como

1e atribua esta política aos utilizadores. Por predefinição, este valor está definido como0. - Para utilizadores com chave definida como

0, o Defender para Endpoint envia a lista de aplicações do perfil de trabalho para o serviço de back-end para avaliação de vulnerabilidades.

- Para desativar a vulnerabilidade das aplicações no perfil de trabalho, introduza o valor como

- Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Ativar ou desativar os controlos de privacidade acima não afetará a verificação de conformidade do dispositivo ou o acesso condicional.

Configurar a privacidade do relatório de alertas de phishing

O controlo de privacidade do relatório phish pode ser utilizado para desativar a coleção de informações de nome de domínio ou site no relatório de ameaças phish. Esta definição dá às organizações a flexibilidade para escolher se querem recolher o nome de domínio quando um site malicioso ou phish é detetado e bloqueado pelo Defender para Endpoint.

Configure a privacidade do relatório de alertas de phishing em dispositivos inscritos pelo Administrador de Dispositivos Android:

Utilize os seguintes passos para ativá-lo para os utilizadores visados:

No Microsoft Intune centro de administração, aceda aPerfis de configuração de dispositivos>>Create perfil e introduza as seguintes definições:

- Plataforma: selecione Administrador de dispositivos Android.

- Perfil: selecione "Personalizado" e selecione Create.

Na secção Informações básicas, especifique um nome e uma descrição do perfil.

Nas Definições de configuração, selecione Adicionar definição OMA-URI :

- Nome: introduza um nome e uma descrição exclusivos para esta definição OMA-URI para que possa encontrá-la facilmente mais tarde.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Tipo de dados: selecione Número inteiro na lista pendente.

- Valor: introduza 1 para ativar a definição de privacidade. The default value is 0.

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

A utilização deste controlo de privacidade não afetará a verificação de conformidade do dispositivo ou o acesso condicional.

Configurar a privacidade do relatório de alertas de phishing no perfil de trabalho do Android Enterprise

Utilize os seguintes passos para ativar a privacidade dos utilizadores visados no perfil de trabalho:

- No Microsoft Intune centro de administração e aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

- Atribua um nome à política, Plataforma > Android Enterprise, selecione o tipo de perfil.

- Selecione Microsoft Defender para Endpoint como a aplicação de destino.

- Na página Definições, selecione Utilizar estruturador de configuração e adicione DefenderExcludeURLInReport como chave e tipo de valor como Número Inteiro.

- Introduza 1 para ativar a privacidade. The default value is 0.

- Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

Ativar ou desativar os controlos de privacidade acima não afetará a verificação de conformidade do dispositivo ou o acesso condicional.

Configurar a privacidade do relatório de ameaças de software maligno

O controlo de privacidade do relatório de ameaças de software maligno pode ser utilizado para desativar a recolha de detalhes da aplicação (informações de nome e pacote) do relatório de ameaças de software maligno. Esta definição dá às organizações a flexibilidade para escolherem se querem recolher o nome da aplicação quando é detetada uma aplicação maliciosa.

Configure a privacidade do relatório de alertas de software maligno em dispositivos inscritos pelo Administrador de Dispositivos Android:

Utilize os seguintes passos para ativá-lo para os utilizadores visados:

No Microsoft Intune centro de administração, aceda aPerfis de configuração de dispositivos>>Create perfil e introduza as seguintes definições:

- Plataforma: selecione Administrador de dispositivos Android.

- Perfil: selecione "Personalizado" e selecione Create.

Na secção Informações básicas, especifique um nome e uma descrição do perfil.

Nas Definições de configuração, selecione Adicionar definição OMA-URI :

- Nome: introduza um nome e uma descrição exclusivos para esta definição OMA-URI para que possa encontrá-la facilmente mais tarde.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Tipo de dados: selecione Número inteiro na lista pendente.

- Valor: introduza 1 para ativar a definição de privacidade. The default value is 0.

Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

A utilização deste controlo de privacidade não afetará a verificação de conformidade do dispositivo ou o acesso condicional. Por exemplo, os dispositivos com uma aplicação maliciosa terão sempre um nível de risco de "Médio".

Configurar a privacidade do relatório de alertas de software maligno no perfil de trabalho do Android Enterprise

Utilize os seguintes passos para ativar a privacidade dos utilizadores visados no perfil de trabalho:

- No Microsoft Intune centro de administração e aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

- Atribua um nome à política, Plataforma > Android Enterprise, selecione o tipo de perfil.

- Selecione Microsoft Defender para Endpoint como a aplicação de destino.

- Na página Definições, selecione Utilizar estruturador de configuração e adicione DefenderExcludeAppInReport como chave e tipo de valor como Número Inteiro

- Introduza 1 para ativar a privacidade. The default value is 0.

- Selecione Seguinte e atribua este perfil a dispositivos/utilizadores visados.

A utilização deste controlo de privacidade não afetará a verificação de conformidade do dispositivo ou o acesso condicional. Por exemplo, os dispositivos com uma aplicação maliciosa terão sempre um nível de risco de "Médio".

Desativar o início de sessão

O Defender para Endpoint suporta a implementação sem o botão de fim de sessão na aplicação para impedir que os utilizadores terminem sessão na aplicação Defender. Isto é importante para impedir que os utilizadores adulterem o dispositivo. Utilize os seguintes passos para configurar a opção Desativar o início de sessão:

- No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

- Atribua um nome à política, selecione Plataforma > Android Enterprise e selecione o tipo de perfil.

- Selecione Microsoft Defender para Endpoint como a aplicação de destino.

- Na página Definições, selecione Utilizar estruturador de configuração e adicione Desativar Terminar Sessão como a chave e Número Inteiro como o tipo de valor.

- Por predefinição, Desativar Terminar Sessão = 1 para perfis de trabalho pessoais do Android Enterprise, perfis totalmente geridos, propriedade pessoal da empresa e 0 para o modo de administrador de dispositivos.

- Os administradores têm de fazer Desativar Terminar Sessão = 0 para ativar o botão de terminar sessão na aplicação. Os utilizadores poderão ver o botão de terminar sessão assim que a política for enviada.

- Selecione Seguinte e atribua este perfil a utilizadores e dispositivos visados.

Importante

Esta funcionalidade está em Pré-visualização Pública. As seguintes informações estão relacionadas com o produto pré-lançado que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não oferece garantias, expressas ou implícitas, em relação às informações aqui fornecidas.

Etiquetagem de Dispositivos

O Defender para Endpoint no Android permite a identificação em massa dos dispositivos móveis durante a integração ao permitir que os administradores configurem etiquetas através de Intune. Administração pode configurar as etiquetas de dispositivo através de Intune através de políticas de configuração e enviá-las para os dispositivos do utilizador. Assim que o Utilizador instalar e ativar o Defender, a aplicação cliente transmite as etiquetas do dispositivo para o Portal de Segurança. As Etiquetas de dispositivo são apresentadas nos dispositivos no Inventário de Dispositivos.

Utilize os seguintes passos para configurar as Etiquetas de dispositivo:

No Microsoft Intune centro de administração, aceda a Aplicações>Políticas de configuração de aplicações>Adicionar>dispositivos geridos.

Atribua um nome à política, selecione Plataforma > Android Enterprise e selecione o tipo de perfil.

Selecione Microsoft Defender para Endpoint como a aplicação de destino.

Na página Definições, selecione Utilizar estruturador de configuração e adicione DefenderDeviceTag como a chave e o tipo de valor como Cadeia.

- Administração pode atribuir uma nova etiqueta ao adicionar a chave DefenderDeviceTag e definir um valor para a etiqueta do dispositivo.

- Administração pode editar uma etiqueta existente ao modificar o valor da chave DefenderDeviceTag.

- Administração pode eliminar uma etiqueta existente ao remover a chave DefenderDeviceTag.

Clique em Seguinte e atribua esta política a utilizadores e dispositivos visados.

Nota

A aplicação Defender tem de ser aberta para que as etiquetas sejam sincronizadas com Intune e transmitidas para o Portal de Segurança. As etiquetas podem demorar até 18 horas a refletir no portal.

Artigos relacionados

- Descrição geral do Microsoft Defender para Endpoint no Android

- Implementar o Microsoft Defender para Endpoint no Android com o Microsoft Intune

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários