Proteger a sua rede

Aplica-se a:

- API do Microsoft Defender para Endpoint 1

- Microsoft Defender para Endpoint Plano 2

- Microsoft Defender XDR

- Antivírus do Microsoft Defender

Plataformas

- Windows

- macOS

- Linux

Quer experimentar o Microsoft Defender para Ponto Final? Inscreva-se numa avaliação gratuita.

Descrição geral da proteção de rede

A proteção de rede ajuda a proteger os dispositivos de eventos baseados na Internet. A proteção de rede é uma capacidade de redução da superfície de ataque. Ajuda a impedir que os funcionários acedam a domínios perigosos através de aplicações. Os domínios que alojam esquemas de phishing, exploits e outros conteúdos maliciosos na Internet são considerados perigosos. A proteção de rede expande o âmbito do Microsoft Defender SmartScreen para bloquear todo o tráfego HTTP(S) de saída que tenta ligar a origens de baixa reputação (com base no domínio ou nome do anfitrião).

A proteção de rede expande a proteção na proteção Web ao nível do sistema operativo e é um componente principal da Filtragem de Conteúdo Web (WCF). Fornece a funcionalidade de proteção da Web encontrada no Microsoft Edge para outros browsers suportados e aplicações que não sejam do browser. A proteção de rede também fornece visibilidade e bloqueio de indicadores de comprometimento (IOCs) quando utilizados com a deteção e resposta de Ponto final. Por exemplo, a proteção de rede funciona com os indicadores personalizados que pode utilizar para bloquear domínios ou nomes de anfitriões específicos.

Cobertura de proteção de rede

A tabela seguinte resume as áreas de proteção de rede de cobertura.

| Funcionalidade | Microsoft Edge | Browsers de terceiros | Processos que não são do browser (por exemplo, PowerShell) |

|---|---|---|---|

| Proteção Contra Ameaças na Web | O SmartScreen tem de estar ativado | A proteção de rede tem de estar no modo de bloqueio | A proteção de rede tem de estar no modo de bloqueio |

| Indicadores Personalizados | O SmartScreen tem de estar ativado | A proteção de rede tem de estar no modo de bloqueio | A proteção de rede tem de estar no modo de bloqueio |

| Filtragem de Conteúdo Web | O SmartScreen tem de estar ativado | A proteção de rede tem de estar no modo de bloqueio | Not supported |

Nota

No Mac e Linux, tem de ter proteção de rede no modo de bloqueio para obter suporte para estas funcionalidades no Edge. No Windows, a proteção de rede não monitoriza o Microsoft Edge. Para processos que não sejam o Microsoft Edge e o Internet Explorer, os cenários de proteção Web tiram partido da proteção de rede para inspeção e imposição.

- O IP é suportado para os três protocolos (TCP, HTTP e HTTPS (TLS)).

- Apenas são suportados endereços IP únicos (sem blocos CIDR ou intervalos de IP) em indicadores personalizados.

- Os URLs encriptados (caminho completo) só podem ser bloqueados em browsers originais (Internet Explorer, Edge).

- Os URLs encriptados (apenas FQDN) podem ser bloqueados em browsers de terceiros (ou seja, para além do Internet Explorer, Edge).

- Os blocos de caminho de URL completos podem ser aplicados para URLs não encriptados.

Pode haver até 2 horas de latência (normalmente menos) entre o momento em que a ação é efetuada e o URL e o IP bloqueados.

Veja este vídeo para saber como a Proteção de rede ajuda a reduzir a superfície de ataque dos seus dispositivos a partir de esquemas de phishing, exploits e outros conteúdos maliciosos.

Requisitos para a proteção de rede

A proteção de rede requer Windows 10 ou 11 (Pro ou Enterprise), Windows Server versão 1803 ou posterior, macOS versão 11 ou posterior, ou versões do Linux suportadas pelo Defender e Microsoft Defender proteção antivírus em tempo real.

| Versão do Windows | Antivírus do Microsoft Defender |

|---|---|

| Windows 10 versão 1709 ou posterior, Windows 11, Windows Server 1803 ou posterior | Confirme que Microsoft Defender proteção em tempo real do Antivírus, monitorização de comportamento e proteção fornecida pela cloud estão ativadas (ativas) |

| Windows Server 2012 R2 e Windows Server 2016 com o agente unificado | Versão 4.18.2001.x.x ou mais recente da Atualização de Plataforma |

Por que motivo a proteção de rede é importante

A proteção de rede faz parte do grupo de redução da superfície de ataque de Microsoft Defender para Endpoint. A proteção de rede permite que a camada de rede bloqueie URLs e endereços IP. A proteção de rede pode impedir que os URLs sejam acedidos através de determinados browsers e ligações de rede padrão. Por predefinição, a proteção de rede protege os seus computadores de URLs maliciosos conhecidos através do feed SmartScreen, que bloqueia URLs maliciosos de uma forma semelhante ao SmartScreen no browser Microsoft Edge. A funcionalidade de proteção de rede pode ser expandida para:

- Bloquear endereços IP/URL das suas próprias informações sobre ameaças (indicadores)

- Bloquear serviços não selecionados de Microsoft Defender for Cloud Apps

- Bloquear o acesso do browser a sites com base na categoria (filtragem de conteúdo Web)

A proteção de rede é uma parte crítica da pilha de proteção e resposta da Microsoft.

Sugestão

Para obter detalhes sobre a proteção de rede para Windows Server, Linux, MacOS e Defesa Contra Ameaças para Dispositivos Móveis (MTD), veja Proativamente investigar ameaças com investigação avançada.

Bloquear ataques de Comando e Controlo

Os computadores de servidor de Comando e Controlo (C2) são utilizados por utilizadores maliciosos para enviar comandos para sistemas anteriormente comprometidos por software maligno. Normalmente, os ataques C2 ocultam-se em serviços baseados na cloud, como serviços de partilha de ficheiros e webmail, permitindo que os servidores C2 evitem a deteção ao misturar com tráfego típico.

Os servidores C2 podem ser utilizados para iniciar comandos que podem:

- Roubar dados

- Controlar computadores comprometidos numa botnet

- Interromper aplicações legítimas

- Propagar software maligno, como ransomware

O componente de proteção de rede do Defender para Endpoint identifica e bloqueia as ligações a infraestruturas C2 utilizadas em ataques de ransomware operados por humanos, utilizando técnicas como machine learning e identificação inteligente de indicador de compromisso (IoC).

Proteção de rede: deteção e remediação C2

Na sua forma inicial, o ransomware é uma ameaça de mercadoria, pré-programada e focada em resultados limitados e específicos (por exemplo, encriptar um computador). No entanto, o ransomware evoluiu para uma ameaça sofisticada, orientada por humanos, adaptável e focada em grandes escalas e resultados mais difundidos, como manter os ativos ou dados de toda a organização para resgate.

O suporte para servidores de Comandos e Controlo (C2) é uma parte fundamental desta evolução do ransomware e é o que permite que estes ataques se adaptem ao ambiente de destino. Quebrar a ligação para a infraestrutura de comando e controlo interrompe a progressão de um ataque para a fase seguinte. Para obter informações adicionais sobre a deteção e remediação C2, veja Detetar e remediar ataques de comando e controlo na camada de rede.

Proteção de rede: Novas notificações de alerta

| Novo mapeamento | Categoria de resposta | Origens |

|---|---|---|

| phishing | Phishing | SmartScreen |

| malicioso | Malicioso | SmartScreen |

| comando e controlo | C2 | SmartScreen |

| comando e controlo | COCO | SmartScreen |

| malicioso | Não fidedigno | SmartScreen |

| pelo seu administrador de TI | CustomBlockList | |

| pelo seu administrador de TI | CustomPolicy |

Nota

customAllowList não gera notificações em pontos finais.

Novas notificações para a determinação da proteção de rede

Uma nova capacidade publicamente disponível na proteção de rede utiliza funções no SmartScreen para bloquear atividades de phishing de sites de comando e controlo maliciosos.

Quando um utilizador final tenta visitar um site num ambiente no qual a proteção de rede está ativada, são possíveis três cenários:

- O URL tem uma boa reputação conhecida – neste caso, o utilizador tem permissão para aceder sem obstrução e não é apresentada nenhuma notificação de alerta no ponto final. Na verdade, o domínio ou URL está definido como Permitido.

- O URL tem uma reputação desconhecida ou incerta – o acesso do utilizador está bloqueado, mas com a capacidade de contornar (desbloquear) o bloco. Na verdade, o domínio ou URL está definido como Auditoria.

- O URL tem uma má reputação conhecida (maliciosa) – o utilizador está impedido de aceder. Na verdade, o domínio ou URL está definido como Bloquear.

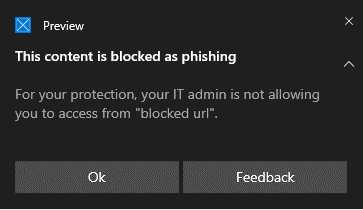

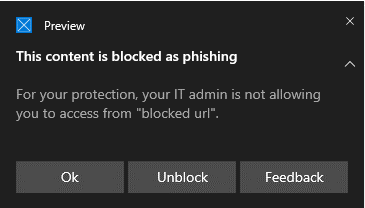

Experiência de aviso

Um utilizador visita um site:

Se o URL tiver uma reputação desconhecida ou incerta, uma notificação de alerta irá apresentar ao utilizador as seguintes opções:

Ok - A notificação de alerta é lançada (removida) e a tentativa de acesso ao site terminou.

Desbloquear – o utilizador terá acesso ao site durante 24 horas; altura em que o bloco é reativado. O utilizador pode continuar a utilizar Desbloquear para aceder ao site até que o administrador proíba (bloqueie) o site, removendo assim a opção para Desbloquear.

Feedback – a notificação de alerta apresenta ao utilizador uma ligação para submeter um pedido de suporte, que o utilizador pode utilizar para submeter comentários ao administrador numa tentativa de justificar o acesso ao site.

Nota

As imagens apresentadas aqui para experiência de aviso e experiência de bloqueio (abaixo) listam "URL bloqueado" como texto de marcador de posição de exemplo; num ambiente funcional, o url ou domínio real será listado.

Bloquear experiência

Um utilizador visita um site:

- Se o URL tiver má reputação, uma notificação de alerta irá apresentar ao utilizador as seguintes opções:

Ok A notificação de alerta é lançada (removida) e a tentativa de acesso ao site terminou.

Comentários A notificação de alerta apresenta ao utilizador uma ligação para submeter um pedido de suporte, que o utilizador pode utilizar para submeter comentários ao administrador numa tentativa de justificar o acesso ao site.

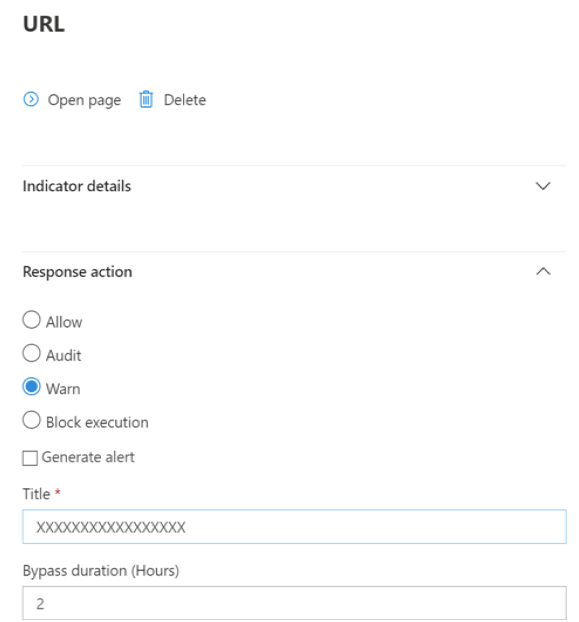

Desbloquear SmartScreen

Com os indicadores no Defender para Endpoint, os administradores podem permitir que os utilizadores finais ignorem os avisos gerados para alguns URLs e IPs. Consoante o motivo pelo qual o URL foi bloqueado, quando um bloco SmartScreen é encontrado, pode oferecer a capacidade de desbloquear o site durante um máximo de 24 horas. Nesses casos, será apresentada uma notificação de alerta Segurança do Windows, permitindo ao utilizador final desbloquear o URL ou IP durante o período de tempo definido.

Microsoft Defender para Endpoint administradores podem configurar a funcionalidade Desbloquear o SmartScreen no portal do Microsoft Defender com um indicador "permitir" para IPs, URLs e domínios.

Veja Create indicadores para IPs e URLs/domínios.

Utilizar a proteção de rede

A proteção de rede é ativada por dispositivo, o que é normalmente feito com a sua infraestrutura de gestão. Para obter os métodos suportados, veja Ativar a proteção de rede.

Nota

Microsoft Defender Antivírus tem de estar ativo para ativar a proteção de rede.

Pode ativar a proteção de rede no Modo de auditoria ou em Modo de bloqueio. Se quiser avaliar o impacto da ativação da proteção de rede antes de bloquear efetivamente endereços IP ou URLs, pode ativar a proteção de rede no Modo de auditoria durante algum tempo para recolher dados sobre o que seria bloqueado. O modo de auditoria regista quando os utilizadores finais se ligaram a um endereço ou site que, de outra forma, teria sido bloqueado pela proteção de rede. Tenha em atenção que, para que os indicadores de comprometimento (IoC) ou filtragem de conteúdo Web (WCF) funcionem, a proteção de rede tem de estar no "Modo de bloqueio"

Para obter informações sobre a proteção de rede para Linux e macOS, consulte: Proteção de rede para Linux e Proteção de rede para macOS.

Investigação avançada

Se estiver a utilizar a investigação avançada para identificar eventos de auditoria, terá até 30 dias de histórico disponível a partir da consola do . Veja Investigação avançada.

Pode encontrar os eventos de auditoria em Investigação avançada no portal do Defender para Endpoint (https://security.microsoft.com).

Os eventos de auditoria estão em DeviceEvents com um ActionType de ExploitGuardNetworkProtectionAudited. Os blocos são apresentados com um ActionType de ExploitGuardNetworkProtectionBlocked.

Eis uma consulta de exemplo para ver eventos de Proteção de Rede para browsers de terceiros:

DeviceEvents

|where ActionType in ('ExploitGuardNetworkProtectionAudited','ExploitGuardNetworkProtectionBlocked')

Sugestão

Estas entradas têm dados na coluna AdditionalFields que lhe fornecem excelentes informações sobre a ação. Se expandir AdditionalFields , também pode obter os campos : IsAudit, ResponseCategory e DisplayName.

Eis outro exemplo:

DeviceEvents

|where ActionType contains "ExploitGuardNetworkProtection"

|extend ParsedFields=parse_json(AdditionalFields)

|project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, IsAudit=tostring(ParsedFields.IsAudit), ResponseCategory=tostring(ParsedFields.ResponseCategory), DisplayName=tostring(ParsedFields.DisplayName)

|sort by Timestamp desc

A categoria Response (Resposta) indica-lhe o que causou o evento, por exemplo:

| ResponseCategory | Funcionalidade responsável pelo evento |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Indicadores personalizados |

| CasbPolicy | Defender for Cloud Apps |

| Malicioso | Ameaças à Web |

| Phishing | Ameaças à Web |

Para obter mais informações, veja Resolver problemas de blocos de pontos finais.

Tenha em atenção que Microsoft Defender eventos SmartScreen para o browser Microsoft Edge especificamente, precisa de uma consulta diferente:

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName

Pode utilizar a lista resultante de URLs e IPs para determinar o que teria sido bloqueado se o dispositivo estivesse no modo de bloqueio e que funcionalidade os bloqueou. Reveja cada item na lista para identificar URLS ou IPs se são necessários para o seu ambiente. Se encontrar entradas que tenham sido auditadas que sejam essenciais para o seu ambiente, crie um Indicador para as permitir na sua rede. Permitir indicadores de URL/IP têm precedência sobre qualquer bloco.

Depois de criar um indicador, pode ver como resolver o problema subjacente:

- SmartScreen – revisão de pedidos

- Indicador – modificar indicador existente

- MCA – rever a APLICAÇÃO não aprovada

- WCF – recategorização de pedidos

Com estes dados, pode tomar uma decisão informada sobre como ativar a Proteção de rede no modo de Bloqueio. Veja Ordem de precedência para Blocos de proteção de rede.

Nota

Uma vez que se trata de uma definição por dispositivo, se existirem dispositivos que não podem ser movidos para o Modo de bloqueio, pode simplesmente deixá-los em auditoria até conseguir retificar o desafio e continuar a receber os eventos de auditoria.

Para obter informações sobre como comunicar falsos positivos, veja Reportar falsos positivos.

Para obter detalhes sobre como criar os seus próprios relatórios do Power BI, veja Create relatórios personalizados com o Power BI.

Configurar a proteção de rede

Para obter mais informações sobre como ativar a proteção de rede, veja Ativar a proteção de rede. Utilize Política de Grupo, PowerShell ou CSPs MDM para ativar e gerir a proteção de rede na sua rede.

Depois de ativar a proteção de rede, poderá ter de configurar a sua rede ou firewall para permitir as ligações entre os dispositivos de ponto final e os serviços Web:

.smartscreen.microsoft.com.smartscreen-prod.microsoft.com

Ver eventos de proteção de rede

A proteção de rede funciona melhor com Microsoft Defender para Endpoint, o que lhe fornece relatórios detalhados sobre eventos e blocos de proteção contra exploits como parte de cenários de investigação de alertas.

Quando a proteção de rede bloqueia uma ligação, é apresentada uma notificação a partir do Centro de Ação. A sua equipa de operações de segurança pode personalizar a notificação com os detalhes e as informações de contacto da sua organização. Além disso, as regras individuais de redução da superfície de ataque podem ser ativadas e personalizadas de acordo com determinadas técnicas a monitorizar.

Também pode utilizar o modo de auditoria para avaliar como a proteção de rede afetaria a sua organização se estivesse ativada.

Rever eventos de proteção de rede no portal do Microsoft Defender

O Defender para Endpoint fornece relatórios detalhados sobre eventos e blocos como parte dos cenários de investigação de alertas. Pode ver estes detalhes no portal Microsoft Defender (https://security.microsoft.com) na fila de alertas ou através da investigação avançada. Se estiver a utilizar o modo de auditoria, pode utilizar a investigação avançada para ver como as definições de proteção de rede afetariam o seu ambiente se estivessem ativadas.

Rever eventos de proteção de rede no Windows Visualizador de Eventos

Pode rever o registo de eventos do Windows para ver eventos criados quando os blocos de proteção de rede (ou auditorias) acedem a um IP ou domínio malicioso:

Selecione OK.

Este procedimento cria uma vista personalizada que filtra para mostrar apenas os seguintes eventos relacionados com a proteção de rede:

| ID do Evento | Descrição |

|---|---|

| 5007 | Evento quando as definições são alteradas |

| 1125 | Evento quando a proteção de rede é acionada no modo de auditoria |

| 1126 | Evento quando a proteção de rede é acionada no modo de bloqueio |

Proteção de rede e handshake tridirecional TCP

Com a proteção de rede, a determinação de permitir ou bloquear o acesso a um site é efetuada após a conclusão do handshake tridirecional através de TCP/IP. Assim, quando um site é bloqueado pela proteção de rede, poderá ver um tipo de ConnectionSuccessDeviceNetworkEvents ação no portal do Microsoft Defender, apesar de o site ter sido bloqueado. DeviceNetworkEvents são comunicados a partir da camada TCP e não da proteção de rede. Após a conclusão do handshake tridirecional, o acesso ao site é permitido ou bloqueado pela proteção de rede.

Eis um exemplo de como funciona:

Suponha que um utilizador tenta aceder a um site no respetivo dispositivo. O site está alojado num domínio perigoso e deve ser bloqueado pela proteção de rede.

O handshake tridirecional através de TCP/IP começa. Antes de ser concluída, é registada uma

DeviceNetworkEventsação eActionTypeestá listada comoConnectionSuccess. No entanto, assim que o processo de handshake tridirecional for concluído, a proteção de rede bloqueia o acesso ao site. Tudo isto acontece rapidamente. Um processo semelhante ocorre com Microsoft Defender SmartScreen; é quando o handshake tridirecional conclui que é feita uma determinação e o acesso a um site é bloqueado ou permitido.No portal Microsoft Defender, é apresentado um alerta na fila de alertas. Os detalhes desse alerta incluem e

DeviceNetworkEventsAlertEvidence. Pode ver que o site foi bloqueado, apesar de também ter umDeviceNetworkEventsitem com o ActionType deConnectionSuccess.

Considerações sobre o ambiente de trabalho virtual do Windows em execução Windows 10 Enterprise Várias Sessões

Devido à natureza multiutilizador do Windows 10 Enterprise, tenha em atenção os seguintes pontos:

A proteção de rede é uma funcionalidade em todo o dispositivo e não pode ser direcionada para sessões de utilizador específicas.

As políticas de filtragem de conteúdos Web também são de todo o dispositivo.

Se precisar de diferenciar entre grupos de utilizadores, considere criar conjuntos de anfitriões e atribuições separados do Windows Virtual Desktop.

Teste a proteção de rede no modo de auditoria para avaliar o respetivo comportamento antes de ser implementada.

Considere redimensionar a implementação se tiver um grande número de utilizadores ou um grande número de sessões de vários utilizadores.

Opção alternativa para proteção de rede

Para o windows server 2012R2/2016 unified MDE cliente, Windows Server versão 1803 ou mais recente, Windows Server 2019 ou mais recente, e Windows 10 Enterprise Multi-Session 1909 e up, utilizado no Windows Virtual Desktop no Azure, a proteção de rede para o Microsoft Edge pode ser ativada com o seguinte método:

Utilize Ativar a proteção de rede e siga as instruções para aplicar a política.

Execute os seguintes comandos do PowerShell:

Set-MpPreference -EnableNetworkProtection EnabledSet-MpPreference -AllowNetworkProtectionOnWinServer 1Set-MpPreference -AllowNetworkProtectionDownLevel 1Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Nota

Em alguns casos, dependendo da infraestrutura, do volume de tráfego e de outras condições, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 pode ter um efeito no desempenho da rede.

Proteção de rede para Windows Servers

Seguem-se informações específicas dos Windows Servers.

Verifique se a proteção de rede está ativada

Verifique se a proteção de rede está ativada num dispositivo local com a Revisor de Registo.

Selecione o botão Iniciar na barra de tarefas e escreva regedit para abrir o Revisor de Registo.

Selecione HKEY_LOCAL_MACHINE no menu lateral.

Navegue pelos menus aninhados paraPolíticas> de SOFTWARE>Do Microsoft>Windows Defender>Windows Defender Exploit Guard>Network Protection.

(Se a chave não estiver presente, navegue para SOFTWARE>Microsoft>> Windows Defender Windows Defender Exploit Guard>Network Protection)

Selecione EnableNetworkProtection para ver o estado atual da proteção de rede no dispositivo:

- 0 = Desativado

- 1 = Ativado (ativado)

- 2 = Modo de auditoria

Para obter informações adicionais, veja: Ativar a proteção de rede

Sugestão de proteção de rede

Para o windows server 2012R2/2016 unified MDE client, Windows Server versão 1803 ou mais recente, Windows Server 2019 ou mais recente, e Windows 10 Enterprise Multi-Session 1909 e up (utilizado no Windows Virtual Desktop no Azure), existem chaves de registo adicionais que têm de ser ativadas:

\ HKEY_LOCAL_MACHINESOFTWARE\Microsoft\\ Windows Defender Windows Defender Exploit Guard\Network Protection

- AllowNetworkProtectionOnWinServer (dword) 1 (hex)

- EnableNetworkProtection (dword) 1 (hex)

- AllowNetworkProtectionDownLevel (dword) 1 (hex) - Windows Server 2012R2 e apenas Windows Server 2016

Nota

Dependendo da sua infraestrutura, volume de tráfego e outras condições, HKEY_LOCAL_MACHINE\políticas\ deSOFTWARE\Microsoft\Windows Defender \NIS\Consumers\IPS - AllowDatagramProcessingOnWinServer (dword) 1 (hex) pode ter um efeito no desempenho da rede.

Para obter informações adicionais, veja: Ativar a proteção de rede

A configuração de Várias Sessões do Windows e do Windows requer o PowerShell

Para Windows Servers e Windows Multi-session, existem itens adicionais que tem de ativar através dos cmdlets do PowerShell. Para o windows server 2012R2/2016 unified MDE client, Windows Server versão 1803 ou mais recente, Windows Server 2019 ou mais recente, e Windows 10 Enterprise Multi-Session 1909 e up, utilizado no Windows Virtual Desktop no Azure.

- Set-MpPreference -EnableNetworkProtection Ativado

- Set-MpPreference -AllowNetworkProtectionOnWinServer 1

- Set-MpPreference -AllowNetworkProtectionDownLevel 1

- Set-MpPreference -AllowDatagramProcessingOnWinServer 1

Nota

Em alguns casos, dependendo da sua infraestrutura, volume de tráfego e outras condições, Set-MpPreference -AllowDatagramProcessingOnWinServer 1 pode ter um efeito no desempenho da rede.

Resolução de problemas de proteção de rede

Devido ao ambiente onde a proteção de rede é executada, a funcionalidade poderá não conseguir detetar as definições de proxy do sistema operativo. Em alguns casos, os clientes de proteção de rede não conseguem aceder ao serviço cloud. Para resolver o problema de conectividade, configure um proxy estático para Microsoft Defender Antivírus.

Otimizar o desempenho da proteção de rede

A proteção de rede tem agora uma otimização de desempenho que permite que o Modo de bloqueio comece a inspecionar de forma assíncrona as ligações de longa duração, o que pode proporcionar uma melhoria de desempenho e também ajudar com problemas de compatibilidade de aplicações. Esta capacidade de otimização está ativada por predefinição. Pode desativar esta capacidade com o seguinte cmdlet do PowerShell:

Set-MpPreference -AllowSwitchToAsyncInspection $false

Consulte também

- Avaliar a proteção de rede | Realize um cenário rápido que demonstre como a funcionalidade funciona e que eventos seriam normalmente criados.

- Ativar a proteção de rede | Utilize Política de Grupo, PowerShell ou CSPs MDM para ativar e gerir a proteção de rede na sua rede.

- Configurar capacidades de redução da superfície de ataque no Microsoft Intune

- Proteção de rede para Linux | Para saber mais sobre como utilizar a proteção da Rede Microsoft para dispositivos Linux.

- Proteção de rede para macOS | Para saber mais sobre a proteção da Microsoft Network para macOS

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários