Deteção de ataques de ransomware operados por humanos com o Microsoft Defender XDR

Nota

Quer experimentar o Microsoft Defender XDR? Saiba mais sobre como pode avaliar e testar o Microsoft Defender XDR.

O ransomware é um tipo de ataque de extorsão que destrói ou encripta ficheiros e pastas, impedindo o acesso a dados críticos ou perturbando sistemas empresariais críticos. Existem dois tipos de ransomware:

- O ransomware commodity é software maligno que se espalha com phishing ou entre dispositivos e encripta ficheiros antes de exigir um resgate.

- O ransomware operado por humanos é um ataque planeado e coordenado por cibercriminosos ativos que empregam vários métodos de ataque. Em muitos casos, as técnicas e ferramentas conhecidas são utilizadas para se infiltrarem na sua organização, encontrarem os recursos ou sistemas que valem a pena extorquir e, em seguida, exigirem um resgate. Após comprometer uma rede, o atacante realiza o reconhecimento de recursos e sistemas que podem ser encriptados ou extorquidos. Em seguida, os atacantes encriptam ou exfiltram dados antes de exigirem um resgate.

Este artigo descreve a deteção proativa de ataques de ransomware novos ou contínuos operados por humanos com o portal Microsoft Defender, uma solução de deteção e resposta alargada (XDR) para os seguintes serviços de segurança:

- Microsoft Defender para Endpoint

- Microsoft Defender para Office 365

- Microsoft Defender para Identidade

- Microsoft Defender for Cloud Apps (incluindo o suplemento de governação de aplicações)

- Microsoft Entra ID Protection

- Microsoft Defender para IoT

- Microsoft 365 Empresas Premium

- Microsoft Defender para Empresas

Para obter informações sobre como prevenir ataques de ransomware, consulte Implementar rapidamente prevenções de ransomware – Fase 3: Dificultar a entrada.

A importância da deteção proativa

Uma vez que o ransomware operado por humanos é normalmente efetuado por atacantes ativos que podem estar a executar os passos para se infiltrarem e descobrirem os seus dados e sistemas mais valiosos em tempo real, o tempo necessário para detetar ataques de ransomware é crucial.

Se as atividades de pré-resgate forem detetadas rapidamente, a probabilidade de um ataque grave diminui. Normalmente, a fase de pré-resgate inclui as seguintes técnicas: acesso inicial, reconhecimento, roubo de credenciais, movimento lateral e persistência. Estas técnicas podem inicialmente parecer não relacionadas e muitas vezes voam sob o radar. Se estas técnicas levarem à fase do resgate, muitas vezes é tarde demais. Microsoft Defender XDR pode ajudar a identificar esses pequenos e aparentemente não relacionados incidentes como possivelmente parte de uma campanha de ransomware maior.

- Quando detetadas durante a fase de pré-resgate, as mitigações de menor escala, como isolar dispositivos infetados ou contas de utilizador, podem ser utilizadas para interromper e remediar o ataque.

- Se a deteção ocorrer numa fase posterior, como quando o software maligno utilizado para encriptar ficheiros está a ser implementado, os passos de remediação mais agressivos que podem causar tempo de inatividade poderão ter de ser utilizados para interromper e remediar o ataque.

É provável que haja interrupções na operação empresarial ao responder a um ataque de ransomware. A fase final de um ataque de ransomware é frequentemente uma escolha entre o tempo de inatividade causado por atacantes com grandes riscos ou um período de indisponibilidade controlado para garantir a segurança da rede e dar-lhe tempo para investigar totalmente. Nunca recomendamos pagar um resgate. Pagar cibercriminosos para obter uma chave de desencriptação de ransomware não garante que os seus dados encriptados sejam restaurados. Veja Resposta de ransomware – Blogue de Segurança da Microsoft.

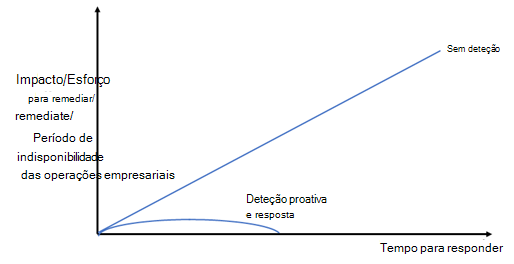

Eis a relação qualitativa do impacto de um ataque de ransomware e o seu tempo para responder sem deteção vs. deteção proativa e resposta.

Deteção proativa através de ferramentas e técnicas de software maligno comuns

Em muitos casos, os atacantes de ransomware operados por humanos utilizam táticas, técnicas, ferramentas e procedimentos de software maligno bem conhecidos e testados em campo, incluindo phishing, comprometimento de e-mail empresarial (BEC) e roubo de credenciais. Os seus analistas de segurança têm de tomar conhecimento e familiarizar-se com a forma como os atacantes utilizam métodos comuns de software maligno e ciberataque para obterem uma posição de destaque na sua organização.

Para ver exemplos de como os ataques de ransomware são iniciados com software maligno comum, veja estes recursos:

- Ataques de ransomware operados por humanos: Um desastre evitável

- Relatórios de análise de ameaças de ransomware no portal do Microsoft Defender

Estar familiarizado com software maligno pré-resgate, payloads e atividades ajuda os seus analistas a saber o que procurar para evitar as fases posteriores de um ataque.

Táticas de ataque de ransomware operadas por humanos

Uma vez que o ransomware operado por humanos pode utilizar técnicas e ferramentas de ataque conhecidas, a compreensão e a experiência dos seus analistas com as técnicas e ferramentas de ataque existentes serão uma mais-valia ao preparar a sua equipa do SecOps para práticas de deteção de ransomware focadas.

Táticas e métodos de ataque

Seguem-se algumas técnicas e ferramentas típicas utilizadas pelos atacantes de ransomware para as seguintes táticas MITRE ATT&CK :

Acesso inicial:

- Força bruta RDP

- Sistema vulnerável com acesso à Internet

- Definições de aplicação fracas

- E-mail de phishing

Roubo de credenciais:

- Mimikatz

- Segredos da LSA

- Cofre de credenciais

- Credenciais em texto simples

- Abuso de contas de serviço

Movimento lateral:

- Greve de Cobalto

- WMI

- Abuso de ferramentas de gestão

- PsExec

Persistência:

- Novas contas

- Alterações de GPO

- Ferramentas de TI Sombra

- Agendar tarefas

- Registo do serviço

Evasão da defesa:

- Desativar funcionalidades de segurança

- Limpar ficheiros de registo

- Eliminar ficheiros de artefactos de ataque

- Repor carimbos de data/hora em ficheiros alterados

Exfiltração:

- Exfiltração do Impacto de dados confidenciais (alavancagem financeira):

- Encriptação de dados no local e em cópias de segurança

- Eliminação de dados no local e cópias de segurança, que podem ser combinadas com um exfiltração anterior

- Ameaça de fuga pública de dados confidenciais e exfiltrados

O que procurar

O desafio para os analistas de segurança é reconhecer quando um alerta faz parte de uma cadeia de ataque maior com o objetivo de extorquir os seus dados confidenciais ou sistemas cruciais. Por exemplo, um ataque de phishing detetado pode ser:

- Um ataque pontual para vigiar as mensagens de e-mail de alguém do departamento financeiro de uma organização.

- A parte pré-resgate de uma cadeia de ataques para utilizar credenciais de conta de utilizador comprometidas para detetar os recursos disponíveis para a conta de utilizador e comprometer outras contas de utilizador com níveis mais elevados de privilégio e acesso.

Esta secção fornece fases e métodos de ataque comuns e as origens de sinal que se alimentam no portal de Microsoft Defender central, que cria alertas e incidentes compostos por vários alertas relacionados para análise de segurança. Em alguns casos, existem portais de segurança alternativos para ver os dados de ataque.

Ataques iniciais para obter entrada

O atacante está a tentar comprometer uma conta de utilizador, dispositivo ou aplicação.

| Método de ataque | Origem do sinal | Portais de segurança alternativos |

|---|---|---|

| Força bruta RDP | Defender para Ponto Final | Defender for Cloud Apps |

| Sistema vulnerável com acesso à Internet | Funcionalidades de segurança do Windows, Microsoft Defender para Servidores | |

| Definições de aplicação fracas | Defender para Cloud Apps, Defender para Cloud Apps com o suplemento de governação de aplicações | Defender for Cloud Apps |

| Atividade de aplicações maliciosas | Defender para Cloud Apps, Defender para Cloud Apps com o suplemento de governação de aplicações | Defender for Cloud Apps |

| E-mail de phishing | Defender para Office 365 | |

| Spray de palavra-passe em contas de Microsoft Entra | Microsoft Entra ID Protection através do Defender para Aplicações na Cloud | Defender for Cloud Apps |

| Spray de palavra-passe em contas no local | Microsoft Defender para Identidade | |

| Comprometimento do dispositivo | Defender para Ponto Final | |

| Roubo de credenciais | Microsoft Defender para Identidade | |

| Escalamento de privilégios | Microsoft Defender para Identidade |

Pico recente no comportamento normal

O atacante está a tentar pesquisar entidades adicionais para comprometer.

| Categoria de pico | Origem do sinal | Portais de segurança alternativos |

|---|---|---|

| Inícios de sessão: várias tentativas falhadas, tentativas de início de sessão em vários dispositivos num curto espaço de tempo, vários inícios de sessão pela primeira vez, etc. | Microsoft Entra ID Protection através do Defender para Cloud Apps, Microsoft Defender para Identidade | Defender for Cloud Apps |

| Conta de utilizador, grupo, conta de computador, aplicação recentemente ativa | Microsoft Entra ID Protection através do Defender para Cloud Apps (Microsoft Entra ID), Defender para Identidade (Active Directory Domain Services [AD DS]) | Defender for Cloud Apps |

| Atividade recente da aplicação, como o acesso a dados | Aplicações com o Defender para Aplicações na Cloud com o suplemento de governação de aplicações | Defender for Cloud Apps |

Nova atividade

O atacante está a criar novas entidades para promover o seu alcance, instalar agentes de software maligno ou evitar a deteção.

| Atividade | Origem do sinal | Portal de segurança alternativo |

|---|---|---|

| Novas aplicações instaladas | Defender para Aplicações na Cloud com o suplemento de governação de aplicações | Defender for Cloud Apps |

| Novas contas de utilizador | Azure Identity Protection | Defender for Cloud Apps |

| Alterações de função | Azure Identity Protection | Defender for Cloud Apps |

Comportamento suspeito

O atacante está a transferir informações confidenciais, a encriptar ficheiros ou a recolher ou danificar recursos da organização.

| Comportamento | Origem do sinal |

|---|---|

| Software maligno distribuído por vários dispositivos | Defender para Ponto Final |

| Análise de recursos | Defender para Endpoint, Defender para Identidade |

| Alterações nas regras de reencaminhamento de caixas de correio | Defender para Office 365 |

| Exfiltração e encriptação de dados | Defender para Office 365 |

-*Monitor for Adversary Disabling Security** – uma vez que, muitas vezes, faz parte da cadeia de ataques de ransomware (HumOR) operado por humanos

- Desmarcação de Registos de Eventos – especialmente o registo de Eventos de Segurança e os registos operacionais do PowerShell

- Desativar ferramentas/controlos de segurança (associados a alguns grupos)

Detetar ataques de ransomware com o portal do Microsoft Defender

O portal Microsoft Defender fornece uma vista centralizada para obter informações sobre deteções, recursos afetados, ações automatizadas realizadas e provas relacionadas de uma combinação de:

- Uma fila de incidentes, que agrupa alertas relacionados para um ataque para fornecer o âmbito completo do ataque, os recursos afetados e as ações de remediação automatizadas.

- Uma fila de alertas, que lista todos os alertas que estão a ser monitorizados por Microsoft Defender XDR.

Origens de incidentes e alertas

Microsoft Defender portal centraliza os sinais de:

- Microsoft Defender para Endpoint

- Microsoft Defender para Office 365

- Microsoft Defender para Identidade

- Microsoft Defender for Cloud Apps (incluindo o suplemento de governação de aplicações)

- Microsoft Entra ID Protection

- Microsoft Defender para IoT

Esta tabela lista alguns ataques típicos e a respetiva origem de sinal correspondente para Microsoft Defender XDR.

| Ataques e incidentes | Origem do sinal |

|---|---|

| Identidade da cloud: spray de palavra-passe, várias tentativas falhadas, tentativas de início de sessão em vários dispositivos num curto período de tempo, vários inícios de sessão pela primeira vez, contas de utilizador recentemente ativas | Microsoft Entra ID Protection |

| Comprometimento da identidade no local (AD DS) | Microsoft Defender para Identidade |

| Phishing | Defender para Office 365 |

| Aplicações maliciosas | Defender para Aplicações na Cloud ou Defender para Aplicações na Cloud com suplemento de governação de aplicações |

| Compromisso do ponto final (dispositivo) | Defender para Ponto Final |

| Comprometimento do dispositivo compatível com IoT | Defender para IoT |

Filtrar incidentes identificados por ransomware

Pode filtrar facilmente a fila de incidentes para incidentes que foram categorizados por Microsoft Defender XDR como ransomware.

- No painel de navegação do portal Microsoft Defender, aceda à fila de incidentes ao selecionar Incidentes e alertas Incidentes>.

- Selecione Filtros.

- Em Categorias, selecione Ransomware, selecione Aplicar e, em seguida, feche o painel Filtros .

Cada definição de filtro para a fila de incidentes cria um URL que pode guardar e aceder mais tarde como uma ligação. Estes URLs podem ser marcados ou guardados e utilizados quando necessário com um único clique. Por exemplo, pode criar marcadores para:

- Incidentes que contêm a categoria "ransomware". Eis a ligação correspondente.

- Incidentes com um nome de Ator especificado conhecido por estar a realizar ataques de ransomware.

- Incidentes com um nome de ameaça associado especificado conhecido por ser utilizado em ataques de ransomware.

- Incidentes que contêm uma etiqueta personalizada que a sua equipa do SecOps utiliza para incidentes que são conhecidos por fazerem parte de um ataque de ransomware maior e coordenado.

Filtrar relatórios de análise de ameaças identificados por ransomware

Semelhante à filtragem de incidentes na fila de incidentes, pode filtrar relatórios de análise de ameaças para relatórios que incluem ransomware.

- No painel de navegação, selecione Análise de ameaças.

- Selecione Filtros.

- Em Etiquetas de ameaça, selecione Ransomware, selecione Aplicar e, em seguida, feche o painel Filtros .

Também pode clicar nesta ligação.

Na secção Detalhes da deteção de muitos relatórios de análise de ameaças, pode ver uma lista de nomes de alertas criados para a ameaça.

APIs do Microsoft Defender XDR

Também pode utilizar as APIs Microsoft Defender XDR para consultar os Microsoft Defender XDR dados de incidentes e alertas no seu inquilino. Uma aplicação personalizada pode filtrar os dados, filtre-os com base em definições personalizadas e, em seguida, fornecer uma lista filtrada de ligações para alertas e incidentes que pode facilmente selecionar para ir diretamente para esse alerta ou incidente. Veja Listar a API de incidentes no Microsoft Defender XDR| Microsoft Docs. Também pode integrar o SIEM com Microsoft Defender. Veja Integrar as ferramentas SIEM com Microsoft Defender XDR.

Integração do Microsoft Defender XDR Sentinel

A integração de incidentes Microsoft Defender XDR do Microsoft Sentinel permite-lhe transmitir em fluxo todos os incidentes Microsoft Defender XDR para o Microsoft Sentinel e mantê-los sincronizados entre ambos os portais. Os incidentes incluem todos os alertas, entidades e informações relevantes associados. Uma vez no Sentinel, os incidentes permanecerão sincronizados bidirecionalmente com Microsoft Defender XDR, permitindo-lhe tirar partido dos benefícios de ambos os portais na investigação de incidentes. Veja Microsoft Defender XDR integração com o Microsoft Sentinel.

Análise proativa com investigação avançada

A investigação avançada é uma ferramenta de investigação de ameaças baseada em consultas que lhe permite explorar e inspecionar eventos na sua rede para localizar indicadores e entidades de ameaças. Esta ferramenta de análise flexível e personalizável permite uma investigação sem restrições para ameaças conhecidas e potenciais. Microsoft Defender XDR também suporta a utilização de uma consulta personalizada para criar regras de deteção personalizadas, que criam alertas com base numa consulta que podem ser e agendadas para serem executadas automaticamente.

Para uma análise proativa das atividades de ransomware, deve montar um catálogo de consultas de investigação avançadas para métodos de ataque de ransomware frequentemente utilizados para identidades, pontos finais, aplicações e dados. Seguem-se algumas origens-chave para consultas avançadas de investigação prontas a utilizar:

- O artigo Hunt for ransomware (Caça ao ransomware )

- Repositório do GitHub para consultas de investigação avançadas:

- Consultas específicas de ransomware

- Todas as categorias de consultas

- Relatórios de análise de ameaças

- Secção de investigação avançada do Ransomware: Um relatório abrangente e contínuo de analistas de ameaças

- Secção investigação avançada de outros relatórios de analistas

Investigação automatizada

As consultas de investigação avançadas também podem ser utilizadas para criar regras e ações de deteção personalizadas com base em elementos conhecidos de um método de ataque de ransomware (por exemplo, a utilização de comandos invulgares do PowerShell). As regras de deteção personalizadas criam alertas que podem ser vistos e abordados pelos seus analistas de segurança.

Para criar uma regra de deteção personalizada, selecione Create regra de deteção personalizada na página de uma consulta de investigação avançada. Depois de criado, pode especificar:

- Com que frequência executar a regra de deteção personalizada

- A gravidade do alerta criado pela regra

- A fase de ataque MITRE para o alerta criado

- Entidades afetadas

- Ações a tomar em entidades afetadas

Preparar a equipa do SecOps para deteção de ransomware focada

A preparação da equipa do SecOps para deteção proativa de ransomware requer:

- Pré-trabalho para a sua equipa e organização do SecOps

- Formação de analistas de segurança, conforme necessário

- Trabalho operacional contínuo para incorporar as experiências de deteção e ataques mais recentes dos seus analistas de segurança

Pré-trabalho para a sua equipa e organização do SecOps

Considere estes passos para preparar a sua equipa e organização do SecOps para a prevenção de ataques de ransomware focada:

- Configure a sua infraestrutura de TI e cloud para prevenção de ransomware com a Implementação rápida de prevenções de ransomware – Fase 3: dificultar a obtenção de orientações. As fases e tarefas nesta documentação de orientação podem ser realizadas em paralelo com os seguintes passos.

- Obtenha as licenças adequadas para o Defender para Endpoint, Defender para Office 365, Defender para Identidade, Defender para Cloud Apps, o suplemento de governação de aplicações, o Defender para IoT e os serviços Microsoft Entra ID Protection.

- Crie um catálogo de consultas de investigação avançadas otimizadas para métodos de ataque de ransomware conhecidos ou fases de ataque.

- Create o conjunto de regras de deteção personalizadas para consultas de investigação avançadas específicas que criam alertas para métodos de ataque de ransomware conhecidos, incluindo a respetiva agenda, nomenclatura de alertas e ações automatizadas.

- Determine o conjunto de etiquetas ou padrões personalizados para criar um novo para identificar incidentes que são conhecidos por fazerem parte de um ataque de ransomware maior e coordenado

- Determine o conjunto de tarefas operacionais para a gestão de alertas e incidentes de ransomware. Por exemplo:

- Processos para análise de incidentes e alertas recebidos por analistas de Camada 1 e atribuição a analistas da Camada 2 para investigação.

- Executar manualmente consultas de investigação avançadas e a respetiva agenda (diariamente, semanalmente, mensalmente).

- Alterações em curso baseadas em experiências de mitigação e investigação de ataques de ransomware.

Formação de analistas de segurança

Conforme necessário, pode fornecer aos seus analistas de segurança formação interna para:

- Cadeias de ataques de ransomware comuns (táticas de ataque MITRE e técnicas de ameaça comuns e software maligno)

- Incidentes e alertas e como localizá-los e analisá-los no portal do Microsoft Defender com:

- Alertas e incidentes já criados por Microsoft Defender XDR

- Filtros baseados em URL pré-digitalizados para o portal do Microsoft Defender

- Programaticamente através da API de incidentes

- Consultas de investigação avançadas a utilizar e a agenda manual (diariamente, semanalmente, mensalmente)

- Regras de deteção personalizadas a utilizar e as respetivas definições

- Etiquetas de incidentes personalizadas

- Os mais recentes relatórios de análise de ameaças de ataques de ransomware no portal do Microsoft Defender

Trabalho contínuo baseado na aprendizagem operacional e novas ameaças

Como parte da ferramenta em curso da sua equipa do SecOps, bem como das melhores práticas e experiências dos analistas de segurança, deve:

- Atualize o catálogo de consultas de investigação avançadas com:

- Novas consultas baseadas nos relatórios de análise de ameaças mais recentes no portal do Microsoft Defender ou no repositório do GitHub de Investigação Avançada.

- Alterações às existentes para otimizar a identificação de ameaças ou para uma melhor qualidade de alerta.

- Atualize as regras de deteção personalizadas com base em consultas de investigação avançadas novas ou alteradas.

- Atualize o conjunto de tarefas operacionais para deteção de ransomware.

Sugestão

Quer saber mais? Interaja com a comunidade do Microsoft Security na nossa Tech Community: Microsoft Defender XDR Tech Community.