Investigar alertas no Microsoft Defender XDR

Aplica-se a:

- Microsoft Defender XDR

Observação

Este artigo descreve alertas de segurança em Microsoft Defender XDR. No entanto, você pode usar alertas de atividade para enviar notificações por email a si mesmo ou a outros administradores quando os usuários executam atividades específicas no Microsoft 365. Para obter mais informações, consulte Create alertas de atividade – Microsoft Purview | Microsoft Docs.

Os alertas são a base de todos os incidentes e indicam a ocorrência de eventos mal-intencionados ou suspeitos em seu ambiente. Os alertas geralmente fazem parte de um ataque mais amplo e fornecem pistas sobre um incidente.

Em Microsoft Defender XDR, os alertas relacionados são agregados para formar incidentes. Os incidentes sempre fornecerão o contexto mais amplo de um ataque, no entanto, a análise de alertas pode ser valiosa quando uma análise mais profunda é necessária.

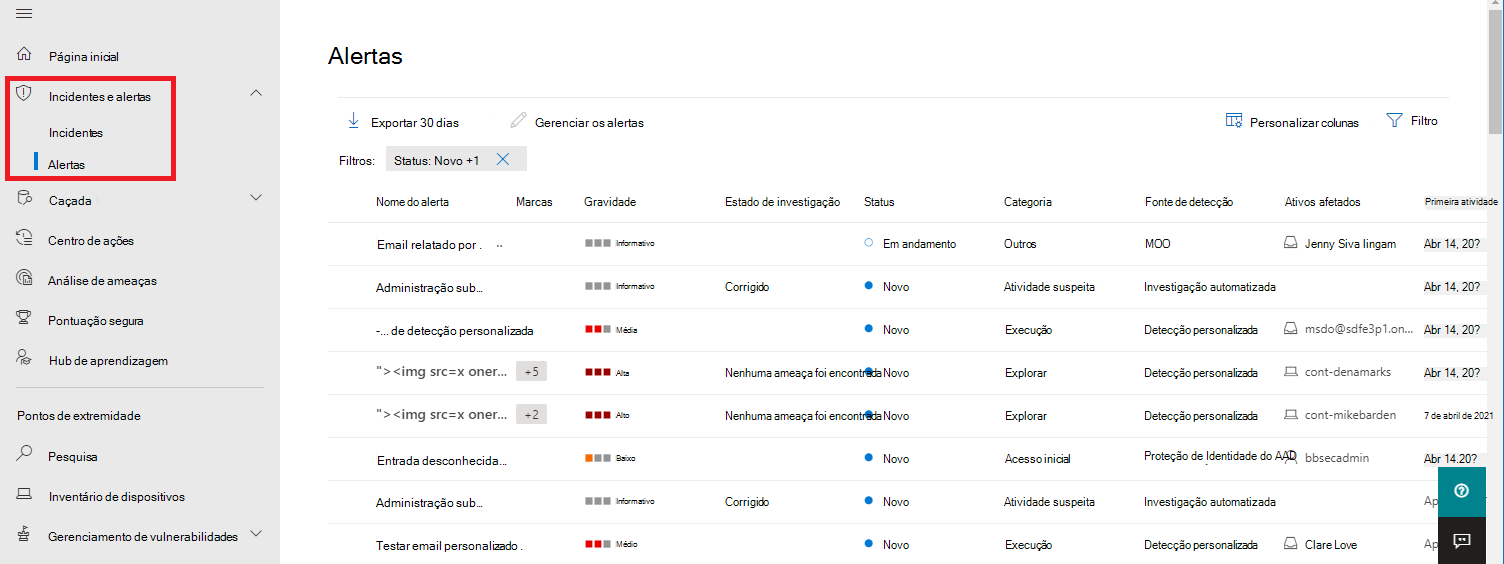

A fila Alertas mostra o conjunto atual de alertas. Você chega à fila de alertas de Incidentes & alertas alertas > sobre o lançamento rápido do portal Microsoft Defender.

Alertas de diferentes soluções de segurança da Microsoft, como Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Office 365 e Microsoft Defender XDR aparecem aqui.

Por padrão, a fila de alertas no portal Microsoft Defender exibe os alertas novos e em andamento dos últimos 30 dias. O alerta mais recente fica na parte superior da lista para que você possa vê-lo primeiro.

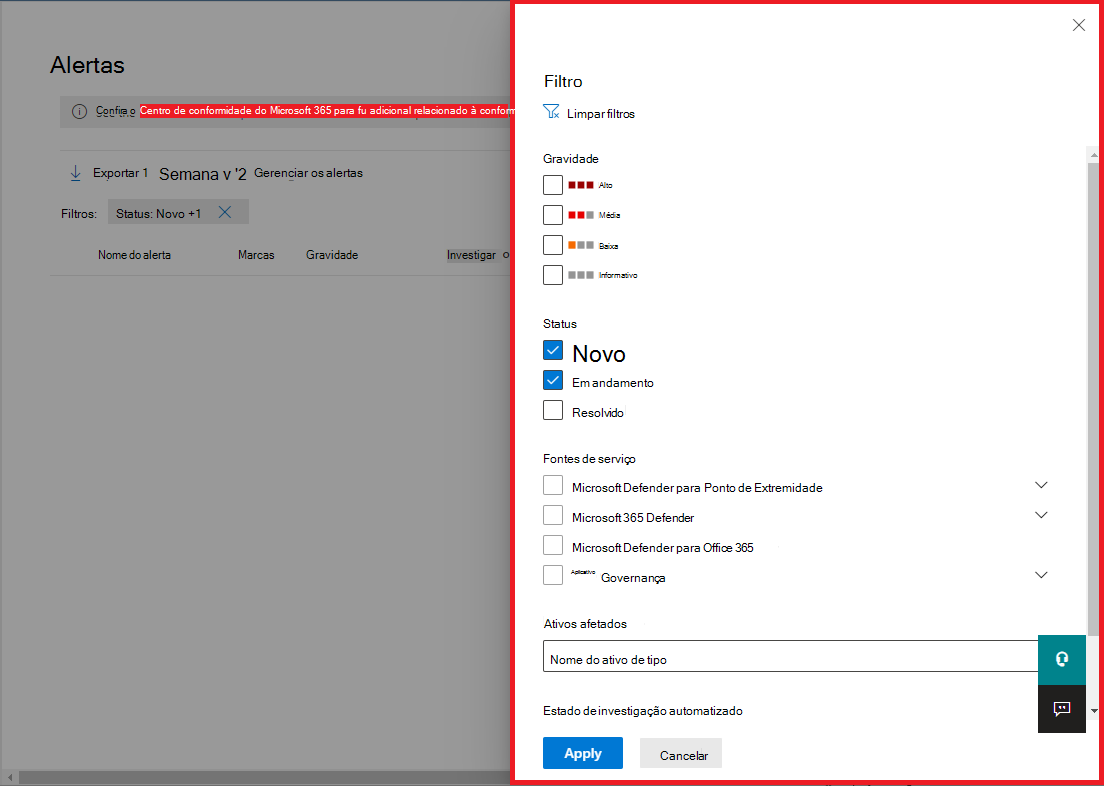

Na fila de alertas padrão, você pode selecionar Filtrar para ver um painel Filtro , no qual você pode especificar um subconjunto dos alertas. Veja um exemplo.

Você pode filtrar alertas de acordo com estes critérios:

- Severity

- Status

- Fontes de serviço

- Entidades (os ativos afetados)

- Estado de investigação automatizada

Funções necessárias para alertas de Defender para Office 365

Você precisará ter qualquer uma das seguintes funções para acessar Microsoft Defender para Office 365 alertas:

Para Microsoft Entra funções globais:

- Administrador global

- Administrador de segurança

- Operador de segurança

- Leitor global

- Leitor de segurança

Office 365 grupos de funções de conformidade & de segurança

- Administrador de Conformidade

- Gerenciamento de Organização

Analisar um alerta

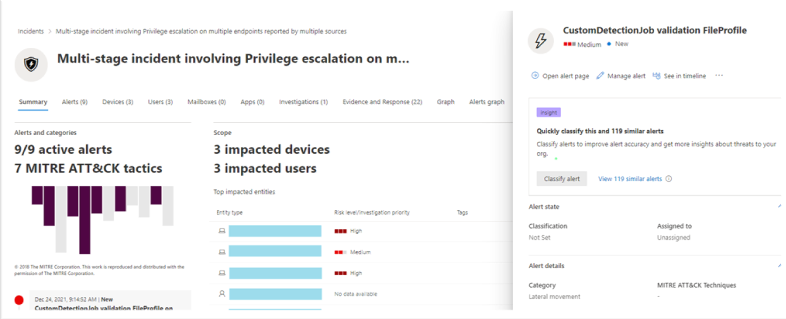

Para ver a página de alerta principal, selecione o nome do alerta. Veja um exemplo.

Você também pode selecionar a ação Abrir a página de alerta main no painel Gerenciar alerta.

Uma página de alerta é composta por estas seções:

- História de alerta, que é a cadeia de eventos e alertas relacionados a esse alerta em ordem cronológica

- Detalhes do resumo

Em uma página de alerta, você pode selecionar as reticências (...) ao lado de qualquer entidade para ver as ações disponíveis, como vincular o alerta a outro incidente. A lista de ações disponíveis depende do tipo de alerta.

Fontes de alerta

Microsoft Defender XDR alertas podem vir de soluções como Microsoft Defender para Ponto de Extremidade, Microsoft Defender para Office 365, Microsoft Defender para Identidade, Microsoft Defender para Aplicativos de Nuvem, o complemento de governança do aplicativo para Microsoft Defender para Aplicativos de Nuvem, Microsoft Entra ID Protection e a Prevenção contra Perda de Dados da Microsoft. Você pode observar alertas com caracteres no início. A tabela a seguir fornece diretrizes para ajudar você a entender o mapeamento de fontes de alerta com base no caractere que precede o alerta.

Observação

- Os GUIDs que vêm no início são específicos apenas para experiências unificadas, como fila de alertas unificados, página de alertas unificados, investigação unificada e incidente unificado.

- O caractere pré-endended não altera o GUID do alerta. A única alteração no GUID é o componente que o precede.

| Fonte do alerta | Caractere que precede |

|---|---|

| Microsoft Defender XDR | ra ta para ThreatExpertsea for DetectionSource = DetectionSource.CustomDetection |

| Microsoft Defender para Office 365 | fa{GUID} Exemplo: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender para Ponto de Extremidade | da ou ed para alertas de detecção personalizados |

| Microsoft Defender para Identidade | aa{GUID} Exemplo: aa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender for Cloud Apps | ca{GUID} Exemplo: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Entra ID Protection | ad |

| Governança do aplicativo | ma |

| Prevenção contra perda de dados da Microsoft | dl |

Configurar Microsoft Entra serviço de alerta IP

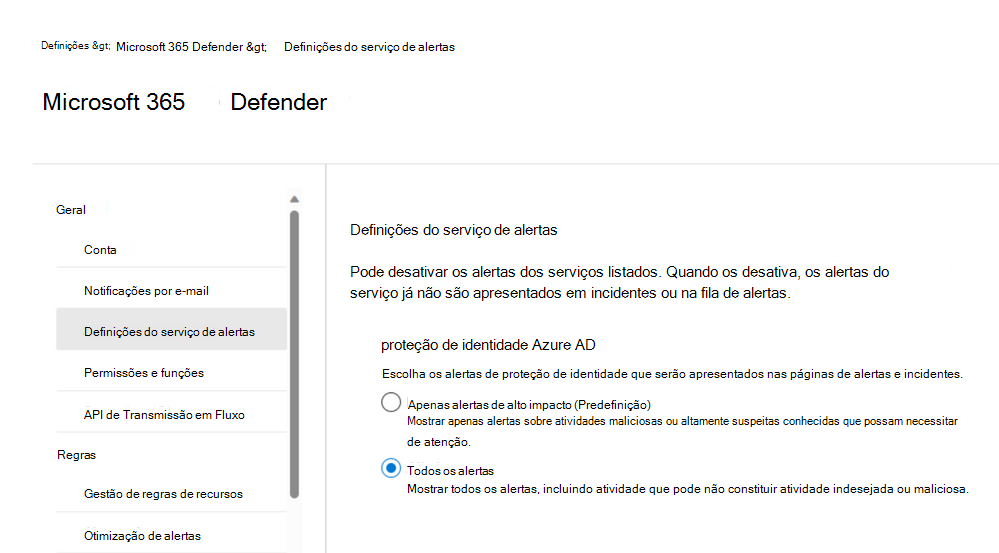

Acesse o portal de Microsoft Defender (security.microsoft.com), selecione Configurações>Microsoft Defender XDR.

Na lista, selecione Configurações de serviço de alerta e configure seu serviço de alerta Microsoft Entra ID Protection.

Por padrão, somente os alertas mais relevantes para a central de operações de segurança estão habilitados. Se você quiser obter todas as detecções de risco de IP Microsoft Entra, poderá alterá-la na seção Configurações do serviço de alerta.

Você também pode acessar as configurações do serviço de alerta diretamente na página Incidentes no portal Microsoft Defender.

Importante

Algumas informações estão relacionadas a produtos pré-lançados que podem ser substancialmente modificados antes de seu lançamento comercial. A Microsoft não faz garantias, expressas ou implícitas, quanto às informações fornecidas aqui.

Analisar ativos afetados

A seção Ações tomadas tem uma lista de ativos afetados, como caixas de correio, dispositivos e usuários afetados por esse alerta.

Você também pode selecionar Exibir no centro de ações para exibir a guia Histórico da central de ações no portal Microsoft Defender.

Rastrear a função de um alerta na história do alerta

A história do alerta exibe todos os ativos ou entidades relacionados ao alerta em uma exibição de árvore de processo. O alerta no título é aquele em foco quando você chega pela primeira vez à página do alerta selecionado. Os ativos na história do alerta são expansíveis e clicáveis. Eles fornecem informações adicionais e aceleram sua resposta, permitindo que você execute uma ação imediatamente no contexto da página de alerta.

Observação

A seção história do alerta pode conter mais de um alerta, com alertas adicionais relacionados à mesma árvore de execução que aparece antes ou depois do alerta selecionado.

Exibir mais informações de alerta na página de detalhes

A página de detalhes mostra os detalhes do alerta selecionado, com detalhes e ações relacionadas a ele. Se você selecionar qualquer um dos ativos ou entidades afetados na história de alerta, a página de detalhes será alterada para fornecer informações contextuais e ações para o objeto selecionado.

Depois de selecionar uma entidade de interesse, a página de detalhes será alterada para exibir informações sobre o tipo de entidade selecionado, informações históricas quando estiver disponível e opções para agir sobre essa entidade diretamente na página de alerta.

Gerenciar alertas

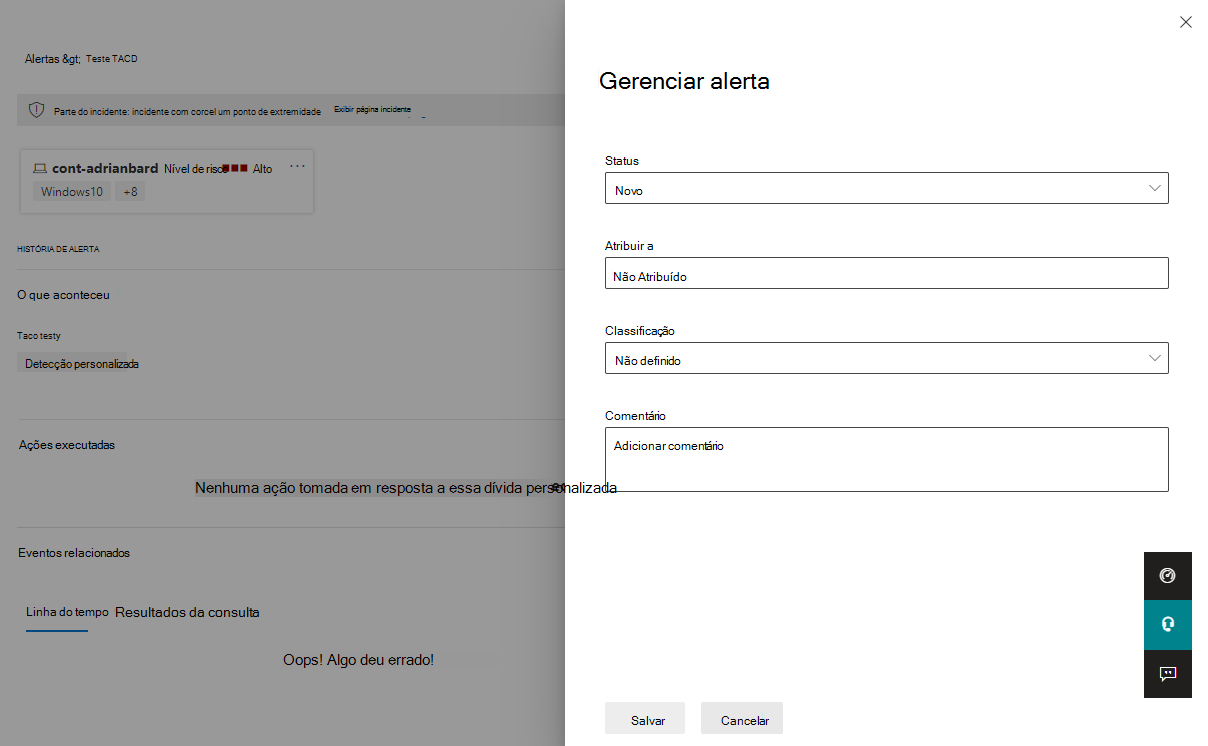

Para gerenciar um alerta, selecione Gerenciar alerta na seção de detalhes resumidos da página do alerta. Para um único alerta, veja um exemplo do painel Gerenciar alerta.

O painel Gerenciar alerta permite que você exiba ou especifique:

- O status do alerta (Novo, Resolvido, Em andamento).

- A conta de usuário a quem o alerta foi atribuído.

- A classificação do alerta:

- Não definido (padrão).

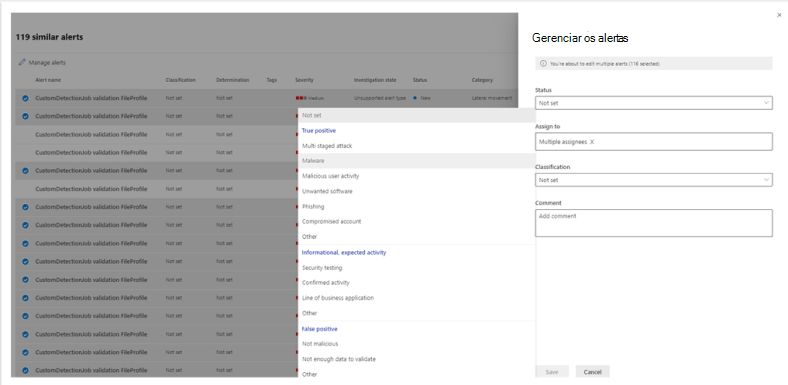

- Verdadeiro positivo com um tipo de ameaça. Use essa classificação para alertas que indicam com precisão uma ameaça real. Especificando esses alertas de tipo de ameaça, sua equipe de segurança vê padrões de ameaça e age para defender sua organização deles.

- Atividade informativa e esperada com um tipo de atividade. Use essa opção para alertas tecnicamente precisos, mas que representam comportamento normal ou atividade simulada de ameaça. Você geralmente deseja ignorar esses alertas, mas espera-os para atividades semelhantes no futuro, onde as atividades são disparadas por invasores reais ou malware. Use as opções nesta categoria para classificar alertas para testes de segurança, atividade de equipe vermelha e comportamento incomum esperado de aplicativos confiáveis e usuários.

- Falso positivo para tipos de alertas que foram criados mesmo quando não há atividade mal-intencionada ou para um alarme falso. Use as opções nesta categoria para classificar alertas que são erroneamente identificados como eventos ou atividades normais como mal-intencionados ou suspeitos. Ao contrário dos alertas para "atividade informativa e esperada", que também pode ser útil para capturar ameaças reais, você geralmente não quer ver esses alertas novamente. Classificar alertas como falsos positivos ajuda Microsoft Defender XDR melhorar sua qualidade de detecção.

- Um comentário sobre o alerta.

Observação

Por volta de 29 de agosto de 2022, os valores de determinação de alerta com suporte anterior ('Apt' e 'SecurityPersonnel') serão preteridos e não estarão mais disponíveis por meio da API.

Observação

Uma maneira de gerenciar alertas por meio do uso de marcas. O recurso de marcação para Microsoft Defender para Office 365 está sendo implantado incrementalmente e está atualmente em versão prévia.

Atualmente, os nomes de marca modificados só são aplicados aos alertas criados após a atualização. Os alertas gerados antes da modificação não refletirão o nome da marca atualizado.

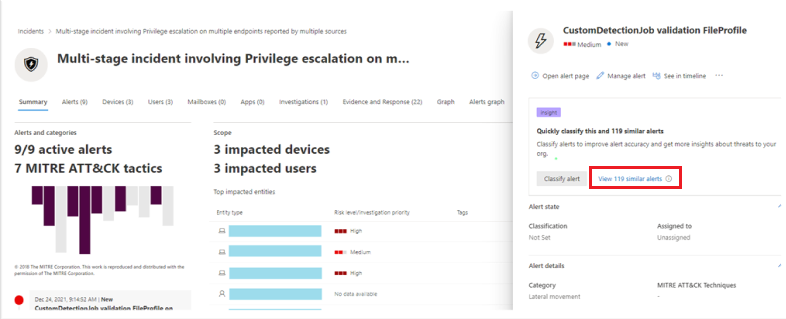

Para gerenciar um conjunto de alertas semelhante a um alerta específico, selecione Exibir alertas semelhantes na caixa INSIGHT na seção de detalhes de resumo da página de alerta.

No painel Gerenciar alertas, você pode classificar todos os alertas relacionados ao mesmo tempo. Veja um exemplo.

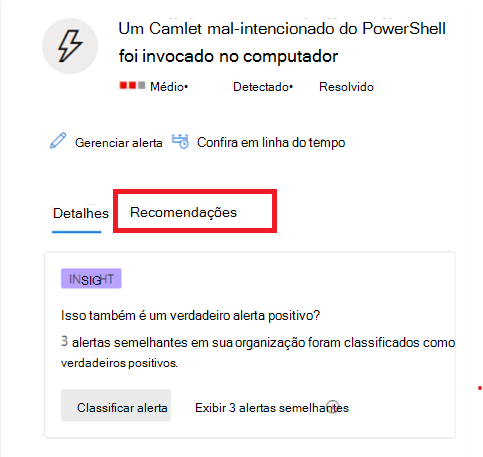

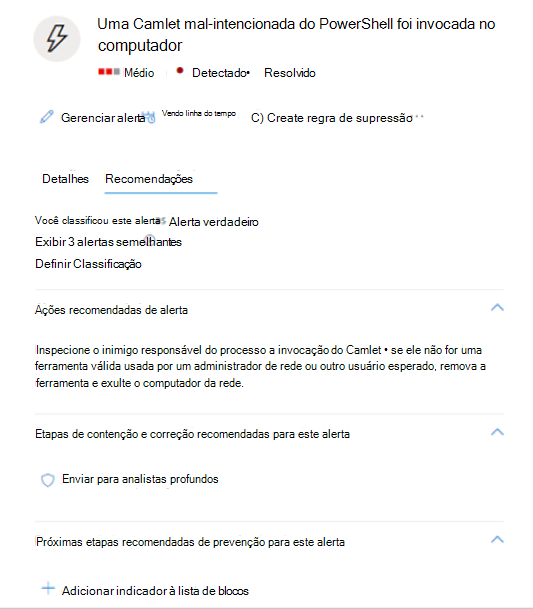

Se alertas semelhantes já foram classificados no passado, você poderá economizar tempo usando Microsoft Defender XDR recomendações para saber como os outros alertas foram resolvidos. Na seção de detalhes resumidos, selecione Recomendações.

A guia Recomendações fornece ações de próxima etapa e conselhos para investigação, correção e prevenção. Veja um exemplo.

Ajustar um alerta

Como analista do SOC (Centro de Operações de Segurança), um dos principais problemas é tririar o grande número de alertas que são disparados diariamente. O tempo de um analista é valioso, querendo se concentrar apenas em alertas de alta gravidade e alta prioridade. Enquanto isso, os analistas também são obrigados a triagem e resolve alertas de menor prioridade, o que tende a ser um processo manual.

O ajuste de alerta fornece a capacidade de ajustar e gerenciar alertas com antecedência. Isso simplifica a fila de alertas e economiza tempo de triagem escondendo ou resolvendo alertas automaticamente, sempre que um determinado comportamento organizacional esperado ocorre e as condições de regra são atendidas.

Você pode criar condições de regra com base em "tipos de evidência", como arquivos, processos, tarefas agendadas e muitos outros tipos de evidência que disparam o alerta. Depois de criar a regra, você pode aplicar a regra no alerta selecionado ou em qualquer tipo de alerta que atenda às condições da regra para ajustar o alerta.

Além disso, o recurso também aborda alertas provenientes de várias fontes de serviço Microsoft Defender XDR. O recurso de ajuste de alerta na visualização pública está recebendo alertas de cargas de trabalho como Defender para Ponto de Extremidade, Defender para Office 365, Defender para Identidade, Defender para Aplicativos na Nuvem, Microsoft Entra ID Protection (MICROSOFT ENTRA IP) e outros, se essas fontes estiverem disponíveis em sua plataforma e plano. Anteriormente, o recurso de ajuste de alerta capturou apenas alertas da carga de trabalho do Defender para Ponto de Extremidade.

Observação

Recomendamos usar o ajuste de alerta, anteriormente conhecido como supressão de alerta, com cuidado. Em determinadas situações, um aplicativo comercial interno conhecido ou testes de segurança disparam uma atividade esperada e você não deseja ver esses alertas. Portanto, você pode criar uma regra para ajustar esses tipos de alerta.

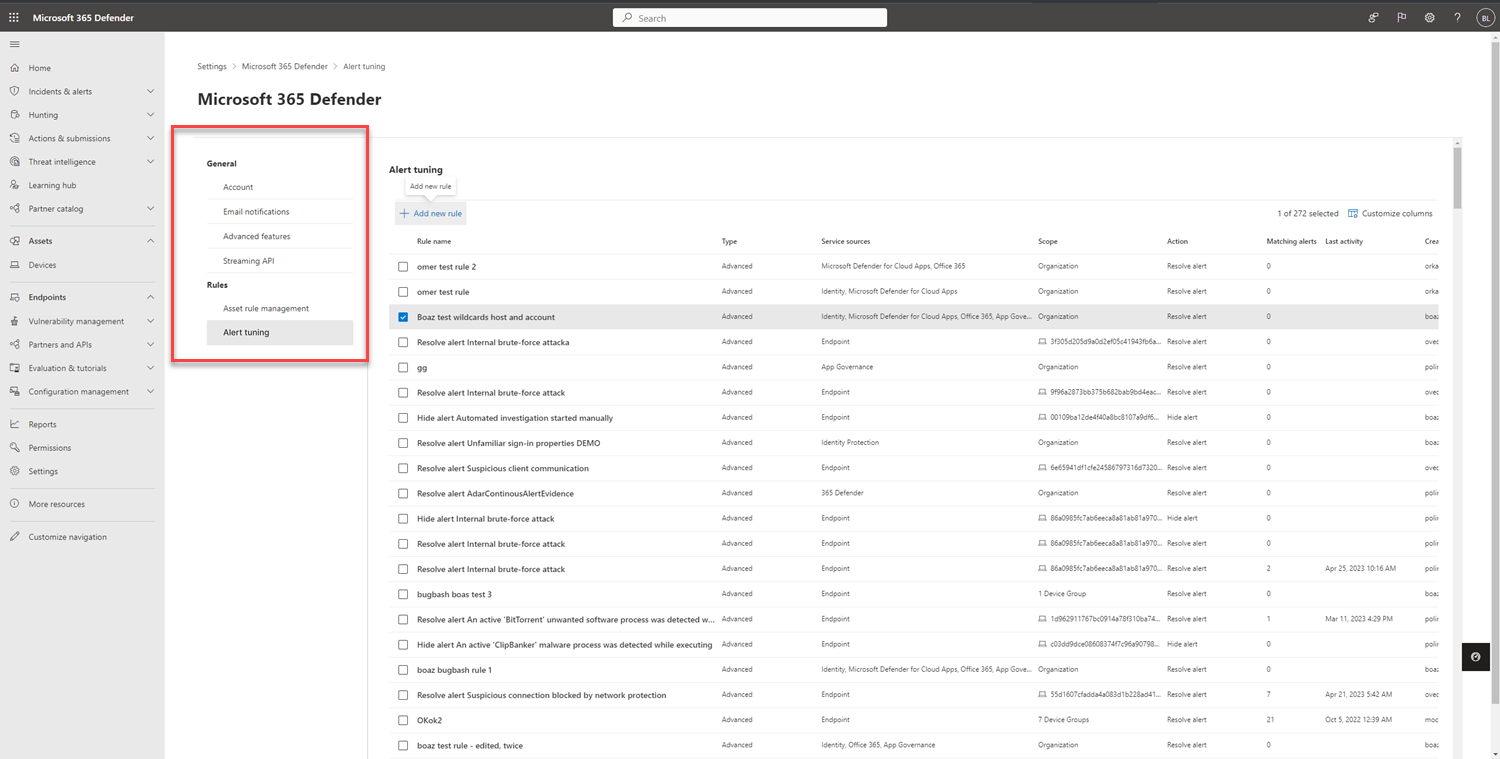

Create condições de regra para ajustar alertas

Há duas maneiras de ajustar um alerta em Microsoft Defender XDR. Para ajustar um alerta da página Configurações :

Vá para Configurações. No painel esquerdo, acesse Regras e selecione Ajuste de alerta.

Selecione Adicionar nova regra para ajustar um novo alerta. Você também pode editar uma regra existente neste modo de exibição selecionando uma regra na lista.

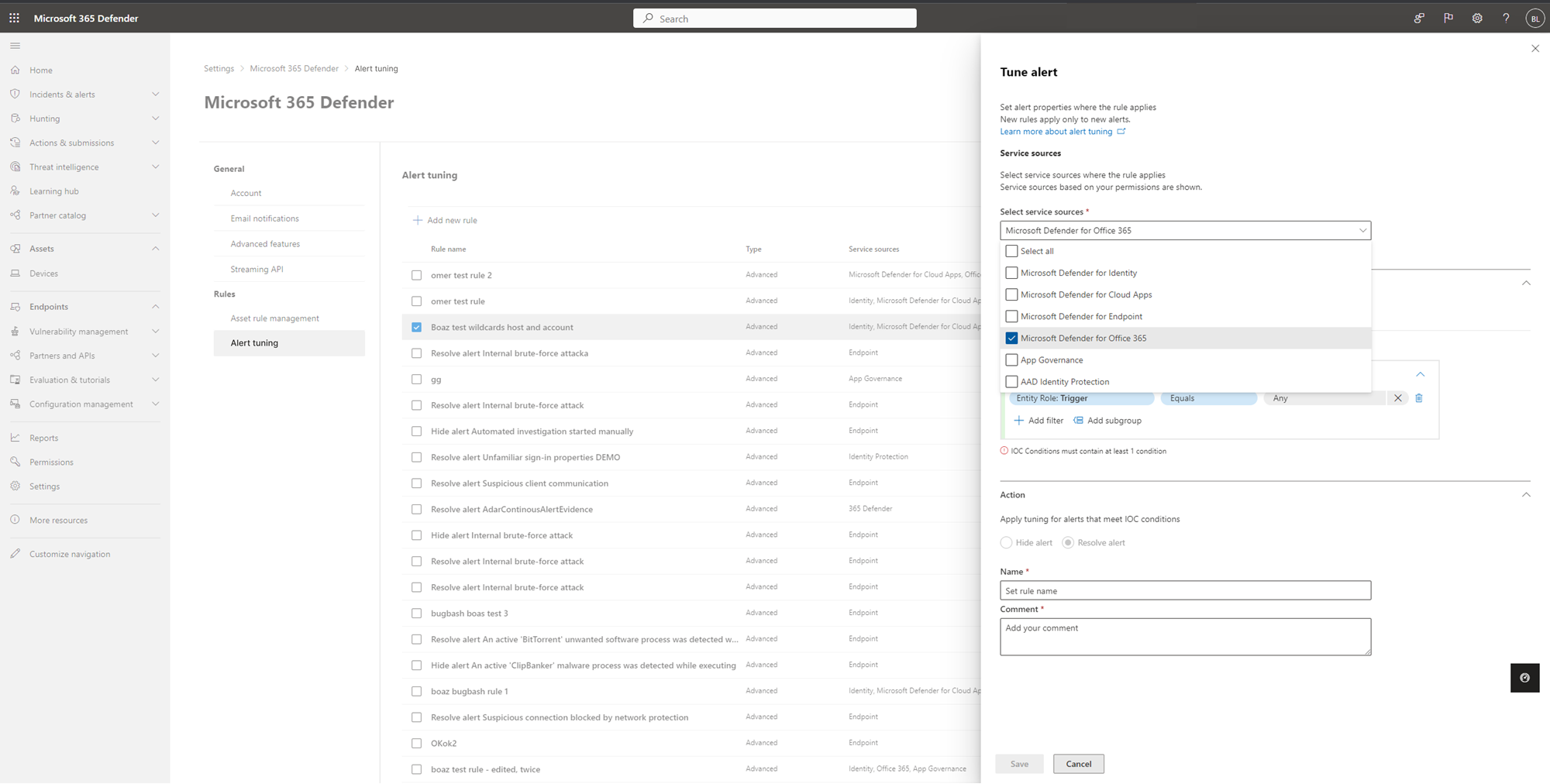

No painel Ajustar alerta , você pode selecionar fontes de serviço em que a regra se aplica no menu suspenso em Fontes de serviço.

Observação

Somente os serviços aos quais o usuário tem permissão são mostrados.

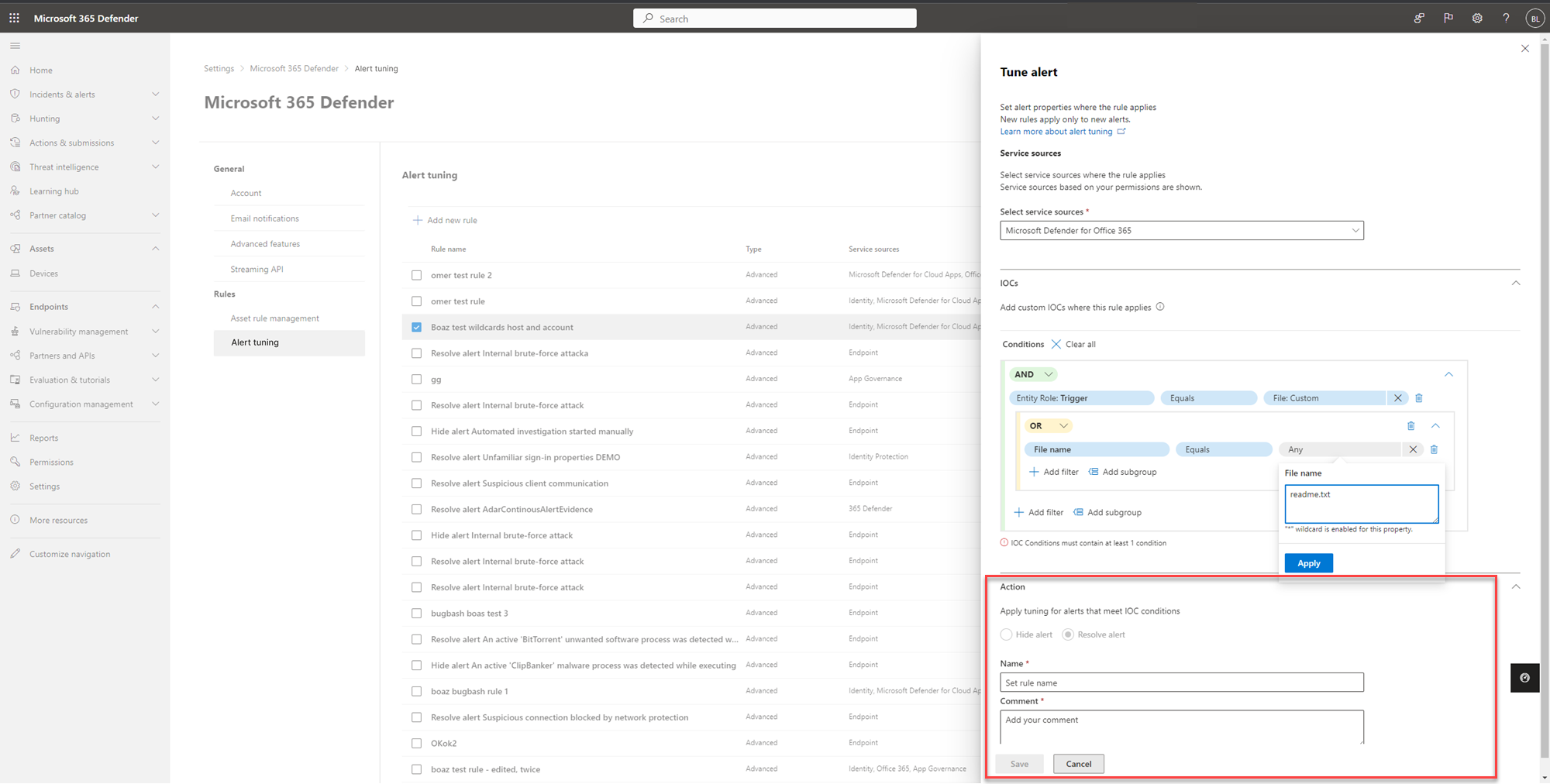

Adicione indicadores de comprometimento (IOCs) que disparam o alerta na seção IOCs . Você pode adicionar uma condição para parar o alerta quando disparado por um COI específico ou por qualquer COI adicionado no alerta.

Os IOCs são indicadores como arquivos, processos, tarefas agendadas e outros tipos de evidência que disparam o alerta.

Para definir várias condições de regra, use AS, OR e opções de agrupamento para criar relação entre esses vários "tipos de evidência" que causam o alerta.

- Por exemplo, selecione a função de entidade de evidência de gatilho: Gatilho, igual e qualquer um para parar o alerta quando disparado por qualquer COI adicionado no alerta. Todas as propriedades dessa "evidência" serão preenchidas automaticamente como um novo subgrupo nos respectivos campos abaixo.

Observação

Os valores de condição não são sensíveis a casos.

Você pode editar e/ou excluir propriedades dessa 'evidência' dependendo do seu requisito (usando curingas, quando houver suporte).

Além de arquivos e processos, o script AMSI (Interface de Verificação AntiMalware), o evento WMI (Instrumentação de Gerenciamento do Windows) e as tarefas agendadas são alguns dos tipos de evidência recém-adicionados que você pode selecionar na lista suspensa tipos de evidência.

Para adicionar outro COI, clique em Adicionar filtro.

Observação

Adicionar pelo menos um COI à condição de regra é necessário para ajustar qualquer tipo de alerta.

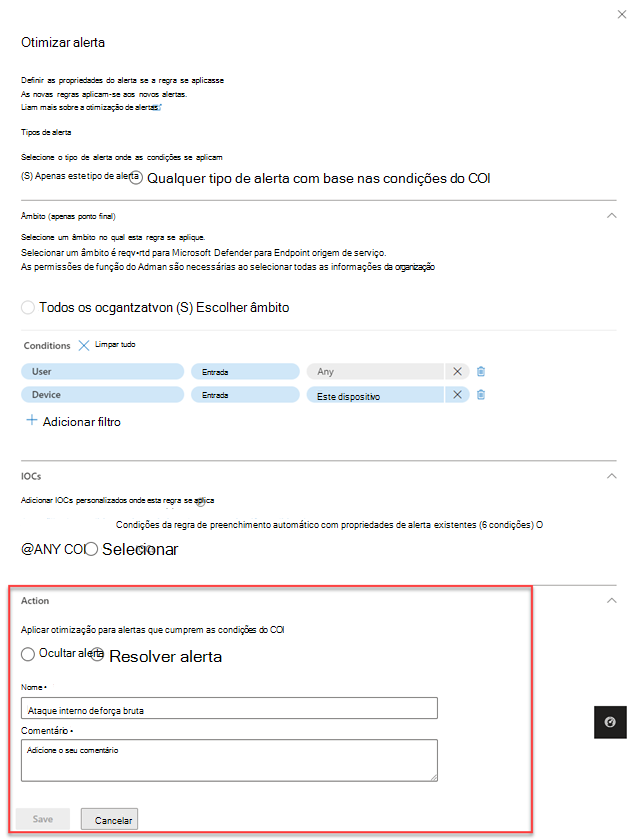

Na seção Ação , tome a ação apropriada de Ocultar alerta ou Resolver alerta.

Insira Nome, Descrição e clique em Salvar.

Observação

O título de alerta (Nome) baseia-se no tipo de alerta (IoaDefinitionId), que decide o título do alerta. Dois alertas que têm o mesmo tipo de alerta podem ser alterados para um título de alerta diferente.

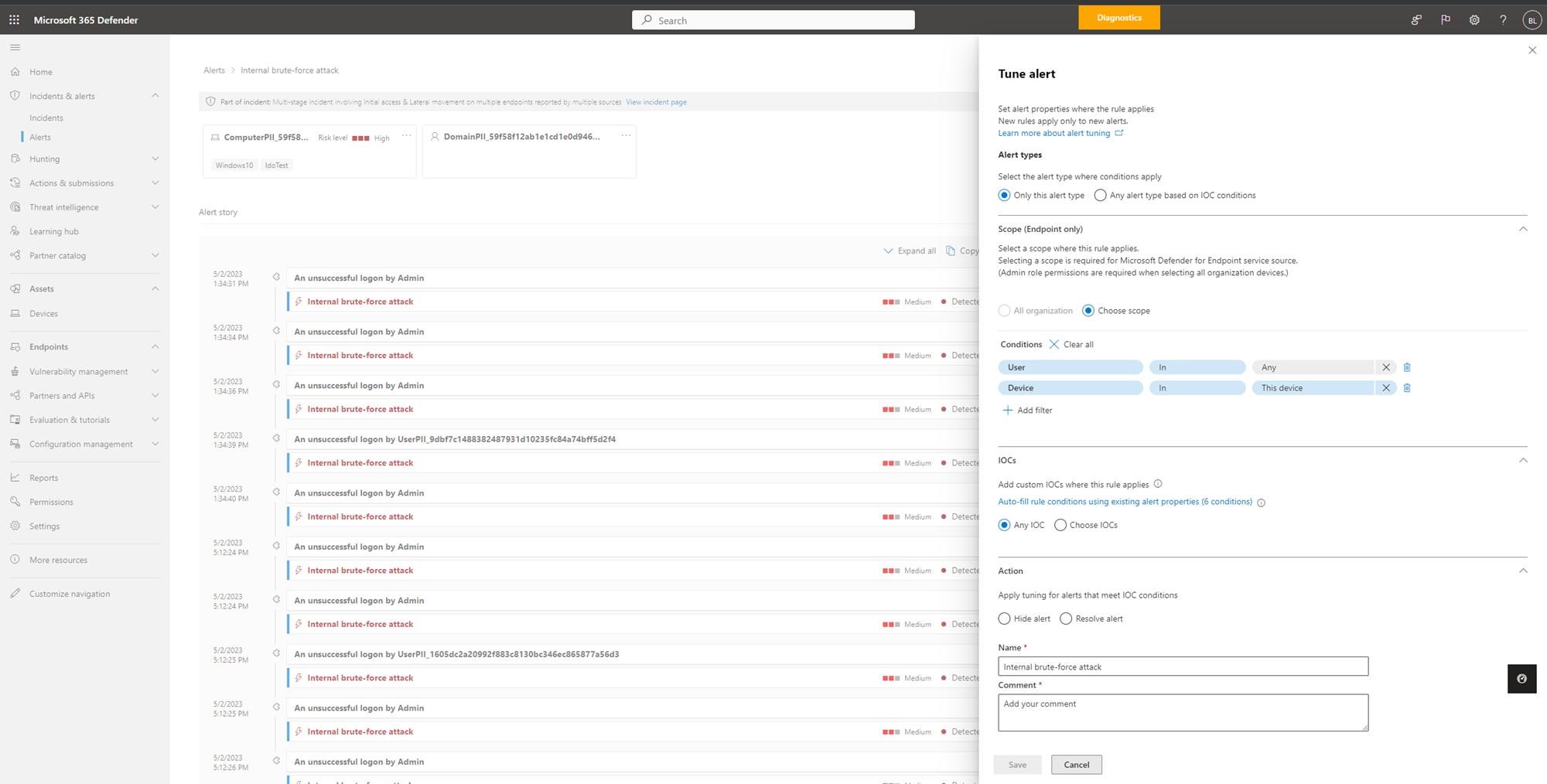

Para ajustar um alerta da página Alertas :

Selecione um alerta na página Alertas em Incidentes e alertas. Como alternativa, você pode selecionar um alerta ao revisar os detalhes do incidente na página Incidente.

Você pode ajustar um alerta por meio do painel Defina alerta que é aberto automaticamente no lado direito da página de detalhes do alerta.

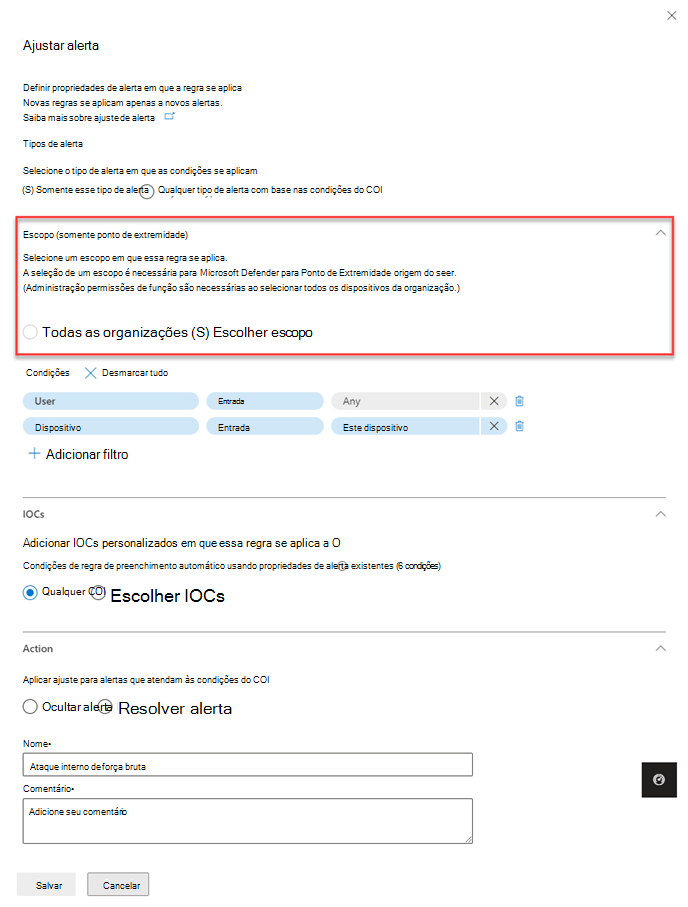

Selecione as condições em que o alerta se aplica na seção Tipos de alerta . Selecione Somente esse tipo de alerta para aplicar a regra no alerta selecionado.

No entanto, para aplicar a regra em qualquer tipo de alerta que atenda às condições de regra, selecione Qualquer tipo de alerta com base nas condições do COI.

O preenchimento da seção Escopo será necessário se o ajuste de alerta for específico do Defender para Ponto de Extremidade. Selecione se a regra se aplica a todos os dispositivos da organização ou a um dispositivo específico.

Observação

Aplicar a regra a todas as organizações requer uma permissão de função administrativa.

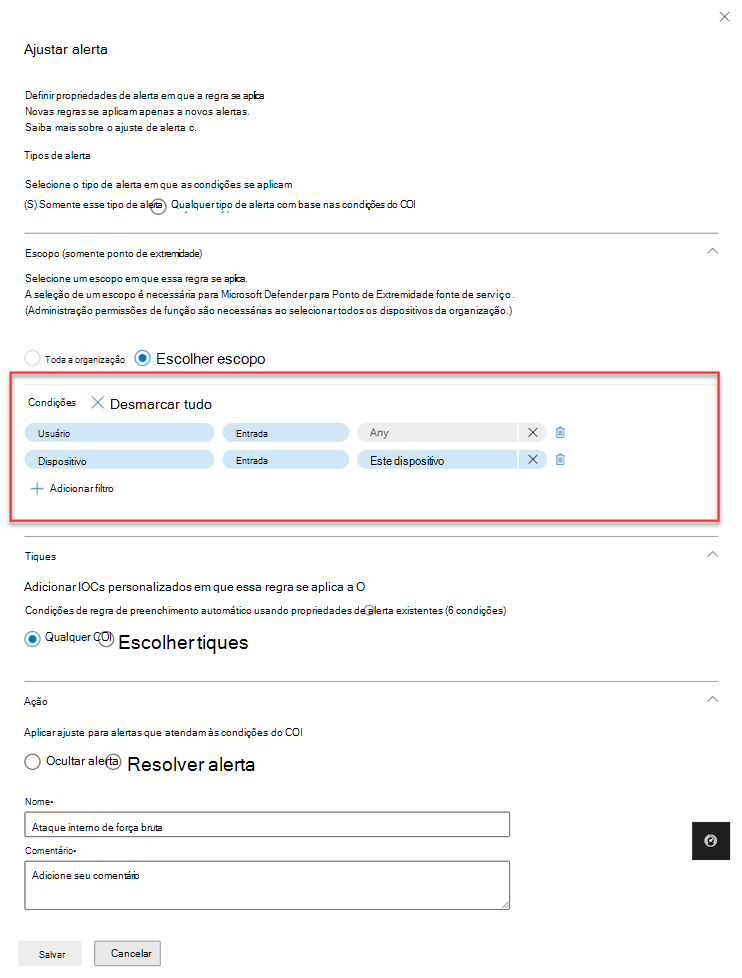

Adicione condições na seção Condições para parar o alerta quando disparado por um COI específico ou por qualquer COI adicionado no alerta. Você pode selecionar um dispositivo específico, vários dispositivos, grupos de dispositivos, toda a organização ou por usuário nesta seção.

Observação

Você deve ter Administração permissão quando o Escopo é definido apenas para Usuário. Administração permissão não é necessária quando o Escopo é definido para Usuário junto com dispositivos, grupos de dispositivos.

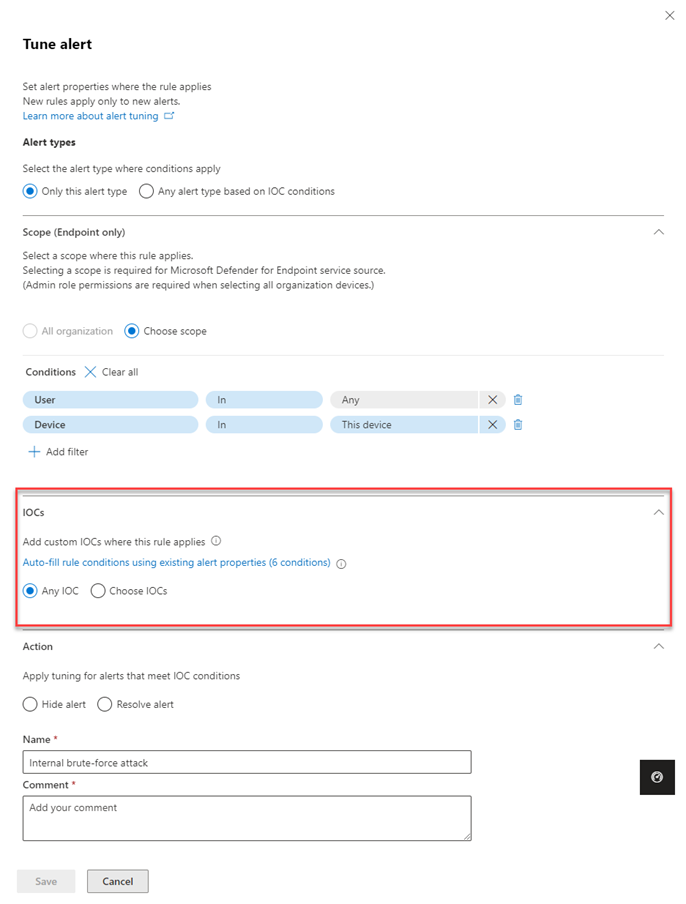

Adicione IOCs em que a regra se aplica na seção IOCs . Você pode selecionar Qualquer COI para parar o alerta, não importa qual "evidência" tenha causado o alerta.

Como alternativa, você pode selecionar Preencher automaticamente todos os IOCs relacionados ao alerta 7 na seção IOCs para adicionar todos os tipos de evidência relacionados ao alerta e suas propriedades ao mesmo tempo na seção Condições .

Na seção Ação , tome a ação apropriada de Ocultar alerta ou Resolver alerta.

Insira Nome, Comentário e clique em Salvar.

Impedir que os IOCs sejam bloqueados no futuro:

Depois de salvar a regra de ajuste de alerta, na página de criação de regra bem-sucedida exibida, você pode adicionar os IOCs selecionados como indicadores à "lista de permissões" e impedir que eles sejam bloqueados no futuro.

Todos os IOCs relacionados ao alerta serão mostrados na lista.

Os IOCs selecionados nas condições de supressão serão selecionados por padrão.

- Por exemplo, você pode adicionar arquivos a serem permitidos ao IOC (Select evidence) para permitir. Por padrão, o arquivo que acionou o alerta é selecionado.

- Insira o escopo para o escopo Selecionar a que se aplicar. Por padrão, o escopo do alerta relacionado é selecionado.

- Clique em Salvar. Agora o arquivo não está bloqueado como está na lista de permissões.

A nova funcionalidade de ajuste de alerta está disponível por padrão.

No entanto, você pode alternar de volta para a experiência anterior no portal Microsoft Defender navegando para Configurações > Microsoft Defender XDR > Ajuste de alerta de regras >e, em seguida, desligar a nova configuração de regras de ajuste habilitada para alternância.

Observação

Em breve, somente a nova experiência de ajuste de alerta estará disponível. Você não poderá voltar à experiência anterior.

Editar regras existentes:

Você sempre pode adicionar ou alterar condições de regra e escopo de regras novas ou existentes no portal Microsoft Defender, selecionando a regra relevante e clicando em Editar regra.

Para editar as regras existentes, verifique se a nova configuração de regras de ajuste de alerta habilitada para alternância está habilitada.

Resolver um alerta

Depois de analisar um alerta e ele pode ser resolvido, vá para o painel Gerenciar alerta para o alerta ou alertas semelhantes e marque o status como Resolvido e, em seguida, classifique-o como um True positivo com um tipo de ameaça, uma atividade informativa, esperada com um tipo de atividade ou um false positivo.

Classificar alertas ajuda Microsoft Defender XDR melhorar sua qualidade de detecção.

Usar o Power Automate para triagem de alertas

As equipes de SecOps (operações de segurança modernas) precisam de automação para funcionar efetivamente. Para se concentrar na busca e investigação de ameaças reais, as equipes do SecOps usam o Power Automate para triagem por meio da lista de alertas e eliminar aqueles que não são ameaças.

Critérios para resolver alertas

- O usuário tem a mensagem fora do escritório ativada

- O usuário não é marcado como de alto risco

Se ambos forem verdadeiros, o SecOps marcará o alerta como uma viagem legítima e o resolverá. Uma notificação é postada no Microsoft Teams depois que o alerta é resolvido.

Conectar o Power Automate ao Microsoft Defender para Aplicativos de Nuvem

Para criar a automação, você precisará de um token de API para poder conectar o Power Automate ao Microsoft Defender para Aplicativos de Nuvem.

Abra Microsoft Defender e selecione Configurações>token de APIde Aplicativos> na Nuvem e selecione Adicionar token na guia Tokens de API.

Forneça um nome para o token e selecione Gerar. Salve o token, pois você precisará dele mais tarde.

Create um fluxo automatizado

Assista a este pequeno vídeo para saber como a automação funciona com eficiência para criar um fluxo de trabalho suave e como conectar o Power Automate ao Defender para Aplicativos de Nuvem.

Próximas etapas

Conforme necessário para incidentes em processo, continue sua investigação.

Confira também

- Visão geral dos incidentes

- Gerenciar incidentes

- Investigar incidentes

- Investigar alertas de prevenção contra perda de dados no Defender

- Microsoft Entra ID Protection

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender XDR Tech Community.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários