Acerca do Explorador de Ameaças e deteções em tempo real no Microsoft Defender para Office 365

Sugestão

Sabia que pode experimentar as funcionalidades no Microsoft Defender XDR para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação aqui.

As organizações do Microsoft 365 que Microsoft Defender para Office 365 incluídas na subscrição ou compradas como suplementos têm o Explorer (também conhecido como Explorador de Ameaças) ou deteções em tempo real. Estas funcionalidades são ferramentas de relatórios poderosas e quase em tempo real que ajudam as equipas de Operações de Segurança (SecOps) a investigar e a responder a ameaças.

Dependendo da sua subscrição, o Explorador de Ameaças ou as deteções em tempo real estão disponíveis na secção colaboração Email & no portal do Microsoft Defender em https://security.microsoft.com:

As deteções em tempo real estão disponíveis no Defender para Office 365 Plano 1. A página Deteções em tempo real está disponível diretamente em https://security.microsoft.com/realtimereportsv3.

O Explorador de Ameaças está disponível no Defender para Office 365 Plano 2. A página Do Explorador está disponível diretamente em https://security.microsoft.com/threatexplorerv3.

O Explorador de Ameaças contém as mesmas informações e capacidades que as deteções em tempo real, mas com as seguintes funcionalidades adicionais:

- Mais vistas.

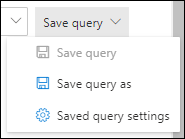

- Mais opções de filtragem de propriedades, incluindo a opção para guardar consultas.

- Mais ações.

Para obter mais informações sobre as diferenças entre Defender para Office 365 Plano 1 e Plano 2, consulte a folha de truques e dicas Defender para Office 365 Plano 1 vs. Plano 2.

O resto deste artigo explica as vistas e funcionalidades que estão disponíveis no Explorador de Ameaças e deteções em tempo real.

Sugestão

Para cenários de e-mail com o Explorador de Ameaças e deteções em tempo real, veja os seguintes artigos:

Permissões e licenciamento para o Explorador de Ameaças e deteções em tempo real

Para utilizar o Explorador ou deteções em tempo real, tem de lhe ser atribuídas permissões. Tem as seguintes opções:

- Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC) (afeta apenas o portal do Defender e não o PowerShell):

- Acesso de leitura para e-mail e cabeçalhos de mensagens do Teams: Operações de segurança/Dados não processados (colaboração & de e-mail)/Email & metadados de colaboração (leitura).

- Pré-visualizar e transferir mensagens de e-mail: Operações de segurança/Dados não processados (colaboração & de e-mail)/Email & conteúdo de colaboração (leitura).

- Remediar e-mail malicioso: operações de segurança/Dados de segurança/Email & ações avançadas de colaboração (gerir).

- Email & permissões de colaboração no portal do Microsoft Defender:

- Acesso total: associação aos grupos de funções Gestão da Organização ou Administrador de Segurança . São necessárias mais permissões para realizar todas as ações disponíveis:

- Pré-visualizar e transferir mensagens: requer a função de Pré-visualização , que é atribuída apenas aos grupos de funções Investigador de Dados ou Gestor de Deteção de Dados Eletrónicos por predefinição. Em alternativa, pode criar um novo grupo de funções com a função Pré-visualização atribuída e adicionar os utilizadores ao grupo de funções personalizada.

- Mover mensagens e eliminar mensagens de caixas de correio: requer a função Pesquisa e Remover, que é atribuída apenas aos grupos de funções Investigador de Dados ou Gestão da Organização por predefinição. Em alternativa, pode criar um novo grupo de funções com a função Pesquisa e Remover atribuída e adicionar os utilizadores ao grupo de funções personalizado.

- Acesso só de leitura: associação ao grupo de funções Leitor de Segurança .

- Acesso total: associação aos grupos de funções Gestão da Organização ou Administrador de Segurança . São necessárias mais permissões para realizar todas as ações disponíveis:

- Microsoft Entra permissões: associar estas funções dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365:

- Acesso total: associação às funções Administrador Global ou Administrador de Segurança .

- Pesquisa para regras de fluxo de correio do Exchange (regras de transporte) por nome no Explorador de Ameaças: Associação nas funções Administrador de Segurança ou Leitor de Segurança.

- Acesso só de leitura: associação nas funções Leitor Global ou Leitor de Segurança .

Sugestão

As entradas do registo de auditoria são geradas quando os administradores pré-visualizam ou transferem mensagens de e-mail. Pode procurar no registo de auditoria de administrador por utilizador a atividade AdminMailAccess . Para obter instruções, veja Auditar Novo Pesquisa.

Para utilizar o Explorador de Ameaças ou deteções em tempo real, tem de lhe ser atribuída uma licença para Defender para Office 365 (incluída na sua subscrição ou numa licença de suplemento).

O Explorador de Ameaças ou deteções em tempo real contém dados para utilizadores com licenças Defender para Office 365 atribuídas aos mesmos.

Elementos do Explorador de Ameaças e deteções em tempo real

O Explorador de Ameaças e as deteções em tempo real contêm os seguintes elementos:

Vistas: separadores na parte superior da página que organizam as deteções por ameaça. A vista afeta os restantes dados e opções na página.

A tabela seguinte lista as vistas disponíveis no Explorador de Ameaças e deteções em tempo real:

Ver Ameaça

ExploradorEm tempo real

deteçõesDescrição Todos os e-mails ✔ Vista predefinida para o Explorador de Ameaças. Informações sobre todas as mensagens de e-mail enviadas por utilizadores externos para a sua organização ou e-mails enviados entre utilizadores internos na sua organização. Software Maligno ✔ ✔ Vista predefinida para deteções em tempo real. Informações sobre mensagens de e-mail que contêm software maligno. Phish ✔ ✔ Informações sobre mensagens de e-mail que contêm ameaças de phishing. Campanhas ✔ Informações sobre e-mails maliciosos que Defender para Office 365 Plano 2 identificados como parte de uma campanha coordenada de phishing ou software maligno. Software maligno de conteúdo ✔ ✔ Informações sobre ficheiros maliciosos detetados pelas seguintes funcionalidades: Cliques em URL ✔ Informações sobre o utilizador clica em URLs em mensagens de e-mail, mensagens do Teams, ficheiros do SharePoint e ficheiros do OneDrive. Estas vistas são descritas detalhadamente neste artigo, incluindo as diferenças entre o Explorador de Ameaças e as deteções em tempo real.

Filtros de data/hora: por predefinição, a vista é filtrada por ontem e hoje. Para alterar o filtro de data, selecione o intervalo de datas e, em seguida, selecione Data de Início e Valores de data de fim até 30 dias atrás.

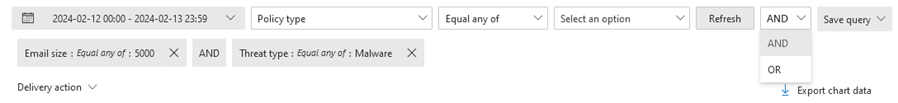

Filtros de propriedade (consultas): filtre os resultados na vista pelas propriedades de mensagem, ficheiro ou ameaça disponíveis. As propriedades filtráveis disponíveis dependem da vista. Algumas propriedades estão disponíveis em muitas vistas, enquanto outras propriedades estão limitadas a uma vista específica.

Os filtros de propriedade disponíveis para cada vista estão listados neste artigo, incluindo as diferenças entre o Explorador de Ameaças e as deteções em tempo real.

Para obter instruções para criar filtros de propriedades, veja Filtros de propriedades no Explorador de Ameaças e Deteções em tempo real

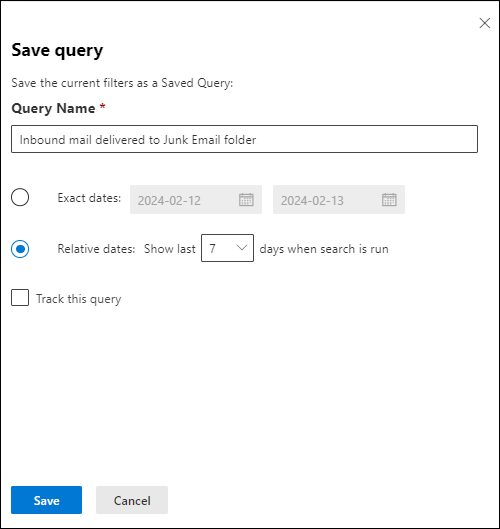

O Explorador de Ameaças permite-lhe guardar consultas para utilização posterior, conforme descrito na secção Consultas guardadas no Explorador de Ameaças .

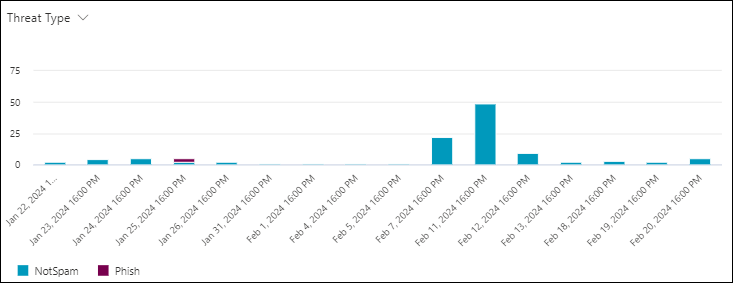

Gráficos: cada vista contém um elemento visual, representação agregada dos dados filtrados ou não filtrados. Pode utilizar os pivôs disponíveis para organizar o gráfico de formas diferentes.

Muitas vezes, pode utilizar

Exportar dados de gráficos para exportar dados de gráficos filtrados ou não filtrados para um ficheiro CSV.

Exportar dados de gráficos para exportar dados de gráficos filtrados ou não filtrados para um ficheiro CSV.Os gráficos e os pivôs disponíveis são descritos em detalhe neste artigo, incluindo as diferenças entre o Explorador de Ameaças e as deteções em tempo real.

Sugestão

Para remover o gráfico da página (que maximiza o tamanho da área de detalhes), utilize um dos seguintes métodos:

- Selecione

Vista de Lista de Vista>

Vista de Lista de Vista> de Gráfico na parte superior da página.

de Gráfico na parte superior da página. - Selecione

Mostrar vista de lista entre o gráfico e a área de detalhes.

Mostrar vista de lista entre o gráfico e a área de detalhes.

- Selecione

Área de detalhes: a área de detalhes de uma vista mostra normalmente uma tabela que contém os dados filtrados ou não filtrados. Pode utilizar as vistas disponíveis (separadores) para organizar os dados na área de detalhes de formas diferentes. Por exemplo, uma vista pode conter gráficos, mapas ou tabelas diferentes.

Se a área de detalhes contiver uma tabela, muitas vezes pode utilizar

Exportar para exportar seletivamente até 200 000 resultados filtrados ou não filtrados para um ficheiro CSV.

Exportar para exportar seletivamente até 200 000 resultados filtrados ou não filtrados para um ficheiro CSV.Sugestão

Na lista de opções Exportar , pode selecionar algumas ou todas as propriedades disponíveis a exportar. As seleções são guardadas por utilizador. As seleções no modo de navegação Incógnito ou InPrivate são guardadas até fechar o browser.

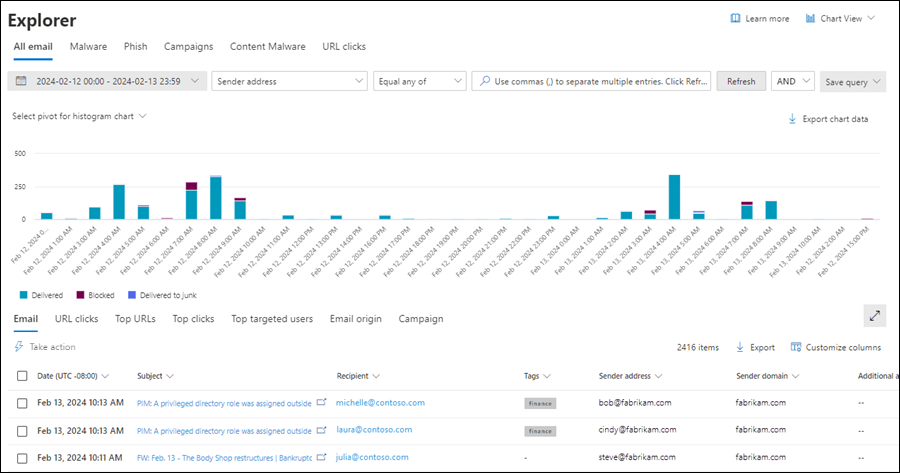

Todas as vistas de e-mail no Explorador de Ameaças

A vista Todos os e-mails no Explorador de Ameaças mostra informações sobre todas as mensagens de e-mail enviadas por utilizadores externos para a sua organização e e-mails enviados entre utilizadores internos na sua organização. A vista mostra e-mails maliciosos e não maliciosos. Por exemplo:

- Email identificado phishing ou software maligno.

- Email identificados como spam ou em massa.

- Email identificados sem ameaças.

Esta vista é a predefinição no Explorador de Ameaças. Para abrir a vista Todos os e-mails na página Explorador no portal do Defender em https://security.microsoft.com, aceda a Email & separador dee-mail Explorador> de colaboração> Tudo. Em alternativa, aceda diretamente à página Do Explorador com https://security.microsoft.com/threatexplorerv3e, em seguida, verifique se o separador Todos os e-mails está selecionado.

Propriedades filtráveis na vista Todos os e-mails no Explorador de Ameaças

Por predefinição, não são aplicados filtros de propriedade aos dados. Os passos para criar filtros (consultas) estão descritos na secção Filtros no Explorador de Ameaças e Deteções em tempo real mais à frente neste artigo.

As propriedades filtráveis que estão disponíveis na caixa Ação de entrega na vista Todos os e-mails estão descritas na seguinte tabela:

| Propriedade | Tipo |

|---|---|

| Basic | |

| Endereço do remetente | Texto. Separe múltiplos valores por vírgulas. |

| Destinatários | Texto. Separe múltiplos valores por vírgulas. |

| Domínio do remetente | Texto. Separe múltiplos valores por vírgulas. |

| Domínio do destinatário | Texto. Separe múltiplos valores por vírgulas. |

| Assunto | Texto. Separe múltiplos valores por vírgulas. |

| Nome a apresentar do remetente | Texto. Separe múltiplos valores por vírgulas. |

| E-mail do remetente do endereço | Texto. Separe múltiplos valores por vírgulas. |

| E-mail do remetente do domínio | Texto. Separe múltiplos valores por vírgulas. |

| Caminho de retorno | Texto. Separe múltiplos valores por vírgulas. |

| Domínio do caminho de retorno | Texto. Separe múltiplos valores por vírgulas. |

| Família de software maligno | Texto. Separe múltiplos valores por vírgulas. |

| Etiquetas | Texto. Separe múltiplos valores por vírgulas. Para obter mais informações sobre etiquetas de utilizador, consulte Etiquetas de utilizador. |

| Domínio representado | Texto. Separe múltiplos valores por vírgulas. |

| Utilizador representado | Texto. Separe múltiplos valores por vírgulas. |

| Regra de transporte do Exchange | Texto. Separe múltiplos valores por vírgulas. |

| Regra de prevenção de perda de dados | Texto. Separe múltiplos valores por vírgulas. |

| Contexto | Selecione um ou mais valores:

|

| Conector | Texto. Separe múltiplos valores por vírgulas. |

| Ação de entrega | Selecione um ou mais valores:

|

| Ação adicional | Selecione um ou mais valores:

|

| Direcionalidade | Selecione um ou mais valores:

|

| Tecnologia de deteção | Selecione um ou mais valores:

|

| Localização de entrega original | Selecione um ou mais valores:

|

| Localização de entrega mais recente¹ | Os mesmos valores da localização de entrega original |

| Nível de confiança phish | Selecione um ou mais valores:

|

| Substituição primária | Selecione um ou mais valores:

|

| Origem de substituição primária | As mensagens podem ter várias substituições de permissão ou bloqueio, conforme identificado em Substituir origem. A substituição que acabou por permitir ou bloquear a mensagem é identificada na origem de substituição primária. Selecione um ou mais valores:

|

| Substituir origem | Os mesmos valores que a origem de substituição primária |

| Tipo de política | Selecione um ou mais valores:

|

| Ação de política | Selecione um ou mais valores:

|

| Tipo de ameaça | Selecione um ou mais valores:

|

| Mensagem reencaminhada | Selecione um ou mais valores:

|

| Lista de distribuição | Texto. Separe múltiplos valores por vírgulas. |

| Email tamanho | Número inteiro. Separe múltiplos valores por vírgulas. |

| Advanced | |

| ID da Mensagem da Internet | Texto. Separe múltiplos valores por vírgulas. Disponível no campo cabeçalho Message-ID no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenha em atenção os parênteses angulares). |

| ID da mensagem de rede | Texto. Separe múltiplos valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

| IP do Remetente | Texto. Separe múltiplos valores por vírgulas. |

| Anexo SHA256 | Texto. Separe múltiplos valores por vírgulas. |

| Cluster ID | Texto. Separe múltiplos valores por vírgulas. |

| ID do Alerta | Texto. Separe múltiplos valores por vírgulas. |

| ID da Política de Alerta | Texto. Separe múltiplos valores por vírgulas. |

| ID da Campanha | Texto. Separe múltiplos valores por vírgulas. |

| Sinal de URL do ZAP | Texto. Separe múltiplos valores por vírgulas. |

| URLs | |

| Contagem de URLs | Número inteiro. Separe múltiplos valores por vírgulas. |

| Domínio de URL² | Texto. Separe múltiplos valores por vírgulas. |

| Domínio de URL e path² | Texto. Separe múltiplos valores por vírgulas. |

| URL² | Texto. Separe múltiplos valores por vírgulas. |

| Caminho do URL² | Texto. Separe múltiplos valores por vírgulas. |

| Origem do URL | Selecione um ou mais valores:

|

| Clique no veredicto | Selecione um ou mais valores:

|

| Ameaça de URL | Selecione um ou mais valores:

|

| Ficheiro | |

| Contagem de Anexos | Número inteiro. Separe múltiplos valores por vírgulas. |

| Nome do ficheiro de anexo | Texto. Separe múltiplos valores por vírgulas. |

| Tipo de ficheiro | Texto. Separe múltiplos valores por vírgulas. |

| Extensão de Ficheiro | Texto. Separe múltiplos valores por vírgulas. |

| Tamanho do Ficheiro | Número inteiro. Separe múltiplos valores por vírgulas. |

| Autenticação | |

| SPF | Selecione um ou mais valores:

|

| DKIM | Selecione um ou mais valores:

|

| DMARC | Selecione um ou mais valores:

|

| Composto | Selecione um ou mais valores:

|

Sugestão

¹ A localização de entrega mais recente não inclui ações do utilizador final nas mensagens. Por exemplo, se o utilizador tiver eliminado a mensagem ou movido a mensagem para um ficheiro PST ou arquivo.

Existem cenários em que localização de entrega Original Localização/de entrega mais recente e/ou Ação de entrega têm o valor Desconhecido. Por exemplo:

- A mensagem foi entregue (a ação de entrega é Entregue), mas uma regra da Caixa de Entrada moveu a mensagem para uma pasta predefinida que não a pasta Caixa de Entrada ou Email de Lixo (por exemplo, a pasta Rascunho ou Arquivo).

- O ZAP tentou mover a mensagem após a entrega, mas a mensagem não foi encontrada (por exemplo, o utilizador moveu ou eliminou a mensagem).

² Por predefinição, uma pesquisa de URL mapeia para http, a menos que seja especificado explicitamente outro valor. Por exemplo:

- Procurar com e sem o

http://prefixo em URL, Domínio de URL e Domínio de URL e Caminho deve mostrar os mesmos resultados. - Pesquisa para o

https://prefixo no URL. Quando não é especificado nenhum valor, é assumido ohttp://prefixo. /no início e no fim do caminho do URL, o Domínio do URL, o domínio do URL e os campos de caminho são ignorados./no final do campo URL é ignorado.

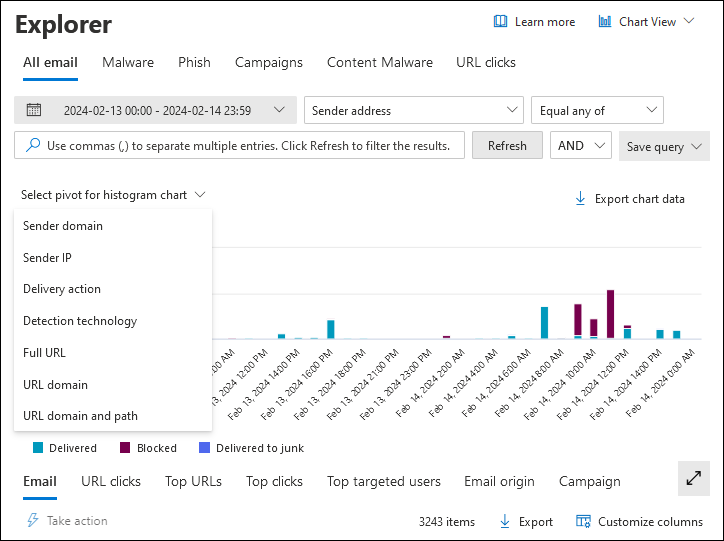

Pivots for the chart in the All email view in Threat Explorer

O gráfico tem uma vista predefinida, mas pode selecionar um valor em Selecionar gráfico dinâmico para histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e apresentados.

Os pivôs do gráfico disponíveis são descritos nas seguintes subsecções.

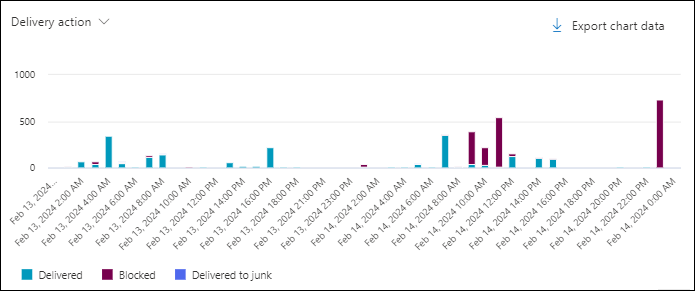

Tabela de gráficos de ações de entrega na vista Todos os e-mails no Explorador de Ameaças

Embora este pivô não pareça selecionado por predefinição, a ação Entrega é o pivô de gráfico predefinido na vista Todos os e-mails .

O pivô da ação Entrega organiza o gráfico pelas ações executadas nas mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada ação de entrega.

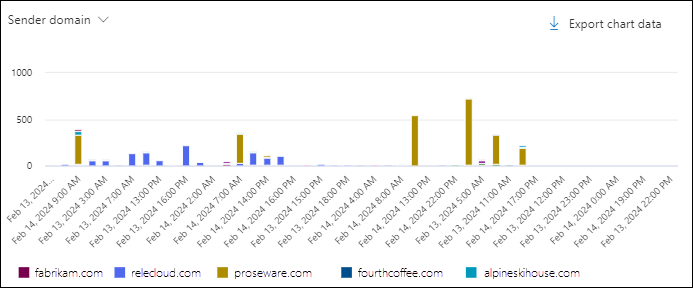

Sender domain chart pivot in the All email view in Threat Explorer

O sender domain pivot organiza o gráfico pelos domínios em mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada domínio do remetente.

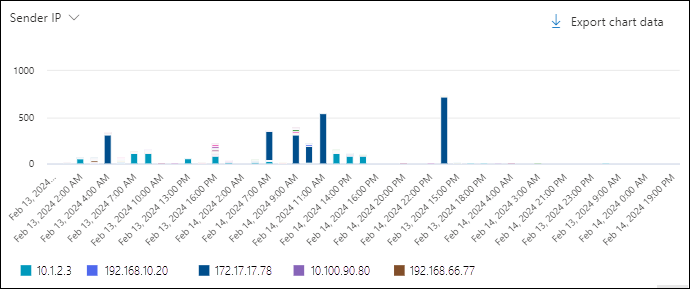

Gráfico IP do remetente na vista Todos os e-mails no Explorador de Ameaças

O pivô IP do Remetente organiza o gráfico pelos endereços IP de origem das mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada endereço IP do remetente.

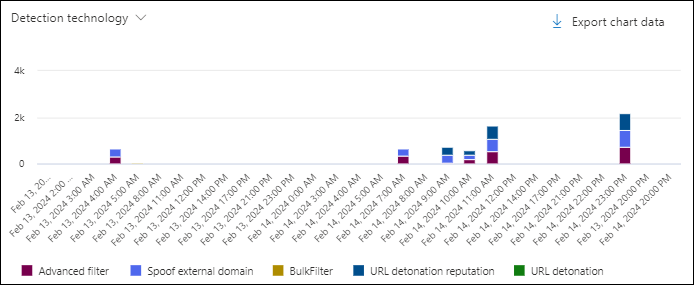

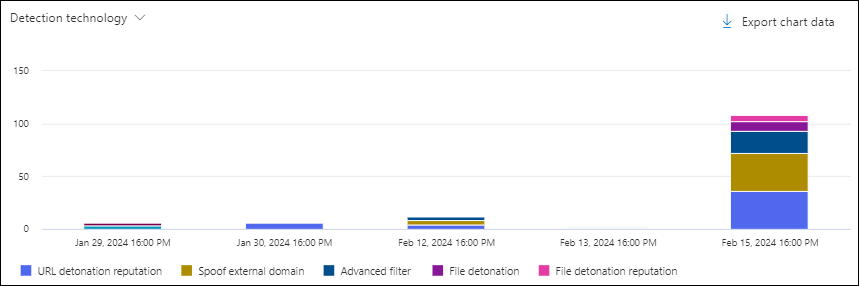

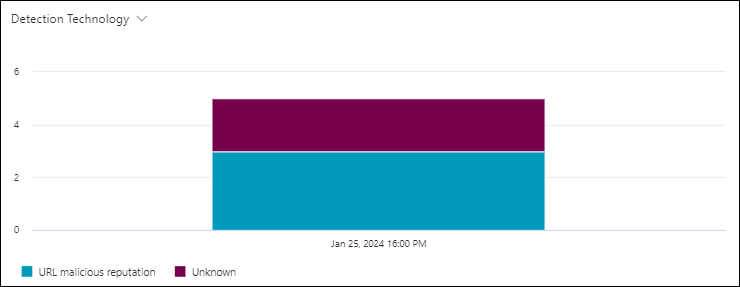

Gráfico de tecnologia de deteção dinâmico na vista Todos os e-mails no Explorador de Ameaças

O pivô Tecnologia de deteção organiza o gráfico pela funcionalidade que identificou mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada tecnologia de deteção.

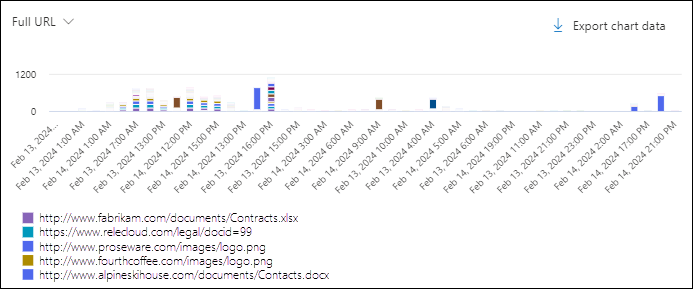

Pivot do gráfico de URL completo na vista Todos os e-mails no Explorador de Ameaças

O pivô URL Completo organiza o gráfico pelos URLs completos em mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada URL completo.

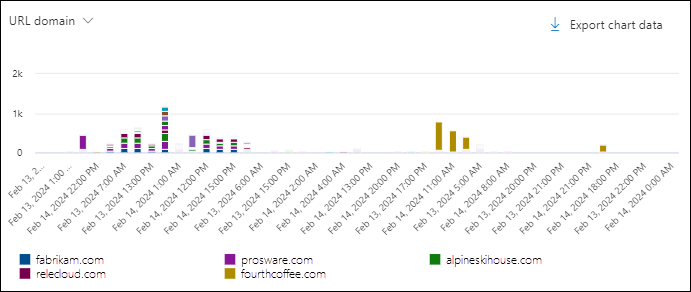

Pivô do gráfico de domínio do URL na vista Todos os e-mails no Explorador de Ameaças

O pivô do domínio de URL organiza o gráfico pelos domínios em URLs em mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada domínio de URL.

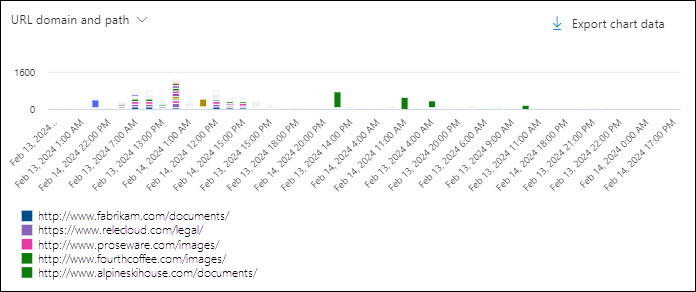

Pivot do domínio do URL e do gráfico de caminhos na vista Todos os e-mails no Explorador de Ameaças

O domínio de URL e o pivot do caminho organizam o gráfico pelos domínios e caminhos em URLs em mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada domínio e caminho de URL.

Vistas para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

As vistas disponíveis (separadores) na área de detalhes da vista Todos os e-mails estão descritas nas seguintes subsecções.

Email vista para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

Email é a vista predefinida para a área de detalhes na vista Todos os e-mails.

A vista Email mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas. Os valores predefinidos são marcados com um asterisco (*):

Personalizar colunas para alterar as colunas apresentadas. Os valores predefinidos são marcados com um asterisco (*):

- Data*

- Assunto*

- Destinatário*

- Domínio do destinatário

- Etiquetas*

- Endereço do remetente*

- Nome a apresentar do remetente

- Domínio do remetente*

- IP do Remetente

- E-mail do remetente do endereço

- E-mail do remetente do domínio

- Ações adicionais*

- Ação de entrega

- Localização de entrega mais recente*

- Localização de entrega original*

- Origem das substituições do sistema

- Substituições do sistema

- ID do Alerta

- ID da mensagem da Internet

- ID da mensagem de rede

- Idioma do correio

- Regra de transporte do Exchange

- Conector

- Contexto

- Regra de prevenção de perda de dados

- Tipo de ameaça*

- Tecnologia de deteção

- Contagem de Anexos

- Contagem de URLs

- Email tamanho

Sugestão

Para ver todas as colunas, é provável que tenha de efetuar um ou mais dos seguintes passos:

- Desloque-se horizontalmente no browser.

- Reduza a largura das colunas adequadas.

- Remover colunas da vista.

- Reduza o zoom no browser.

As definições de coluna personalizadas são guardadas por utilizador. As definições de coluna personalizadas no modo de navegação Incógnito ou InPrivate são guardadas até fechar o browser.

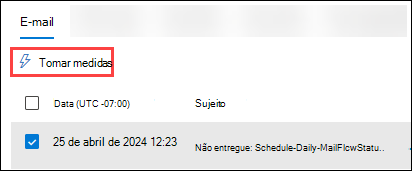

Quando seleciona uma ou mais entradas da lista ao selecionar a caixa de verificação junto à primeira coluna, a ação![]() Tomar está disponível. Para obter informações, veja Investigação de ameaças: Email remediação.

Tomar está disponível. Para obter informações, veja Investigação de ameaças: Email remediação.

No valor Assunto da entrada, a ação ![]() Abrir numa nova janela está disponível. Esta ação abre a mensagem na página Email entidade.

Abrir numa nova janela está disponível. Esta ação abre a mensagem na página Email entidade.

Quando clica nos valores Assunto ou Destinatário numa entrada, as listas de opções de detalhes são abertas. Estas listas de opções estão descritas nas seguintes subsecções.

Email detalhes da vista de Email da área de detalhes na vista Todos os e-mails

Quando seleciona o valor Assunto de uma entrada na tabela, é aberta uma lista de opções de detalhes de e-mail. Esta lista de opções de detalhes é conhecida como o painel de resumo Email e contém informações de resumo padronizadas que também estão disponíveis na página de entidade Email da mensagem.

Para obter detalhes sobre as informações no painel de resumo Email, consulte o painel de resumo Email no Defender.

As seguintes ações estão disponíveis na parte superior do painel de resumo Email para o Explorador de Ameaças e deteções em tempo real:

Abrir entidade de e-mail

Abrir entidade de e-mail Ver cabeçalho

Ver cabeçalho Tomar medidas: para obter informações, veja Investigação de ameaças: Email remediação.

Tomar medidas: para obter informações, veja Investigação de ameaças: Email remediação. Mais opções:

Mais opções: Email pré-visualização¹ ²

Email pré-visualização¹ ² Transferir e-mail¹ ² ³

Transferir e-mail¹ ² ³ Ver no Explorador

Ver no Explorador Go hunt⁴

Go hunt⁴

¹ As ações de pré-visualização Email e Transferir e-mail requerem a função pré-visualização nas permissões de colaboração Email &. Por predefinição, esta função é atribuída aos grupos de funções Investigador de Dados e Gestor de Deteção de Dados Eletrónicos . Por predefinição, os membros dos grupos de funções Gestão da Organização ou Administradores de Segurança não podem efetuar estas ações. Para permitir estas ações para os membros desses grupos, tem as seguintes opções:

- Adicione os utilizadores aos grupos de funções Investigador de Dados ou Gestor de Deteção de Dados Eletrónicos .

- Create um novo grupo de funções com a função Pesquisa e Remoção atribuída e adicione os utilizadores ao grupo de funções personalizado.

² Pode pré-visualizar ou transferir mensagens de e-mail disponíveis nas caixas de correio do Microsoft 365. Exemplos de quando as mensagens já não estão disponíveis nas caixas de correio incluem:

- A mensagem foi removida antes da entrega ou da entrega falhar.

- A mensagem foi eliminada de forma recuperável (eliminada da pasta Itens eliminados, que move a mensagem para a pasta Itens Recuperáveis\Eliminações).

- ZAP moveu a mensagem para quarentena.

³ O e-mail de transferência não está disponível para mensagens que foram colocadas em quarentena. Em vez disso, transfira uma cópia protegida por palavra-passe da mensagem a partir da quarentena.

⁴ Go hunt só está disponível no Explorador de Ameaças. Não está disponível em Deteções em tempo real.

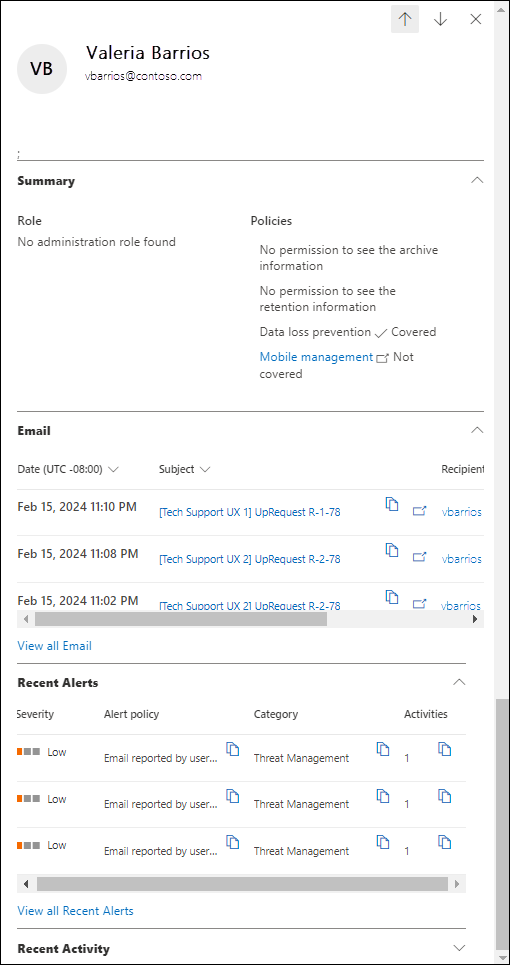

Detalhes do destinatário da vista de Email da área de detalhes na vista Todos os e-mails

Quando seleciona uma entrada ao clicar no valor Destinatário , é aberta uma lista de opções de detalhes com as seguintes informações:

Sugestão

Para ver detalhes sobre outros destinatários sem sair da lista de opções de detalhes, utilize  o item Anterior e o item Seguinte na parte superior da lista de opções.

o item Anterior e o item Seguinte na parte superior da lista de opções.

Secção resumo :

- Função: se o destinatário tem alguma função de administrador atribuída.

- Políticas:

- Se o utilizador tem permissão para ver informações de arquivo.

- Se o utilizador tem permissão para ver as informações de retenção.

- Se o utilizador está abrangido pela prevenção de perda de dados (DLP).

- Se o utilizador está abrangido pela Gestão de dispositivos móveis em https://portal.office.com/EAdmin/Device/IntuneInventory.aspx.

Email secção: uma tabela que mostra as seguintes informações relacionadas para as mensagens enviadas ao destinatário:

- Data

- Assunto

- Destinatário

Selecione Ver todos os e-mails para abrir o Explorador de Ameaças num novo separador filtrado pelo destinatário.

Secção Alertas recentes : uma tabela que mostra as seguintes informações relacionadas para alertas recentes relacionados:

- Gravidade

- Política de alertas

- Categoria

- Atividades

Se existirem mais de três alertas recentes, selecione Ver todos os alertas recentes para ver todos.

Secção Atividade recente : mostra os resultados resumidos de uma pesquisa de Registo de auditoria para o destinatário:

- Data

- Endereço IP

- Atividade

- Item

Se o destinatário tiver mais de três entradas de registo de auditoria, selecione Ver todas as atividades recentes para ver todas.

Sugestão

Os membros do grupo de funções Administradores de Segurança no Email & permissões de colaboração não podem expandir a secção Atividade recente. Tem de ser membro de um grupo de funções no Exchange Online permissões que tenha as funções Registos de Auditoria, Analista Information Protection ou Information Protection Investigador atribuídas. Por predefinição, essas funções são atribuídas aos grupos de funções Gestão de Registos, Gestão de Conformidade, Information ProtectionInformation Protection Analistas, Investigadores Information Protection e Gestão de Organizações. Pode adicionar os membros dos Administradores de Segurança a esses grupos de funções ou pode criar um novo grupo de funções com a função Registos de Auditoria atribuída.

O URL clica na vista para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

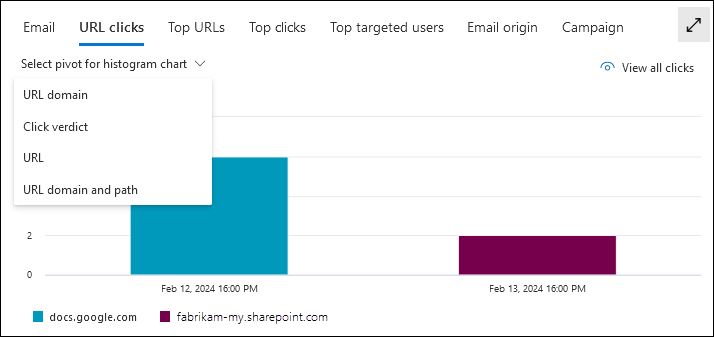

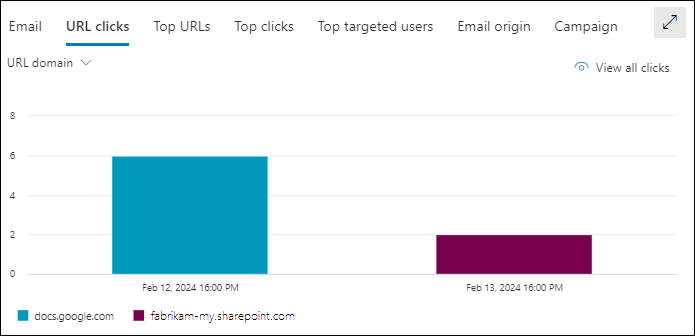

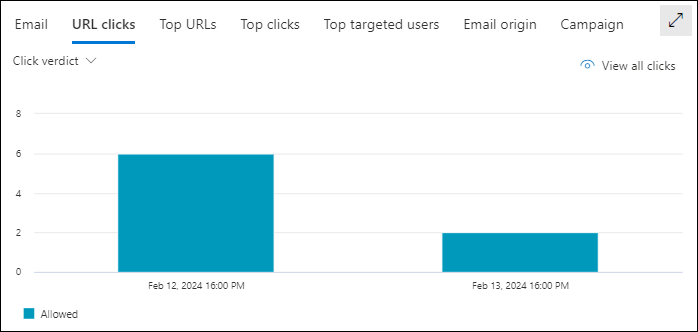

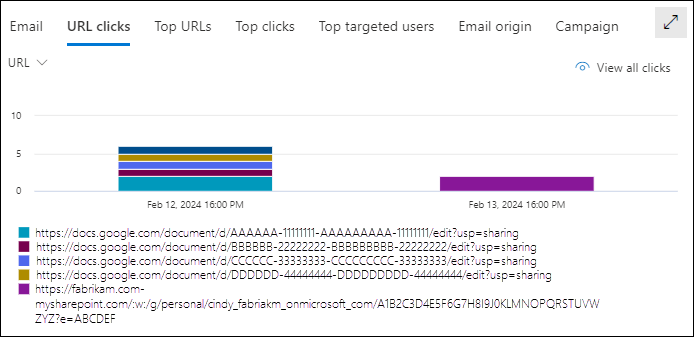

A vista de cliques de URL mostra um gráfico que pode ser organizado através de pivôs. O gráfico tem uma vista predefinida, mas pode selecionar um valor em Selecionar gráfico dinâmico para histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e apresentados.

Os pivôs do gráfico são descritos nas seguintes subsecções.

Sugestão

No Explorador de Ameaças, cada pivot na vista de cliques em URL tem uma ![]() ação Ver todos os cliques que abre a vista de cliques de URL num novo separador.

ação Ver todos os cliques que abre a vista de cliques de URL num novo separador.

Pivô de domínio de URL para a vista de cliques do URL para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

Embora este gráfico dinâmico não pareça estar selecionado, o domínio de URL é o pivô de gráfico predefinido na vista de cliques de URL .

O pivô do domínio do URL mostra os diferentes domínios em URLs em mensagens de e-mail para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada domínio de URL.

Clique no pivô do veredicto para a vista de cliques do URL para obter a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

O pivô Clique no veredicto mostra os diferentes veredictos para URLs clicados em mensagens de e-mail para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada veredicto de clique.

O pivô de URL para o URL clica na vista de detalhes da vista Todos os e-mails no Explorador de Ameaças

O pivô do URL mostra os diferentes URLs que foram clicados nas mensagens de e-mail para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada URL.

Domínio de URL e pivot de caminho para a vista de cliques de URL para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

O domínio de URL e o pivot do caminho mostram os diferentes domínios e caminhos de ficheiro de URLs que foram clicados em mensagens de e-mail para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada domínio de URL e caminho de ficheiro.

Vista de URLs principais para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

A vista UrLs Principais mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível:

- URL

- Mensagens bloqueadas

- Mensagens de lixo

- Mensagens entregues

Principais detalhes de URLs para a vista Todos os e-mails

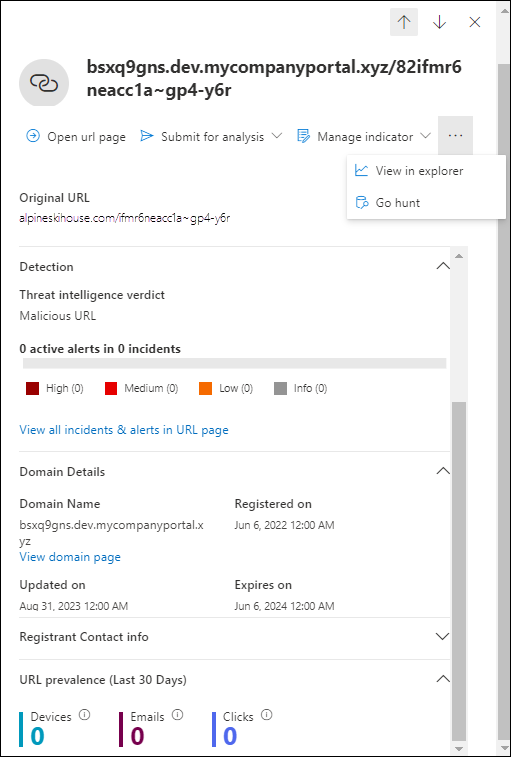

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto à primeira coluna, é aberta uma lista de opções de detalhes com as seguintes informações:

Sugestão

Para ver detalhes sobre outros URLs sem deixar a lista de opções de detalhes, utilize  o item Anterior e o item Seguinte na parte superior da lista de opções.

o item Anterior e o item Seguinte na parte superior da lista de opções.

- As seguintes ações estão disponíveis na parte superior da lista de opções:

Abrir página de URL

Abrir página de URL Submeter para análise:

Submeter para análise: Relatório limpo

Relatório limpo Reportar phishing

Reportar phishing Reportar software maligno

Reportar software maligno

Indicador Gerir:

Indicador Gerir: Adicionar indicador

Adicionar indicador Gerir na lista de blocos de inquilinos

Gerir na lista de blocos de inquilinos

Selecionar qualquer uma destas opções leva-o para a página Submissões no portal do Defender.

Mais:

Mais: Ver no Explorador

Ver no Explorador Ir caçar

Ir caçar

- Original URL

- Secção de deteção:

- Veredicto das informações sobre ameaças

- x incidentes de alertas ativos y: um gráfico de barras horizontal que mostra o número de alertas De Alto, Médio, Baixo e Informações que estão relacionados com esta ligação.

- Uma ligação para Ver todos os incidentes & alertas na página de URL.

- Secção de detalhes do domínio :

- Nome de domínio e uma ligação para Ver página de domínio.

- Entidade de registo

- Registado em

- Atualizado em

- Expira a

- Secção Informações de contacto do registo :

- Entidade de registo

- País/Região

- Endereço de correio postal

- Phone

- Mais informações: uma ligação para Abrir no Whois.

- Secção prevalência de URL (últimos 30 dias): contém o número de Dispositivos, Email e Cliques. Selecione cada valor para ver a lista completa.

- Dispositivos: mostra os dispositivos afetados:

Data (Primeiro/Último)

Dispositivos

Se estiverem envolvidos mais de dois dispositivos, selecione Ver todos os dispositivos para ver todos.

Vista de cliques superiores para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

A vista Cliques principais mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível:

- URL

- Bloqueado

- Permitido

- Bloqueio substituído

- Veredicto pendente

- Veredicto pendente ignorado

- Nenhum

- Página de erro

- Falha

Sugestão

Todas as colunas disponíveis estão selecionadas. Se selecionar ![]() Personalizar colunas, não poderá desselecionar colunas.

Personalizar colunas, não poderá desselecionar colunas.

Para ver todas as colunas, é provável que tenha de efetuar um ou mais dos seguintes passos:

- Desloque-se horizontalmente no browser.

- Reduza a largura das colunas adequadas.

- Reduza o zoom no browser.

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto à primeira coluna, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes dos URLs principais para a vista Todos os e-mails.

Vista de utilizadores principais direcionados para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

A vista Utilizadores principais visados organiza os dados numa tabela dos cinco principais destinatários visados pela maioria das ameaças. A tabela contém as seguintes informações:

Principais utilizadores visados: o endereço de e-mail do destinatário. Se selecionar um endereço de destinatário, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes do destinatário na vista de Email da área de detalhes na vista Todos os e-mails.

O número de tentativas: se selecionar o número de tentativas, o Explorador de Ameaças é aberto num novo separador filtrado pelo destinatário.

Sugestão

Utilize ![]() Exportar para exportar a lista de até 3000 utilizadores e as tentativas correspondentes.

Exportar para exportar a lista de até 3000 utilizadores e as tentativas correspondentes.

Email vista de origem para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

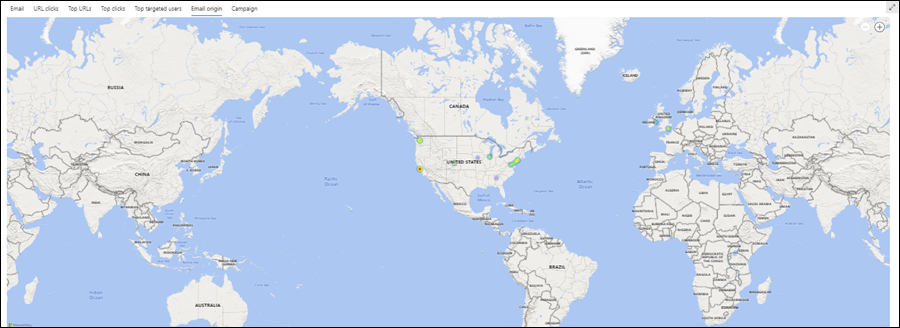

A vista de origem Email mostra origens de mensagens num mapa do mundo.

Vista de campanha para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

A vista Campanha mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível.

As informações na tabela são as mesmas descritas na tabela de detalhes na página Campanhas.

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao Nome, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes da campanha.

Vista de software maligno no Explorador de Ameaças e deteções em tempo real

A vista Software Maligno no Explorador de Ameaças e deteções em tempo real mostra informações sobre mensagens de e-mail que foram encontradas para conter software maligno. Esta vista é a predefinição em Deteções em tempo real.

Para abrir a vista Software Maligno , siga um dos seguintes passos:

- Explorador de Ameaças: na página Explorador no portal do Defender em https://security.microsoft.com, aceda a Email & separadorSoftwareMaligno do Explorador> de colaboração>. Em alternativa, aceda diretamente à página Do Explorador com https://security.microsoft.com/threatexplorerv3e, em seguida, selecione o separador Software Maligno.

- Deteções em tempo real: na página Deteções em tempo real no portal do Defender em https://security.microsoft.com, aceda a Email & separadorSoftwareMaligno do Explorador> de colaboração>. Em alternativa, aceda diretamente à página Deteções em tempo real com https://security.microsoft.com/realtimereportsv3e, em seguida, verifique se o separador Software Maligno está selecionado.

Propriedades filtráveis na vista Software Maligno no Explorador de Ameaças e deteções em tempo real

Por predefinição, não são aplicados filtros de propriedade aos dados. Os passos para criar filtros (consultas) estão descritos na secção Filtros no Explorador de Ameaças e Deteções em tempo real mais à frente neste artigo.

As propriedades filtráveis que estão disponíveis na caixa Endereço do remetente na vista Software Maligno estão descritas na seguinte tabela:

| Propriedade | Tipo | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|---|

| Basic | |||

| Endereço do remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Destinatários | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio do remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio do destinatário | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Assunto | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Nome a apresentar do remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| E-mail do remetente do endereço | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| E-mail do remetente do domínio | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Caminho de retorno | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio do caminho de retorno | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Família de software maligno | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Etiquetas | Texto. Separe múltiplos valores por vírgulas. Para obter mais informações sobre etiquetas de utilizador, consulte Etiquetas de utilizador. |

✔ | |

| Regra de transporte do Exchange | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Regra de prevenção de perda de dados | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Contexto | Selecione um ou mais valores:

|

✔ | |

| Conector | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Ação de entrega | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação adicional | Selecione um ou mais valores:

|

✔ | ✔ |

| Direcionalidade | Selecione um ou mais valores:

|

✔ | ✔ |

| Tecnologia de deteção | Selecione um ou mais valores:

|

✔ | ✔ |

| Localização de entrega original | Selecione um ou mais valores:

|

✔ | ✔ |

| Localização de entrega mais recente | Os mesmos valores da localização de entrega original | ✔ | ✔ |

| Substituição primária | Selecione um ou mais valores:

|

✔ | ✔ |

| Origem de substituição primária | As mensagens podem ter várias substituições de permissão ou bloqueio, conforme identificado em Substituir origem. A substituição que acabou por permitir ou bloquear a mensagem é identificada na origem de substituição primária. Selecione um ou mais valores:

|

✔ | ✔ |

| Substituir origem | Os mesmos valores que a origem de substituição primária | ✔ | ✔ |

| Tipo de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Email tamanho | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Advanced | |||

| ID da Mensagem da Internet | Texto. Separe múltiplos valores por vírgulas. Disponível no campo cabeçalho Message-ID no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenha em atenção os parênteses angulares). |

✔ | ✔ |

| ID da mensagem de rede | Texto. Separe múltiplos valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

✔ | ✔ |

| IP do Remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Anexo SHA256 | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Cluster ID | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| ID do Alerta | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| ID da Política de Alerta | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| ID da Campanha | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Sinal de URL do ZAP | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| URLs | |||

| Contagem de URLs | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio de URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio e caminho do URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Caminho do URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Origem do URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Clique no veredicto | Selecione um ou mais valores:

|

✔ | ✔ |

| Ameaça de URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Ficheiro | |||

| Contagem de Anexos | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Nome do ficheiro de anexo | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Tipo de ficheiro | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Extensão de Ficheiro | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Tamanho do Ficheiro | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Autenticação | |||

| SPF | Selecione um ou mais valores:

|

✔ | ✔ |

| DKIM | Selecione um ou mais valores:

|

✔ | ✔ |

| DMARC | Selecione um ou mais valores:

|

✔ | ✔ |

| Composto | Selecione um ou mais valores:

|

Pivots for the chart in the Malware view in Threat Explorer and Real-time Detections

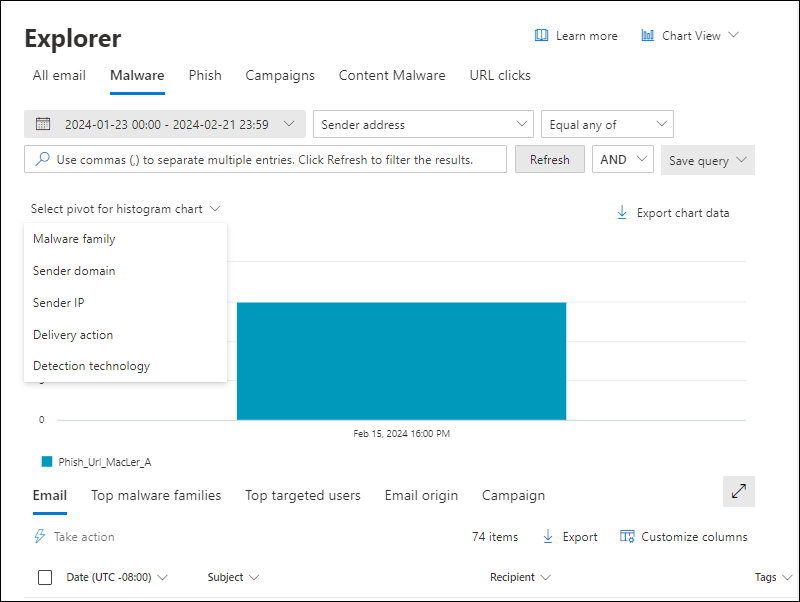

O gráfico tem uma vista predefinida, mas pode selecionar um valor em Selecionar gráfico dinâmico para histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e apresentados.

Os pivôs do gráfico que estão disponíveis na vista Software Maligno no Explorador de Ameaças e deteções em tempo real estão listados na seguinte tabela:

| Dinâmico | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| Família de software maligno | ✔ | |

| Domínio do remetente | ✔ | |

| IP do Remetente | ✔ | |

| Ação de entrega | ✔ | ✔ |

| Tecnologia de deteção | ✔ | ✔ |

Os pivôs do gráfico disponíveis são descritos nas seguintes subsecções.

Gráfico de família de software maligno dinâmico na vista Software Maligno no Explorador de Ameaças

Embora este pivô não pareça selecionado por predefinição, a família Malware é o pivô de gráfico predefinido na vista Software Maligno no Explorador de Ameaças.

O pivô da família Malware organiza o gráfico pela família de software maligno detetado nas mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada família de software maligno.

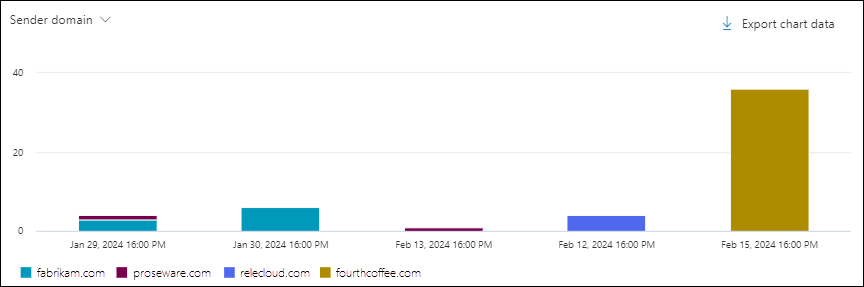

Pivô do gráfico de domínio do remetente na vista Software Maligno no Explorador de Ameaças

O sender domain pivot organiza o gráfico pelo domínio do remetente de mensagens que foram encontradas para conter software maligno para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada domínio do remetente.

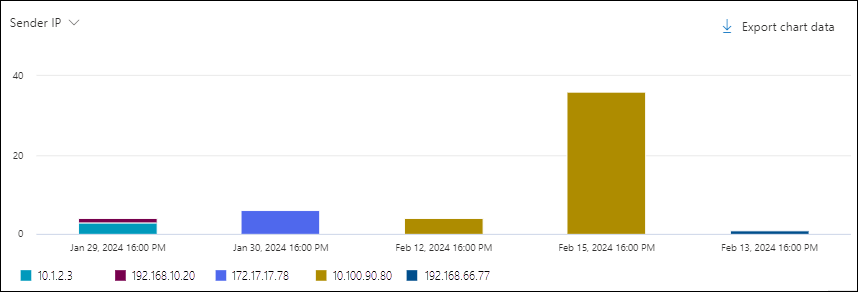

Pivô do gráfico IP do remetente na vista Software Maligno no Explorador de Ameaças

O pivô IP do Remetente organiza o gráfico pelo endereço IP de origem das mensagens que foram encontradas para conter software maligno para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada endereço IP de origem.

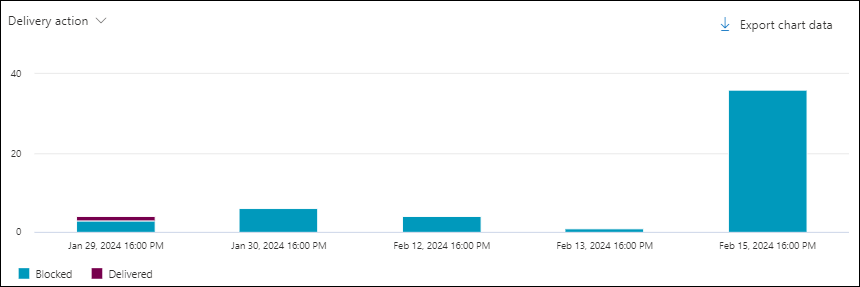

Pivot do gráfico de ações de entrega na vista Software Maligno no Explorador de Ameaças e deteções em tempo real

Embora este pivô não pareça selecionado por predefinição, a ação entrega é o gráfico predefinido na vista Software Maligno em Deteções em tempo real.

O pivô da ação de entrega organiza o gráfico pelo que aconteceu às mensagens que foram encontradas para conter software maligno para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada ação de entrega.

Gráfico de tecnologia de deteção dinâmico na vista Software Maligno no Explorador de Ameaças e deteções em tempo real

O pivô tecnologia de deteção organiza o gráfico pela funcionalidade que identificou software maligno em mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada tecnologia de deteção.

Vistas para a área de detalhes da vista Software Maligno no Explorador de Ameaças e deteções em tempo real

As vistas disponíveis (separadores) na área de detalhes da vista Software Maligno estão listadas na tabela seguinte e são descritas nas seguintes subsecções.

| Ver | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| ✔ | ✔ | |

| Principais famílias de software maligno | ✔ | |

| Principais utilizadores visados | ✔ | |

| Email origem | ✔ | |

| Campanha | ✔ |

Email vista para a área de detalhes da vista Software Maligno no Explorador de Ameaças e deteções em tempo real

Email é a vista predefinida para a área de detalhes da vista Software Maligno no Explorador de Ameaças e deteções em tempo real.

A vista Email mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas.

Personalizar colunas para alterar as colunas apresentadas.

A tabela seguinte mostra as colunas que estão disponíveis no Explorador de Ameaças e deteções em tempo real. Os valores predefinidos são marcados com um asterisco (*).

| Coluna | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| Data* | ✔ | ✔ |

| Assunto* | ✔ | ✔ |

| Destinatário* | ✔ | ✔ |

| Domínio do destinatário | ✔ | ✔ |

| Etiquetas* | ✔ | |

| Endereço do remetente* | ✔ | ✔ |

| Nome a apresentar do remetente | ✔ | ✔ |

| Domínio do remetente* | ✔ | ✔ |

| IP do Remetente | ✔ | ✔ |

| E-mail do remetente do endereço | ✔ | ✔ |

| E-mail do remetente do domínio | ✔ | ✔ |

| Ações adicionais* | ✔ | ✔ |

| Ação de entrega | ✔ | ✔ |

| Localização de entrega mais recente* | ✔ | ✔ |

| Localização de entrega original* | ✔ | ✔ |

| Origem das substituições do sistema | ✔ | ✔ |

| Substituições do sistema | ✔ | ✔ |

| ID do Alerta | ✔ | ✔ |

| ID da mensagem da Internet | ✔ | ✔ |

| ID da mensagem de rede | ✔ | ✔ |

| Idioma do correio | ✔ | ✔ |

| Regra de transporte do Exchange | ✔ | |

| Conector | ✔ | |

| Contexto | ✔ | ✔ |

| Regra de prevenção de perda de dados | ✔ | ✔ |

| Tipo de ameaça* | ✔ | ✔ |

| Tecnologia de deteção | ✔ | ✔ |

| Contagem de Anexos | ✔ | ✔ |

| Contagem de URLs | ✔ | ✔ |

| Email tamanho | ✔ | ✔ |

Sugestão

Para ver todas as colunas, é provável que tenha de efetuar um ou mais dos seguintes passos:

- Desloque-se horizontalmente no browser.

- Reduza a largura das colunas adequadas.

- Remover colunas da vista.

- Reduza o zoom no browser.

As definições de coluna personalizadas são guardadas por utilizador. As definições de coluna personalizadas no modo de navegação Incógnito ou InPrivate são guardadas até fechar o browser.

Quando seleciona uma ou mais entradas da lista ao selecionar a caixa de verificação junto à primeira coluna, a ação![]() Tomar está disponível. Para obter informações, veja Investigação de ameaças: Email remediação.

Tomar está disponível. Para obter informações, veja Investigação de ameaças: Email remediação.

Quando clica nos valores Assunto ou Destinatário numa entrada, as listas de opções de detalhes são abertas. Estas listas de opções estão descritas nas seguintes subsecções.

Email detalhes da vista de Email da área de detalhes na vista Software Maligno

Quando seleciona o valor Assunto de uma entrada na tabela, é aberta uma lista de opções de detalhes de e-mail. Esta lista de opções de detalhes é conhecida como o painel de resumo Email e contém informações de resumo padronizadas que também estão disponíveis na página de entidade Email da mensagem.

Para obter detalhes sobre as informações no painel de resumo Email, consulte Os painéis de resumo Email.

As ações disponíveis na parte superior do painel de resumo Email para o Explorador de Ameaças e deteções em tempo real são descritas na Email detalhes da vista Email da área de detalhes na vista Todos os e-mails.

Detalhes do destinatário da vista Email da área de detalhes na vista Software Maligno

Quando seleciona uma entrada ao clicar no valor Destinatário , é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes do destinatário na vista de Email da área de detalhes na vista Todos os e-mails.

Vista das principais famílias de software maligno para a área de detalhes da vista Software Maligno no Explorador de Ameaças

A vista Principais famílias de software maligno para a área de detalhes organiza os dados numa tabela das principais famílias de software maligno. A tabela mostra:

Coluna principais famílias de software maligno : o nome da família de software maligno.

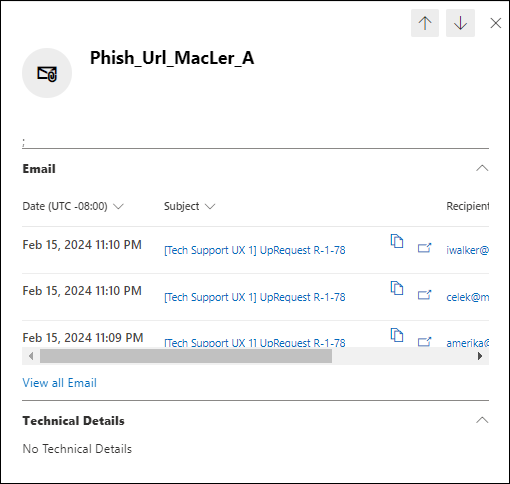

Se selecionar um nome de família de software maligno, é aberta uma lista de opções de detalhes que contém as seguintes informações:

Email secção: uma tabela que mostra as seguintes informações relacionadas para mensagens que contêm o ficheiro de software maligno:

- Data

- Assunto

- Destinatário

Selecione Ver todos os e-mails para abrir o Explorador de Ameaças num novo separador filtrado pelo nome da família de software maligno.

Secção detalhes técnicos

O número de tentativas: se selecionar o número de tentativas, o Explorador de Ameaças é aberto num novo separador filtrado pelo nome da família de software maligno.

Vista de utilizadores principais direcionados para a área de detalhes da vista Software Maligno no Explorador de Ameaças

A vista Utilizadores principais visados organiza os dados numa tabela dos cinco principais destinatários visados por software maligno. A tabela mostra:

Principais utilizadores visados: o endereço de e-mail do utilizador principal visado. Se selecionar um endereço de e-mail, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas na vista Utilizadores principais direcionados para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças.

O número de tentativas: se selecionar o número de tentativas, o Explorador de Ameaças é aberto num novo separador filtrado pelo nome da família de software maligno.

Sugestão

Utilize ![]() Exportar para exportar a lista de até 3000 utilizadores e as tentativas correspondentes.

Exportar para exportar a lista de até 3000 utilizadores e as tentativas correspondentes.

Email vista de origem para a área de detalhes da vista Software Maligno no Explorador de Ameaças

A vista de origem Email mostra origens de mensagens num mapa do mundo.

Vista de campanha para a área de detalhes da vista Software Maligno no Explorador de Ameaças

A vista Campanha mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível.

A tabela de detalhes é idêntica à tabela de detalhes na página Campanhas.

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao Nome, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes da campanha.

Vista de phish no Explorador de Ameaças e deteções em tempo real

A vista Phish no Explorador de Ameaças e deteções em tempo real mostra informações sobre mensagens de e-mail que foram identificadas como phishing.

Para abrir a vista Phish , siga um dos seguintes passos:

- Explorador de Ameaças: na página Explorador no portal do Defender em https://security.microsoft.com, aceda a Email & separadorPhishdo Explorador> de colaboração>. Em alternativa, aceda diretamente à página Do Explorador com https://security.microsoft.com/threatexplorerv3e, em seguida, selecione o separador Phish.

- Deteções em tempo real: na página Deteções em tempo real no portal do Defender em https://security.microsoft.com, aceda a Email & separadorPhishdo Explorador> de colaboração>. Em alternativa, aceda diretamente à página Deteções em tempo real com https://security.microsoft.com/realtimereportsv3e, em seguida, selecione o separador Phish.

Propriedades filtráveis na vista Phish no Explorador de Ameaças e deteções em tempo real

Por predefinição, não são aplicados filtros de propriedade aos dados. Os passos para criar filtros (consultas) estão descritos na secção Filtros no Explorador de Ameaças e Deteções em tempo real mais à frente neste artigo.

As propriedades filtráveis que estão disponíveis na caixa Endereço do remetente na vista Software Maligno estão descritas na seguinte tabela:

| Propriedade | Tipo | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|---|

| Basic | |||

| Endereço do remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Destinatários | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio do remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio do destinatário | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Assunto | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Nome a apresentar do remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| E-mail do remetente do endereço | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| E-mail do remetente do domínio | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Caminho de retorno | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio do caminho de retorno | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Etiquetas | Texto. Separe múltiplos valores por vírgulas. Para obter mais informações sobre etiquetas de utilizador, consulte Etiquetas de utilizador. |

✔ | |

| Domínio representado | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Utilizador representado | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Regra de transporte do Exchange | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Regra de prevenção de perda de dados | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Contexto | Selecione um ou mais valores:

|

✔ | |

| Conector | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Ação de entrega | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação adicional | Selecione um ou mais valores:

|

✔ | ✔ |

| Direcionalidade | Selecione um ou mais valores:

|

✔ | ✔ |

| Tecnologia de deteção | Selecione um ou mais valores:

|

✔ | ✔ |

| Localização de entrega original | Selecione um ou mais valores:

|

✔ | ✔ |

| Localização de entrega mais recente | Os mesmos valores da localização de entrega original | ✔ | ✔ |

| Nível de confiança phish | Selecione um ou mais valores:

|

✔ | |

| Substituição primária | Selecione um ou mais valores:

|

✔ | ✔ |

| Origem de substituição primária | As mensagens podem ter várias substituições de permissão ou bloqueio, conforme identificado em Substituir origem. A substituição que acabou por permitir ou bloquear a mensagem é identificada na origem de substituição primária. Selecione um ou mais valores:

|

✔ | ✔ |

| Substituir origem | Os mesmos valores que a origem de substituição primária | ✔ | ✔ |

| Tipo de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Ação de política | Selecione um ou mais valores:

|

✔ | ✔ |

| Email tamanho | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Advanced | |||

| ID da Mensagem da Internet | Texto. Separe múltiplos valores por vírgulas. Disponível no campo cabeçalho Message-ID no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenha em atenção os parênteses angulares). |

✔ | ✔ |

| ID da mensagem de rede | Texto. Separe múltiplos valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

✔ | ✔ |

| IP do Remetente | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Anexo SHA256 | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Cluster ID | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| ID do Alerta | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| ID da Política de Alerta | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| ID da Campanha | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Sinal de URL do ZAP | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| URLs | |||

| Contagem de URLs | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio de URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Domínio e caminho do URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Caminho do URL | Texto. Separe múltiplos valores por vírgulas. | ✔ | |

| Origem do URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Clique no veredicto | Selecione um ou mais valores:

|

✔ | ✔ |

| Ameaça de URL | Selecione um ou mais valores:

|

✔ | ✔ |

| Ficheiro | |||

| Contagem de Anexos | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Nome do ficheiro de anexo | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Tipo de ficheiro | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Extensão de Ficheiro | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Tamanho do Ficheiro | Número inteiro. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Autenticação | |||

| SPF | Selecione um ou mais valores:

|

✔ | ✔ |

| DKIM | Selecione um ou mais valores:

|

✔ | ✔ |

| DMARC | Selecione um ou mais valores:

|

✔ | ✔ |

| Composto | Selecione um ou mais valores:

|

Pivots for the chart in the Phish view in Threat Explorer and Real-time Detections

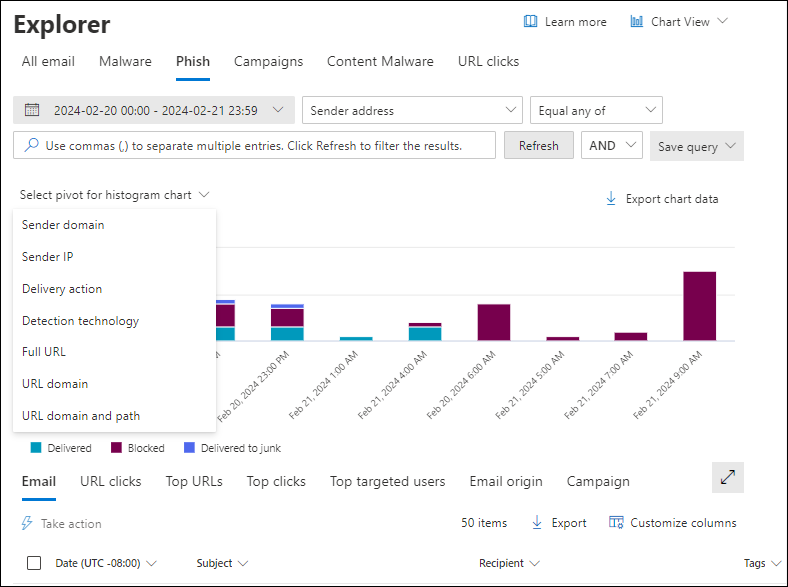

O gráfico tem uma vista predefinida, mas pode selecionar um valor em Selecionar gráfico dinâmico para histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e apresentados.

Os pivôs do gráfico que estão disponíveis na vista Phish no Explorador de Ameaças e deteções em tempo real estão listados na seguinte tabela:

| Dinâmico | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| Domínio do remetente | ✔ | ✔ |

| IP do Remetente | ✔ | |

| Ação de entrega | ✔ | ✔ |

| Tecnologia de deteção | ✔ | ✔ |

| URL Completo | ✔ | |

| Domínio de URL | ✔ | ✔ |

| Domínio e caminho do URL | ✔ |

Os pivôs do gráfico disponíveis são descritos nas seguintes subsecções.

Sender domain chart pivot in the Phish view in Threat Explorer and Real-time detections (Gráfico de domínio do remetente na vista Phish no Explorador de Ameaças e deteções em tempo real)

Embora este pivô não pareça selecionado por predefinição, o domínio do Remetente é o pivô de gráfico predefinido na vista Phish em Deteções em tempo real.

O sender domain pivot organiza o gráfico pelos domínios em mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada domínio do remetente.

Gráfico IP do remetente na vista Phish no Explorador de Ameaças

O pivô IP do Remetente organiza o gráfico pelos endereços IP de origem das mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada endereço IP de origem.

Tabela de gráficos de ações de entrega na vista Phish no Explorador de Ameaças e deteções em tempo real

Embora este pivô não pareça selecionado por predefinição, a ação entrega é o pivô de gráfico predefinido na vista Phish no Explorador de Ameaças.

O pivô da ação Entrega organiza o gráfico pelas ações executadas nas mensagens para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada ação de entrega.

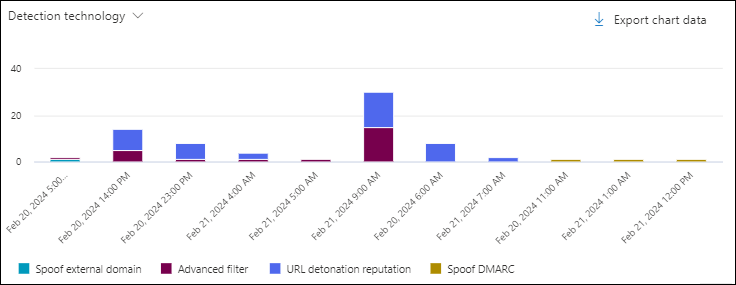

Gráfico de tecnologia de deteção dinâmico na vista Phish no Explorador de Ameaças e deteções em tempo real

O pivô tecnologia de deteção organiza o gráfico pela funcionalidade que identificou as mensagens de phishing para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada tecnologia de deteção.

Pivô de gráfico de URL completo na vista Phish no Explorador de Ameaças

O pivô URL Completo organiza o gráfico pelos URLs completos em mensagens de phishing para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada URL completo.

Pivô do gráfico de domínio de URL na vista Phish no Explorador de Ameaças e deteções em tempo real

O pivô do domínio de URL organiza o gráfico pelos domínios em URLs em mensagens de phishing para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem de cada domínio de URL.

Domínio de URL e gráfico de caminhos na vista Phish no Explorador de Ameaças

O domínio de URL e o pivot do caminho organizam o gráfico pelos domínios e caminhos em URLs em mensagens de phishing para os filtros de propriedade e intervalo de data/hora especificados.

Pairar o cursor sobre um ponto de dados no gráfico mostra a contagem para cada domínio e caminho de URL.

Vistas para a área de detalhes da vista Phish no Explorador de Ameaças

As vistas disponíveis (separadores) na área de detalhes da vista Phish estão listadas na tabela seguinte e são descritas nas seguintes subsecções.

| Ver | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| ✔ | ✔ | |

| Cliques em URL | ✔ | ✔ |

| URLs principais | ✔ | ✔ |

| Cliques principais | ✔ | ✔ |

| Principais utilizadores visados | ✔ | |

| Email origem | ✔ | |

| Campanha | ✔ |

Email vista para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

Email é a vista predefinida para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real.

A vista Email mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível. Selecione ![]() Personalizar colunas para alterar as colunas apresentadas.

Personalizar colunas para alterar as colunas apresentadas.

A tabela seguinte mostra as colunas que estão disponíveis no Explorador de Ameaças e deteções em tempo real. Os valores predefinidos são marcados com um asterisco (*).

| Coluna | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| Data* | ✔ | ✔ |

| Assunto* | ✔ | ✔ |

| Destinatário* | ✔ | ✔ |

| Domínio do destinatário | ✔ | ✔ |

| Etiquetas* | ✔ | |

| Endereço do remetente* | ✔ | ✔ |

| Nome a apresentar do remetente | ✔ | ✔ |

| Domínio do remetente* | ✔ | ✔ |

| IP do Remetente | ✔ | ✔ |

| E-mail do remetente do endereço | ✔ | ✔ |

| E-mail do remetente do domínio | ✔ | ✔ |

| Ações adicionais* | ✔ | ✔ |

| Ação de entrega | ✔ | ✔ |

| Localização de entrega mais recente* | ✔ | ✔ |

| Localização de entrega original* | ✔ | ✔ |

| Origem das substituições do sistema | ✔ | ✔ |

| Substituições do sistema | ✔ | ✔ |

| ID do Alerta | ✔ | ✔ |

| ID da mensagem da Internet | ✔ | ✔ |

| ID da mensagem de rede | ✔ | ✔ |

| Idioma do correio | ✔ | ✔ |

| Regra de transporte do Exchange | ✔ | |

| Conector | ✔ | |

| Nível de confiança phish | ✔ | |

| Contexto | ✔ | |

| Regra de prevenção de perda de dados | ✔ | |

| Tipo de ameaça* | ✔ | ✔ |

| Tecnologia de deteção | ✔ | ✔ |

| Contagem de Anexos | ✔ | ✔ |

| Contagem de URLs | ✔ | ✔ |

| Email tamanho | ✔ | ✔ |

Sugestão

Para ver todas as colunas, é provável que tenha de efetuar um ou mais dos seguintes passos:

- Desloque-se horizontalmente no browser.

- Reduza a largura das colunas adequadas.

- Remover colunas da vista.

- Reduza o zoom no browser.

As definições de coluna personalizadas são guardadas por utilizador. As definições de coluna personalizadas no modo de navegação Incógnito ou InPrivate são guardadas até fechar o browser.

Quando seleciona uma ou mais entradas da lista ao selecionar a caixa de verificação junto à primeira coluna, a ação![]() Tomar está disponível. Para obter informações, veja Investigação de ameaças: Email remediação.

Tomar está disponível. Para obter informações, veja Investigação de ameaças: Email remediação.

Quando clica nos valores Assunto ou Destinatário numa entrada, as listas de opções de detalhes são abertas. Estas listas de opções estão descritas nas seguintes subsecções.

Email detalhes da vista Email da área de detalhes na vista Phish

Quando seleciona o valor Assunto de uma entrada na tabela, é aberta uma lista de opções de detalhes de e-mail. Esta lista de opções de detalhes é conhecida como o painel de resumo Email e contém informações de resumo padronizadas que também estão disponíveis na página de entidade Email da mensagem.

Para obter detalhes sobre as informações no painel de resumo Email, consulte o painel de resumo Email nas funcionalidades Defender para Office 365.

As ações disponíveis na parte superior do painel de resumo Email para o Explorador de Ameaças e deteções em tempo real são descritas na Email detalhes da vista Email da área de detalhes na vista Todos os e-mails.

Detalhes do destinatário da vista Email da área de detalhes na vista Phish

Quando seleciona uma entrada ao clicar no valor Destinatário , é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes do destinatário na vista de Email da área de detalhes na vista Todos os e-mails.

O URL clica na vista para obter a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

A vista de cliques de URL mostra um gráfico que pode ser organizado através de pivôs. O gráfico tem uma vista predefinida, mas pode selecionar um valor em Selecionar gráfico dinâmico para histograma para alterar a forma como os dados do gráfico filtrados ou não filtrados são organizados e apresentados.

Os pivôs do gráfico que estão disponíveis na vista Software Maligno no Explorador de Ameaças e deteções em tempo real são descritos na seguinte tabela:

| Dinâmico | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|

| Domínio de URL | ✔ | ✔ |

| Clique no veredicto | ✔ | ✔ |

| URL | ✔ | |

| Domínio e caminho do URL | ✔ |

Os mesmos pivôs do gráfico estão disponíveis e são descritos para a vista Todos os e-mails no Explorador de Ameaças:

- Pivô de domínio de URL para a vista de cliques do URL para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

- Clique no pivô do veredicto para a vista de cliques do URL para obter a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

- O pivô de URL para o URL clica na vista de detalhes da vista Todos os e-mails no Explorador de Ameaças

- Domínio de URL e pivot de caminho para a vista de cliques de URL para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças

Sugestão

No Explorador de Ameaças, cada pivot na vista de cliques de URL tem uma ![]() ação Ver todos os cliques que abre a vista de cliques de URL no Explorador de Ameaças num novo separador. Esta ação não está disponível em Deteções em tempo real, porque a vista de cliques em URL não está disponível em Deteções em tempo real.

ação Ver todos os cliques que abre a vista de cliques de URL no Explorador de Ameaças num novo separador. Esta ação não está disponível em Deteções em tempo real, porque a vista de cliques em URL não está disponível em Deteções em tempo real.

Vista de URLs principais para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

A vista UrLs Principais mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível:

- URL

- Mensagens bloqueadas

- Mensagens de lixo

- Mensagens entregues

Principais detalhes dos URLs para a vista Phish

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto à primeira coluna, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes dos URLs principais para a vista Todos os e-mails.

Sugestão

A ![]() ação de caça do Go só está disponível no Explorador de Ameaças. Não está disponível em Deteções em tempo real.

ação de caça do Go só está disponível no Explorador de Ameaças. Não está disponível em Deteções em tempo real.

Vista de cliques superiores para a área de detalhes da vista Phish no Explorador de Ameaças e deteções em tempo real

A vista Cliques principais mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível:

- URL

- Bloqueado

- Permitido

- Bloqueio substituído

- Veredicto pendente

- Veredicto pendente ignorado

- Nenhum

- Página de erro

- Falha

Sugestão

Todas as colunas disponíveis estão selecionadas. Se selecionar ![]() Personalizar colunas, não poderá desselecionar colunas.

Personalizar colunas, não poderá desselecionar colunas.

Para ver todas as colunas, é provável que tenha de efetuar um ou mais dos seguintes passos:

- Desloque-se horizontalmente no browser.

- Reduza a largura das colunas adequadas.

- Reduza o zoom no browser.

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto à primeira coluna, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes dos URLs principais para a vista Todos os e-mails.

Vista de utilizadores principais direcionados para a área de detalhes da vista Phish no Explorador de Ameaças

A vista Utilizadores principais visados organiza os dados numa tabela dos cinco principais destinatários visados por tentativas de phishing. A tabela mostra:

Principais utilizadores visados: o endereço de e-mail do utilizador principal visado. Se selecionar um endereço de e-mail, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas na vista Utilizadores principais direcionados para a área de detalhes da vista Todos os e-mails no Explorador de Ameaças.

O número de tentativas: se selecionar o número de tentativas, o Explorador de Ameaças é aberto num novo separador filtrado pelo nome da família de software maligno.

Sugestão

Utilize ![]() Exportar para exportar a lista de até 3000 utilizadores e as tentativas correspondentes.

Exportar para exportar a lista de até 3000 utilizadores e as tentativas correspondentes.

Email vista de origem para a área de detalhes da vista Phish no Explorador de Ameaças

A vista de origem Email mostra origens de mensagens num mapa do mundo.

Vista de campanha para a área de detalhes da vista Phish no Explorador de Ameaças

A vista Campanha mostra uma tabela de detalhes. Pode ordenar as entradas ao clicar num cabeçalho de coluna disponível.

As informações na tabela são as mesmas descritas na tabela de detalhes na página Campanhas.

Quando seleciona uma entrada ao clicar em qualquer parte da linha que não seja a caixa de verificação junto ao Nome, é aberta uma lista de opções de detalhes. As informações na lista de opções são as mesmas descritas em Detalhes da campanha.

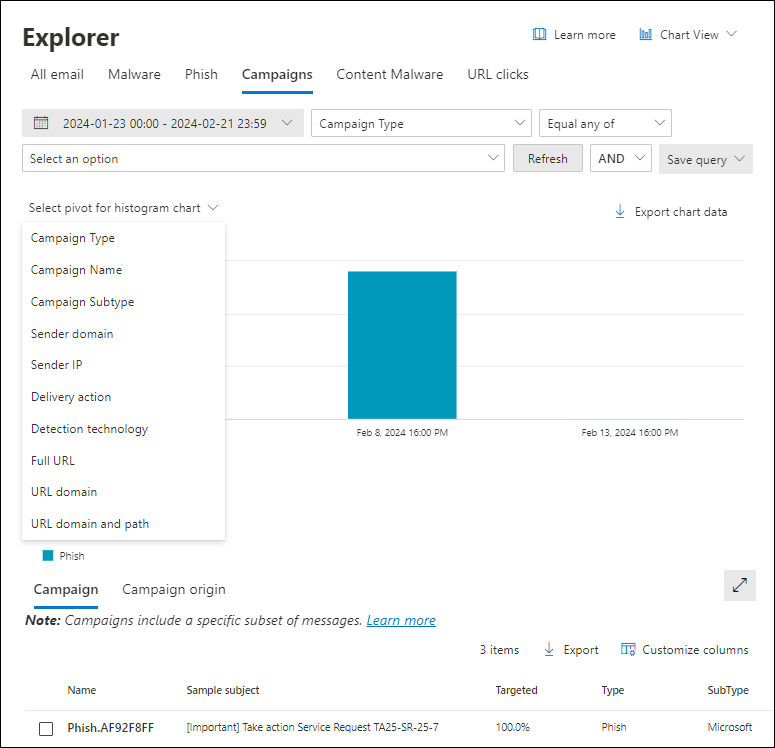

Vista campanhas no Explorador de Ameaças

A vista Campanhas no Explorador de Ameaças mostra informações sobre ameaças que foram identificadas como ataques coordenados de phishing e software maligno, específicos da sua organização ou de outras organizações no Microsoft 365.

Para abrir a vista Campanhas na página Explorador no portal do Defender em https://security.microsoft.com, aceda a Email & separadorCampanhas doExplorador> de colaboração>. Em alternativa, aceda diretamente à página Do Explorador com https://security.microsoft.com/threatexplorerv3e, em seguida, selecione o separador Campanhas.

Todas as informações e ações disponíveis são idênticas às informações e ações na página Campanhas em https://security.microsoft.com/campaignsv3. Para obter mais informações, veja a página Campanhas no portal do Microsoft Defender.

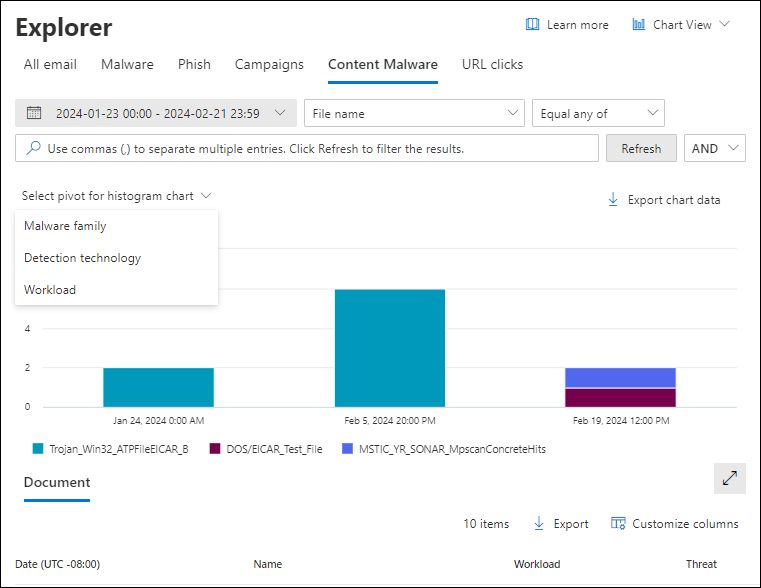

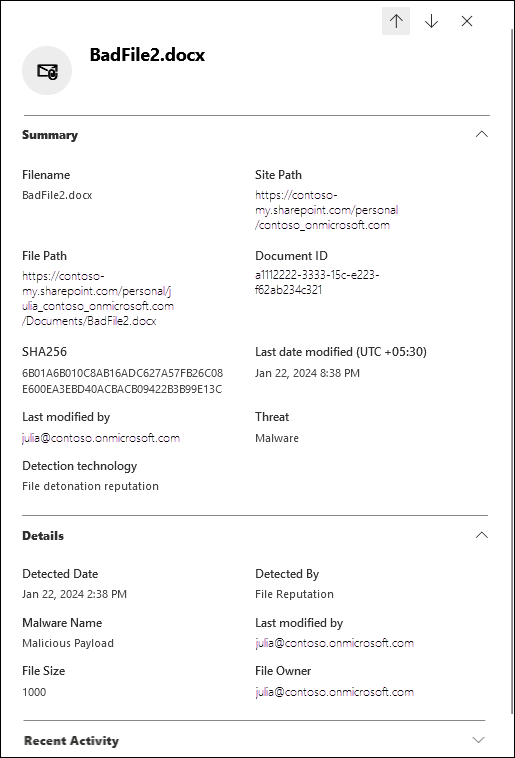

Vista de software maligno de conteúdo no Explorador de Ameaças e deteções em tempo real

A vista Software maligno de conteúdo no Explorador de Ameaças e deteções em tempo real mostra informações sobre ficheiros que foram identificados como malware por:

- Proteção contra vírus incorporada no SharePoint, OneDrive e Microsoft Teams

- Anexos Seguros para SharePoint, OneDrive e Microsoft Teams.

Para abrir a vista Software maligno de conteúdo , siga um dos seguintes passos:

- Explorador de Ameaças: na página Explorador no portal do Defender em https://security.microsoft.com, aceda a Email & separadorSoftware maligno conteúdo doExplorador> de colaboração>. Em alternativa, aceda diretamente à página Do Explorador com https://security.microsoft.com/threatexplorerv3e, em seguida, selecione o separador Conteúdo maligno.

- Deteções em tempo real: na página Deteções em tempo real no portal do Defender em https://security.microsoft.com, aceda a Email & separadorSoftware maligno conteúdo doExplorador> de colaboração>. Em alternativa, aceda diretamente à página Deteções em tempo real com https://security.microsoft.com/realtimereportsv3e, em seguida, selecione o separador Conteúdo maligno.

Propriedades filtráveis na vista Software maligno conteúdo no Explorador de Ameaças e deteções em tempo real

Por predefinição, não são aplicados filtros de propriedade aos dados. Os passos para criar filtros (consultas) estão descritos na secção Filtros no Explorador de Ameaças e Deteções em tempo real mais à frente neste artigo.

As propriedades filtráveis que estão disponíveis na caixa Nome do ficheiro na vista Conteúdo de software maligno no Explorador de Ameaças e deteções em tempo real estão descritas na seguinte tabela:

| Propriedade | Tipo | Ameaça Explorador |

Em tempo real deteções |

|---|---|---|---|

| Ficheiro | |||

| Nome de ficheiro | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Carga de trabalho | Selecione um ou mais valores:

|

✔ | ✔ |

| Site | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Proprietário do ficheiro | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Última modificação por | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| SHA256 | Número inteiro. Separe múltiplos valores por vírgulas. Para localizar o valor hash SHA256 de um ficheiro no Windows, execute o seguinte comando numa Linha de Comandos: certutil.exe -hashfile "<Path>\<Filename>" SHA256. |

✔ | ✔ |

| Família de software maligno | Texto. Separe múltiplos valores por vírgulas. | ✔ | ✔ |

| Tecnologia de deteção | Selecione um ou mais valores:

|

✔ | ✔ |

| Tipo de ameaça | Selecione um ou mais valores:

|

✔ | ✔ |

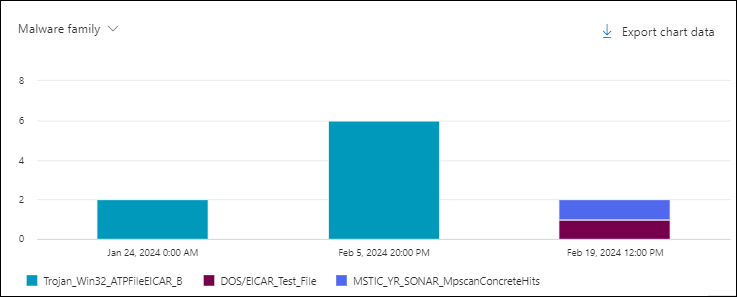

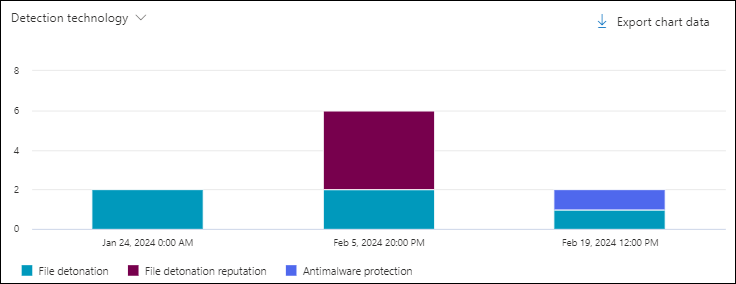

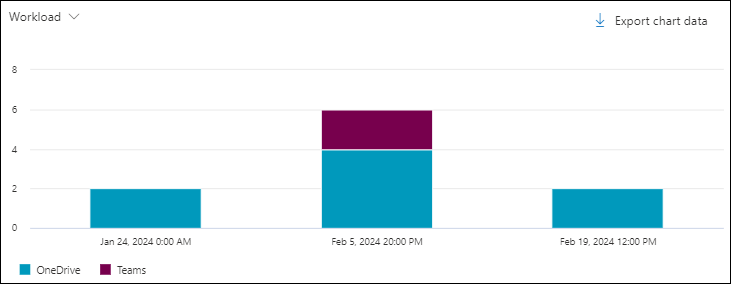

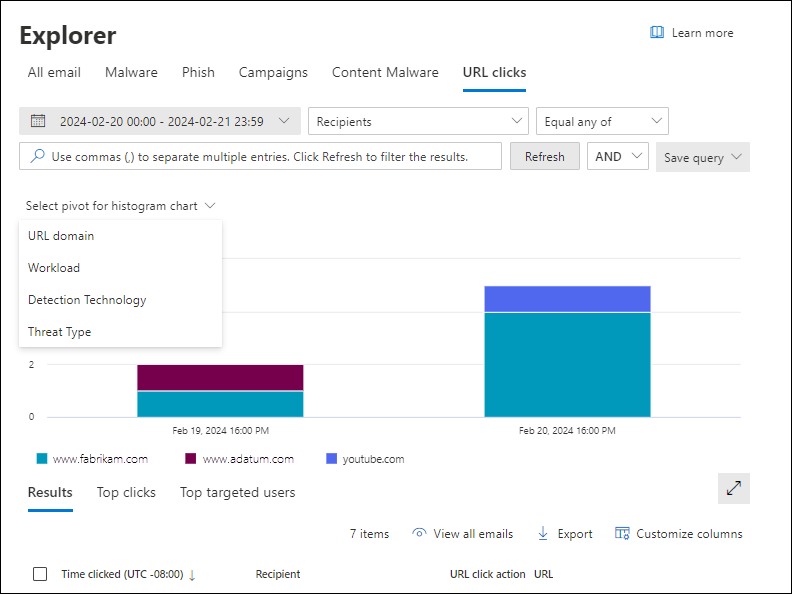

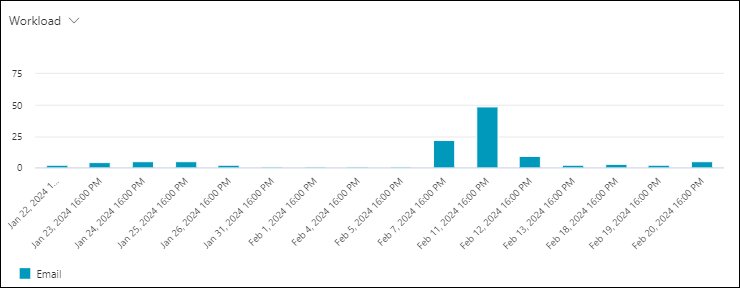

Pivots for the chart in the Content malware view in Threat Explorer and Real-time Detections