Implementar proteção contra ransomware para o seu inquilino do Microsoft 365

O ransomware é um tipo de ataque de extorsão que destrói ou encripta ficheiros e pastas, impedindo o acesso a dados críticos. Normalmente, o ransomware de mercadoria propaga-se como um vírus que infecta dispositivos e só requer remediação de software maligno. O ransomware operado por humanos é o resultado de um ataque ativo de cibercriminosos que se infiltram na infraestrutura de TI no local ou na cloud de uma organização, elevam os seus privilégios e implementam ransomware em dados críticos.

Assim que o ataque estiver concluído, um atacante exige dinheiro às vítimas em troca dos ficheiros eliminados, chaves de desencriptação para ficheiros encriptados ou uma promessa de não divulgar dados confidenciais para a Dark Web ou para a Internet pública. O ransomware operado por humanos também pode ser utilizado para encerrar máquinas ou processos críticos, como os necessários para a produção industrial, para parar as operações comerciais normais até que o resgate seja pago e os danos sejam corrigidos, ou a organização corrija os danos.

Um ataque de ransomware operado por humanos pode ser catastrófico para empresas de todas as dimensões e é difícil de limpar, exigindo expulsão completa do adversário para proteger contra ataques futuros. Ao contrário do ransomware de mercadoria, o ransomware operado por humanos pode continuar a ameaçar as operações das empresas após o pedido de resgate inicial.

Nota

Um ataque de ransomware a um inquilino do Microsoft 365 pressupõe que o atacante tem credenciais de conta de utilizador válidas para um inquilino e tem acesso a todos os ficheiros e recursos permitidos à conta de utilizador. Um atacante sem credenciais de conta de utilizador válidas teria de desencriptar os dados inativos que foram encriptados pela encriptação predefinida e melhorada do Microsoft 365. Para mais informações, consulte Descrição geral da encriptação e gestão de chaves.

Para obter mais informações sobre a proteção contra ransomware em todos os produtos Microsoft, consulte estes recursos adicionais de ransomware.

A segurança na cloud é uma parceria

A segurança dos seus serviços cloud da Microsoft é uma parceria entre si e a Microsoft:

- Os serviços cloud da Microsoft baseiam-se numa base de confiança e segurança. A Microsoft fornece-lhe controlos e capacidades de segurança para o ajudar a proteger os seus dados e aplicações.

- É proprietário dos seus dados e identidades e da responsabilidade de os proteger, da segurança dos seus recursos no local e da segurança dos componentes da cloud que controla.

Ao combinar estas capacidades e responsabilidades, podemos fornecer a melhor proteção contra um ataque de ransomware.

Capacidades de mitigação e recuperação de ransomware fornecidas com o Microsoft 365

Um atacante de ransomware que se infiltrou num inquilino do Microsoft 365 pode pedir resgate à sua organização:

- Eliminar ficheiros ou e-mail

- Encriptar ficheiros no local

- Copiar ficheiros fora do inquilino (transferência de dados não autorizada)

No entanto, o Microsoft 365 serviços online tem muitas capacidades e controlos incorporados para proteger os dados dos clientes contra ataques de ransomware. As secções seguintes fornecem um resumo. Para obter mais detalhes sobre como a Microsoft protege os dados dos clientes, a proteção contra malware e ransomware no Microsoft 365.

Nota

Um ataque de ransomware a um inquilino do Microsoft 365 pressupõe que o atacante tem credenciais de conta de utilizador válidas para um inquilino e tem acesso a todos os ficheiros e recursos permitidos à conta de utilizador. Um atacante sem credenciais de conta de utilizador válidas teria de desencriptar os dados inativos que foram encriptados pela encriptação predefinida e melhorada do Microsoft 365. Para mais informações, consulte Descrição geral da encriptação e gestão de chaves.

Eliminar ficheiros ou e-mail

Os ficheiros no SharePoint e OneDrive para Empresas estão protegidos por:

Controlo de versões

O Microsoft 365 mantém um mínimo de 500 versões de um ficheiro por predefinição e pode ser configurado para reter mais.

Para minimizar a carga da sua equipa de segurança e suporte técnico, prepare os seus utilizadores sobre como restaurar versões anteriores de ficheiros.

Reciclagem

Se o ransomware criar uma nova cópia encriptada do ficheiro e eliminar o ficheiro antigo, os clientes têm 93 dias para restaurá-lo a partir da reciclagem. Após 93 dias, existe uma janela de 14 dias onde a Microsoft ainda pode recuperar os dados.

Para minimizar a carga da sua equipa de segurança e suporte técnico, prepare os seus utilizadores sobre como restaurar ficheiros a partir da reciclagem.

-

Uma solução de recuperação personalizada completa para o SharePoint e o OneDrive que permite aos administradores e utilizadores finais restaurar ficheiros a partir de qualquer ponto no tempo durante os últimos 30 dias.

Para minimizar a carga sobre a sua segurança e a equipa de suporte técnico de TI, prepare os seus utilizadores no Restauro de Ficheiros.

Para ficheiros do OneDrive e do SharePoint, a Microsoft pode reverter para um ponto anterior no tempo até 14 dias se for atingido por um ataque em massa.

Email está protegido por:

Recuperação de itens únicos e retenção de caixa de correio, na qual pode recuperar itens numa caixa de correio após eliminação prematura inadvertida ou maliciosa. Pode reverter as mensagens de correio eliminadas no prazo de 14 dias por predefinição, configuráveis até 30 dias.

As políticas de retenção permitem-lhe reter cópias imutáveis de e-mail para o período de retenção configurado.

Encriptar ficheiros no local

Conforme descrito anteriormente, os ficheiros no SharePoint e OneDrive para Empresas estão protegidos contra encriptação maliciosa com:

- Controlo de versões

- Reciclagem

- Biblioteca de Suspensão de Preservação

Para obter detalhes adicionais, consulte Lidar com danos em dados no Microsoft 365.

Copiar ficheiros fora do inquilino

Pode impedir um atacante de ransomware de copiar ficheiros fora do seu inquilino com:

políticas de Prevenção de Perda de Dados do Microsoft Purview (DLP)

Detetar, avisar e bloquear partilhas arriscadas, inadvertidas ou inadequadas de dados que contenham:

Informações pessoais, como informações de identificação pessoal (PII) para conformidade com os regulamentos regionais de privacidade.

Informações confidenciais da organização com base em etiquetas de confidencialidade.

Microsoft Defender for Cloud Apps

Bloquear transferências de informações confidenciais, como ficheiros.

Também pode utilizar políticas de sessão para Defender for Cloud Apps Controlo de Aplicações de Acesso Condicional para monitorizar o fluxo de informações entre um utilizador e uma aplicação em tempo real.

O que está nesta solução

Esta solução orienta-o através da implementação de funcionalidades, configurações e operações contínuas de proteção e mitigação do Microsoft 365 para minimizar a capacidade de um atacante de ransomware utilizar os dados críticos no seu inquilino do Microsoft 365 e manter a sua organização para resgate.

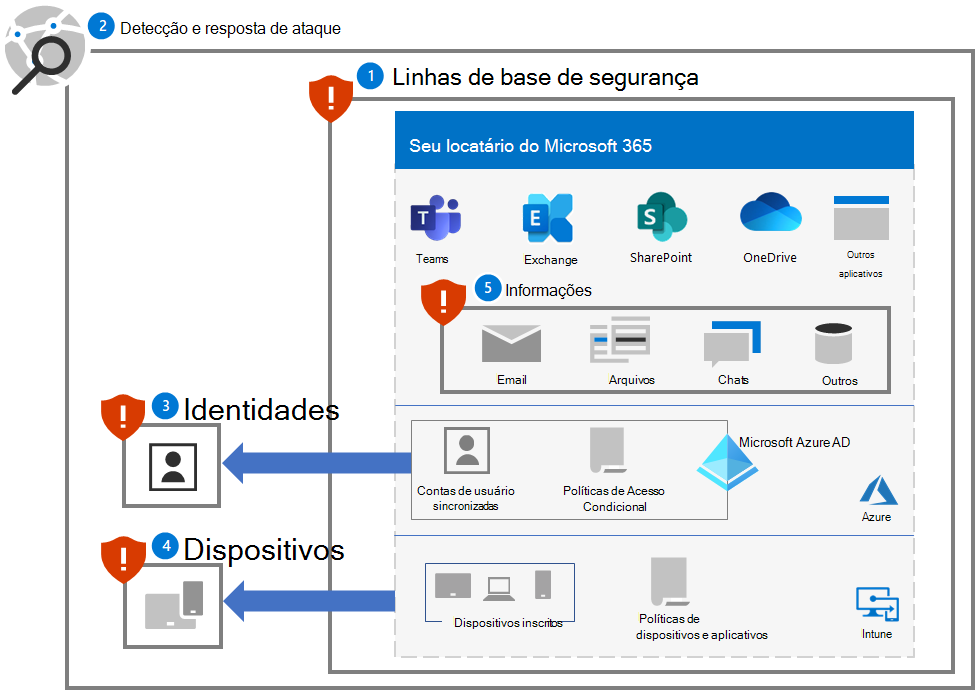

Os passos nesta solução são:

- Configurar linhas de base de segurança

- Implementar deteção e resposta a ataques

- Proteger identidades

- Proteger dispositivos

- Proteger informações

Eis os cinco passos da solução implementada para o seu inquilino do Microsoft 365.

Esta solução utiliza os princípios do Confiança Zero:

- Verificar explicitamente: Autentique e autorize sempre com base em todos os pontos de dados disponíveis.

- Utilize o acesso com privilégios mínimos: Limite o acesso do utilizador com Acesso Just-In-Time e Just-Enough-Access (JIT/JEA), políticas adaptáveis baseadas em riscos e proteção de dados.

- Assumir a violação: Minimizar o raio de explosão e o acesso de segmento. Verifique a encriptação ponto a ponto e utilize a análise para obter visibilidade, deteção de ameaças e melhorar as defesas.

Ao contrário do acesso convencional à intranet, que confia em tudo o que está por trás da firewall de uma organização, Confiança Zero trata cada início de sessão e acesso como se fosse proveniente de uma rede não controlada, seja por trás da firewall da organização ou na Internet. Confiança Zero requer proteção para a rede, infraestrutura, identidades, pontos finais, aplicações e dados.

Funcionalidades e capacidades do Microsoft 365

Para proteger o seu inquilino do Microsoft 365 contra um ataque de ransomware, utilize estas funcionalidades e funcionalidades do Microsoft 365 para estes passos na solução.

1. Linha de base de segurança

| Capacidade ou funcionalidade | Descrição | Ajuda... | Licenciamento |

|---|---|---|---|

| Classificação de Segurança da Microsoft | Mede a postura de segurança de um inquilino do Microsoft 365. | Avalie a configuração de segurança e sugira melhorias. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Regras de redução da superfície de ataque | Reduz a vulnerabilidade da sua organização a ciberataques através de uma variedade de definições de configuração. | Bloquear atividades suspeitas e conteúdo vulnerável. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Definições de e-mail do Exchange | Permite serviços que reduzem a vulnerabilidade da sua organização a um ataque baseado em e-mail. | Impedir o acesso inicial ao seu inquilino através de phishing e outros ataques baseados em e-mail. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Definições do Microsoft Windows, Microsoft Edge e Microsoft 365 Apps para Empresas | Fornece configurações de segurança padrão do setor que são amplamente conhecidas e bem testadas. | Evite ataques através do Windows, Edge e Microsoft 365 Apps para Enterprise. | Microsoft 365 E3 ou Microsoft 365 E5 |

2. Deteção e resposta

| Capacidade ou funcionalidade | Descrição | Ajuda a detetar e responder a... | Licenciamento |

|---|---|---|---|

| Microsoft Defender XDR | Combina sinais e orquestra capacidades numa única solução. Permite que os profissionais de segurança juntem sinais de ameaças e determinem o âmbito completo e o impacto de uma ameaça. Automatiza ações para impedir ou parar o ataque e curar automaticamente as caixas de correio, os pontos finais e as identidades de utilizador afetadas. |

Incidentes, que são os alertas combinados e os dados que compõem um ataque. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

| Microsoft Defender para Identidade | Identifica, deteta e investiga ameaças avançadas, identidades comprometidas e ações internas maliciosas direcionadas para a sua organização através de uma interface de segurança baseada na cloud que utiliza os sinais do Active Directory no local Domain Services (AD DS). | Comprometimento de credenciais para contas do AD DS. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

| Microsoft Defender para Office 365 | Protege a sua organização contra ameaças maliciosas colocadas por mensagens de e-mail, ligações (URLs) e ferramentas de colaboração. Protege contra software maligno, phishing, spoofing e outros tipos de ataque. |

Ataques de phishing. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

| Microsoft Defender para Endpoint | Permite a deteção e resposta a ameaças avançadas entre pontos finais (dispositivos). | Instalação de software maligno e comprometimento do dispositivo. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

| Microsoft Entra ID Protection | Automatiza a deteção e a remediação de riscos baseados na identidade e a investigação desses riscos. | Comprometimento de credenciais para contas Microsoft Entra e escalamento de privilégios. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

| Defender for Cloud Apps | Um mediador de segurança de acesso à cloud para deteção, investigação e governação em todos os seus serviços cloud da Microsoft e de terceiros. | Movimento lateral e exfiltração de dados. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

3. Identidades

| Capacidade ou funcionalidade | Descrição | Ajuda a evitar... | Licenciamento |

|---|---|---|---|

| Proteção por Palavra-passe do Microsoft Entra | Bloquear palavras-passe de uma lista comum e entradas personalizadas. | Determinação da palavra-passe da conta de utilizador na cloud ou no local. | Microsoft 365 E3 ou Microsoft 365 E5 |

| MFA imposta com Acesso Condicional | Exigir MFA com base nas propriedades dos inícios de sessão do utilizador com políticas de Acesso Condicional. | Credenciais comprometidas e acesso. | Microsoft 365 E3 ou Microsoft 365 E5 |

| MFA imposta com Acesso Condicional baseado no risco | Exigir a MFA com base no risco de inícios de sessão do utilizador com Microsoft Entra ID Protection. | Credenciais comprometidas e acesso. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

4. Dispositivos

Para gestão de dispositivos e aplicações:

| Capacidade ou funcionalidade | Descrição | Ajuda a evitar... | Licenciamento |

|---|---|---|---|

| Microsoft Intune | Gerir dispositivos e as aplicações que são executadas nos mesmos. | Acesso e comprometimento do dispositivo ou da aplicação. | Microsoft 365 E3 ou E5 |

Para Windows 11 ou 10 dispositivos:

| Capacidade ou funcionalidade | Descrição | Ajuda... | Licenciamento |

|---|---|---|---|

| Firewall do Microsoft Defender | Fornece uma firewall baseada no anfitrião. | Impedir ataques de tráfego de rede não solicitado e de entrada. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Antivírus do Microsoft Defender | Fornece proteção antimalware de dispositivos (pontos finais) através de machine learning, análise de macrodados, investigação aprofundada de resistência a ameaças e a infraestrutura de cloud da Microsoft. | Impedir a instalação e execução de software maligno. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender SmartScreen | Protege contra aplicações e sites de phishing ou software maligno e a transferência de ficheiros potencialmente maliciosos. | Bloquear ou avisar ao verificar sites, transferências, aplicações e ficheiros. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Microsoft Defender para Endpoint | Ajuda a prevenir, detetar, investigar e responder a ameaças avançadas entre dispositivos (pontos finais). | Proteger contra adulteração de rede. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

5. Informações

| Capacidade ou funcionalidade | Descrição | Ajuda... | Licenciamento |

|---|---|---|---|

| Acesso controlado a pastas | Protege os seus dados ao verificar as aplicações relativamente a uma lista de aplicações conhecidas e fidedignas. | Impedir que os ficheiros sejam alterados ou encriptados por ransomware. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Proteção de Informações do Microsoft Purview | Permite que as etiquetas de confidencialidade sejam aplicadas a informações que podem ser resgatadas | Impedir a utilização de informações exfiltradas. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Prevenção de perda de dados (DLP) | Protege os dados confidenciais e reduz o risco ao impedir que os utilizadores os partilhem de forma inadequada. | Impedir a transferência de dados não autorizada. | Microsoft 365 E3 ou Microsoft 365 E5 |

| Defender for Cloud Apps | Um mediador de segurança de acesso à cloud para deteção, investigação e governação. | Detetar movimento lateral e impedir a transferência de dados não autorizada. | Microsoft 365 E5 ou Microsoft 365 E3 com o suplemento Microsoft 365 E5 Segurança |

Impacto nos utilizadores e na gestão de alterações

Implementar funcionalidades de segurança adicionais e implementar requisitos e políticas de segurança para o seu inquilino do Microsoft 365 pode afetar os seus utilizadores.

Por exemplo, pode impor uma nova política de segurança que exige que os utilizadores criem novas equipas para utilizações específicas com uma lista de contas de utilizador como membros, em vez de criar mais facilmente uma equipa para todos os utilizadores na organização. Isto pode ajudar a impedir um atacante de ransomware de explorar equipas que não estão disponíveis para a conta de utilizador comprometida do atacante e filtrar os recursos dessa equipa no ataque subsequente.

Esta solução de base identificará quando novas configurações ou políticas de segurança recomendadas podem afetar os seus utilizadores para que possa efetuar a gestão de alterações necessária.

Passos seguintes

Utilize estes passos para implementar uma proteção abrangente para o seu inquilino do Microsoft 365:

- Configurar linhas de base de segurança

- Implementar deteção e resposta a ataques

- Proteger identidades

- Proteger dispositivos

- Proteger informações

Recursos adicionais de ransomware

Informações importantes da Microsoft:

- A ameaça crescente de ransomware, publicação de blogue da Microsoft On the Issues a 20 de julho de 2021

- Ransomware operado por humanos

- Implementar rapidamente prevenções de ransomware

- 2021 Relatório de defesa digital da Microsoft (ver páginas 10-19)

- Ransomware: um relatório de análise de ameaças abrangente e contínuo no portal do Microsoft Defender

- Abordagem de ransomware da Equipa de Deteção e Resposta (DART) da Microsoft e melhores práticas e caso prático

Microsoft 365:

- Maximizar a Resiliência do Ransomware com o Azure e o Microsoft 365

- Manuais de procedimentos de resposta a incidentes de ransomware

- Proteção contra malware e ransomware

- Proteger o seu PC Windows 10 contra ransomware

- Manipular ransomware no Microsoft Office SharePoint Online

- Relatórios de análise de ameaças para ransomware no portal do Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defesas do Azure para Ataque de Ransomware

- Maximizar a Resiliência do Ransomware com o Azure e o Microsoft 365

- Plano de cópia de segurança e restauro para proteger contra ransomware

- Ajudar a proteger contra ransomware com o Microsoft Azure Backup (vídeo de 26 minutos)

- Recuperar de um compromisso de identidade sistémica

- Deteção avançada de ataques em várias fases no Microsoft Sentinel

- Deteção de Fusão para Ransomware no Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Mensagens de blogue da equipa de Segurança Microsoft:

3 passos para impedir e recuperar de ransomware (setembro de 2021)

Um guia para combater o ransomware operado por humanos: Parte 1 (setembro de 2021)

Principais passos sobre como a Equipa de Deteção e Resposta da Microsoft (DART) conduz investigações de incidentes de ransomware.

Um guia para combater o ransomware operado por humanos: Parte 2 (setembro de 2021)

Recomendações e melhores práticas.

-

Consulte a secção Ransomware .

Ataques de ransomware operados por humanos: um desastre evitável (março de 2020)

Inclui análises da cadeia de ataques de ataques reais.

Resposta de ransomware para pagar ou não? (dezembro de 2019)

Norsk Hydro responde a ataque de ransomware com transparência (dezembro de 2019)