AipSensitivityLabelAction

O Azure Proteção de Informações é um serviço que permite que as organizações classifiquem e rotulem dados confidenciais e apliquem políticas para controlar como esses dados são acessados e compartilhados.

AipSensitivityLabelAction é um tipo de evento que é registrado no Office 365 Log de Auditoria Unificada. Ele representa uma tentativa de aplicar ou modificar um rótulo de confidencialidade. Alguns dos cenários incluídos neste log de auditoria incluem a aplicação de um rótulo, a atualização de um rótulo, a remoção de um rótulo e a abertura de um arquivo com um rótulo. O evento é útil porque mostra como os dados rotulados estão sendo alterados em uma organização.

Acessar o log de auditoria unificada Office 365

Os logs de auditoria podem ser acessados usando os métodos a seguir.

- A ferramenta de pesquisa de log de auditoria no portal de conformidade do Microsoft Purview.

- O cmdlet Search-UnifiedAuditLog no PowerShell do Exchange Online.

- A API da Atividade de Gestão do Office 365.

Ferramenta de pesquisa de log de auditoria

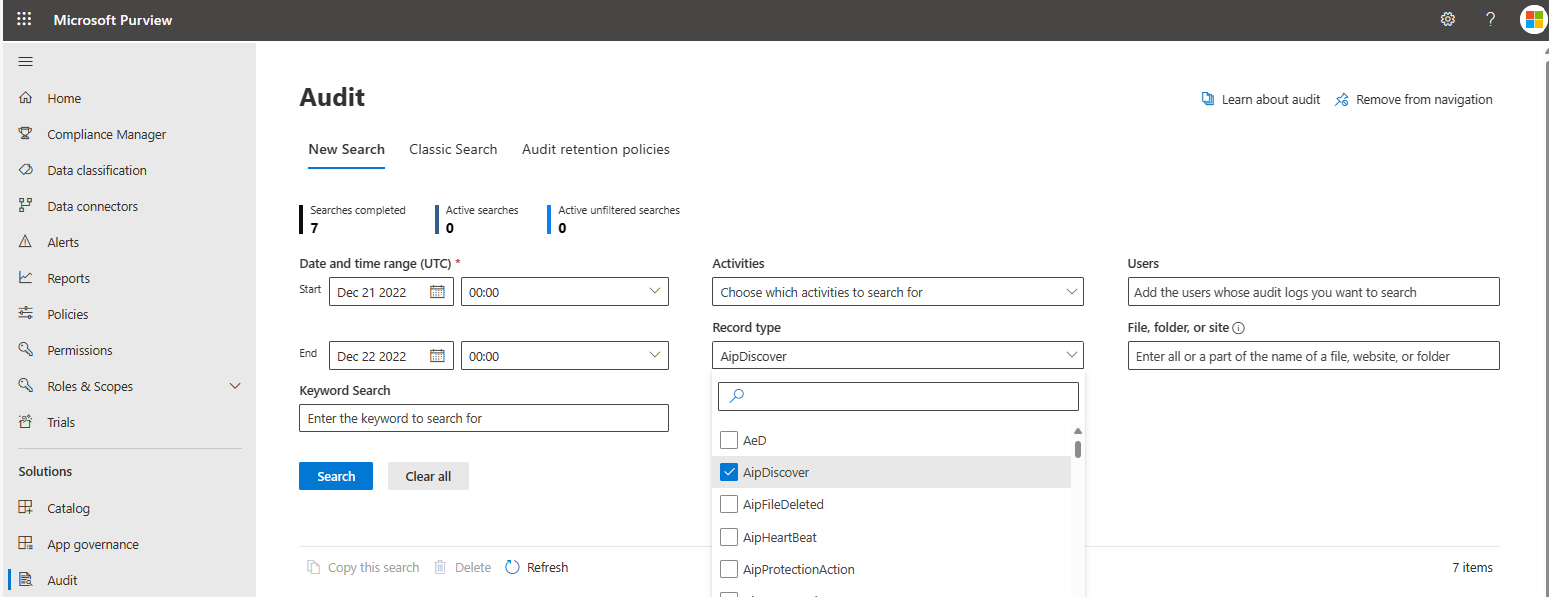

- Vá para o portal de conformidade do Microsoft Purview e entre.

- No painel esquerdo do portal de conformidade, selecione Auditoria.

Observação

Se você não vir Auditoria no painel esquerdo, consulte Funções e grupos de funções no Microsoft Defender para Office 365 e conformidade do Microsoft Purview para obter informações sobre permissões.

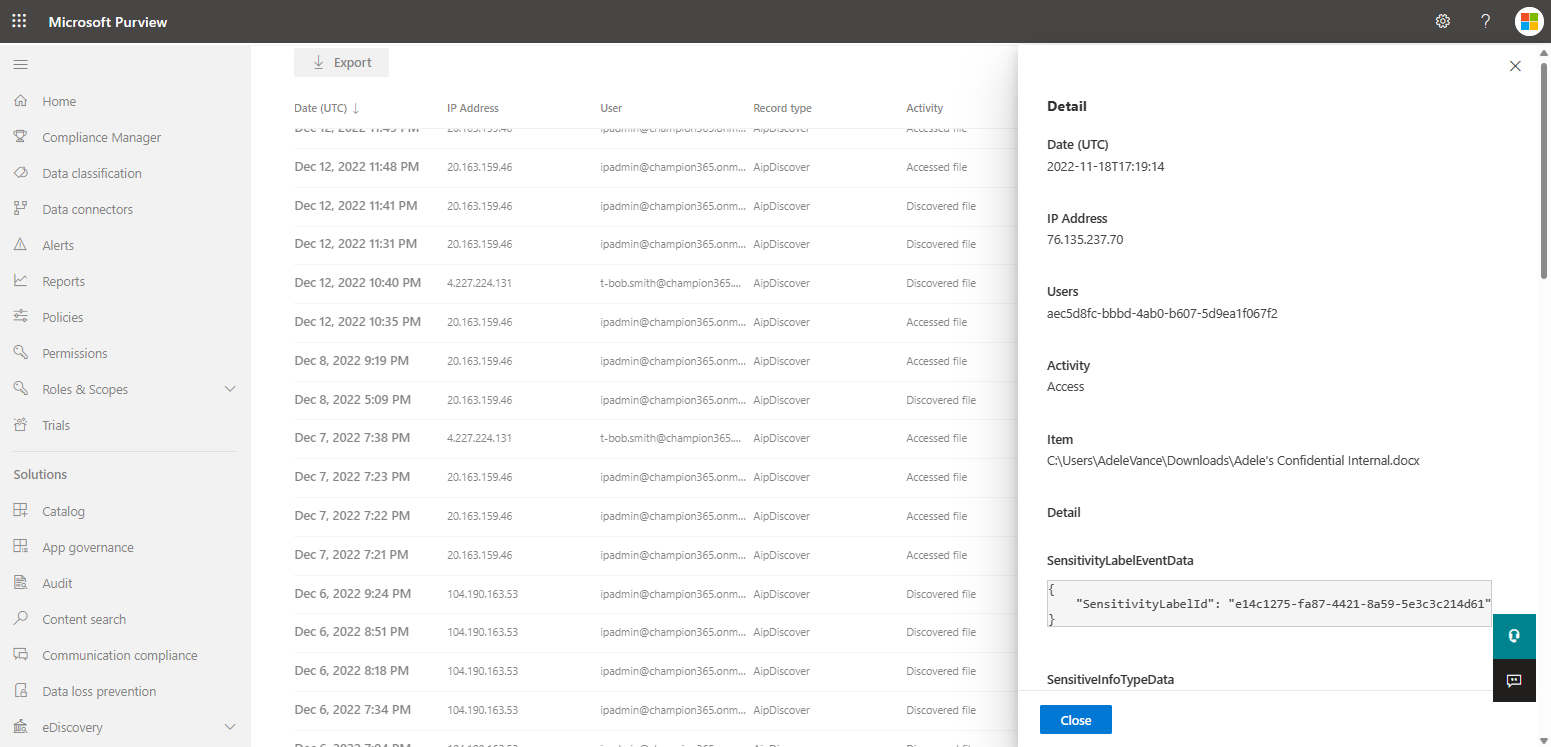

- Na guia Nova Pesquisa , defina Tipo de registro como AipDiscover e configure os outros parâmetros.

- Clique em Pesquisar para executar a pesquisa usando os critérios. No painel de resultados, selecione um evento para exibir os resultados. As operações de descoberta e acesso podem ser exibidas.

Para obter mais informações sobre como exibir os logs de auditoria no portal de conformidade do Microsoft Purview, confira Atividades de log de auditoria.

Pesquisar log de auditoria unificada no PowerShell

Para acessar o Log de Auditoria Unificada usando o PowerShell, primeiro conecte-se a um Exchange Online sessão do PowerShell concluindo as etapas a seguir.

Estabelecer sessão remota do PowerShell

Isso estabelecerá uma sessão remota do PowerShell com Exchange Online. Depois que a conexão for estabelecida, você poderá executar Exchange Online cmdlets para gerenciar seu ambiente Exchange Online.

Abra uma janela do PowerShell e execute o comando Install-Module -Name ExchangeOnlineManagement para instalar o módulo gerenciamento de Exchange Online. Este módulo fornece cmdlets que podem ser usados para gerenciar Exchange Online.

- Connect-IPPSSession é um cmdlet do PowerShell usado para criar uma conexão remota com um Exchange Online sessão do PowerShell.

- Import-Module ExchangeOnlineManagement é um cmdlet do PowerShell usado para importar o módulo gerenciamento de Exchange Online para a sessão atual do PowerShell.

# Import the PSSSession and Exchange Online cmdlets

Connect-IPPSSession

Import-Module ExchangeOnlineManagement

Conectar-se com um usuário específico

Comando para solicitar um usuário específico para suas credenciais de Exchange Online.

$UserCredential = Get-Credential

Comando para se conectar a Exchange Online usando as credenciais fornecidas.

Connect-ExchangeOnline -Credential $UserCredential -ShowProgress $true

Conectar-se com credenciais na sessão atual

Conecte-se a Exchange Online usando as credenciais na sessão atual.

Connect-ExchangeOnline

cmdlet Search-UnifiedAuditLog

O cmdlet Search-UnifiedAuditLog é um comando do PowerShell que pode ser usado para pesquisar o Office 365 Log de Auditoria Unificada. O Log de Auditoria Unificada é um registro da atividade de usuário e administrador em Office 365 que pode ser usado para acompanhar eventos. Para obter práticas recomendadas sobre como usar esse cmdlet, consulte Melhores Práticas para usar o Search-UnifiedAuditLog.

Para extrair os eventos AipSensitivityLabelAction do Log de Auditoria Unificada usando o PowerShell, você pode usar o comando a seguir. Isso pesquisará o Log de Auditoria Unificada para o intervalo de datas especificado e retornará todos os eventos com o tipo de registro "AipSensitivityLabelAction". Os resultados serão exportados para um arquivo CSV no caminho especificado.

Search-UnifiedAuditLog -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date) | Export-Csv -Path <output file>

Use o comando a seguir para pesquisar especificamente o cenário em que o rótulo de confidencialidade foi aplicado. Um exemplo do resultado do cmdlet do PowerShell também é mostrado abaixo.

Search-UnifiedAuditLog -Operations SensitivityLabelApplied -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

Veja a seguir um exemplo de evento SensitivityLabelApplied do PowerShell, com rótulo de confidencialidade aplicado.

RecordType : AipSensitivityLabelAction

CreationDate : 12/13/2022 10:45:39 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelApplied

AuditData :

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"Template",

"TemplateId":"b00b3737-7542-4181-ab70-5dde2c266ccf",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Word Add-In",

"ProcessName":"WINWORD",

"Platform":1,

"DeviceName":"marketing-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"4eff011f-95b3-4371-8836-39da6458f464",

"LabelEventType":4,

"ActionSource":1

},

"ObjectId":"Document2",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"77b9a81f-aa2a-4e4a-bdb7-d35b03277fec",

"RecordType":94,

"CreationTime":"2022-12-13T22:45:39",

"Operation":"SensitivityLabelApplied",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex : 1

ResultCount : 13

Identity : 77b9a81f-aa2a-4e4a-bdb7-d35b03277fec

IsValid : True

ObjectState : Unchanged

Use o comando a seguir para pesquisar especificamente o cenário em que o rótulo de confidencialidade foi atualizado. Um exemplo do resultado do cmdlet do PowerShell também é mostrado abaixo.

Search-UnifiedAuditLog -Operations SensitivityLabelUpdated -RecordType AipSensitivityLabelAction -StartDate (Get-Date).AddDays(-100) -EndDate (Get-Date)

Veja a seguir um exemplo do evento AipSensitivityLabelAction do PowerShell, com o rótulo de confidencialidade atualizado.

RecordType : AipSensitivityLabelAction

CreationDate : 12/22/2022 9:01:35 PM

UserIds : ipadmin@champion365.onmicrosoft.com

Operations : SensitivityLabelUpdated

AuditData : RecordType:AipSensitivityLabelAction

CreationDate:12/22/2022 9:01:35 PM

UserIds:ipadmin@champion365.onmicrosoft.com

Operations:SensitivityLabelUpdated

AuditData:

{

"SensitiveInfoTypeData":[],

"ProtectionEventData":{

"ProtectionEventType":1,

"ProtectionType":"DoNotForward",

"IsProtected":true,

"IsProtectedBefore":false,

"ProtectionOwner":"ipadmin@champion365.onmicrosoft.com"

},

"Common":{

"ApplicationId":"c00e9d32-3c8d-4a7d-832b-029040e7db99",

"ApplicationName":"Microsoft Azure Information Protection Outlook Add-In",

"ProcessName":"OUTLOOK",

"Platform":1,

"DeviceName":"forrester-demo1",

"Location":"On-premises file shares",

"ProductVersion":"2.14.90.0"

},

"DataState":"Use",

"SensitivityLabelEventData":{

"SensitivityLabelId":"6a10f3c2-a682-44ba-a911-52dcca64e78d",

"OldSensitivityLabelId":"6282649d-9e2a-4063-8587-32eaaa9ad68e",

"LabelEventType":1,

"ActionSource":3

},

"ObjectId":"test.msg",

"UserId":"ipadmin@champion365.onmicrosoft.com",

"ClientIP":"20.163.159.46",

"Id":"ca08441d-7876-4320-9c75-c0a3d99bcc4a",

"RecordType":94,

"CreationTime":"2022-12-22T21:01:35",

"Operation":"SensitivityLabelUpdated",

"OrganizationId":"c8085975-d882-42d2-9193-d82d752a5de9",

"UserType":0,

"UserKey":"981d11ea-df5c-4334-b656-bb9011bc435b",

"Workload":"Aip",

"Version":1,

"Scope":1

}

ResultIndex:1

ResultCount:6

Identity:ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid:True

ObjectState:Unchanged

ResultIndex : 1

ResultCount : 6

Identity : ca08441d-7876-4320-9c75-c0a3d99bcc4a

IsValid : True

ObjectState : Unchanged

As outras operações que podem ser especificamente pesquisadas no AipSensitivityLabelAction incluem SensitivityLabelRemoved, SensitivityLabelPolicyMatched e SensitivityLabeledFileOpened.

Observação

Este é apenas um exemplo de como o cmdlet Search-UnifiedAuditLog pode ser usado. Talvez seja necessário ajustar o comando e especificar parâmetros adicionais com base em seus requisitos específicos. Para obter mais informações sobre como usar o PowerShell para logs de auditoria unificados, consulte log de auditoria unificado de pesquisa.

API da Atividade de Gestão do Office 365

Para poder consultar os pontos de extremidade da API de Gerenciamento Office 365, você precisará configurar seu aplicativo com as permissões certas. Para obter um guia passo a passo, consulte Introdução às APIs de Gerenciamento de Office 365.

Evento AipSensitivityLabelAction da API REST

Veja a seguir um exemplo do evento AipSensitivityLabelAction da API REST.

TenantId : bd285ff7-1a38-4306-adaf-a367669731c3

SourceSystem : RestAPI

TimeGenerated [UTC] : 2022-12-07T18:04:40Z

EventCreationTime [UTC] : 2022-12-07T18:04:40Z

ProtectionEventData_ProtectionEventType : 1

Id : e22455c0-3f3e-4983-8067-adf7aebac2b7

Operation : SensitivityLabelApplied

OrganizationId : ac1dff03-7e0e-4ac8-a4c9-9b38d24f062c

RecordType : 94

UserType : 5

Version : 1

Workload : Aip

UserId : mipscanner@kazdemos.org

UserKey : 2231a98d-8749-4808-b461-1acaa5b628ac

Scope : 1

ClientIP : 168.245.201.7

Common_ApplicationId : c00e9d32-3c8d-4a7d-832b-029040e7db99

Common_ApplicationName : Microsoft Azure Information Protection Scanner

Common_ProcessName : MSIP.Scanner

Common_Platform : 1

Common_DeviceName : AIPConnector.AIPTest.local

Common_ProductVersion : 2.14.90.0

ObjectId : c:\Data\Data03\Concert Schedule.docx

SensitivityLabelEventData_ActionSource : 3

SensitivityLabelEventData_LabelEventType : 4

SensitivityLabelEventData_SensitivityLabelId : 14332bd2-1fed-4838-954b-646f71db45b1

SensitiveInfoTypeData : []

ProtectionEventData_ProtectionType : Template

ProtectionEventData_TemplateId : 7ef1852d-f4a9-460a-a59f-60ee8c3fe291

ProtectionEventData_IsProtected : true

ProtectionEventData_ProtectionOwner : mipscanner@kazdemos.org

Common_Location : On-premises file shares

DataState : Rest

ProtectionEventData_IsProtectedBefore : false

Type : AuditGeneral

Atributos do evento AipSensitivityLabelAction

A tabela a seguir contém informações relacionadas a eventos de rótulo de confidencialidade do AIP.

| Evento | Tipo | Descrição |

|---|---|---|

| ActionSource | Duplo | Indica se o rótulo foi aplicado manualmente ou automaticamente.

0 = Nenhum 1 = Padrão 2 = Auto 3 = Manual 4 = Recomendado |

| ApplicationId | GUID | O ID do aplicativo que está executando a operação. |

| ApplicationName | Cadeia de caracteres | Nome amigável do aplicativo que executa a operação. (Outlook, OWA, Word, Excel, PowerPoint etc.) |

| ClientIP | IPv4/IPv6 | O endereço IP do dispositivo que foi usado quando a atividade foi registrada. Para alguns serviços, o valor exibido nessa propriedade pode ser o endereço IP de um aplicativo confiável (por exemplo, Office em aplicativos Web) chamando o serviço em nome de um usuário e não o endereço IP do dispositivo usado por quem realizou a atividade. |

| CreationTime | Data/hora | A data e hora no Tempo Universal Coordenado (UTC) de quando o usuário realizou a atividade. |

| DataState | Cadeia de caracteres | Rest = Arquivo não estava aberto quando o evento foi registrado Use = Arquivo estava em uso quando o evento foi registrado. |

| DeviceName | Cadeia de caracteres | O dispositivo no qual a atividade aconteceu. |

| Id | GUID | Identificador exclusivo de um registro de auditoria. |

| Isprotected | Booliano | Afirma se os dados são protegidos ou não com criptografia. |

| LabelEventType | Duplo | Descreve como o rótulo foi alterado.

0 = Nenhum 1 = LabelUpgraded 2 = LabelDowngraded 3 = LabelRemoved 4 = LabelChangedSameOrder |

| Local | String | A localização do documento em relação ao dispositivo do usuário (compartilhamentos de arquivos locais). |

| ObjectId | Cadeia de caracteres | URL (caminho completo do arquivo) que está sendo acessado pelo usuário. |

| OldSensitivityLabelId | GUID | O guid de rótulo de confidencialidade anterior. |

| Operação | Cadeia de caracteres | O tipo de operação para o log de auditoria. Para AipSensitivityLabelAction, as operações podem incluir: - SensitivityLabelApplied - SensitivityLabelUpdated - SensitivityLabelRemoved - SensitivityLabelPolicyMatched - SensitivityLabeledFileOpened |

| OrganizationId | GUID | O GUID do locatário do Office 365 da sua organização. Este valor será sempre o mesmo para a sua organização, independentemente do serviço do Office 365 em que ocorre. |

| Plataforma | Duplo | A plataforma de onde a atividade ocorreu.

0 = Desconhecido 1 = Windows 2 = MacOS 3 = iOS 4 = Android 5 = Navegador da Web |

| ProcessName | Cadeia de caracteres | O nome do processo relevante (Outlook, MSIP.App, WinWord etc.) |

| ProductVersion | Cadeia de caracteres | Versão do cliente AIP. |

| ProtectionOwner | Cadeia de caracteres | Proprietário do Rights Management no formato UPN. |

| ProtectionType | Cadeia de caracteres | O tipo de proteção que foi usado para os dados. O modelo significa que a proteção foi predefinida pelo administrador. Personalizado significa que o usuário definiu a proteção. |

| RecordType | Duplo | O tipo de operação indicado pelo registro. 94 representa um registro AipSensitivityLabelAction. |

| Escopo | Duplo | 0 representa que o evento foi criado por um serviço O365 hospedado. 1 representa que o evento foi criado por um servidor local. |

| SensitiveInfoTypeData | Cadeia de caracteres | Os tipos de informações confidenciais que foram descobertos nos dados. |

| SensitivityLabelId | GUID | O guid do rótulo de confidencialidade atual. Use o cmdlt Get-Label para obter os valores completos do GUID. |

| Templateid | GUID | A ID do modelo usado para proteção. Se ProtectionType = Template, TemplateId terá GUID. Se ProtectionType = Personalizado, TemplateId ficará em branco. O cmdlet Get-AipServiceTemplate obtém todos os modelos de proteção existentes ou selecionados do Azure Proteção de Informações. |

| UserId | Cadeia de caracteres | O UPN (Nome da Entidade de Usuário) do usuário que realizou a ação que resultou no registro sendo registrado. |

| UserKey | GUID | Uma ID alternativa para o usuário identificado na propriedade UserId. Por exemplo, essa propriedade é preenchida com a ID exclusiva do passaporte (PUID) para eventos executados por usuários no SharePoint, no OneDrive for Business e no Exchange. |

| UserType | Duplo | O tipo de usuário que executou a operação.

0 = Regular 1 = Reservado 2 = Administração 3 = DcAdmin 4 = Sistema 5 = Aplicativo 6 = ServicePrincipal 7 = CustomPolicy 8 = SystemPolicy |

| Versão | Duplo | ID da versão do arquivo na operação. |

| Workload | Cadeia de caracteres | Armazena o serviço Office 365 em que a atividade ocorreu (Exchange, SharePoint, OneDrive etc. |