Utilizar variáveis de ambiente para segredos do Azure Key Vault

As variáveis de ambiente permitem a referência aos segredos armazenados no Azure Key Vault. Estes segredos são então disponibilizados para utilização em fluxos e conectores personalizados do Power Automate. Repare que os segredos não estão disponíveis para utilização noutras personalizações ou, geralmente, através da API.

Os segredos reais só são armazenados no Azure Key Vault e a variável de ambiente referencia a localização do segredo do Key Vault. A utilização de segredos do Azure Key Vault com variáveis de ambiente requer que configure o Azure Key Vault para que o Power Platform possa ler os segredos específicos que pretende referenciar.

As variáveis de ambiente que referenciam segredos não estão atualmente disponíveis no seletor de conteúdos dinâmicos para utilização em fluxos.

Configurar o Azure Key Vault

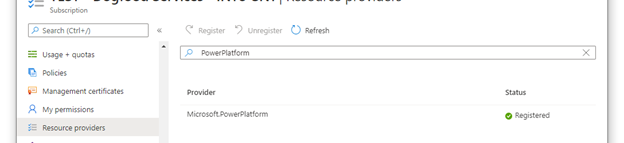

Para utilizar os segredos do Azure Key Vault com o Power Platform, a subscrição do Azure que tem o cofre tem de ter o fornecedor de recursos do PowerPlatform registado e o utilizador que cria a variável de ambiente tem de ter permissões apropriadas para o recurso do Azure Key Vault.

Nota

- Recentemente, alterámos o direito de acesso que usamos para garantir permissões de acesso no Azure Key Vault. As instruções anteriores incluíam a atribuição da função de Leitor do Key Vault. Se tiver configurado o seu cofre de chaves anteriormente com a função de Leitor do Key Vault, certifique-se de que adiciona a função de Utilizador de Segredos do Key Vault para garantir que os seus utilizadores e o Dataverse têm permissões suficientes para obter os segredos.

- Reconhecemos que o nosso serviço está a utilizar API de controlo de acesso baseado em funções do Azure para avaliar a atribuição de direito de acesso mesmo que ainda tenha o seu cofre de chaves configurado para utilizar o modelo de permissão de política de acesso ao cofre. Para simplificar a configuração, recomendamos que mude o modelo de permissão do cofre para o controlo de acesso baseado em funções do Azure. Pode efetuar esta ação no separador Configuração de acessos.

Registar o fornecedor de recursos do

Microsoft.PowerPlatformna sua subscrição do Azure. Siga estas medidas para verificar e configurar: Fornecedores de recursos e tipos de recursos

Crie um cofre do Azure Key Vault. Considere utilizar um cofre separado para cada ambiente do Power Platform para minimizar a ameaça em caso de falha de segurança. Considere configurar o cofre de chaves para utilizar o controlo de acesso baseado em funções do Azure para o Modelo de permissão. Mais informações: Melhores práticas para usar o Azure Key Vault, Início Rápido — Criar um Azure Key Vault com o portal do Azure

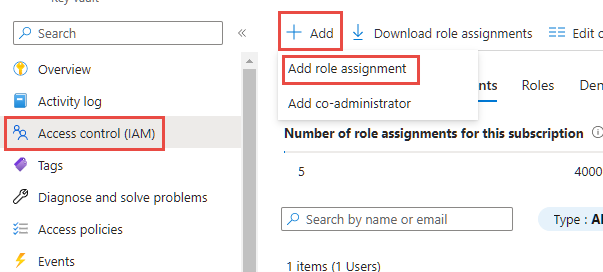

Os utilizadores que criarem ou utilizarem variáveis de ambiente do tipo segredo têm de ter permissão para obterem o conteúdo do segredo. Para conceder a um novo utilizador a capacidade de utilizar o segredo, selecione a área Controlo de acesso (IAM), selecione Adicionar e, em seguida, selecione Adicionar atribuição de funções na lista pendente. Mais informações: Fornecer acesso a chaves, certificados e segredos do Key Vault com um controlo de acesso baseado em funções do Azure

No assistente Adicionar atribuição de funções, deixe o tipo de atribuição predefinida como Funções de tarefa e continue no separador Função. Localize a Função de utilizador de Segredos do Key Vault e selecione-a. Continue no separador membros e selecione a ligação Selecionar membros e localize o utilizador no painel lateral. Quando tiver o utilizador selecionado e apresentado na secção de membros, continue no separador rever e atribuir e conclua o assistente.

O Azure Key Vault tem de ter a função Utilizador de Segredos do Key Vault concedida ao principal de serviço do Dataverse. Se não existir para este cofre, adicione uma nova política de acesso utilizando o mesmo método que utilizou anteriormente para a permissão de utilizador final, utilizando apenas a identidade da aplicação do Dataverse em vez de utilizar o utilizador. Se tiver vários principais de serviço do Dataverse no inquilino, recomendamos que os selecione a todos e guarde a atribuição de função. Depois de atribuída a função, reveja cada item listado do Dataverse na lista de atribuições de funções e selecione o nome Dataverse para ver os detalhes. Se o ID da Aplicação não for 00000007-0000-0000-c000-000000000000 selecione a identidade e, em seguida, selecione Remover para o remover da lista.

Se ativou a Firewall do Azure Key Vault terá de permitir o acesso de endereços IP do Power Platform ao seu cofre de chaves. O Power Platform não está incluído na opção "Só Serviços Fidedignos". Portanto, consulte o artigo URLs e intervalos de endereços IP do Power Platform para os endereços IP atuais usados no serviço.

Se ainda não o fez, adicione um segredo ao seu novo cofre. Mais informações: Início Rápido do Azure – Definir e obter um segredo do Key Vault utilizando o portal do Azure

Criar uma nova variável de ambiente para o segredo do Key Vault

Uma vez configurado o Azure Key Vault e tiver um segredo registado no seu cofre, pode agora referenciá-lo dentro do Power Apps utilizando uma variável de ambiente.

Nota

- A validação de acesso ao utilizador para o segredo é efetuada em segundo plano. Se o utilizador não tiver, pelo menos, permissão de leitura, este erro de validação é apresentado: "Esta variável não foi guardada corretamente. O utilizador não está autorizado a ler segredos do "Caminho do Azure Key Vault"."

- Atualmente, o Azure Key Vault é a única loja de segredos que é suportada com variáveis de ambiente.

- O Azure Key Vault tem de estar no mesmo inquilino que a subscrição do Power Platform.

Inicie sessão no Power Apps e, na área Soluções, abra a solução não gerida que está a usar para o desenvolvimento.

Selecione Nova > Mais > Variável de ambiente.

Introduza Nome a apresentar e, opcionalmente, uma Descrição para a variável de ambiente.

Selecione o Tipo de Dados como Segredo e Loja de Segredos como Azure Key Vault.

Escolha entre as seguintes opções:

- Selecione Nova referência de valor do Azure Key Vault. Após a informação ser adicionada no passo seguinte e guardada, é criado um registo de valor de variável de ambiente.

- Expanda Mostrar valor predefinido para apresentar os campos para criar um Segredo do Azure Key Vault predefinido. Após a informação ser adicionada no passo seguinte e guardada, a demarcação de valor predefinido é adicionada ao registo de definição de variável de ambiente.

Introduza as informações seguintes:

ID de Subscrição do Azure: o ID de subscrição do Azure associado ao cofre de chaves.

Nome do Grupo de Recursos: o grupo de recursos do Azure onde está localizado o cofre de chaves que contém o segredo.

Nome do Azure Key Vault: o nome do cofre de chaves que contém o segredo.

Nome Secreto: o nome do segredo localizado no Azure Key Vault.

Dica

O ID de subscrição, o nome do grupo de recursos e o nome do cofre de chaves podem ser encontrados na página Descrição geral do portal do Azure do cofre de chaves. O nome do segredo pode ser encontrado na página do cofre de chaves no portal do Azure selecionando Segredos sob Definições.

Selecione Guardar.

Criar um fluxo do Power Automate para testar o segredo da variável de ambiente

Um cenário simples para demonstrar como usar um segredo obtido a partir do Azure Key Vault é criar um fluxo do Power Automate para usar o segredo para autenticar contra um serviço Web.

Nota

O URI para o serviço Web neste exemplo não é um serviço Web funcional.

Inicie sessão no PowerApps, selecione Soluções e, em seguida, abra a solução não gerida que pretende. Se o item não estiver no painel lateral, selecione ...Mais e, em seguida, selecione o item pretendido.

Selecione Novo > Automatização > Fluxo de cloud > Instantâneo.

Introduza um nome para o fluxo, selecione Acionar manualmente um fluxo e, em seguida, selecione Criar.

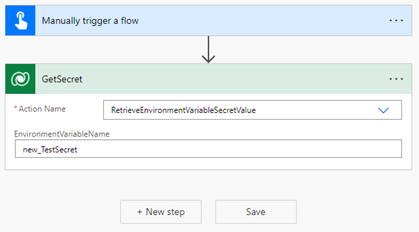

Selecione Novo passo, selecione o conector do Microsoft Dataverse e, em seguida, no separador Ações, selecione Efetuar uma ação independente.

Selecione a ação chamada RetrieveEnvironmentVariableSecretValue da lista pendente.

Forneça o nome exclusivo da variável de ambiente (não o nome a apresentar) adicionado na secção anterior, para este exemplo, utilizamos new_TestSecret.

Selecione ... > Renomear para renomear a ação para que possa ser mais facilmente referenciada na ação seguinte. Na captura de ecrã abaixo, foi renomeado para GetSecret.

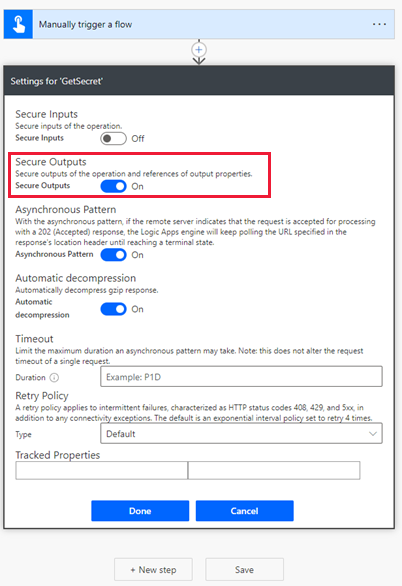

Selecione ... > Definições para apresentar as definições de ação GetSecret.

Ative a opção Saídas Seguras nas definições e, em seguida, selecione Concluído. Isto é para evitar que a saída da ação seja exposta no histórico de execuções do fluxo.

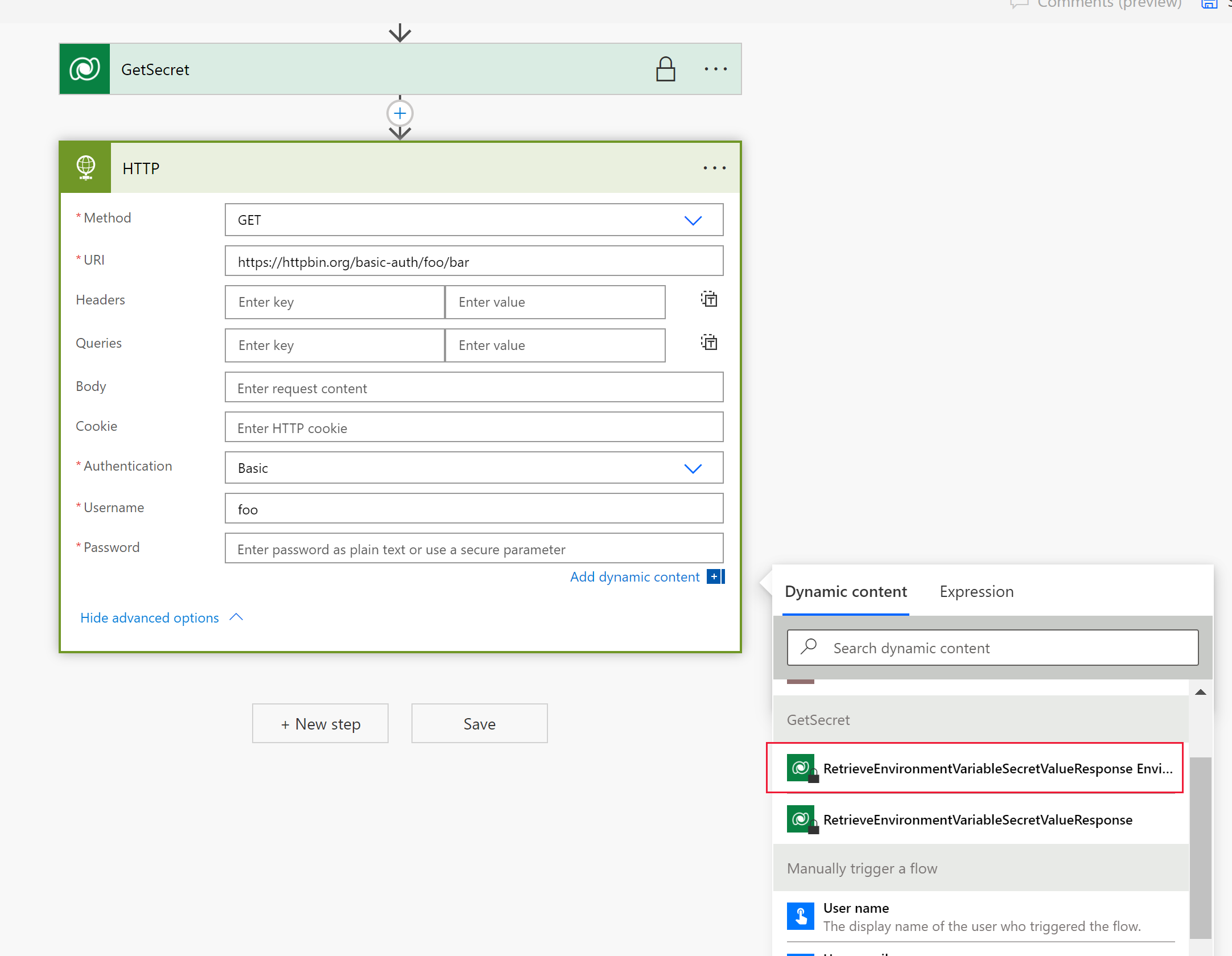

Selecione Novo passo pesquise e selecione o conector HTTP.

Selecione o Método como GET e introduza o URI para o serviço Web. Neste exemplo, é utilizado o serviço web fictício httpbin.org.

Selecione Mostrar opções avançadas, selecione a Autenticação como Base e, em seguida, introduza o Nome de utilizador.

Selecione o campo Palavra-Passe e, em seguida, no separador Conteúdo dinâmico sob o nome do passo do fluxo acima (GetSecret neste exemplo), selecione RetrieveEnvironmentVariableSecretValueResponse EnvironmentVariableSecretValue que é adicionado como expressão

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']oubody('GetSecretTest')['EnvironmentVariableSecretValue'].

Selecione ... > Definições para apresentar as definições de ação HTTP.

Ative as opções Entradas Seguras e Saídas Seguras nas definições e, em seguida, selecione Concluído. A ativação destas opções impede a exposição das entradas e saídas da ação no histórico de execuções do fluxo.

Selecione Guardar para criar o fluxo.

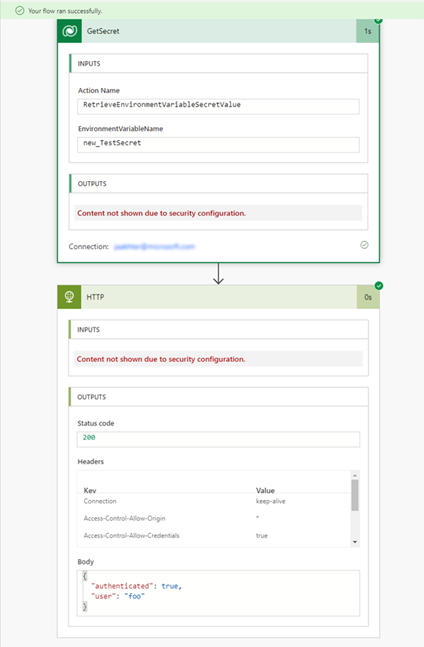

Executar manualmente o fluxo para o testar.

Utilizar o histórico de execuções do fluxo, as saídas podem ser verificadas.

Limitações

- Atualmente, as variáveis de ambiente que referenciam segredos do Azure Key Vault estão atualmente limitados para utilização com fluxos e conectores personalizados do Power Automate.

Consulte também

Usar variáveis de ambiente de origem de dados em aplicações de tela

Usar variáveis de ambiente em fluxos de cloud da solução Power Automate

Descrição geral das variáveis de ambiente.

Nota

Pode indicar-nos as suas preferências no que se refere ao idioma da documentação? Responda a um breve inquérito. (tenha em atenção que o inquérito está em inglês)

O inquérito irá demorar cerca de sete minutos. Não são recolhidos dados pessoais (declaração de privacidade).

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários