Configure manualmente o Azure Active Directory como o fornecedor B2C

Nota

- A partir de outubro de 2022, os portais do Power Apps passam a chamar-se Power Pages.

- Este tópico aplica-se às capacidades legadas. Para obter as informações mais recentes, vá para Documentação do Microsoft Power Pages.

Este artigo descreve como configurar manualmente o Azure AD B2C como o fornecedor de identidade. Utilize estes passos para criar manualmente um novo inquilino Azure AD B2C, registar a aplicação e configurar os fluxos do utilizador.

Nota

- Se pretender configurar automaticamente o fornecedor Azure AD B2C utilizando portais do Power Apps, consulte o Configurar o fornecedor Azure AD B2C.

- As alterações às definições de autenticação podem demorar alguns minutos a refletir-se no portal. Se pretender que as alterações sejam refletidas imediatamente, reinicie o portal utilizando as ações do portal.

Para configurar manualmente o Azure Active Directory B2C como fornecedor OpenID Connect

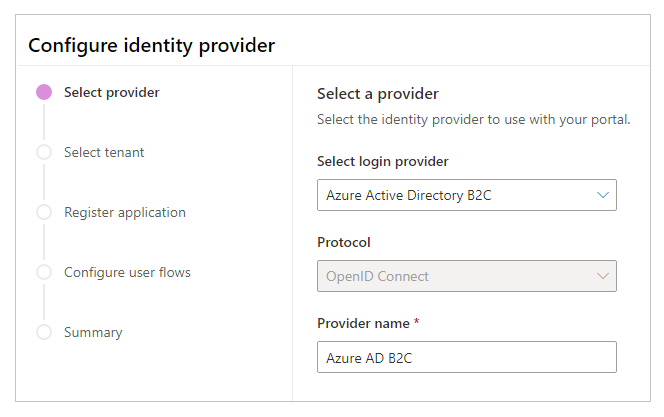

Selecione Configurar para Azure Active Directory B2C. Mais informações: Configurar um fornecedor

Se necessário, atualize o nome.

Selecione Avançar para a configuração manual.

Nota

Selecionar Seguinte, em vez de Avançar para a configuração manual leva-o a configurar a autenticação Azure AD B2C utilizando a interface de portais do Power Apps.

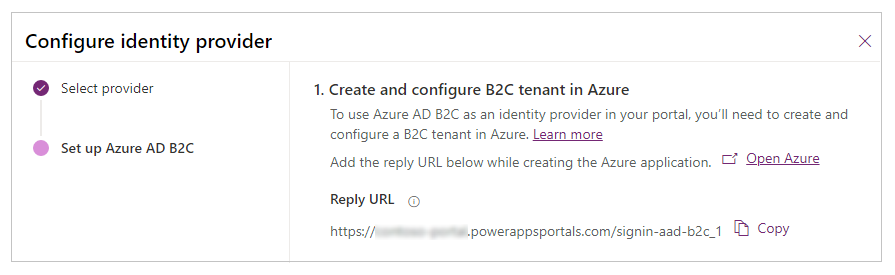

Neste passo, cria a aplicação e configura as definições com o seu fornecedor de identidade.

Inicie sessão no seu portal do Azure.

Registar uma aplicação no seu inquilino.

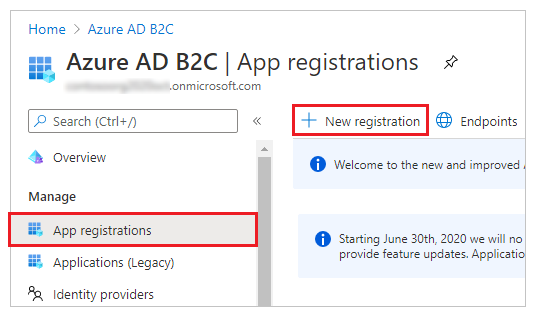

Procure e selecione Azure Active Directory B2C.

Em Gerir, selecione Registos das aplicações.

Selecione Novo registo.

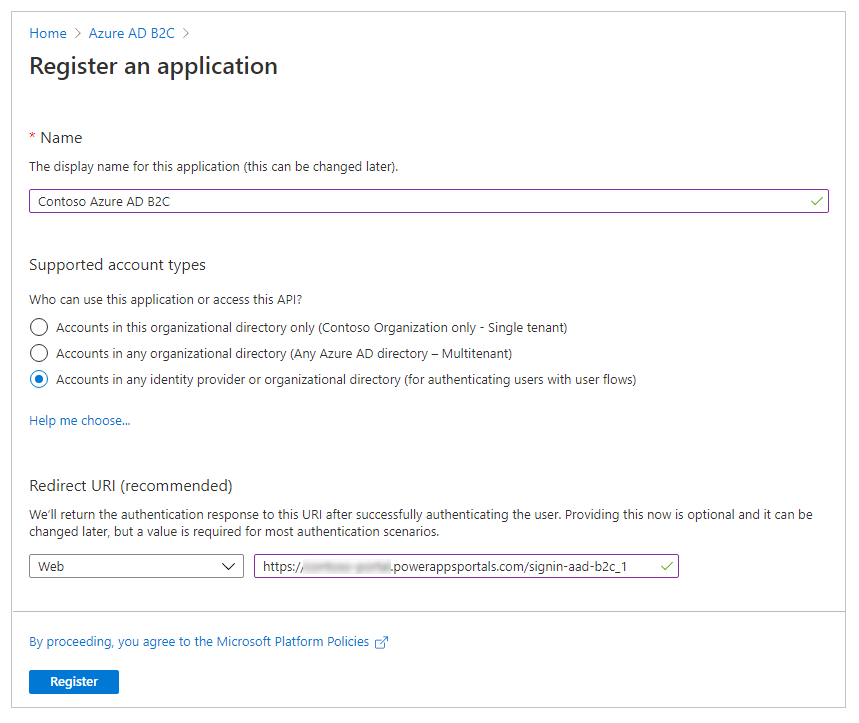

Introduza um nome.

Em URI de Redirecionamento, selecione Web (se ainda não estiver selecionado).

Na caixa de texto URI de Redirecionamento, introduza o URL de Resposta para o seu portal.

Exemplo:https://contoso-portal.powerappsportals.com/signin-aad-b2c_1Nota

Se estiver a utilizar o URL do portal predefinido, copie e cole o URL de Resposta, como indicado na secção Criar e configurar inquilino B2C no Azure no ecrã Configurar fornecedor de identidade (passo 4 acima). Se estiver a utilizar um nome de domínio personalizado para o portal, insira o URL personalizado. Certifique-se de que utiliza este valor quando configurar o URL de redirecionamento nas definições do seu portal enquanto configura o fornecedor Azure AD B2C.

Por exemplo, se introduzir o URL de resposta no portal Azure comohttps://contoso-portal.powerappsportals.com/signin-aad-b2c_1, tem de o usar tal como está para a configuração Azure AD B2C em portais.

Selecione Registar.

No painel esquerdo, em Gerir, selecione Autenticação.

Em Concessão implícita, selecione a caixa de verificação Tokens de acesso (utilizados para fluxos implícitos).

Selecione Guardar.

Crie um fluxo de utilizador de início de sessão e inscrição. Opcionalmente, pode criar um fluxo de utilizador de reposição de palavra-passe.

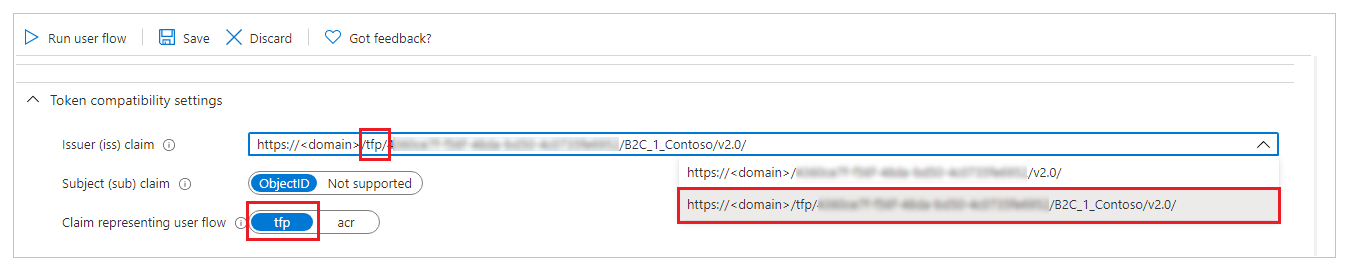

Configure a compatibilidade com o token através da utilização de um URL de Afirmação de emissor (iss) que inclui tfp. Mais informações: Compatibilidade de tokens

Neste passo, introduz as definições do site e as definições de reposição de palavra-passe para a configuração do portal.

Na secção Configurar definições do site, introduza os seguintes valores:

Autoridade: introduza o URL do emissor definido nos metadados do fluxo do utilizador da política de inscrição e início de sessão.

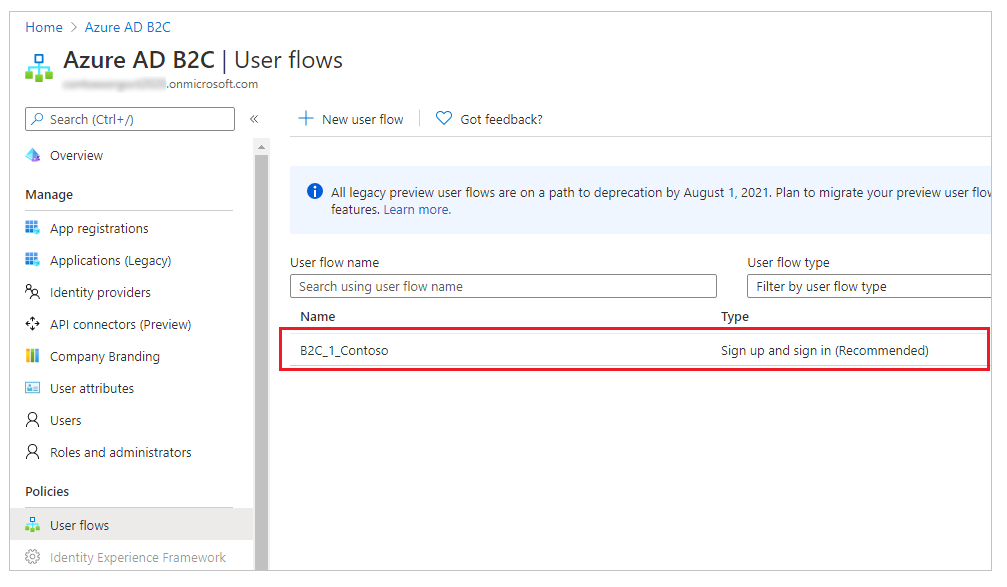

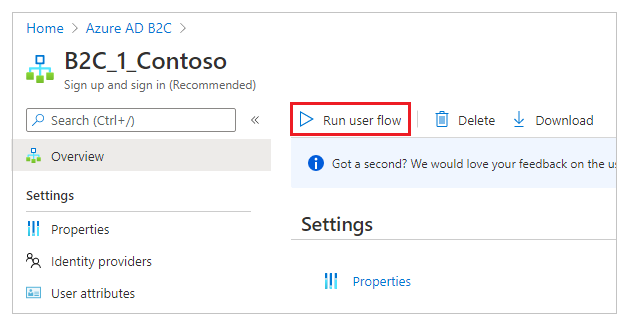

Para obter o URL do emissorAbra o a página de início de sessão e do fluxo do início de sessão de utilizador que tiver criado antes. Para este passo, precisa de ir ao inquilino do Azure AD B2C no portal do Azure.

Selecione Executar fluxo de utilizador.

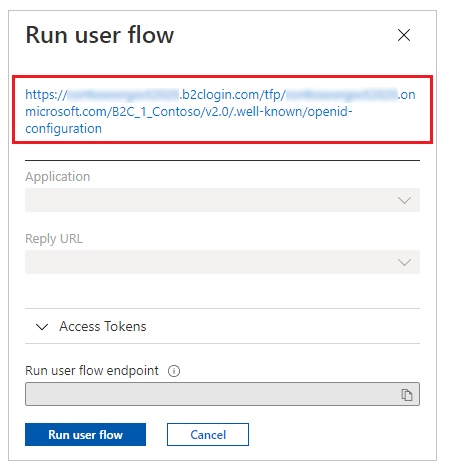

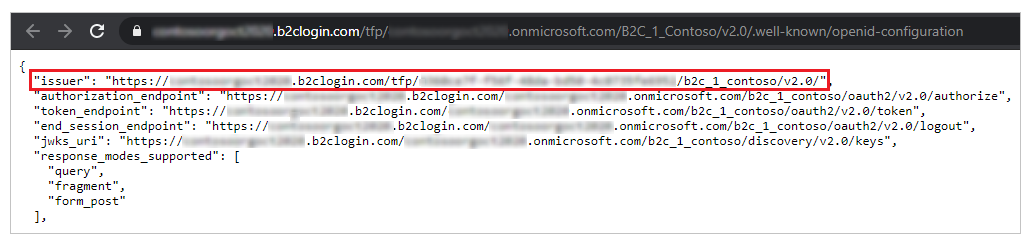

Selecione o URL de configuração OpenID para abrir numa nova janela ou separador do browser.

O URL refere-se ao Documento de configuração do fornecedor de identidade do OpenID Connect, também conhecido como Ponto final de configuração muito conhecida do OpenID.

Copie o URL do Emissor a partir na nova janela de browser ou separador.

Certifique-se de que copia apenas o URL, sem as aspas ("").

Por exemplo,https://contosoorg.b2clogin.com/tfp/799f7b50-f7b9-49ec-ba78-67eb67210998/b2c_1_contoso/v2.0/Dica

Certifique-se de que o URL de Afirmação do emissor (iss) inclui tfp.

ID do cliente: introduza o ID de aplicação da aplicação Azure AD B2C que criou anteriormente.

URI de Redirecionamento: introduza o URL do portal.

Só precisa de alterar o URI de redirecionamento se estiver a usar um nome de domínio personalizado.

Na secção Definições do reposição de palavra-passe, introduza os seguintes valores:

ID de política predefinido: introduza o nome da inscrição e fluxo de utilizador de entrada que criou anteriormente. O nome é antecedido de B2C_1.

ID de política de reposição de palavra-passe: introduza o nome do fluxo de utilizador de reposição de palavra-passe que criou anteriormente. O nome é antecedido de B2C_1.

Emissores válidos: introduza uma lista delimitada por vírgulas dos emissores de URL do fluxo do utilizador de registo ou início de sessão e fluxo do utilizador de reposição de palavras-passe.

Para obter os URLs de emissor para o fluxo de utilizador de inscrição e de início de sessão, e o fluxo de utilizador de reposição de palavra-passe, abra cada fluxo e, em seguida, siga os passos em Autoridade, no passo 5a anteriormente neste artigo.

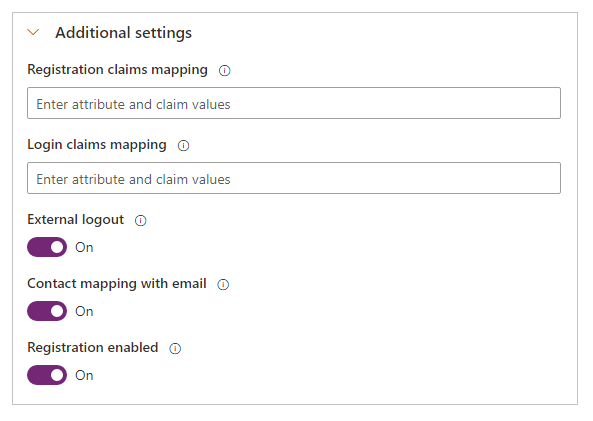

Neste passo, tem a opção de configurar definições adicionais para o fornecedor de identidade do Azure AD B2C.

Mapeamento dos pedidos de registo: Não é necessário se utilizar os atributos de e-mail, nome próprio ou apelido. Para atributos adicionais, introduza uma lista de pares de nomes/reivindicações lógicos a utilizar para mapear valores de reclamação devolvidos do B2C Azure AD (criados durante a inscrição) para atributos no registo de contacto.

Formato:field_logical_name=jwt_attribute_nameonde está o nome lógicofield_logical_namedo campo nos portais ejwt_attribute_nameé o atributo com o valor devolvido do fornecedor de identidade.

Por exemplo, se tiver ativado Cargo (jobTitle) e Código Postal (postalCode) como Atributos do utilizador no seu fluxo de utilizador, e pretende atualizar os campos da tabela Contacto correspondente Cargo (jobtitle) eEndereço 1: Código Postal (address1_postalcode), introduza o mapeamento de afirmações comojobtitle=jobTitle,address1_postalcode=postalCode.Mapeamento dos pedidos de login: Não é necessário se utilizar os atributos de e-mail, nome próprio ou apelido. Para atributos adicionais, introduza uma lista de pares de nomes/reivindicações lógicos a utilizar para mapear valores de reclamação devolvidos do B2C Azure AD após iniciar sessão nos atributos no registo de contacto.

Formato:field_logical_name=jwt_attribute_nameonde está o nome lógicofield_logical_namedo campo nos portais ejwt_attribute_nameé o atributo com o valor devolvido do fornecedor de identidade.

Por exemplo, se tiver ativado Cargo (jobTitle) e Código Postal (postalCode) como Afirmações da aplicação no seu fluxo de utilizador, e pretende atualizar os campos da tabela Contacto correspondente Cargo (jobtitle) eEndereço 1: Código Postal (address1_postalcode), introduza o mapeamento de afirmações comojobtitle=jobTitle,address1_postalcode=postalCode.Término de sessão externo: escolha se ativa ou desativa o término de sessão federado:

- Selecione Ativar para redirecionar utilizadores são redirecionados para a experiência de utilizador de fim de sessão federado quando terminarem sessão no portal.

- Selecione Desativar para simplesmente iniciar utilizadores fora do portal.

Mapeamento de contactos com e-mail: especifica se os contactos são mapeados para um e-mail correspondente. Ative esta alternância para associar um registo de contacto exclusivo com um endereço de e-mail correspondente e, em seguida, atribui automaticamente o fornecedor de identidade externo ao contacto depois do utilizador iniciar sessão com êxito.

Registo ativado: ativa ou desativa o registo aberto para o seu portal. Desativar esta alternância desativa e oculta o registo de conta externa.

Selecione Confirmar para ver um resumo das suas definições e completar a configuração do fornecedor de identidade.

Consulte também

Migrar fornecedores de identidade para o Azure AD B2C

Nota

Pode indicar-nos as suas preferências no que se refere ao idioma da documentação? Responda a um breve inquérito. (tenha em atenção que o inquérito está em inglês)

O inquérito irá demorar cerca de sete minutos. Não são recolhidos dados pessoais (declaração de privacidade).

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários