Configurar um fornecedor OpenID Connect para portais com o Azure AD

Nota

A partir de 12 de outubro de 2022, os portais do Power Apps passam a ser Power Pages. Mais informações: O Microsoft Power Pages está agora em disponibilidade geral (blogue)

Em breve, vamos migrar e unir a documentação dos portais do Power Apps com a documentação do Power Pages.

Neste artigo, vai aprender a configurar um fornecedor OpenID Connect para portais com o Azure Active Directory (Azure AD) e o Azure AD de vários inquilinos.

Nota

- Os portais não se limitam apenas ao Azure AD, Azure AD de vários inquilinos ou ao Azure AD B2C como fornecedores OpenID Connect. Pode utilizar qualquer outro fornecedor que cumpra com as especificações do OpenID Connect. As alterações às definições de autenticação podem demorar alguns minutos a refletir-se no portal. Reinicie o portal utilizando as ações do portal se pretender que as alterações sejam refletidas imediatamente.

Para configurar o Azure AD como o fornecedor OpenID Connect utilizando o fluxo de Concessão Implícita

Selecione Adicionar fornecedor para o seu portal.

Para Fornecedor de início de sessão, selecione Outro.

Para Protocolo, selecione OpenID Connect.

Introduza o nome do fornecedor.

Selecione Seguinte.

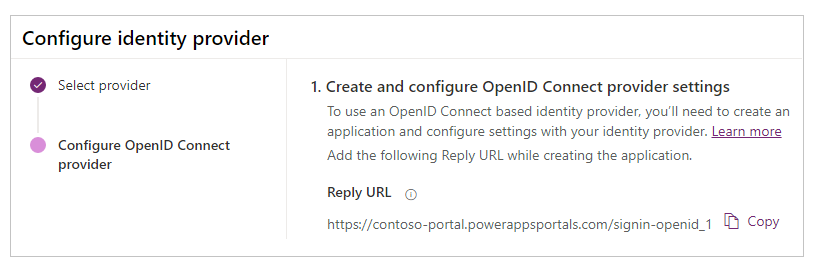

Neste passo, cria a aplicação e configura as definições com o seu fornecedor de identidade.

Nota

- O URL de resposta é utilizado pela aplicação para redirecionar os utilizadores para o portal após o sucesso da autenticação. Se o seu portal utilizar um nome de domínio personalizado, é possível que tenha um URL diferente do que aquele fornecido aqui.

- Mais detalhes sobre a criação do registo de aplicações no portal do Azure estão disponíveis em Início rápido: Registar uma aplicação com a plataforma de identidade da Microsoft.

Inicie sessão no portal do Azure.

Procure e selecione Azure Active Directory.

Em Gerir, selecione Registos das aplicações.

Selecione Novo registo.

Introduza um nome.

Se necessário, selecione um Tipo de conta suportado diferente. Mais informações: Tipos de conta suportados

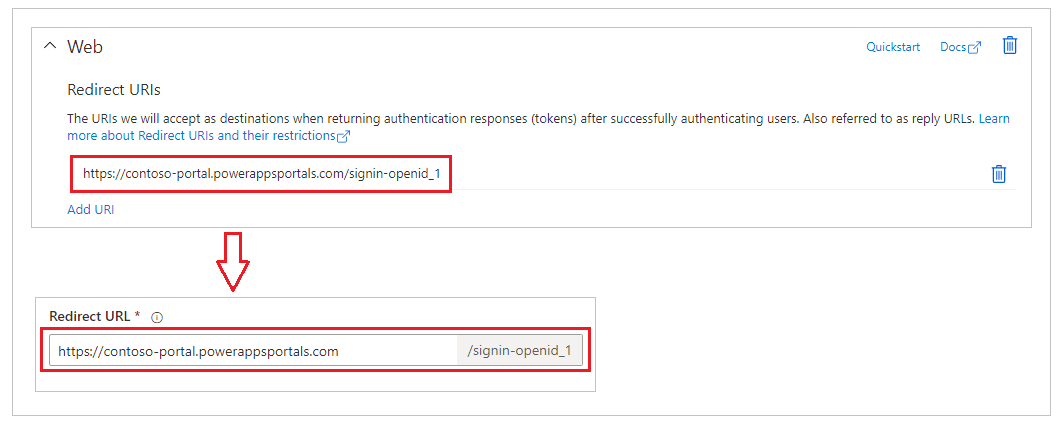

Em URI de Redirecionamento, selecione Web (se ainda não estiver selecionado).

Introduza o URL de Resposta para o seu portal na caixa de texto URI de Redirecionamento.

Exemplo:https://contoso-portal.powerappsportals.com/signin-openid_1Nota

Se estiver a utilizar o URL do portal predefinido, copie e cole o URL de Resposta, como indicado na secção Criar e configurar as definições do fornecedor OpenID Connect no ecrã Configurar fornecedor de identidade (passo 6 acima). Se estiver a utilizar um nome de domínio personalizado para o portal, insira o URL personalizado. Certifique-se de que utiliza este valor quando configurar o URL de Redirecionamento nas definições do seu portal enquanto configura o fornecedor OpenID Connect.

Por exemplo, se introduzir o URL de Resposta no portal do Azure comohttps://contoso-portal.powerappsportals.com/signin-openid_1, tem de o usar tal como está para a configuração OpenID Connect em portais.

Selecione Registar.

No painel esquerdo, em Gerir, selecione Autenticação.

Em Concessão implícita, selecione a caixa de verificação Tokens de ID.

Selecione Guardar.

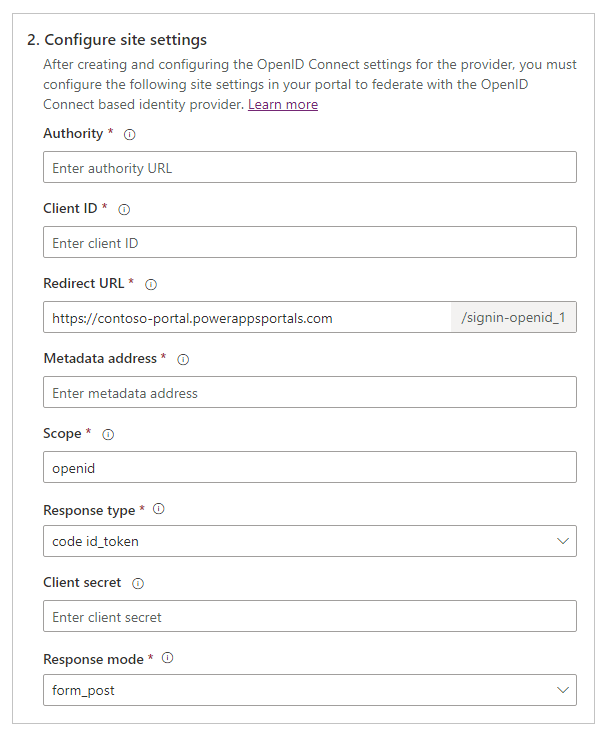

Neste passo, introduz as definições do site para a configuração do portal.

Dica

Se fechou a janela do browser depois de configurar o registo da aplicação no passo anterior, inicie sessão no portal do Azure novamente e vá para a aplicação que registou.

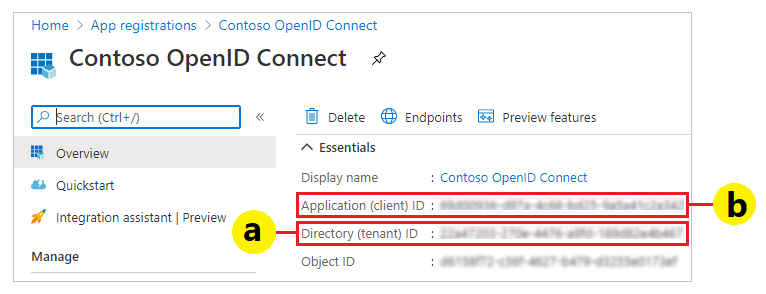

Autoridade: para configurar o URL da autoridade, utilize o seguinte formato:

https://login.microsoftonline.com/<Directory (tenant) ID>/Por exemplo, se o ID do Diretório (inquilino) no portal do Azure for

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, o URL de autoridade éhttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID do Cliente: copie o ID de Aplicação (cliente) do portal do Azure como ID do cliente.

URL de Redirecionamento: confirme que o valor de definição do site URL de Redirecionamento é o mesmo que o URI de Redirecionamento que definiu anteriormente no portal do Azure.

Nota

Se estiver a utilizar o URL do portal predefinido, pode copiar e colar o URL de Resposta como mostrado no passo Criar e configurar definições do fornecedor OpenID Connect. Se estiver a usar um nome de domínio personalizado, introduza o URL manualmente. Certifique-se de que o valor introduzido aqui é exatamente o mesmo que o valor introduzido como o URI de Redirecionamento no portal do Azure anteriormente.

Endereço de metadados: para configurar o endereço de metadados, faça o seguinte:

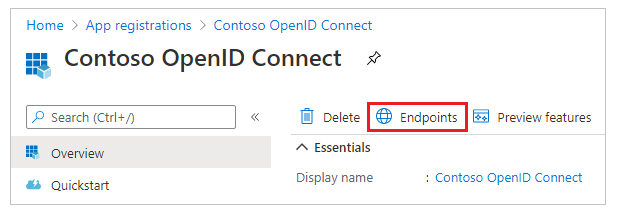

Selecione Descrição geral no portal do Azure.

Selecione Pontos finais.

Copie o URL no documento de metadados OpenID Connect.

Cole o URL do documento copiado como Endereço de metadados para portais.

Âmbito: defina o valor de definição do site de Âmbito como:

openid emailNota

O valor

openidem Âmbito é obrigatório. O valoremailé opcional: especificar o valoremailno âmbito garante que o endereço de e-mail do utilizador do portal (registo de contacto) é preenchido automaticamente e mostrado na página Perfil após o utilizador iniciar sessão. Para obter informações sobre afirmações adicionais, consulte Configurar afirmações adicionais posteriormente neste artigo.Para Tipo de resposta, selecione id_token de código.

Para Modo de resposta, selecione form_post.

Selecione Confirmar.

Selecione Fechar.

Configurar afirmações adicionais

Ativar afirmações opcionais no Azure AD.

Defina Âmbito para incluir as afirmações adicionais.

Exemplo:openid email profileDefina a definição adicional do site Mapeamento de afirmações de registo.

Exemplo:firstname=given_name,lastname=family_nameDefina a definição adicional do site Mapeamento de afirmações de início de sessão.

Exemplo:firstname=given_name,lastname=family_name

Por exemplo, o nome próprio, apelido e endereços de e-mail fornecidos com as afirmações adicionais tornam-se nos valores predefinidos na página de perfil no portal.

Ativar autenticação utilizando uma aplicação do Azure AD multi-inquilino

Poderá configurar o seu portal para aceitar os utilizadores do Azure AD a partir de qualquer inquilino no Azure e não apenas de um inquilino específico utilizando a aplicação multi-inquilino registada no Azure AD. Para ativar multi-inquilinos, atualize o registo de aplicação na aplicação Azure AD.

Para suportar a autenticação em relação ao Azure AD utilizando uma aplicação multi-inquilino, tem de criar ou configurar a definição adicional de site Filtro do Emissor.

A definição de site é um filtro baseado em carateres universais que corresponde a todos os emissores em todos os inquilinos. Exemplo: https://sts.windows.net/*/

Consulte também

FAQ para a utilização do OpenID Connect em portais

Nota

Pode indicar-nos as suas preferências no que se refere ao idioma da documentação? Responda a um breve inquérito. (tenha em atenção que o inquérito está em inglês)

O inquérito irá demorar cerca de sete minutos. Não são recolhidos dados pessoais (declaração de privacidade).