Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Depois de instalar um gateway de dados local, você pode adicionar fontes de dados para usar com o gateway. Este artigo descreve como adicionar uma fonte de dados do SQL Server Analysis Services (SSAS) ao seu gateway local para usar para atualização agendada ou para conexões em tempo real.

Para saber mais sobre como configurar uma conexão ao vivo com o SSAS, assista a este vídeo Passo a passo do Power BI: Analysis Services Live Connect .

Nota

Dividimos os documentos do gateway de dados local em conteúdo específico do Power BI e conteúdo geral que se aplica a todos os serviços suportados pelo gateway. Você está atualmente no conteúdo do Power BI. Para fornecer comentários sobre este artigo ou sobre a experiência geral de documentos do gateway, role até a parte inferior do artigo.

Nota

Se você tiver uma fonte de dados do Analysis Services, precisará instalar o gateway em um computador associado à mesma floresta ou domínio que o servidor do Analysis Services.

Nota

O gateway oferece suporte apenas à autenticação do Windows para Analysis Services.

Nota

As fontes de dados do Analysis Services não são suportadas com uma configuração de proxy, pois usam uma conexão TCP/IP. O proxy só é detetado ao utilizar o endpoint HTTP MSMDPUMP.dll.

Adicionar uma origem de dados

Para conectar-se a uma fonte de dados multidimensional ou tabular do Analysis Services:

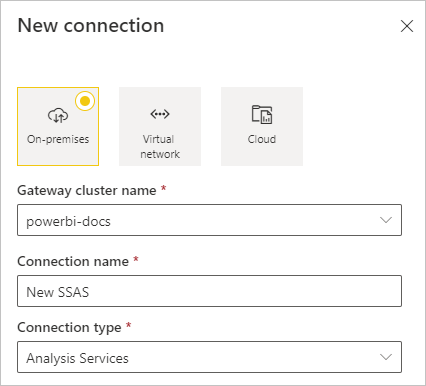

Na tela Nova conexão para seu gateway de dados local, selecione Analysis Services para Tipo de conexão. Para obter mais informações sobre como adicionar uma fonte de dados, consulte Adicionar uma fonte de dados.

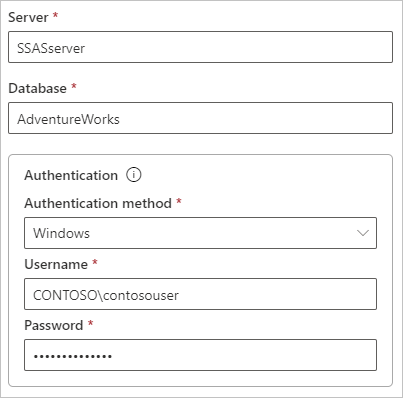

Preencha as informações da fonte de dados, que inclui Servidor e Banco de Dados. O gateway usa as informações inseridas para Nome de usuário e Senha para se conectar à instância do Analysis Services.

Nota

A conta do Windows inserida deve ser membro da função Administrador de Servidor na instância do Analysis Services à qual você está se conectando. Se a senha dessa conta estiver definida para expirar, os usuários receberão um erro de conexão, a menos que você atualize a senha da fonte de dados. Para obter mais informações sobre como as credenciais são armazenadas, consulte Armazenar credenciais criptografadas na nuvem.

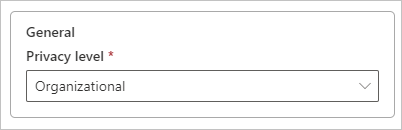

Configure o nível de Privacidade para sua fonte de dados. Essa configuração controla como os dados podem ser combinados para atualização agendada. A configuração de nível de privacidade não se aplica a conexões ao vivo. Para saber mais sobre os níveis de privacidade da sua origem de dados, consulte Definir níveis de privacidade (Power Query).

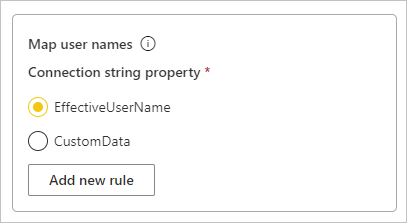

Opcionalmente, você pode configurar o mapeamento de nome de usuário agora. Para obter instruções, consulte Remapeamento manual de nome de usuário.

Depois de preencher todos os campos, selecione Criar.

Agora você pode usar essa fonte de dados para atualização agendada ou conexões em tempo real em uma instância local do Analysis Services.

Nomes de usuário para Analysis Services

Sempre que um usuário interage com um relatório conectado ao Analysis Services, o nome de usuário efetivo passa para o gateway e, em seguida, passa para o servidor local do Analysis Services. O endereço de email que você usa para entrar no Power BI passa para o Analysis Services como o usuário efetivo na propriedade de conexão EffectiveUserName .

O endereço de email deve corresponder a um UPN (nome principal do usuário) definido dentro do domínio local do Ative Directory (AD). O UPN é uma propriedade de uma conta AD. A conta do Windows deve estar presente em uma função do Analysis Services. Se não for possível encontrar uma correspondência no AD, o início de sessão não será bem-sucedido. Para saber mais sobre AD e nomenclatura de usuário, consulte Atributos de nomenclatura de usuário.

Mapear nomes de usuário para fontes de dados do Analysis Services

O Power BI permite mapear nomes de usuário para fontes de dados do Analysis Services. Você pode configurar regras para mapear um nome de usuário de entrada do Power BI para um EffectiveUserName que passa para a conexão do Analysis Services. Esse recurso é uma ótima solução alternativa quando o nome de usuário do Microsoft Entra não corresponde a um UPN na instância local do Ative Directory. Por exemplo, se o seu endereço de e-mail for meganb@contoso.onmicrosoft.com, você pode mapeá-lo para meganb@contoso.com, e esse valor passa para o gateway.

Você pode mapear nomes de usuário para o Analysis Services de duas maneiras diferentes:

- Remapeamento manual do usuário no Power BI

- Mapeamento de pesquisa do Ative Directory, que usa a pesquisa de propriedade do AD local para remapear UPNs do Microsoft Entra para usuários do AD local.

O mapeamento manual usando a pesquisa de propriedades do AD local é possível, mas é demorado e difícil de manter, especialmente quando a correspondência de padrões não é suficiente. Por exemplo, nomes de domínio ou nomes de conta de usuário podem ser diferentes entre o ID do Microsoft Entra e o AD local. Portanto, o mapeamento manual com a segunda abordagem não é recomendado.

As seções a seguir descrevem as duas abordagens de mapeamento.

Remapeamento manual do usuário no Power BI

Você pode configurar regras UPN personalizadas no Power BI para fontes de dados do Analysis Services. As regras personalizadas ajudam se o nome de entrada do serviço Power BI não corresponder ao UPN do diretório local. Por exemplo, se você entrar no Power BI com meganb@contoso.com , mas seu diretório local UPN for meganb@contoso.local, poderá configurar uma regra de mapeamento para passar meganb@contoso.local para o Analysis Services.

Importante

O mapeamento funciona para a fonte de dados específica que está sendo configurada. Não é um cenário global. Se você tiver várias fontes de dados do Analysis Services, precisará mapear os usuários para cada fonte de dados.

Para fazer o mapeamento UPN manual, siga estas etapas:

No ícone de engrenagem do Power BI, selecione Gerenciar gateways e conexões.

Selecione a fonte de dados e, em seguida, selecione Configurações no menu superior.

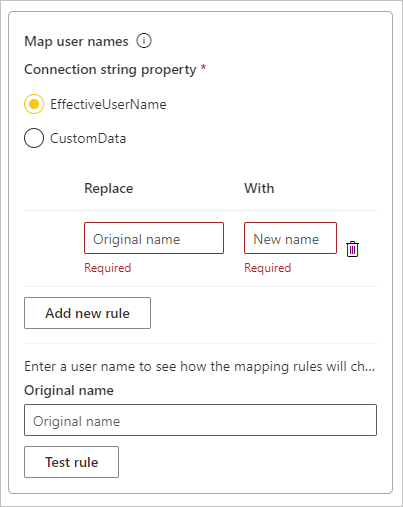

Na tela Configurações, na caixa Mapear nomes de usuário, verifique se EffectiveUserName está selecionado e selecione Adicionar nova regra.

Em Mapear nomes de usuário, para cada nome de usuário a ser mapeado, insira valores para Nome original e Novo nome e selecione Adicionar nova regra. O valor Replace é o endereço de entrada do Power BI e o valor With é o valor pelo qual ele deve ser substituído. A substituição passa para a

EffectiveUserNamepropriedade da conexão do Analysis Services.

Nota

Certifique-se de não alterar usuários que você não pretende alterar. Por exemplo, se você substituir o Nome original de

contoso.compor um Novo nome de , todos os logins de usuário que contiverem@contoso.localserão substituídos@contoso.compor@contoso.local. Além disso, se você substituir um nome original de por ummeganb@contoso.comde , um login demeganb@contoso.localserá enviado comov-meganb@contoso.com.v-meganb@contoso.localVocê pode selecionar um item na lista e reordená-lo arrastando e soltando, ou excluir uma entrada selecionando o ícone de lata de lixo.

Usar um curinga

Você pode usar um curinga * para sua cadeia de caracteres Replace (nome original). Você só pode usar o curinga sozinho e não com qualquer outra parte da cadeia de caracteres. Use um curinga se quiser substituir todos os usuários por um único valor para passar para a fonte de dados. Essa abordagem é útil quando você deseja que todos os usuários em uma organização usem o mesmo usuário em seu ambiente local.

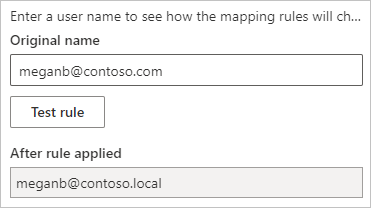

Testar a regra de mapeamento

Para validar a substituição do nome, insira um valor para Nome original e selecione Regra de teste.

Nota

As regras salvas funcionam imediatamente no navegador. Leva alguns minutos até que o serviço do Power BI comece a usar as regras salvas.

Mapeamento de pesquisa do Ative Directory

Esta seção descreve como fazer uma pesquisa de propriedade do Ative Directory local para remapear UPNs do Microsoft Entra para usuários do AD. Primeiro, analise como funciona esse remapeamento.

Cada consulta feita por um usuário do Power BI Microsoft Entra a um servidor SSAS local passa uma cadeia de caracteres UPN, como firstName.lastName@contoso.com.

O mapeamento de pesquisa em um gateway de dados local com mapeamento de usuário personalizado configurável segue estas etapas:

- Encontre o Ative Directory para pesquisar. Você pode usar automático ou configurável.

- Procure o atributo do usuário do Ative Directory, como Email, no serviço do Power BI. O atributo é baseado em uma cadeia de caracteres UPN de entrada como

firstName.lastName@contoso.com. - Se a pesquisa do Ative Directory falhar, ela tentará passar o UPN para o SSAS como o

EffectiveUserName. - Se a pesquisa do Ative Directory for bem-sucedida, ela recuperará o

UserPrincipalNamedesse usuário do Ative Directory. - O mapeamento passa o

UserPrincipalNamee-mail, comoAlias@corp.on-prem.contoso, para o SSAS como oEffectiveUserName.

Nota

Todos os mapeamentos manuais de usuário UPN definidos na configuração do gateway de fonte de dados do Power BI são aplicados antes de enviar a cadeia de caracteres UPN para o gateway de dados local.

Para que a pesquisa do Ative Directory funcione corretamente em tempo de execução, você deve alterar o serviço de gateway de dados local para ser executado com uma conta de domínio em vez de uma conta de serviço local.

Certifique-se de baixar e instalar o gateway mais recente.

No aplicativo de gateway de dados local em sua máquina, vá para Configurações de serviço>Alterar conta de serviço. Verifique se você tem a chave de recuperação para o gateway, porque você precisa restaurá-lo na mesma máquina, a menos que você queira criar um novo gateway. Você deve reiniciar o serviço de gateway para que a alteração entre em vigor.

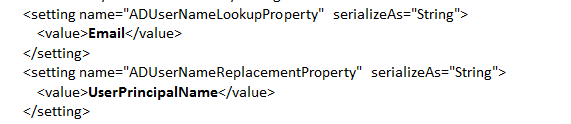

Vá para a pasta de instalação do gateway, C:\Program Files\On-premises data gateway, como administrador para garantir que você tenha permissões de gravação. Abra o arquivo Microsoft.PowerBI.DataMovement.Pipeline.GatewayCore.dll.config .

Edite os

ADUserNameLookupPropertyvalores e deADUserNameReplacementPropertyacordo com as configurações de atributos do AD para seus usuários do AD. Os valores na imagem a seguir são exemplos. Essas configurações diferenciam maiúsculas de minúsculas, portanto, certifique-se de que elas correspondam aos valores no AD.

Se o arquivo não fornecer nenhum valor para a

ADServerPathconfiguração, o gateway usará o catálogo global padrão. Você pode especificar vários valores para oADServerPath. Os valores devem ser separados por ponto-e-vírgula, como no exemplo a seguir:<setting name="ADServerPath" serializeAs="String"> <value> GC://serverpath1; GC://serverpath2;GC://serverpath3</value> </setting>O gateway analisa os valores da

ADServerPathesquerda para a direita até encontrar uma correspondência. Se o gateway não encontrar uma correspondência, ele usará o UPN original. Verifique se a conta que executa o serviço de gateway, PBIEgwService, tem permissões de consulta para todos os servidores AD especificados noADServerPath.O gateway suporta dois tipos de

ADServerPath:- Para WinNT:

<value="WinNT://usa.domain.corp.contoso.com,computer"/> - Para catálogo global (GC):

<value> GC://USA.domain.com </value>

- Para WinNT:

Reinicie o serviço de gateway de dados local para que a alteração de configuração entre em vigor.

Autenticação em uma fonte de dados ativa do Analysis Services

Sempre que um usuário interage com o Analysis Services, o nome de usuário efetivo é passado para o gateway e, em seguida, para o servidor local do Analysis Services. O UPN, que normalmente é o endereço de email usado para entrar na nuvem, é passado para o Analysis Services como o usuário efetivo na EffectiveUserName propriedade de conexão.

Quando o conjunto de dados estiver no Modo de Importação, o gateway enviará o EffectiveUserName do UPN do proprietário do conjunto de dados. Isso significa que o UPN do proprietário do conjunto de dados será passado para o Analysis Services como o usuário efetivo na EffectiveUserName propriedade de conexão.

Esse endereço de email deve corresponder a um UPN definido dentro do domínio local do Ative Directory. O UPN é uma propriedade de uma conta AD. Uma conta do Windows deve estar presente em uma função do Analysis Services para ter acesso ao servidor. Se nenhuma correspondência for encontrada no Ative Directory, a entrada não será bem-sucedida.

Segurança baseada em função e em nível de linha

O Analysis Services também pode fornecer filtragem com base na conta do Ative Directory. A filtragem pode usar segurança baseada em função ou segurança em nível de linha. A capacidade de um usuário de consultar e exibir dados de modelo depende das funções às quais sua conta de usuário do Windows pertence e da segurança dinâmica em nível de linha, se estiver configurada.

Segurança baseada em funções. Os modelos fornecem segurança com base nas funções do usuário. Você pode definir funções para um projeto de modelo específico durante a criação nas ferramentas de Business Intelligence do SQL Server Data Tools. Depois que um modelo é implantado, você pode definir funções usando o SQL Server Management Studio. As funções contêm membros atribuídos pelo nome de usuário do Windows ou pelo grupo do Windows.

As funções definem as permissões que os usuários têm para consultar ou executar ações no modelo. A maioria dos usuários pertence a uma função com permissões de leitura. Outras funções dão aos administradores permissões para processar itens, gerenciar funções de banco de dados e gerenciar outras funções.

Segurança ao nível da linha. Os modelos podem fornecer segurança dinâmica em nível de linha. Qualquer segurança em nível de linha definida é específica do Analysis Services. Para segurança baseada em função, cada usuário deve ter pelo menos uma função, mas nenhum modelo tabular requer segurança dinâmica em nível de linha.

Em um alto nível, a segurança dinâmica define o acesso de leitura de um usuário a dados em linhas específicas em tabelas específicas. Semelhante às funções, a segurança dinâmica em nível de linha depende do nome de usuário do Windows de um usuário.

A implementação de funções e segurança dinâmica em nível de linha em modelos está além do escopo deste artigo. Para obter mais informações, consulte Funções em modelos tabulares e Funções de segurança (Analysis Services - Dados multidimensionais). Para obter uma compreensão mais aprofundada da segurança do modelo de tabela, baixe o whitepaper Protegendo o modelo semântico de BI tabular.

Autenticação do Microsoft Entra

Os serviços de nuvem da Microsoft usam o Microsoft Entra ID para autenticar usuários. Microsoft Entra ID é o locatário que contém nomes de usuário e grupos de segurança. Normalmente, o endereço de e-mail com o qual um usuário entra é o mesmo que o UPN da conta.

Funções na instância local do Ative Directory

Para que o Analysis Services determine se um usuário pertence a uma função com permissões para ler dados, o servidor precisa converter o nome de usuário efetivo passado da ID do Microsoft Entra para o gateway e para o servidor do Analysis Services. O servidor do Analysis Services passa o nome de usuário efetivo para um controlador de domínio (DC) do Windows Ative Directory. Em seguida, o controlador de domínio do Ative Directory valida que o nome de usuário efetivo é um UPN válido em uma conta local. O DC retorna o nome de usuário do Windows do usuário de volta para o servidor do Analysis Services.

Não é possível usar EffectiveUserName em um servidor do Analysis Services que não ingressou no domínio. O servidor do Analysis Services deve estar associado a um domínio para evitar erros de entrada.

Identifique o seu UPN

Talvez você não saiba qual é o seu UPN e talvez não seja um administrador de domínio. Pode utilizar o seguinte comando a partir da sua estação de trabalho para descobrir o UPN da sua conta:

whoami /upn

O resultado é semelhante a um endereço de e-mail, mas é o UPN que está na sua conta de domínio. Se você usar uma fonte de dados do Analysis Services para conexões em tempo real e esse UPN não corresponder ao endereço de email usado para entrar no Power BI, talvez seja necessário mapear seu nome de usuário.

Sincronizar um AD local com o Microsoft Entra ID

Se você planeja usar conexões ao vivo do Analysis Services, suas contas locais do AD devem corresponder à ID do Microsoft Entra. O UPN deve corresponder entre as contas.

Os serviços na nuvem utilizam apenas contas dentro do Microsoft Entra ID. Se você adicionar uma conta em sua instância local do AD que não existe na ID do Microsoft Entra, não poderá usar a conta. Há várias maneiras de fazer a correspondência entre suas contas locais do AD e a ID do Microsoft Entra:

Adicione contas manualmente ao Microsoft Entra ID.

Crie uma conta no portal do Azure ou no centro de administração do Microsoft 365, com um nome de conta que corresponda ao UPN da conta do AD local.

Use o Microsoft Entra Connect Sync para sincronizar contas locais com seu locatário do Microsoft Entra.

O Microsoft Entra Connect garante que o UPN corresponda entre a ID do Microsoft Entra e sua instância local do AD. A ferramenta Microsoft Entra Connect fornece opções para sincronização de diretórios e configuração de autenticação. As opções incluem sincronização de hash de senha, autenticação de passagem e federação. Se você não for um administrador ou um administrador de domínio local, entre em contato com o administrador de TI para obter ajuda com a configuração.

Nota

A sincronização de contas com o Microsoft Entra Connect Sync cria novas contas no seu locatário do Microsoft Entra.

Usar a fonte de dados

Depois de adicionar a fonte de dados SSAS, ela estará disponível para uso com conexões em tempo real ou por meio de atualização agendada.

Nota

O nome do servidor e do banco de dados deve corresponder entre o Power BI Desktop e a fonte de dados no gateway de dados local.

O link entre o conjunto de dados e a fonte de dados no gateway é baseado no nome do servidor e no nome do banco de dados. Esses nomes devem corresponder. Por exemplo, se você fornecer um endereço IP para o nome do servidor no Power BI Desktop, deverá usar o endereço IP da fonte de dados na configuração do gateway. Se você usar SERVER\INSTANCE no Power BI Desktop, também deverá usar SERVER\INSTANCE na fonte de dados configurada para o gateway. Esse requisito vale para conexões em tempo real e atualização agendada.

Usar a fonte de dados com conexões em tempo real

Você pode usar uma conexão ao vivo em instâncias tabulares ou multidimensionais. Você seleciona uma conexão em tempo real no Power BI Desktop quando se conecta aos dados pela primeira vez. Verifique se o nome do servidor e do banco de dados corresponde entre o Power BI Desktop e a fonte de dados configurada para o gateway. Além disso, para poder publicar conjuntos de dados de conexão em tempo real, os usuários devem aparecer em Usuários na lista de fontes de dados.

Depois de publicar relatórios, a partir do Power BI Desktop ou obtendo dados no serviço do Power BI, a sua ligação de dados deve começar a funcionar. Pode levar vários minutos depois de criar a fonte de dados no gateway antes que você possa usar a conexão.

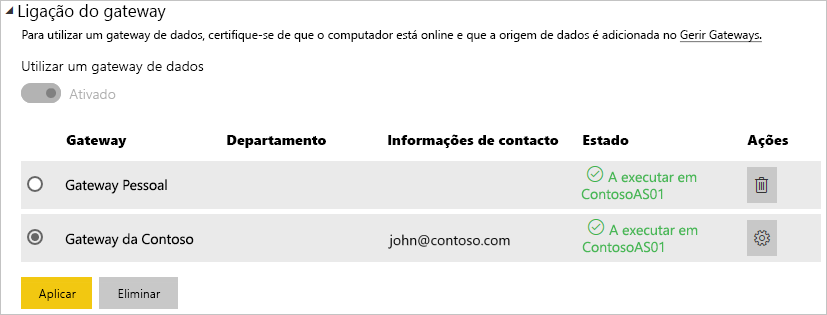

Usar a fonte de dados com atualização agendada

Se você estiver listado na guia Usuários da fonte de dados configurada no gateway e o nome do servidor e do banco de dados coincidirem, você verá o gateway como uma opção a ser usada com a atualização agendada.

Limitações das conexões em tempo real do Analysis Services

Os recursos de formatação e tradução no nível da célula não são suportados.

As ações e os conjuntos nomeados não são expostos ao Power BI. Você ainda pode se conectar a cubos multidimensionais que contêm ações ou conjuntos nomeados para criar elementos visuais e relatórios.

Requisitos de SKU

| Versão do servidor | SKU necessário |

|---|---|

| 2014 | Business Intelligence e SKU Empresarial |

| 2016 | SKU padrão ou superior |

| 2017 | SKU padrão ou superior |

| 2019 | SKU padrão ou superior |

| 2022 | SKU padrão ou superior |

Conteúdos relacionados

Tem dúvidas? Experimente a Comunidade do Power BI.