Configurar o Azure Front Door com sites do Power Pages

Como criador de sites, pode utilizar o Azure Front Door com o Power Pages para utilizar as suas capacidades de colocação em cache na periferia e de firewall de aplicações Web (WAF). Neste artigo, irá aprender a configurar o Azure Front Door com o Power Pages.

Nota

- Embora este artigo esteja focado no Azure Front Door, podem ser utilizados passos semelhantes para qualquer outra rede de entrega de conteúdos ou fornecedor WAF. A terminologia utilizada por vários componentes pode ser diferente.

- Enquanto as definições de HTTPS de domínio personalizado através do portal do Azure permitem escolher uma versão TLS mínima predefinida entre a 1.0 e a 1.2, utilize a versão TLS 1.2 para cifras fortes.

Siga estes passos para configurar o Azure Front Door com o Power Pages:

- Configurar o ponto final do Azure Front Door e o nome de domínio personalizado que os utilizadores do site utilizarão.

- Configurar o seu site do Power Pages como a origem.

- Configurar as regras de encaminhamento para a colocação em cache de pedidos estáticos.

- Configurar as regras de WAF para analisar pedidos de entrada.

- Configurar o site para aceitar tráfego apenas a partir do Azure Front Door.

Configurar o ponto final do Azure Front Door e o nome de domínio personalizado

Nesta secção, irá aprender a configurar o serviço Azure Front Door e a ativar um nome de domínio personalizado para esta configuração.

Pré-requisitos

Uma subscrição do Azure com acesso à criação de novos serviços.

Um nome de domínio personalizado e acesso ao fornecedor DNS para a configuração de nome de domínio personalizado.

Um certificado SSL que será utilizado para o nome de domínio personalizado. O certificado tem de cumprir os requisitos mínimos para o Power Pages.

Acesso do proprietário ao Power Pages, para configurar o nome de domínio personalizado.

Configurar o ponto final do Azure Front Door

Nota

Se já criou o recurso do Azure Front Door, vá para o passo 3 do procedimento seguinte.

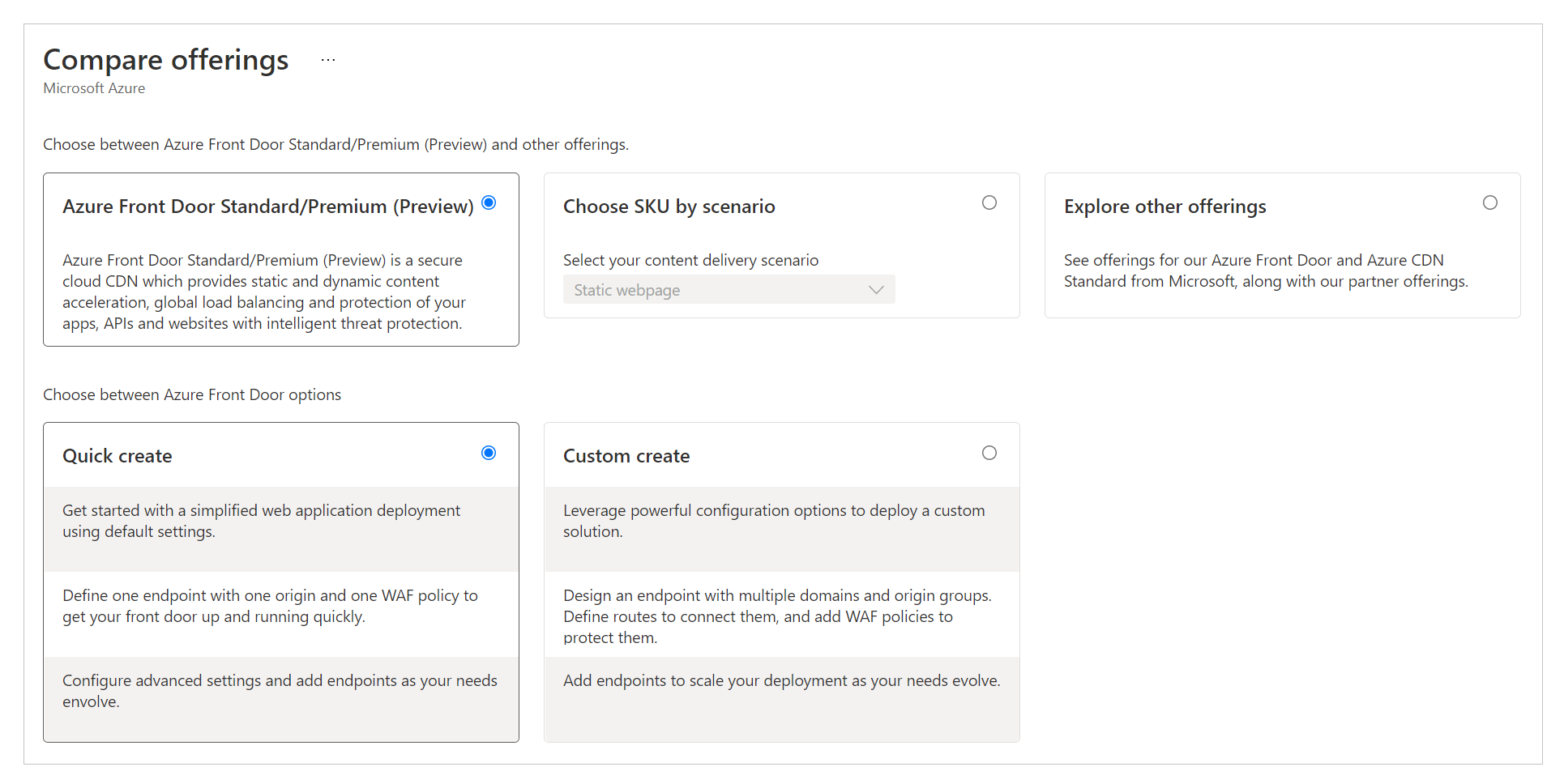

Inicie sessão no portal do Azure e crie um novo recurso do Azure Front Door (Standard ou Premium). Mais informações: Início Rápido: Criar um perfil Standard/Premium do Azure Front Door - Portal do Azure

Selecione Criação rápida.

Gorjeta

A maioria das definições do Azure Front Door pode ser alterada mais tarde.

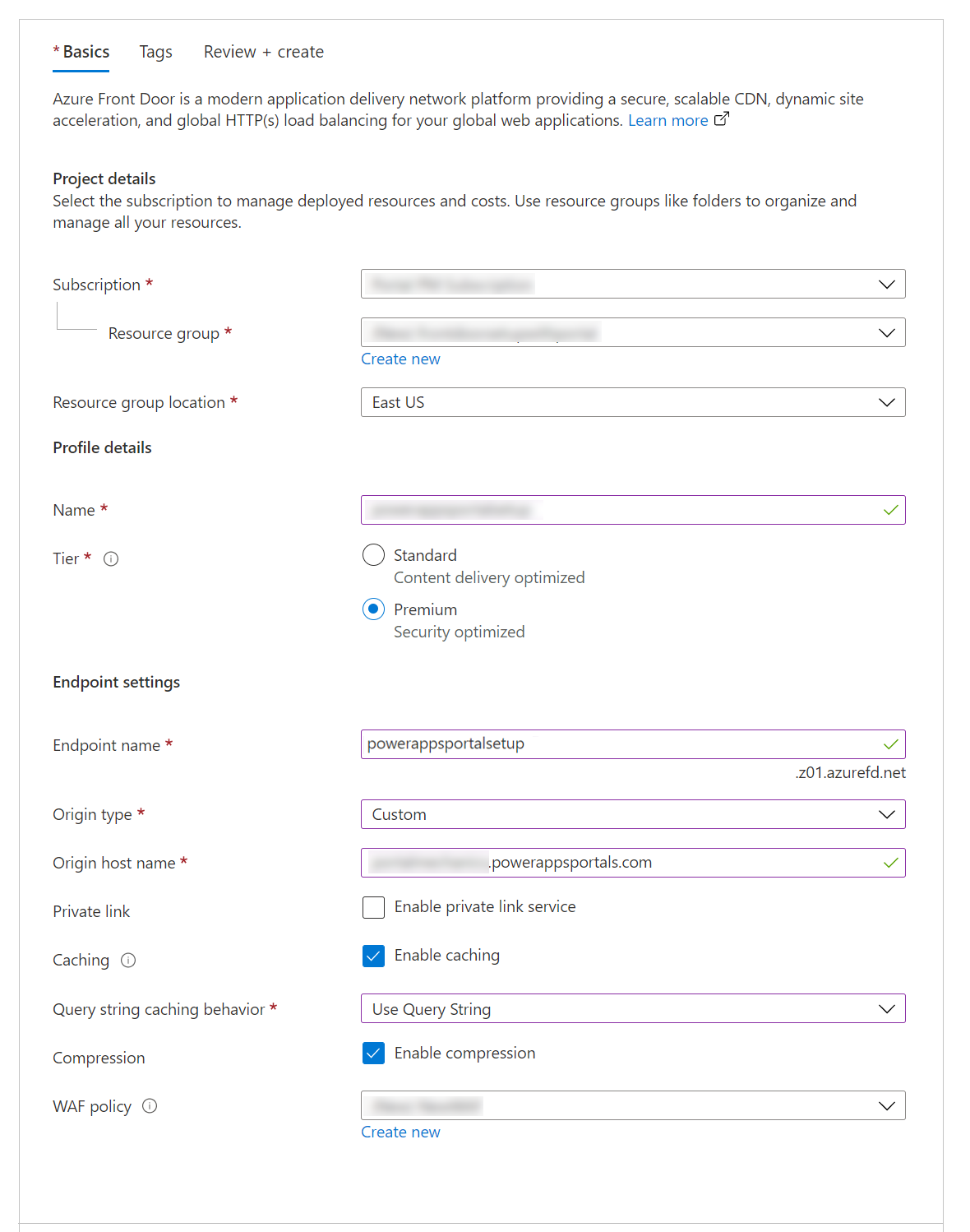

Selecione ou preencha os seguintes detalhes para configurar o recurso.

Opção Descrição Detalhes do projeto Definições relacionadas com a organização dos recursos, semelhantes a qualquer outro recurso do Azure. Subscrição Selecione a subscrição onde será criado o recurso do Azure Front Door. Grupo de recursos Selecione o grupo de recursos para o Azure Front Door. Também pode criar um novo grupo de recursos. Localização do grupo de recursos A localização do grupo de recursos. Detalhes do perfil A configuração para o Azure Front Door. Nome O nome do recurso do Azure Front Door. Escalão Selecione um escalão para o recurso do Azure Front Door. Para este artigo, selecionamos o escalão Premium, que permite o acesso ao conjunto de regras gerido pela Microsoft e à regra de prevenção de bots definida para WAF. Definições do ponto final Definições para o ponto final do Azure Front Door. Nome do ponto final Introduza um nome para os seus pedidos do Azure Front Door. Este nome é o URL real que servirá o tráfego para os utilizadores. Mais tarde, vamos configurar um nome de domínio personalizado que aponta para este URL. Tipo de origem Selecione Personalizado. Nome do anfitrião de origem O nome do anfitrião do seu site do Power Pages.

Formato:yoursitename.powerappsportals.comouyoursitename.microsoftcrmportals.comsemhttps://no início.

Por exemplo,contoso.powerappsportals.comLigação privada Não ative o serviço de ligação privada. Colocação em cache Ative a colocação em cache. A colocação em cache utiliza as capacidades de colocação em cache na periferia para o conteúdo estático.

A colocação em cache é abordada mais adiante em "Configurar as regras de encaminhamento para a colocação em cache de pedidos estáticos", posteriormente neste artigo.Comportamento da colocação em cache de cadeias de consulta Selecione Utilizar Linha de Consulta. Esta opção garantirá que, se uma página tiver um conteúdo dinâmico que satisfaça a cadeia de consulta, levará em conta a cadeia de consulta. Compressão Ative a compressão. Política de WAF Crie uma nova política de WAF ou utilize uma existente.

Para obter informações sobre a política de WAF, consulte "Configurar as regras de WAF para analisar pedidos de entrada" posteriormente neste artigo e também Tutorial: Criar uma política de Firewall de Aplicações Web no Azure Front Door utilizando o portal do Azure.Selecione Rever + Criar e aguarde que a configuração termine. Normalmente, isto leva 5 a 10 minutos.<

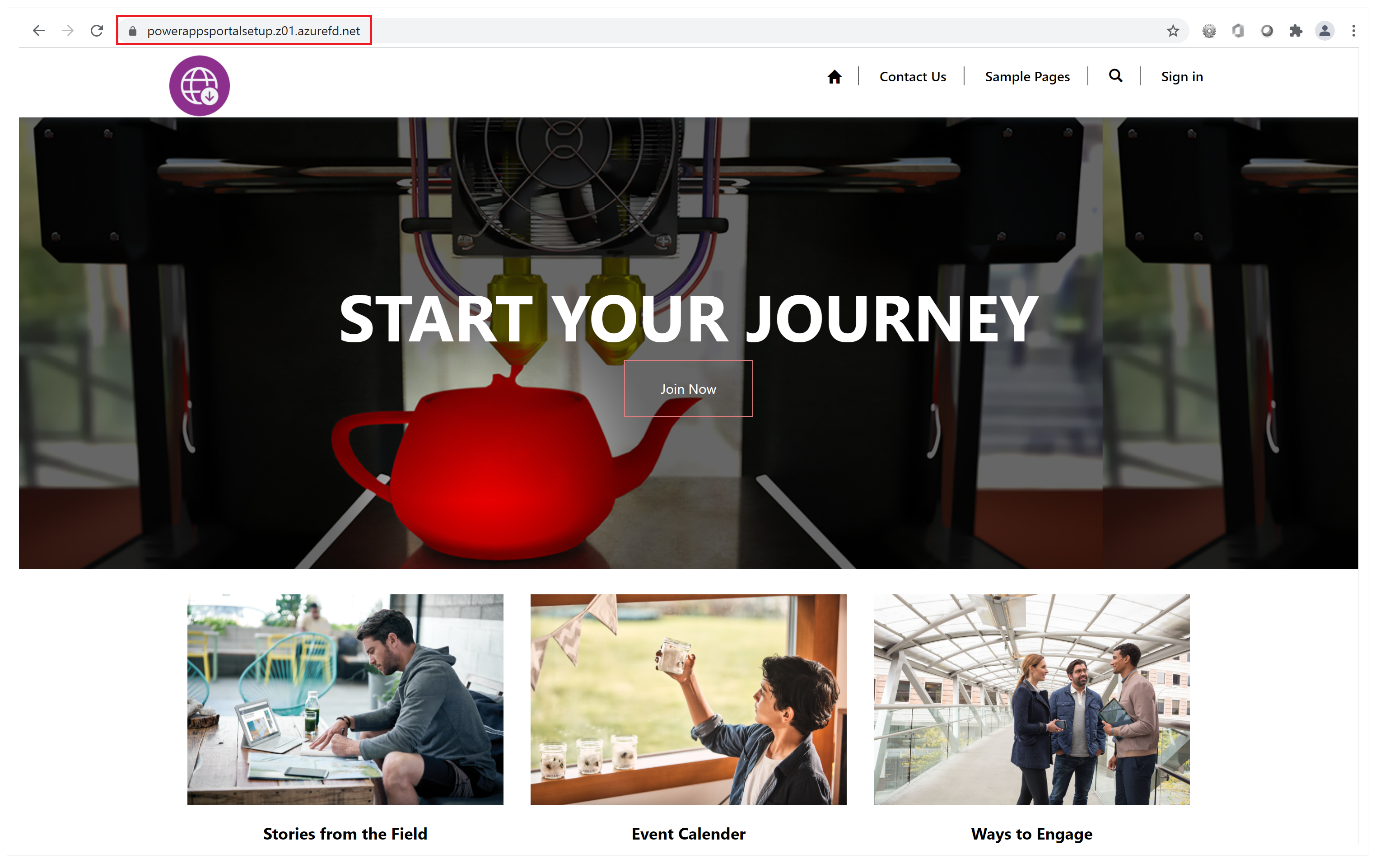

Valide a configuração navegando para o URL do ponto final (por exemplo,

contoso.example.azurefd.net) e verificando se mostra o conteúdo do seu site do Power Pages.

Gorjeta

Se vir uma resposta "404 Não Encontrado", a configuração pode não ter terminado. Espere um pouco e tente de novo.

Configurar um nome do domínio personalizado

Até agora, o ponto final do Azure Front Door foi configurado para servir o tráfego a partir do back-end do Power Pages. No entanto, esta configuração ainda utiliza o URL do Azure Front Door, que irá causar problemas como falhas de verificação de captcha ou problemas de dimensionamento.

Os browser rejeitam os cookies definidos pelo Power Pages quando utiliza um URL de ponto final do Azure Front Door diferente do URL do seu site. Por isso, tem de configurar um nome de domínio personalizado tanto para o seu site, como para o ponto final do Azure Front Door.

Configure um nome de domínio personalizado no seu site. Mais informações: Adicionar um nome de domínio personalizado.

Ative o nome de domínio personalizado do seu site no recurso do Azure Front Door, fazendo o seguinte:

Atualize o seu fornecedor de DNS removendo o registo CNAME criado anteriormente durante a configuração do domínio personalizado para o Power Pages. Apenas o CNAME deve ser atualizado; não remova o nome do anfitrião de origem. O DNS irá apontar CNAME para o ponto final do Azure Front Door. O único objetivo para adicionar o CNAME foi garantir que o nome do anfitrião personalizado estará presente no Power Pages. Esta presença garante que o Power Pages pode servir o tráfego para este nome de domínio personalizado através do Azure Front Door e todos os cookies do site também terão o domínio configurado corretamente.

Configure o nome de domínio personalizado no ponto final do Azure Front Door seguindo estes passos: Crie um domínio personalizado no SKU do Azure Front Door Standard/Premium utilizando o portal do Azure.

Verifique o seguinte para validar a configuração:

O nome de domínio personalizado aponta para o ponto final do Azure Front Door. Utilize nslookup para verificar se uma entrada CNAME para o ponto final do Azure Front Door é devolvida corretamente. Se a entrada do CNAME ainda apontar para o Power Pages, terá de corrigir isso.

Ao navegar para o nome de domínio personalizado poderá ver a sua página do site do Power Pages.

Depois de seguir estes passos, tem uma configuração básica do ponto final do Azure Front Door concluída para o site. Nos próximos passos, irá atualizar as várias definições e regras para tornar esta configuração mais eficiente e melhor no manuseamento de diferentes casos de utilização.

Configurar o site como um servidor de origem

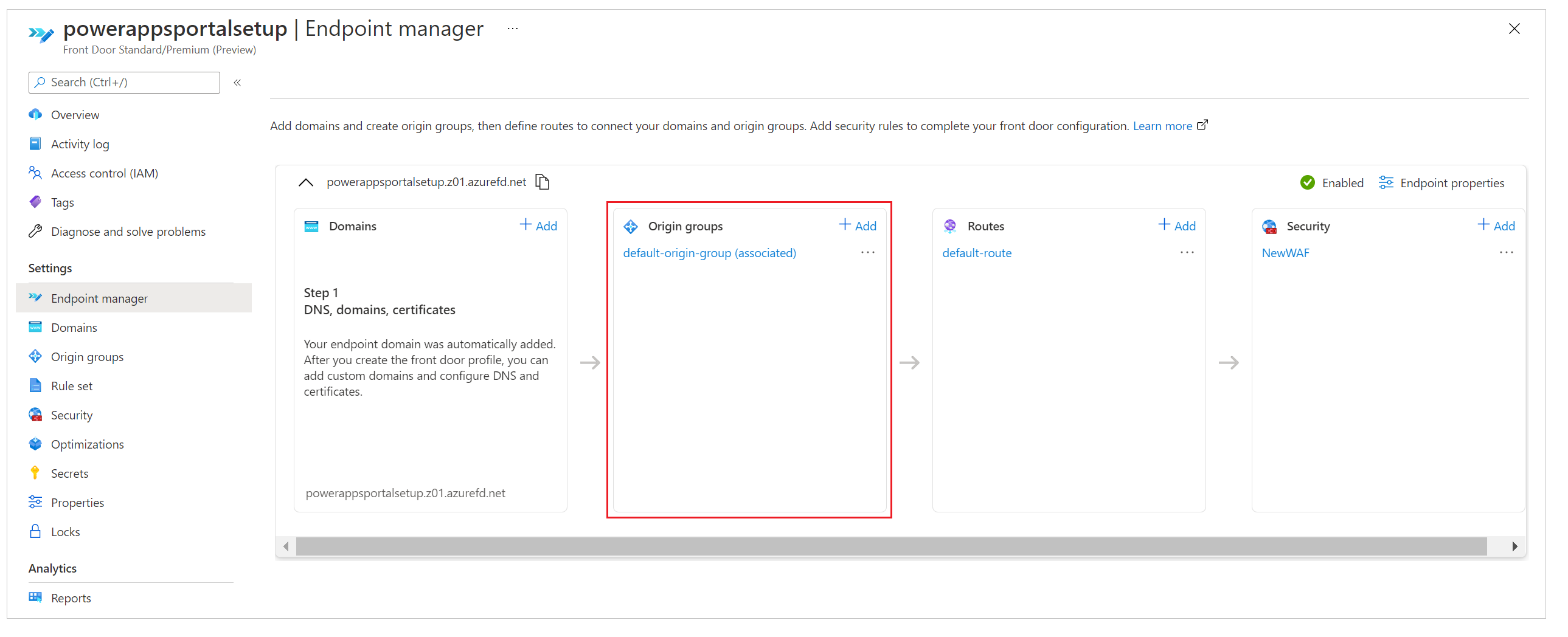

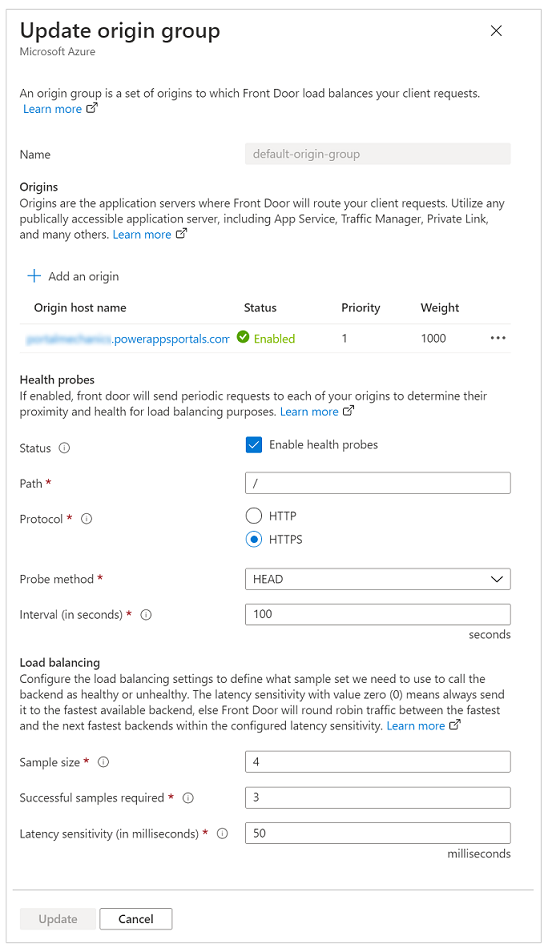

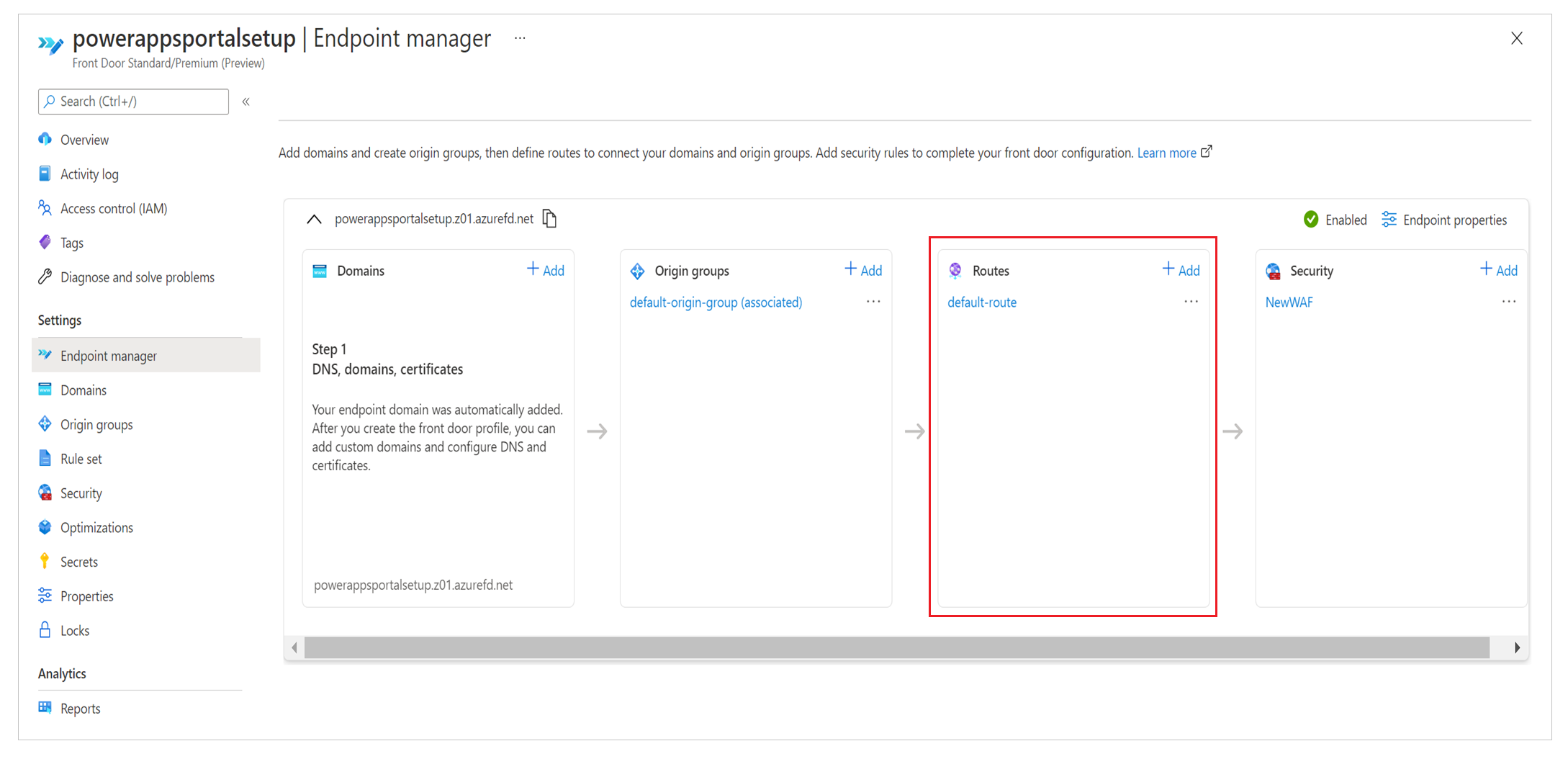

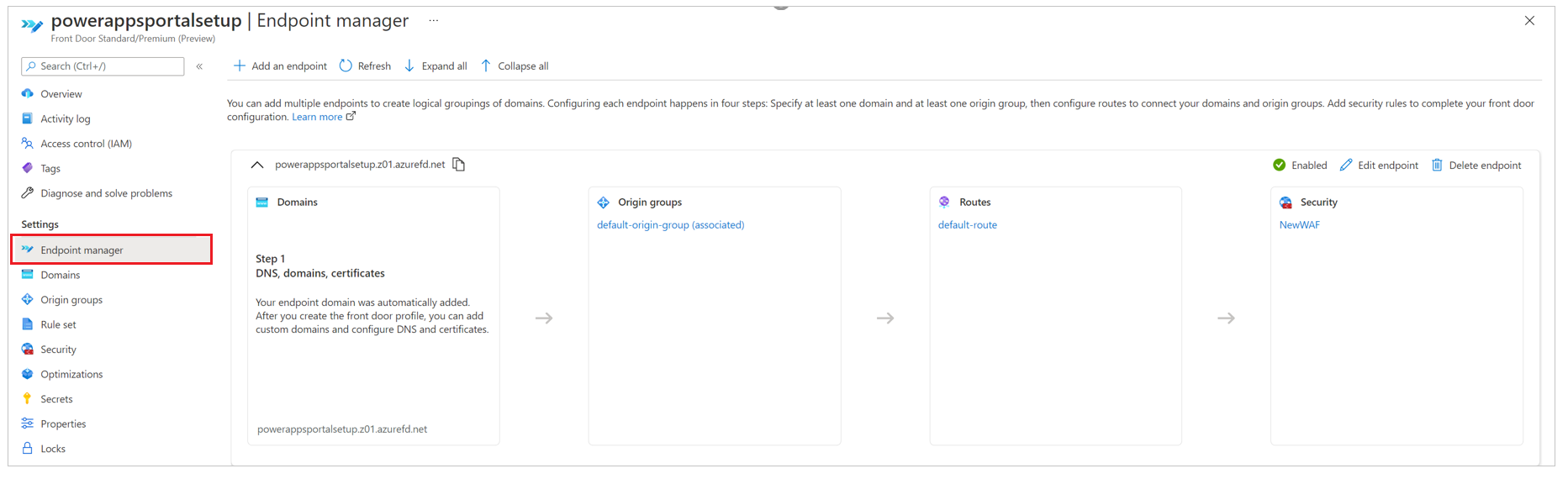

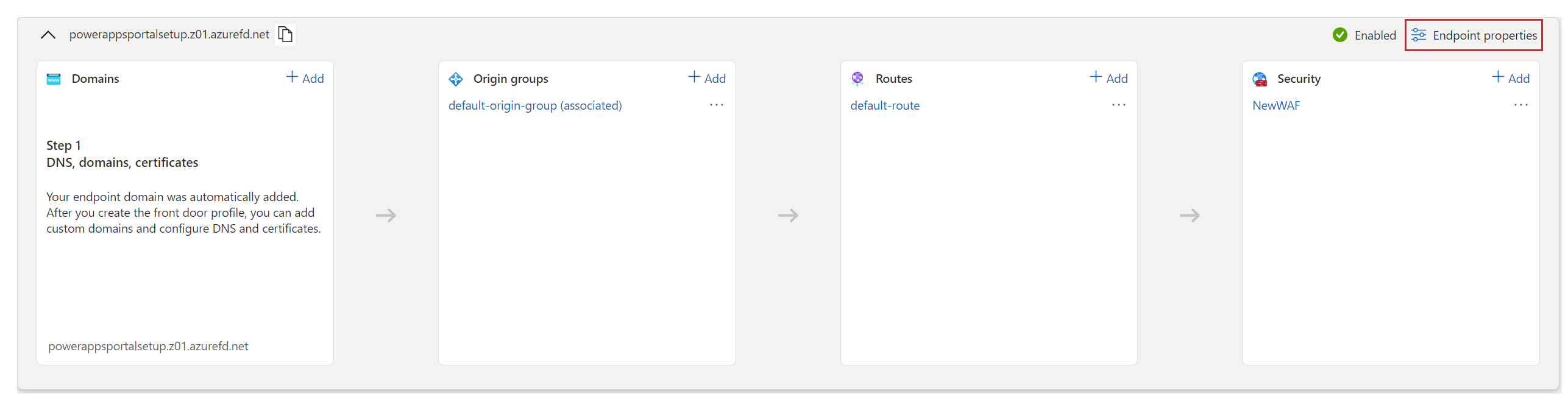

O próximo passo é otimizar as definições do servidor de origem para garantir que a configuração funciona corretamente. Utilize Gestor de pontos finais nas configurações do Azure Front Door no portal do Azure para atualizar as definições do grupo de origem.

Durante a configuração de criação rápida que executou anteriormente, introduziu detalhes do ponto final que criaram automaticamente a configuração com o nome grupo-de-origem-predefinido (associado) (este nome pode variar consoante as definições da região). Para este passo, irá modificar as definições para o grupo-de-origem-predefinido. A imagem que se segue mostra o aspeto das definições para este passo quando abre o grupo de origem pela primeira vez.

As origens no Azure Front Door representam o serviço de back-end ao qual os servidores da periferia do Azure Front Door se ligam para servir conteúdo aos utilizadores. Pode adicionar múltiplas origens à sua instância do Azure Front Door para obter conteúdo de vários serviços de back-end.

Gorjeta

O Power Pages proporciona uma elevada disponibilidade na sua camada de serviço, daí que um único servidor de origem seja suficiente para configurar origens para sites.

A única origem dos sites do Power Pages deve apontar para o nome do anfitrião do seu site (que configurou anteriormente). Se não seguiu os passos de configuração de criação rápida, pode adicionar uma nova origem que aponta para o nome do anfitrião do seu site.

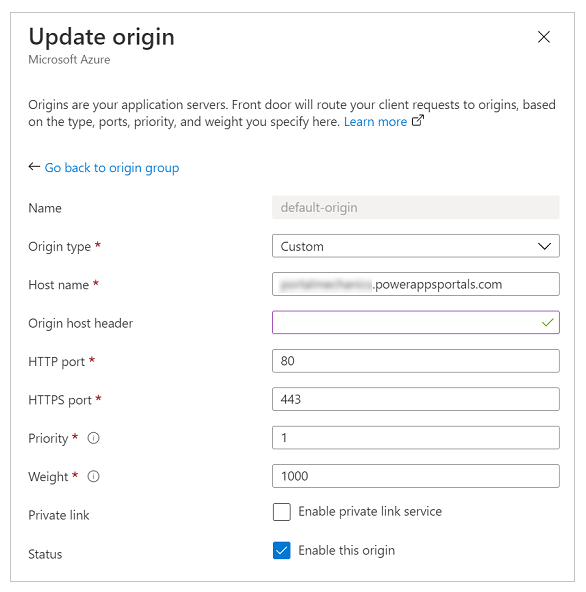

A imagem a seguir mostra um exemplo da configuração de origem.

Utilizar as definições seguintes para configurar a origem dos sites do Power Pages.

| Opção | Valor ou tipo de configuração |

|---|---|

| Tipo de origem | Selecione Personalizado. |

| Nome do anfitrião de origem | Introduza o nome do anfitrião do site. Por exemplo, contoso.powerappsportals.com |

| Cabeçalho de anfitrião de origem | Introduza o nome de domínio personalizado ou deixe vazio. O primeiro garante que o Azure Front Door envia o cabeçalho de origem como um nome de domínio personalizado; o segundo faz com que passe por tudo o que o utilizador forneceu durante o pedido. |

| Porta HTTP | 80 |

| Porta HTTPS | 443 |

| Prioridade | 1 |

| Espessura | 1000 |

| Ligação privada | Desativados |

| Estado | Selecione a caixa de verificação Ativar esta origem. |

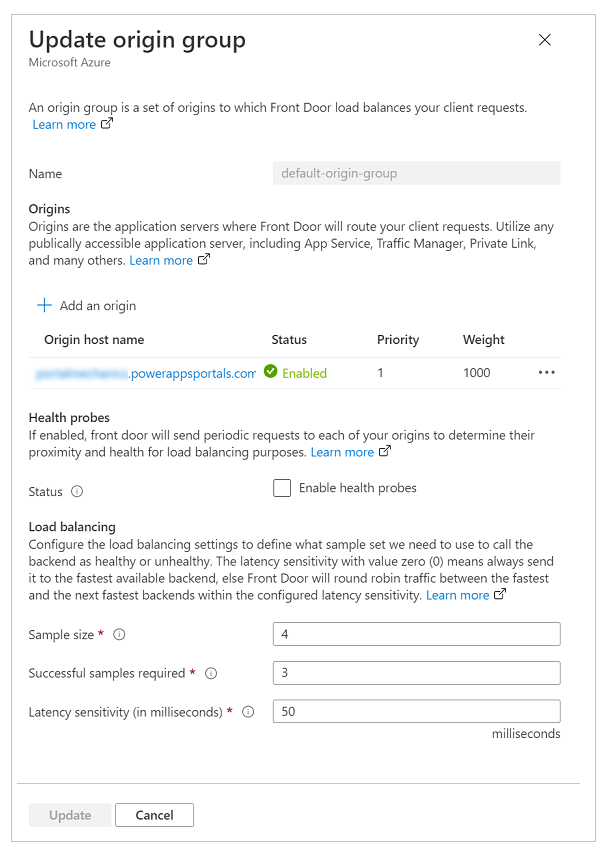

Depois de configurar a origem e regressar ao grupo de origem, atualize as definições para as sondas do estado de funcionamento e as opções de balanceamento de carga, conforme descrito na tabela seguinte.

| Opção | Valor ou tipo de configuração |

|---|---|

| Sondas do estado de funcionamento | As sondas do estado de funcionamento são um mecanismo para garantir que o serviço de origem está operacional e tomar as decisões de encaminhamento de tráfego consoante os resultados da sonda. Neste caso, não precisamos de sondas do estado de funcionamento, por isso desativámos esta opção. |

| Balanceamento de carga | Como temos uma única configuração de origem e as sondas do estado de funcionamento estão desativadas, esta definição não vai desempenhar nenhuma função nesta configuração. |

Valide que a configuração do grupo de origem se parece com a imagem seguinte.

Configurar as regras de encaminhamento para a colocação em cache de pedidos estáticos

As rotas determinam como utilizamos as capacidades de colocação em cache na periferia do Azure Front Door para melhorar a escalabilidade de um site. A configuração das rotas é também um passo importante para garantir que não estamos a colocar em cache conteúdo dinâmico servido pelo site, o que poderia levar a um acesso a dados não intencional.

Para a configuração de regras, teremos de fazer o seguinte:

- Definir a configuração da rota.

- Configurar um conjunto de regras.

- Associar o conjunto de regras a uma rota.

- Validar as regras e a configuração da rota.

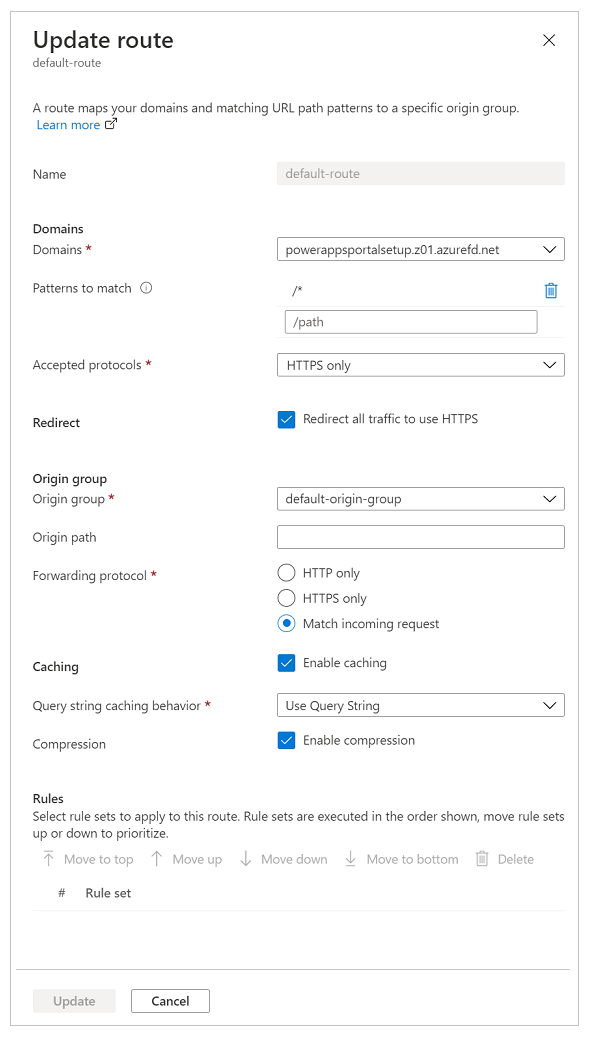

Definir a configuração da rota

Para definir a configuração da rota, selecione Gestor de pontos finais no painel esquerdo, selecione Rotas e, em seguida, selecione a rota predefinida. A Rota predefinida é criada durante a experiência de configuração de criação rápida.

Atualize a configuração da rota conforme descrito na tabela seguinte.

| Opção | Configuração |

|---|---|

| Secção de domínios | |

| Domínios | O nome de domínio que usou anteriormente durante a configuração do nome de domínio personalizado. |

| Padrões para correspondência | Defina como /* (valor predefinido); todos os pedidos do site serão enviados para a mesma origem na nossa configuração. |

| Protocolos aceites | Defina como Apenas HTTPS para garantir que todo o tráfego servido está seguro. |

| Redirecionamento | Selecione a caixa de verificação Redirecionar todo o tráfego para utilizar HTTPS. |

| Secção Grupo de origem | |

| Grupo de origem | Defina como o grupo de origem que definiu anteriormente. |

| Caminho de origem | Mantenha vazio. |

| Protocolo de reencaminhamento | Defina como Apenas HTTPS ou Corresponder a pedido de entrada. |

| Secção Colocação em cache | |

| Colocação em cache | Selecione a caixa de verificação Colocação em cache se quiser utilizar a colocação em cache na periferia. |

| Comportamento da colocação em cache de cadeias de consulta | Selecione Utilizar Cadeia de Consulta para garantir que o conteúdo dinâmico baseado na cadeia de consulta pode ser servido. |

| Compressão | Selecione Ativar compressão para otimizar a entrega de conteúdos. |

Configurar um conjunto de regras

Os conjuntos de regras regem a forma como o conteúdo deve ser colocado em cache. Este passo é importante, pois rege a forma como o conteúdo será cached pelos servidores de borda para melhorar o dimensionamento para o site. No entanto, um conjunto de regras incorretamente configurado pode levar à colocação em cache de conteúdo dinâmico que deve ser servido especificamente para cada utilizador individual.

Para configurar corretamente o conjunto de regras, é importante que compreenda o tipo de conteúdo que o seu site está a servir. Esta compreensão ajuda-o a configurar o conjunto de regras utilizando regras eficazes. Para o cenário deste artigo, o site utiliza conteúdo dinâmico em todas as páginas e também serve ficheiros estáticos; por conseguinte, o site está a tentar alcançar o seguinte:

- Todos os ficheiros estáticos são colocados em cache e servidos a partir dos servidores Edge.

- Nenhum dos conteúdos da página é colocado em cache.

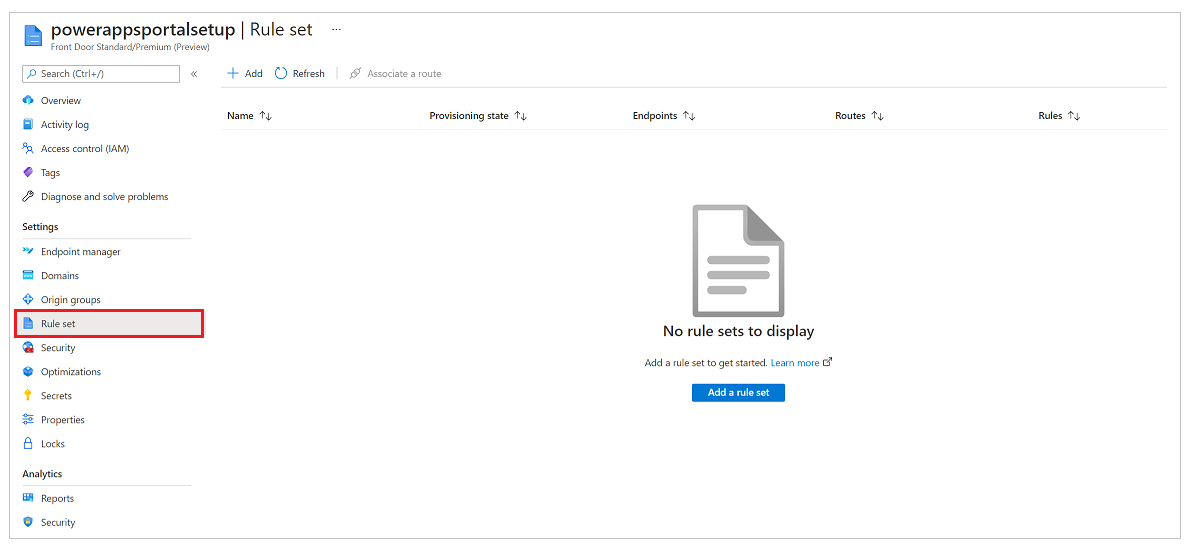

Para configurar este conjunto de regras

No painel esquerdo, selecione Conjunto de regras e, em seguida, selecione Adicionar um conjunto de regras.

Introduza um nome para o conjunto de regras e, em seguida, guarde-o.

Agora, vamos configurar o conjunto de regras com base na exigência do negócio, com a configuração seguinte para cumprir os requisitos para o cenário mencionado anteriormente.

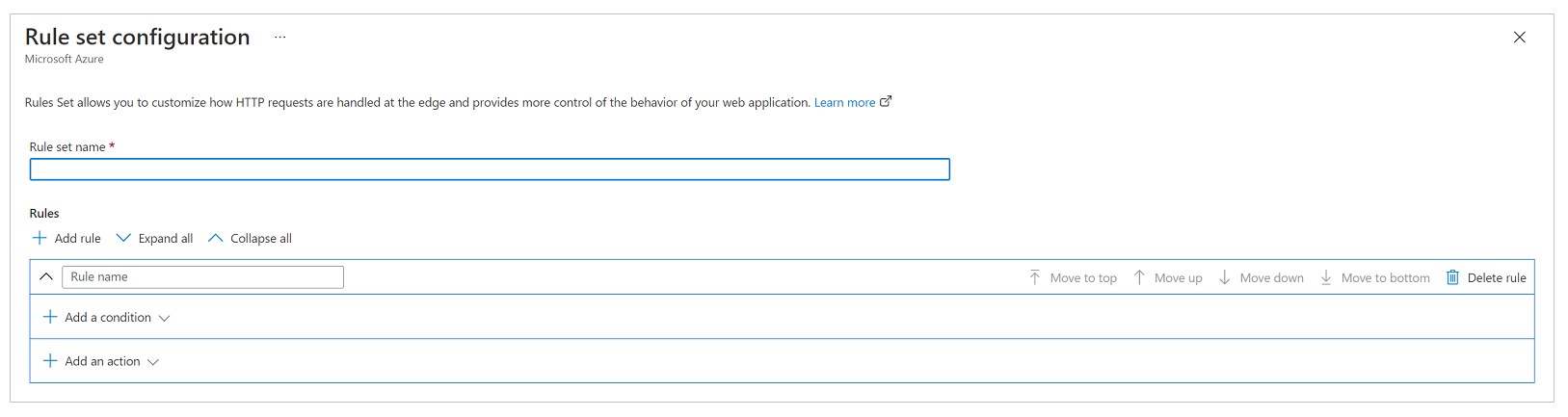

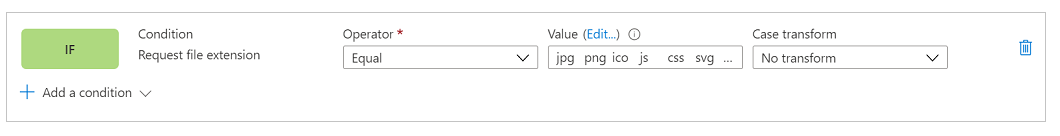

Requisito: todos os ficheiros estáticos são colocados em cache e servidos a partir dos servidores Edge

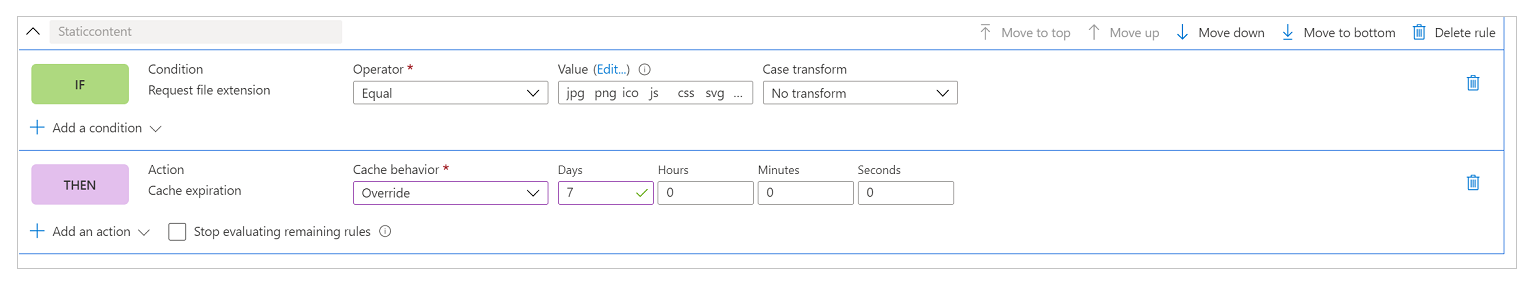

O site neste cenário pode conter ficheiros estáticos com extensões de nome de ficheiros de .css, .png, .jpg, .js, .svg, .woff ou .ico. Como tal, precisamos de uma regra para avaliar a extensão do nome do ficheiro do pedido e verificar se existem tipos específicos de ficheiro.

Nota

Existem outras formas de escrever esta regra, tais como utilizar o URL do pedido ou o nome do ficheiro. Para obter mais informações sobre as condições de correspondência da regras do Azure Front Door, aceda às Condições de correspondências do Motor das Regras do Azure Front Door.

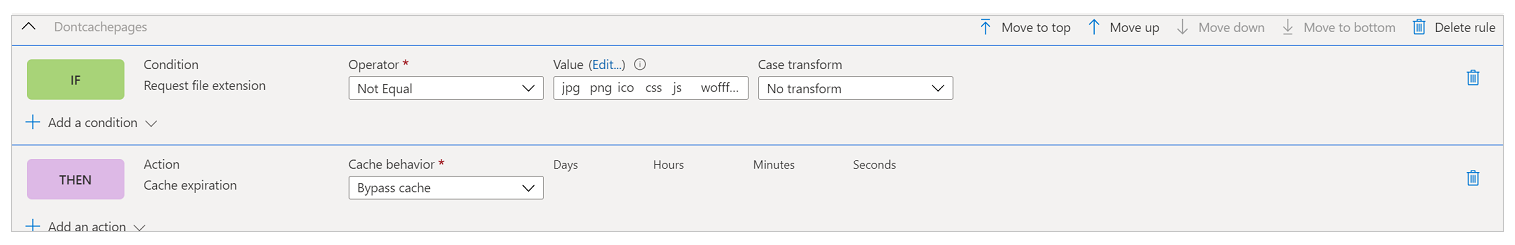

Captura de ecrã de uma condição IF denominada "Extensões de ficheiro de pedido" com o Operador definido como Igual, o valor definido como css png jpg js svg woff ico e a Transformação de maiúsculas/minúsculas definida como Sem transformação.

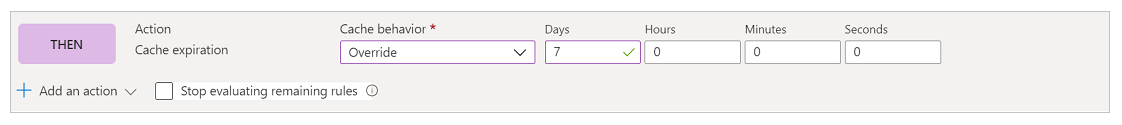

Na configuração da ação seguinte, substitui o cabeçalho da cache definido pelo Power Pages, para que estes ficheiros fiquem na cache um pouco mais de tempo no browser. Por predefinição, o Power Pages define a expiração da colocação em cache para um dia. Mas iremos substituir isto neste cenário e defini-lo como sete dias configurando uma ação Expiração da cache e definindo o Comportamento da cache como Substituir, conforme mostrado na imagem seguinte.

No fim, a regra completa parece-se com a imagem seguinte.

Requisito: nenhum dos conteúdos da página é colocado em cache

Em geral, a configuração do site do Power Pages garante que se uma página tiver um formulário incorporado (o que significa que está a servir conteúdo específico para um registo), terá o valor do cabeçalho Cache-control definido como privado, o que assegura que o Azure Front Door não colocará em cache esse pedido. No entanto, este método não leva em conta os cenários em que está a utilizar modelos líquidos para incorporar conteúdo específico do utilizador nas páginas, como apresentar um registo específico a um conjunto de utilizadores. Por isso, vamos adicionar uma regra explícita para garantir que nenhuma página do site é colocada em cache.

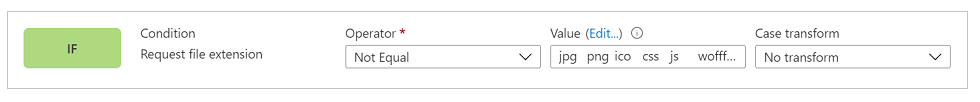

O primeiro passo é preparar a condição. A condição faz uma verificação inversa do que fizemos na primeira regra e verifica que o pedido não inclui uma extensão de nome de ficheiro que aponta para um dos tipos de ficheiro que queremos colocar em cache.

Captura de ecrã de uma condição IF denominada "Extensões de ficheiro de pedido" com o Operador definido como Diferente de, o valor definido como css png jpg js svg woff ico e a Transformação de maiúsculas/minúsculas definida como Sem transformação.

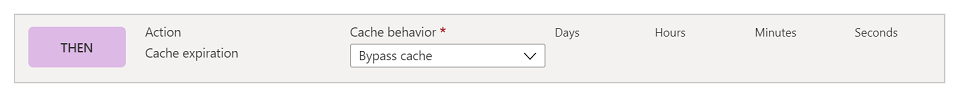

Nas condições de ação, semelhantes à regra anterior, vamos escrever uma ação para Expiração da cache. No entanto, desta vez, vamos definir o comportamento para Ignorar cache. Deste modo, irá garantir que qualquer pedido que cumpra esta regra não é colocado em cache.

A regra completa parece-se com a imagem seguinte.

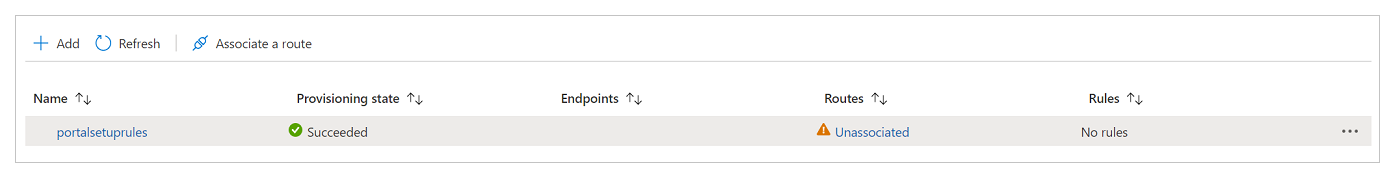

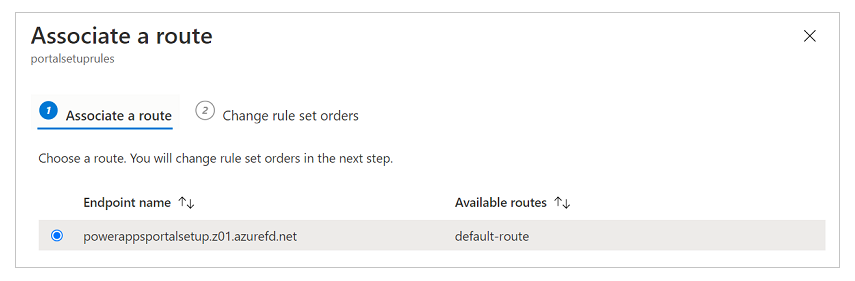

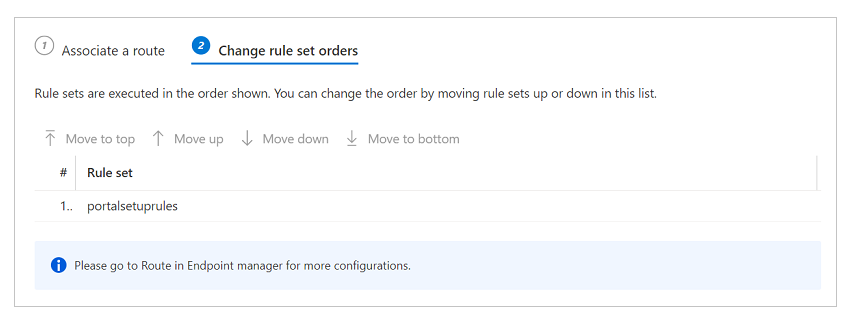

Associar o conjunto de regras a uma rota

Depois de ter criado o conjunto de regras, o próximo passo é associá-lo a uma rota.

Selecione o conjunto de regras e, em seguida, selecione Associar uma rota na barra de comando.

Selecione o nome do ponto final e a rota disponível. Podem existir várias rotas disponíveis, por isso selecione a que configurou anteriormente.

Se tiver vários conjuntos de regras e pretender definir a ordem em que devem ser avaliados, selecione Alterar a ordem dos conjuntos de regras e configure a ordem. O nosso cenário de exemplo tem apenas um conjunto de regras.

Selecione Concluído para concluir.

Validar as regras e a configuração da rota

Para validar se as regras e configurações de rotas estão a funcionar corretamente, certifique-se de que todo o tráfego é servido através de HTTPS e que as regras de colocação em cache são avaliadas corretamente.

Para garantir que todo o tráfego é servido através de HTTPS e todas as chamadas HTTP são redirecionadas para HTTPS

- Introduza o nome de domínio num browser e certifique-se de que o URL muda automaticamente para HTTPS enquanto o conteúdo é composto.

Para garantir que as regras de colocação em cache são avaliadas e funcionam conforme esperado

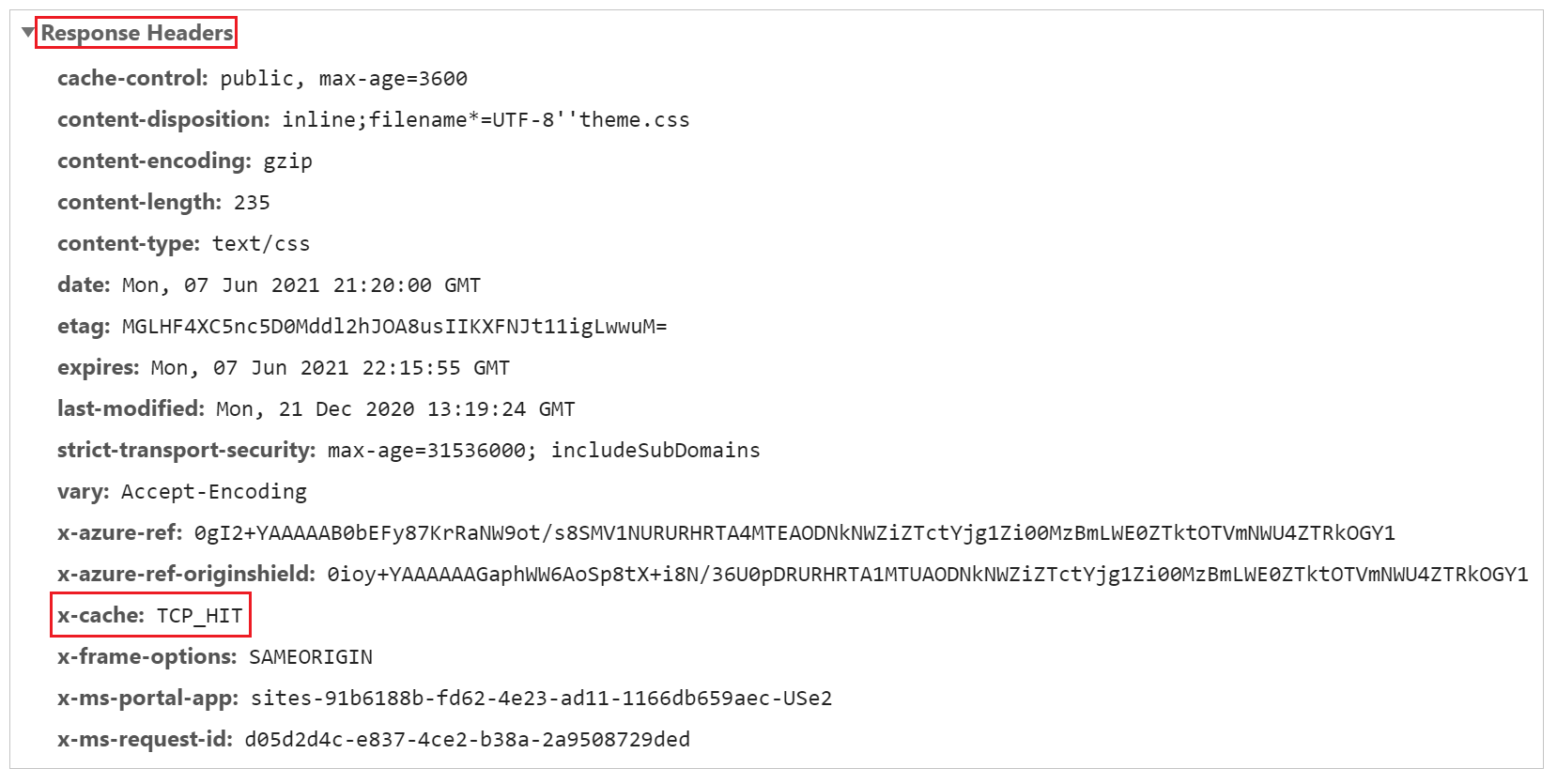

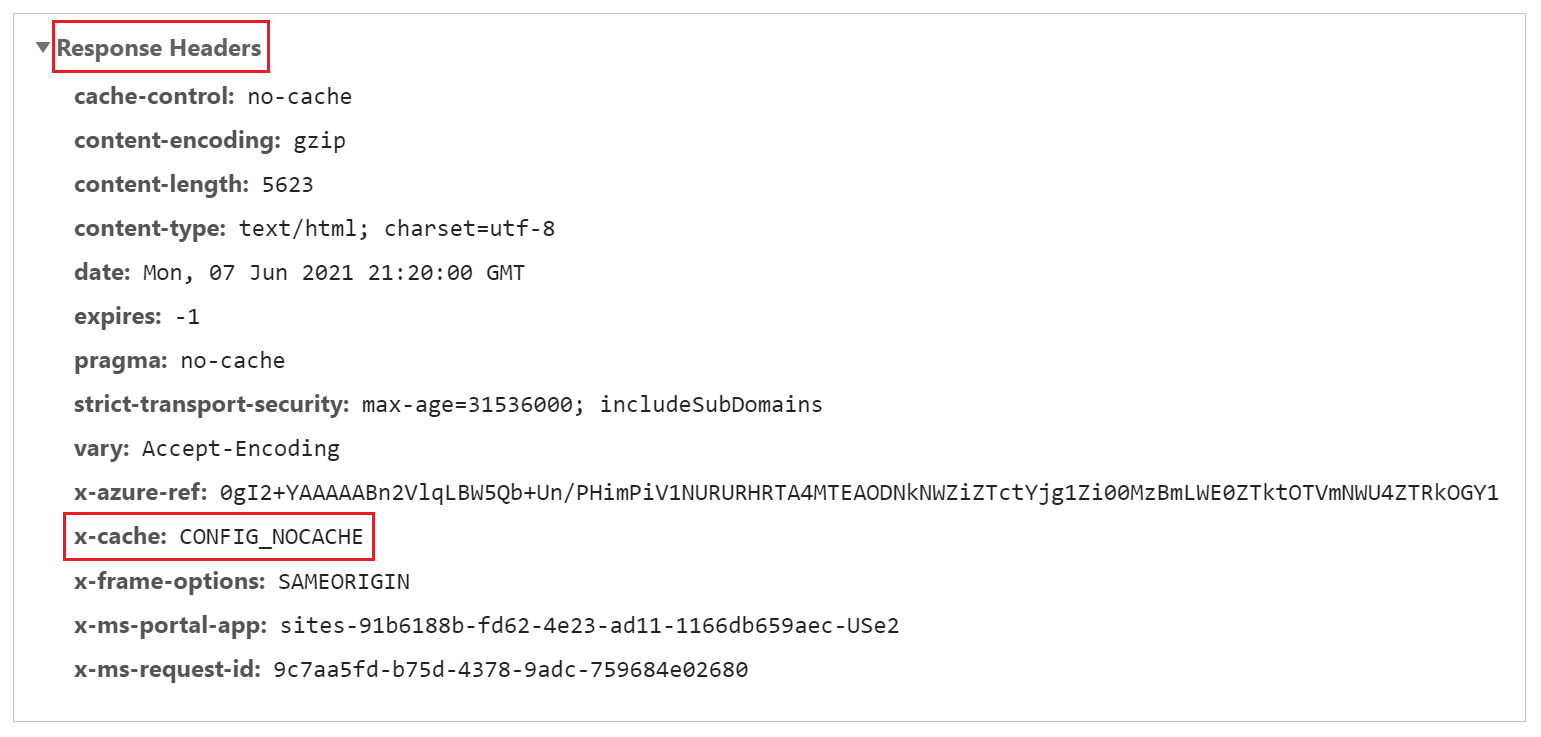

Para verificar as regras de colocação em cache, precisamos de analisar os rastreios de rede na barra de ferramentas do programador de um browser para validar que os cabeçalhos de colocação em cache para diferentes tipos de conteúdo são definidos corretamente.

Nota

As alterações da regra podem demorar até 10 minutos a serem refletidas.

Abra um novo separador do browser, abra a barra de ferramentas do programador e navegue para o URL do site do Power Pages (certifique-se de que abre a barra de ferramentas do programador antes de navegar para o URL).

Aceda ao separador da rede para ver todos os pedidos de rede.

Selecione um pedido para qualquer Ficheiro CSS na lista de pedidos.

Na secção Cabeçalhos de reposta dos detalhes do pedido, certifique-se de que está presente um cabeçalho denominado x-cache. Este cabeçalho garante que o pedido é servido através de servidores Edge e pode ser colocado em cache. Se o valor de x-cache estiver definido como CONFIG_NOCACHE, ou qualquer outro valor que contenha o termo NOCACHE, a configuração não está correta.

Semelhante ao passo anterior, selecione um pedido Página e verifique os seus cabeçalhos. Se x-cache estiver definido como CONFIG_NOCACHE, a sua configuração está a funcionar corretamente.

Configurar as regras de WAF para analisar pedidos de entrada

O próximo passo na configuração é configurar as regras de WAF sobre os pedidos de entrada. Neste artigo, iremos abordar apenas passos básicos. Para uma configuração avançada de WAF, aceda à Firewall de Aplicação Web no Azure Front Door.

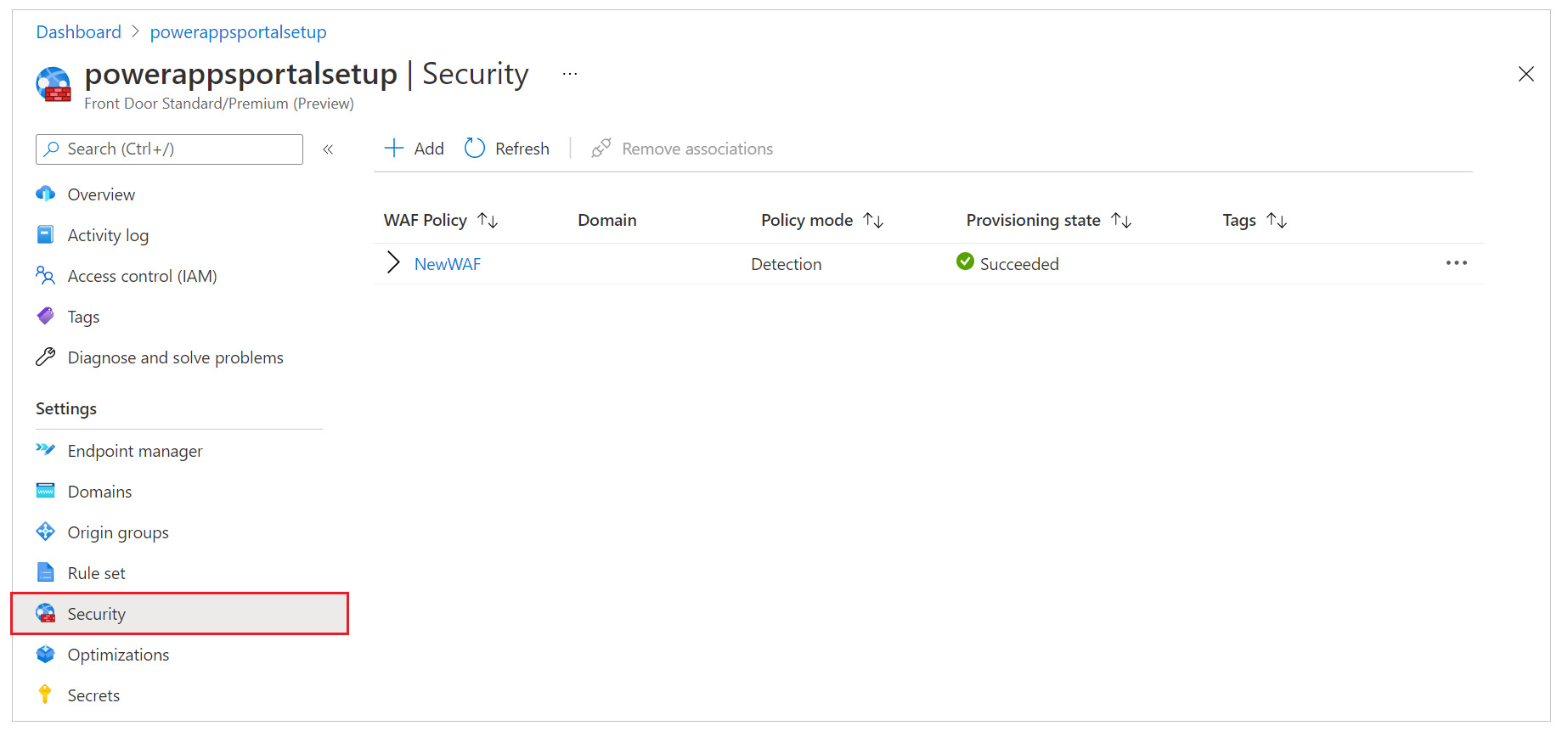

No painel esquerdo selecione Segurança.

Durante a configuração de criação rápida, já configurámos uma nova política da WAF que aparece aqui. No entanto, se ignorou este pode definir uma nova política selecionando Nova.

Selecione o nome da política de WAF.

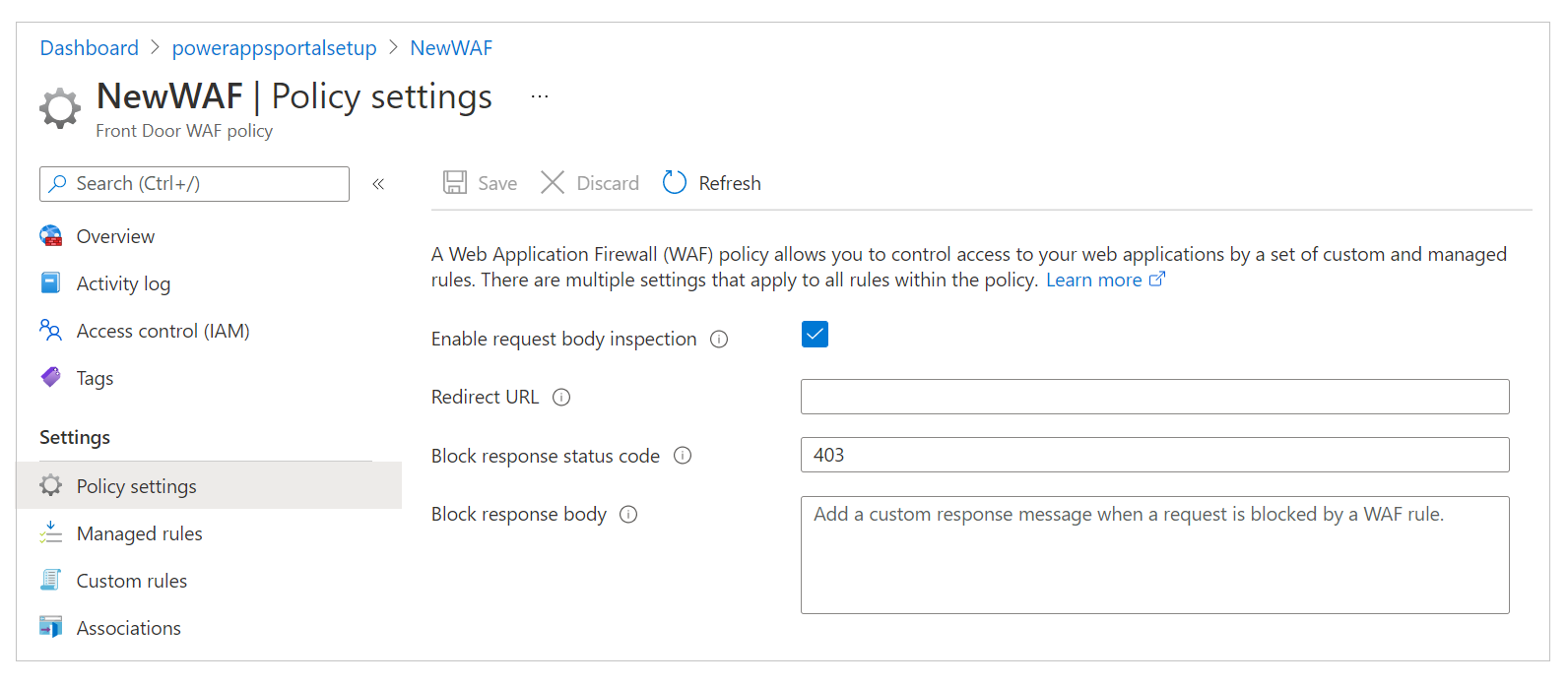

Selecione Definições de Política e, em seguida:

Ativar a inspeção do corpo do pedido: selecione esta caixa de verificação se pretender que o corpo de pedido seja inspecionado para além dos cookies, cabeçalhos e URLs.

URL de Redirecionamento: introduza um URL de não site. Este URL é para onde o utilizador seria redirecionado se uma regra de WAF fosse definida para redirecionar. Certifique-se de que este URL está acessível de forma pública e anónima.

Código de Estado do Pedido de Bloqueio: este código de estado HTTP é devolvido ao utilizador se o pedido for bloqueado pela WAF.

Bloquear corpo de resposta: pode adicionar aqui uma mensagem personalizada que será mostrada ao utilizador se o pedido for bloqueado pela WAF.

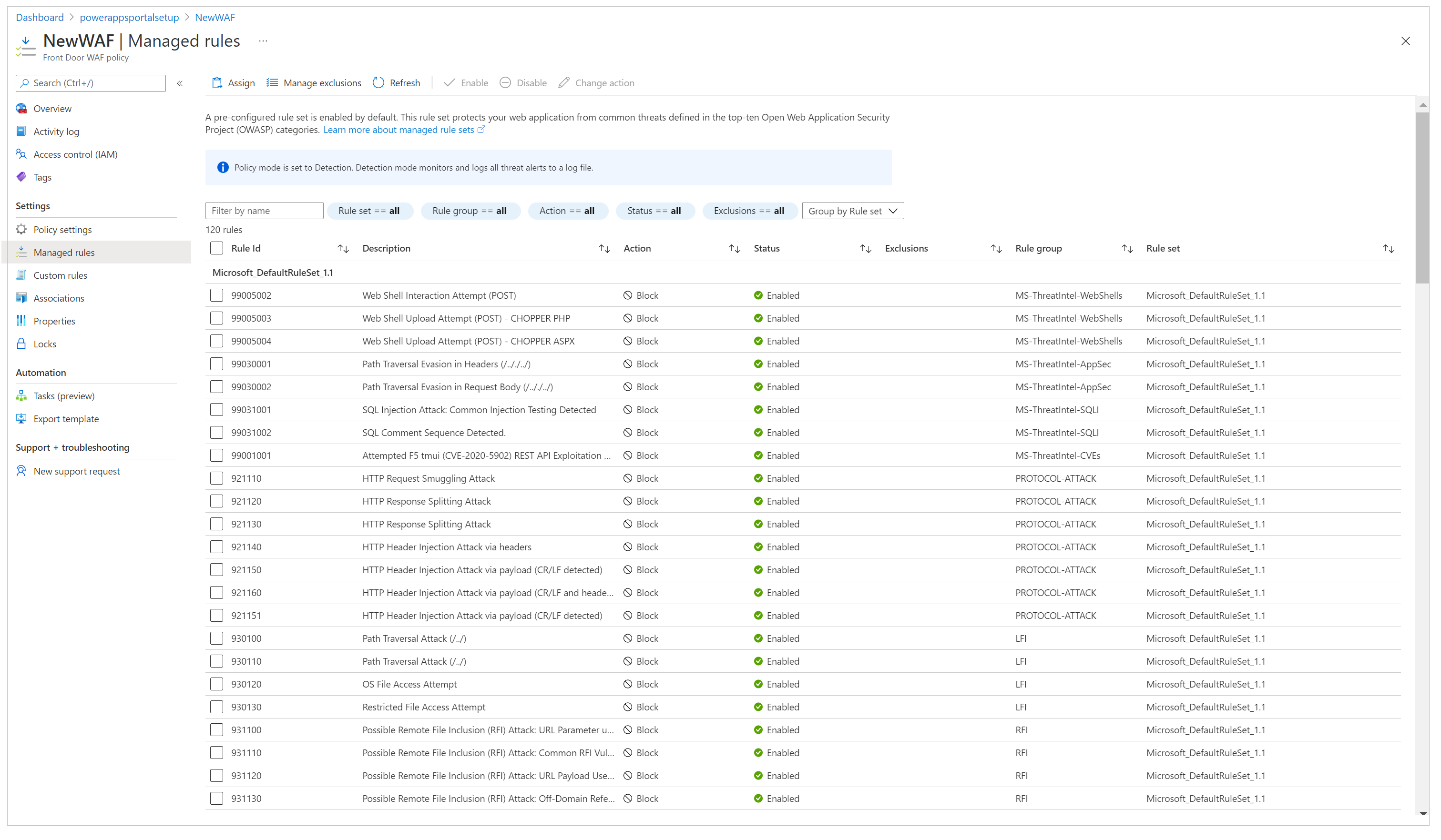

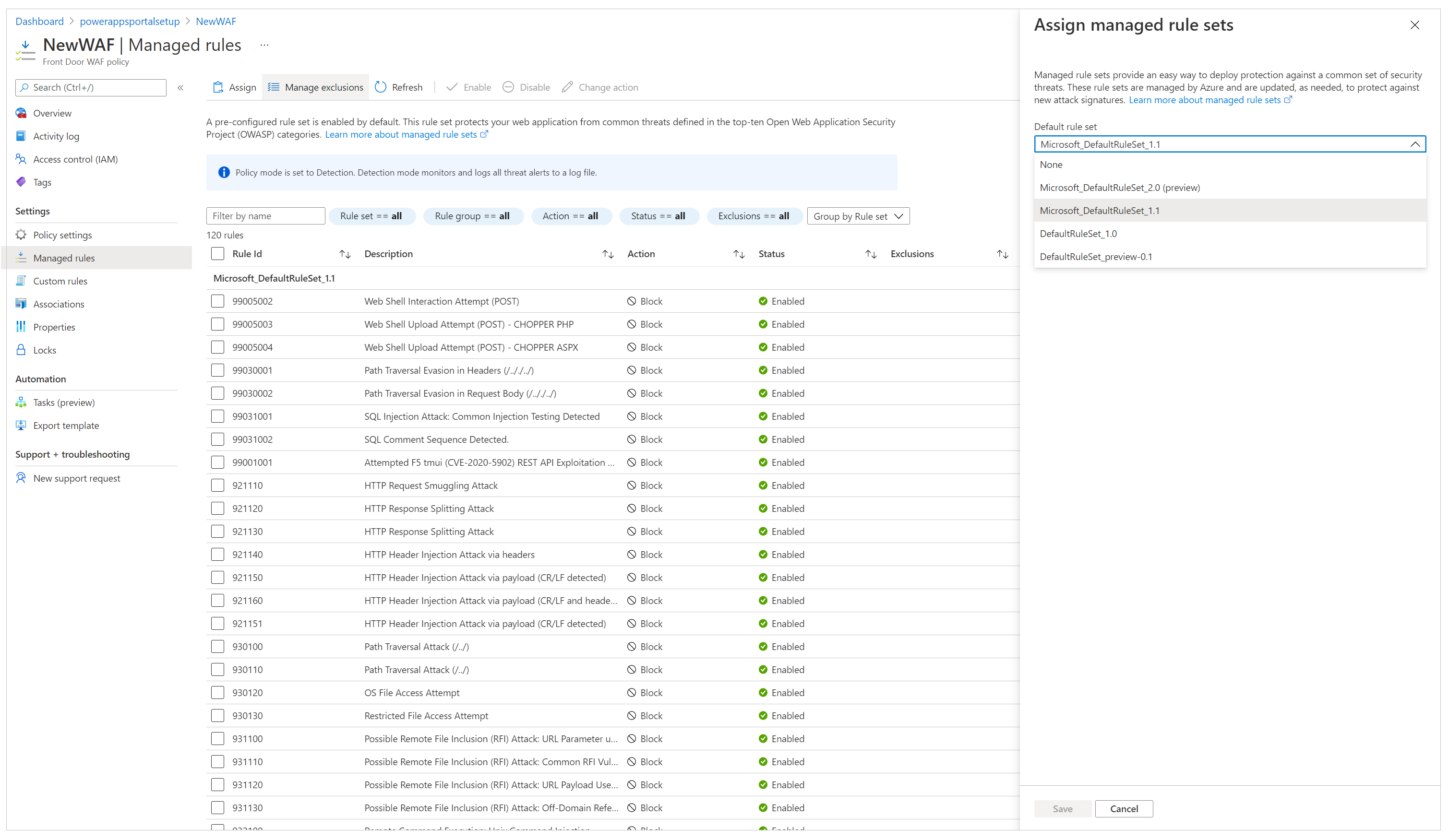

Para configurar o conjunto de regras relativamente ao qual cada pedido será avaliado, proceda do seguinte modo:

No painel esquerdo, selecione Regras Geridas.

Na barra de comando, selecione Atribuir e, em seguida, selecione na lista de conjuntos de regras predefinidos. Os conjuntos de regras geridos são geridos pela Microsoft e atualizados regularmente. Para obter mais informações sobre os conjuntos de regras, aceda às Regras e grupos de regras de DRS da Firewall de Aplicações Web.

Depois de o conjunto de regras ser atribuído, a sua configuração está concluída. Como um passo adicional, também pode ver a configuração das listas de exclusão para as regras existentes e ativar as regras personalizadas.

Importante

Por predefinição, a WAF é configurada no modo Política de Deteção, que deteta problemas relacionados com o conjunto de regras definidos e regista-os. No entanto, este modo não bloqueia os pedidos. Para bloquear os pedidos, tem de mudar a WAF para o modo Prevenção.

Recomendamos que realize testes rigorosos no modo Prevenção para verificar se todos os cenários estão a funcionar e para assegurar que não tem de ajustar o conjunto de regras ou adicionar políticas de exclusão. Só deve ativar o modo Prevenção depois de verificar que toda a configuração está a funcionar como esperado.

Configurar o Power Pages para aceitar tráfego apenas a partir do Azure Front Door

O último passo nesta configuração serve para garantir que o seu site do Power Pages aceita o tráfego apenas a partir do Azure Front Door. Para esta verificação, precisaremos de ativar as Restrições de endereço IP no site.

Para localizar o intervalo de endereços IP em que o Azure Front Door funciona, aceda a Como posso restringir o acesso ao meu back-end apenas ao Azure Front Door?.

Nota

O Power Pages não suporta a filtragem baseada em X-Azure-FDID.

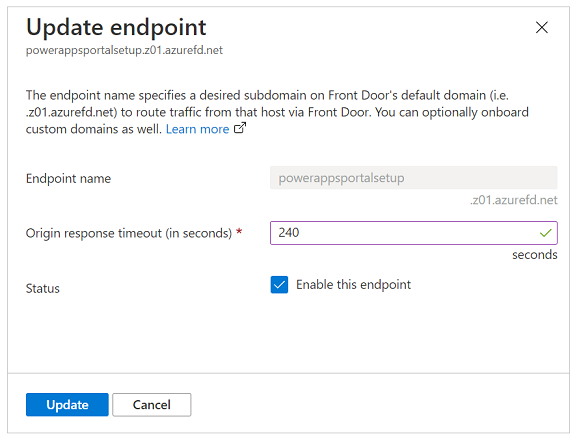

Aumentar o tempo de resposta de origem

Por predefinição, o Azure Front Door tem um tempo de resposta de origem de 60 segundos. No entanto, recomendamos que o aumente apenas até 240 segundos para garantir que os cenários de execução longa, como carregamentos de ficheiros ou exportações para o Excel, funcionam conforme esperado.

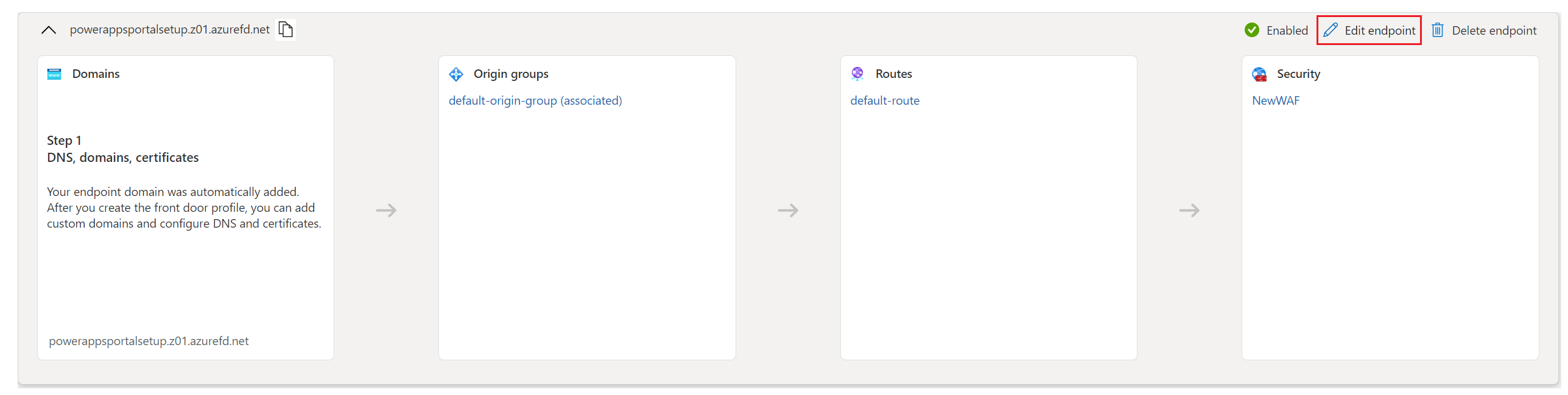

No painel esquerdo, selecione Gestor de pontos finais.

Selecione Editar ponto final.

No canto superior direito, selecione Propriedades do ponto final.

Altere o tempo de resposta de origem para 240 segundos e, em seguida, selecione Atualizar.

Consulte também

O que é o Azure Front Door?

Início rápido: Criar um perfil Azure Front Door - Portal do Azure

Criar um domínio personalizado no SKU do Azure Front Door Standard/Premium utilizando o portal do Azure

Como posso restringir o acesso ao meu back-end apenas ao Azure Front Door?

Condições de correspondências do Motor das Regras do Azure Front Door