Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Nota

As funcionalidades de pré-visualização não se destinam à produção e poderão ter caraterísticas restritas. Estas caraterísticas estão disponíveis antes do lançamento oficial, para que os clientes possam ter acesso antecipado e enviar comentários.

Este documento técnico descreve a arquitetura de segurança dos mecanismos de autenticação no Power Apps Test Engine. Para obter orientação focada no utilizador sobre como selecionar e configurar métodos de autenticação, consulte Guia de autenticação.

Visão geral dos métodos de autenticação

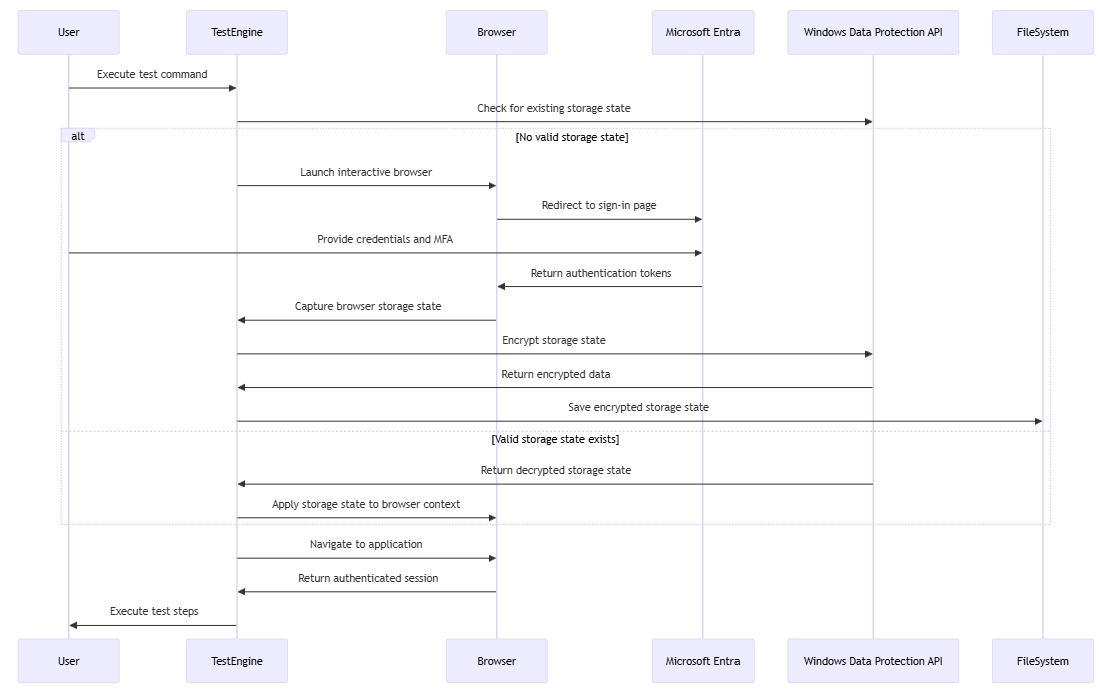

O Test Engine suporta dois métodos de autenticação principais:

- Autenticação do estado de armazenamento - Com base em cookies persistentes do navegador e estado de armazenamento

- Autenticação baseada em certificado - Baseada em certificados X.509 e Dataverse integração

Ambos os métodos são projetados para oferecer suporte a requisitos de segurança modernos, incluindo autenticação multifator (MFA) e políticas de acesso condicional.

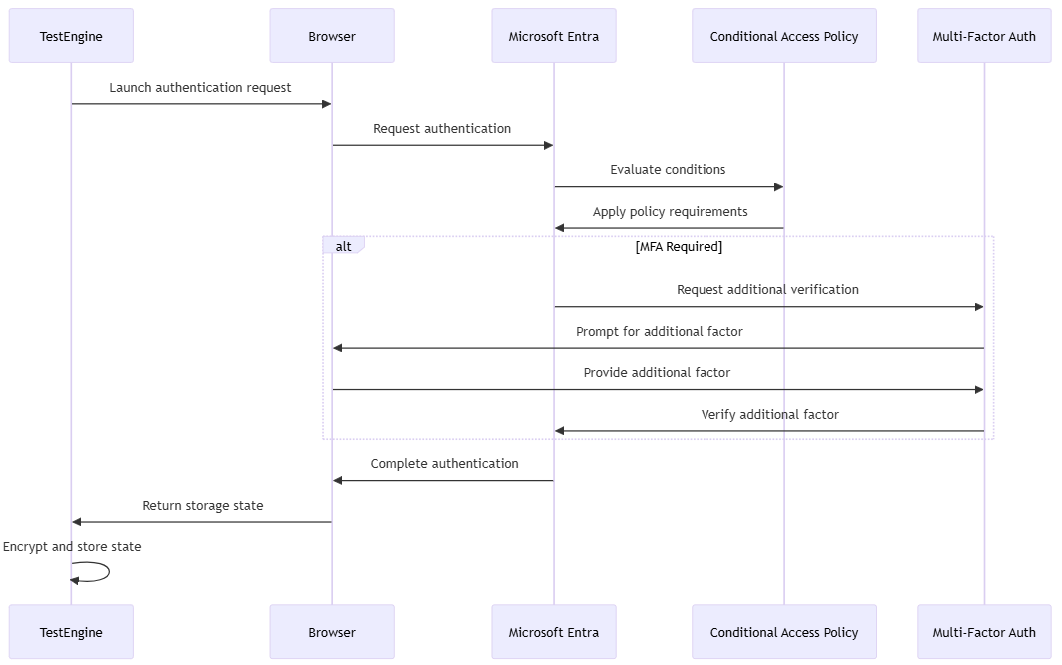

Arquitetura de autenticação do estado de armazenamento

O método de autenticação do estado de armazenamento usa o gerenciamento de contexto do navegador do Playwright para armazenar e reutilizar tokens de autenticação com segurança.

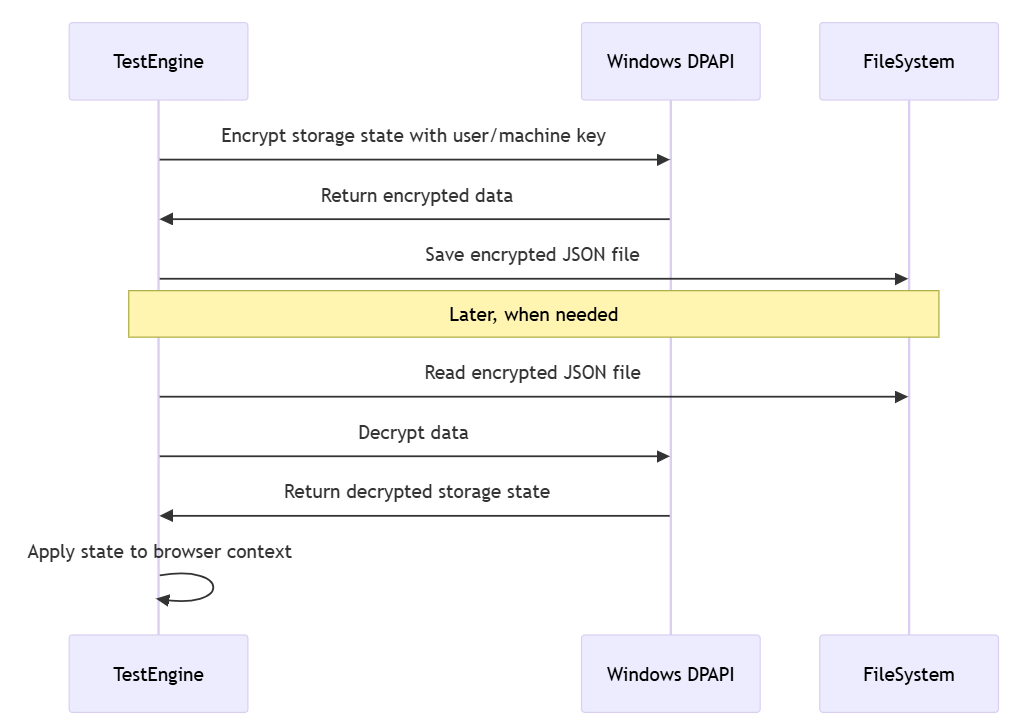

Implementação da Proteção de Dados do Windows

A implementação do estado de armazenamento local usa a API de Proteção de Dados do Windows (DPAPI) para armazenamento seguro:

Considerações de segurança

A arquitetura de segurança do estado de armazenamento fornece:

- Proteção de tokens de autenticação em repouso usando criptografia DPAPI

- Suporte para Microsoft Entra políticas de AMF e acesso condicional

- Isolamento da área restrita através dos contextos do navegador do Playwright

- Conformidade com Microsoft Entra as políticas de tempo de vida da sessão

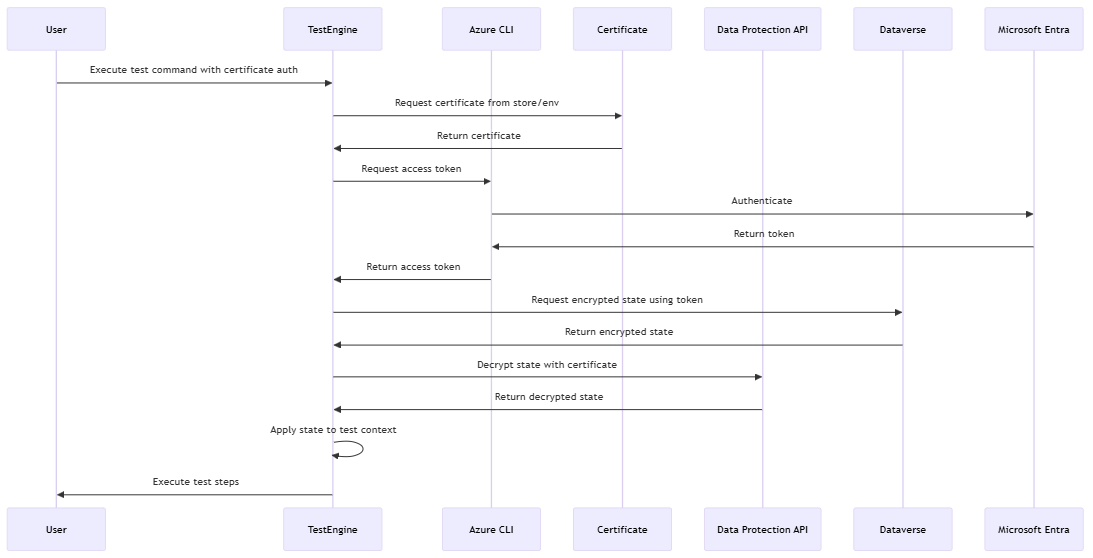

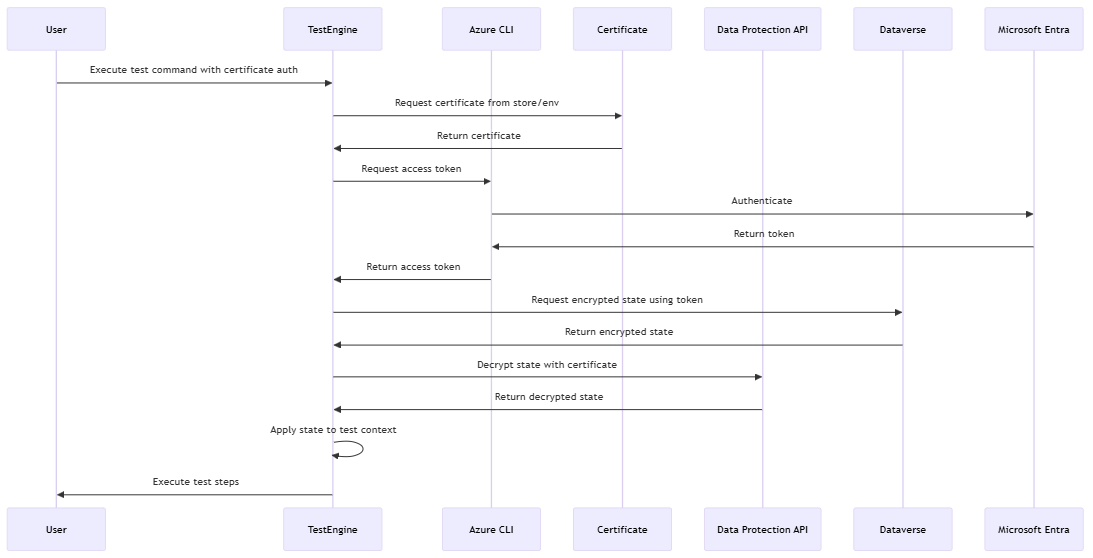

Arquitetura de autenticação baseada em certificado

A autenticação baseada em certificados integra-se e Dataverse usa certificados X.509 para maior segurança e criptografia das informações em repouso.

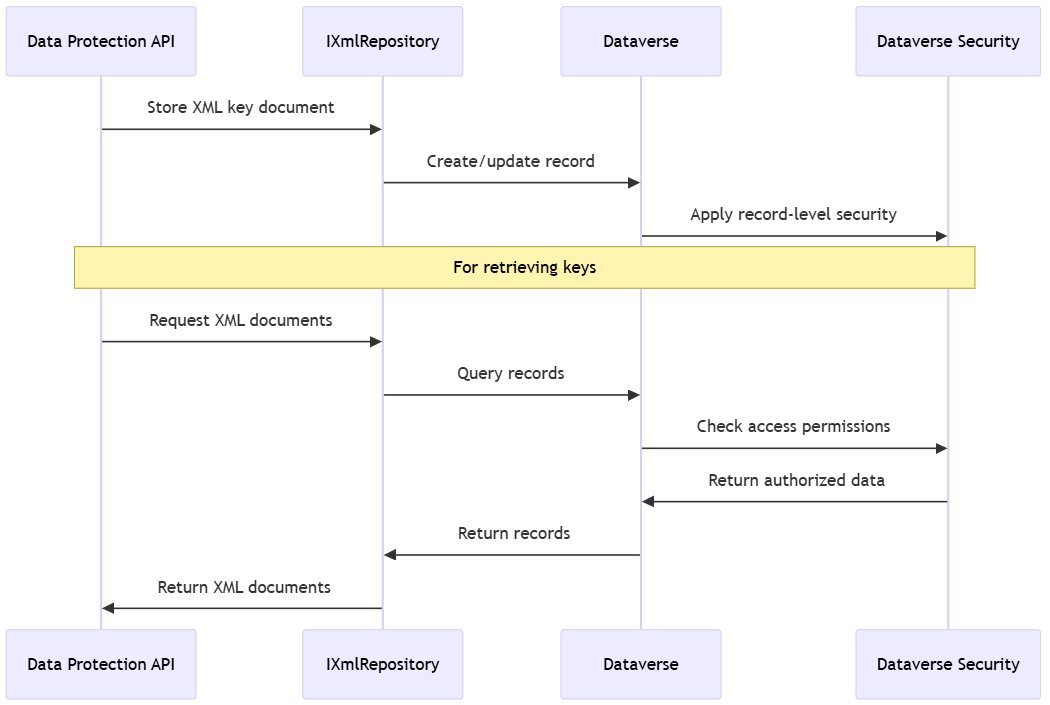

Dataverse Implementação de armazenamento

A Dataverse implementação usa um repositório XML personalizado para armazenamento seguro de chaves de proteção:

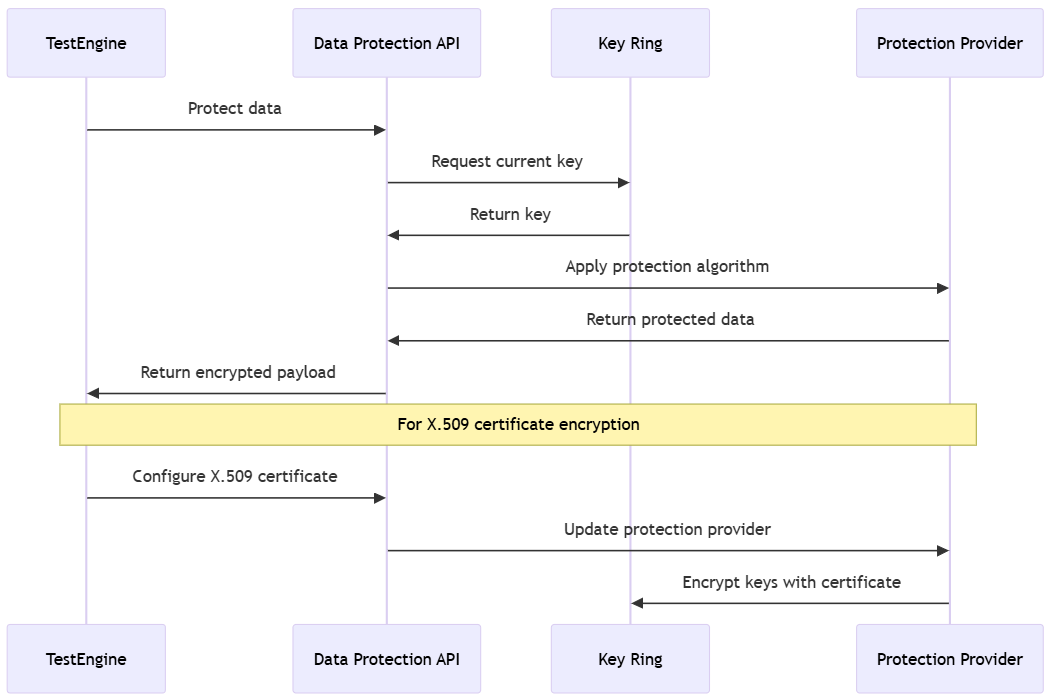

Tecnologia de encriptação

As seções a seguir descrevem os algoritmos de criptografia e as abordagens de gerenciamento de chaves usadas pelo Test Engine para proteger os dados de autenticação em repouso e em trânsito.

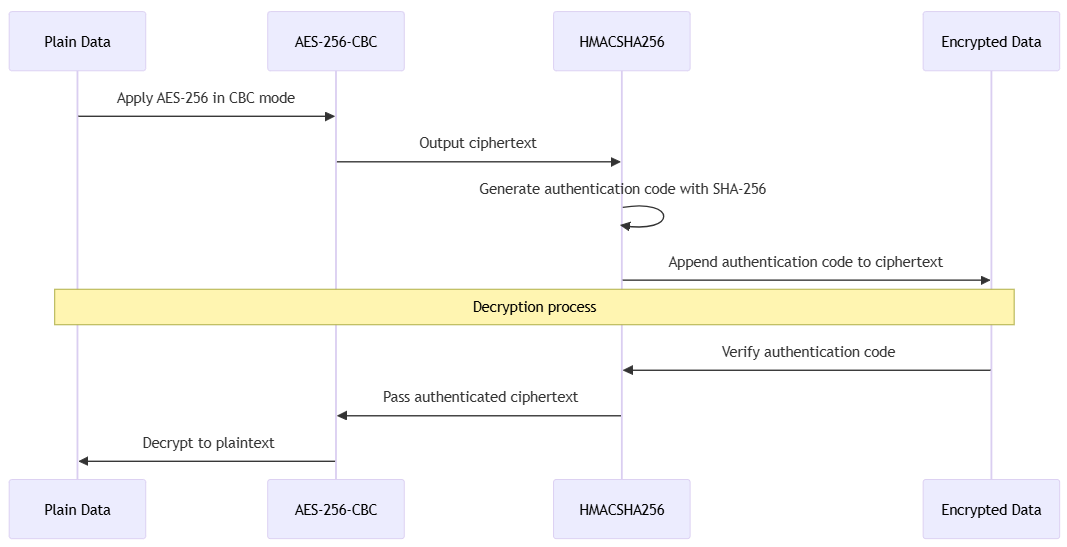

AES-256-CBC + HMACSHA256

Por padrão, os valores de dados são criptografados com uma combinação de AES-256-CBC e HMACSHA256:

Esta abordagem prevê:

- Confidencialidade através da encriptação AES-256

- Integridade através da verificação HMAC

- Autenticação da fonte de dados

Integração com a API de proteção de dados

O mecanismo de teste integra-se à ASP.NET API de proteção de dados do Core para gerenciamento e criptografia de chaves:

Implementação de repositório XML personalizado

O Test Engine implementa um IXmlRepository personalizado para Dataverse integração:

Acesso condicional e compatibilidade com MFA

A arquitetura de autenticação do Test Engine foi projetada para funcionar perfeitamente com Microsoft Entra políticas de acesso condicional:

Considerações avançadas de segurança

As seções a seguir destacam outros recursos de segurança e integrações que aprimoram a proteção de dados de autenticação e suportam operações seguras em ambientes corporativos.

Dataverse Integração de modelos de segurança

O Test Engine usa Dataverse o modelo de segurança robusto:

- Segurança em nível de registro - Controla o acesso aos dados de autenticação armazenados

- Modelo de compartilhamento - Permite o compartilhamento seguro de contextos de autenticação de teste

- Auditoria - Rastreia o acesso a dados confidenciais de autenticação

- Segurança em nível de coluna - Fornece proteção granular de campos confidenciais

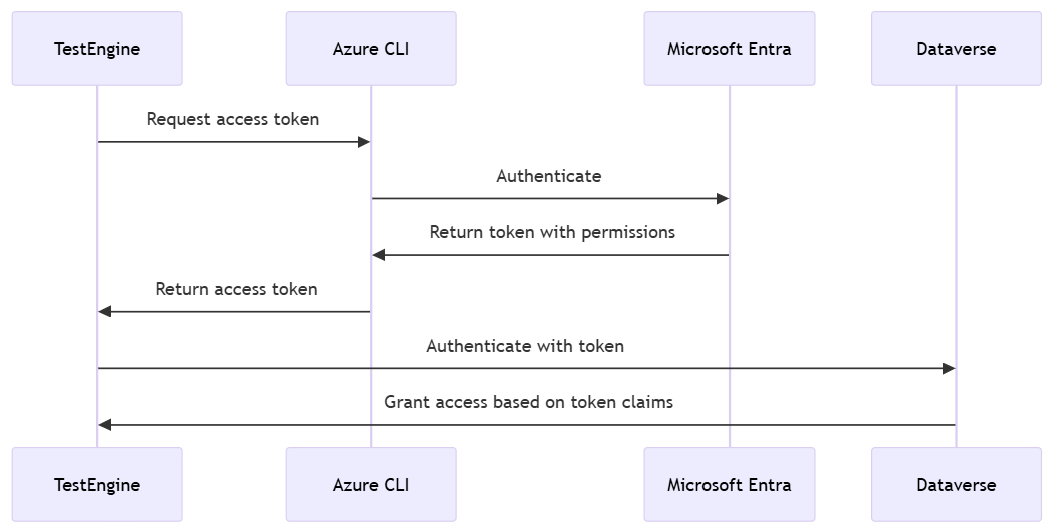

Gerenciamento de token da CLI do Azure

Para Dataverse autenticação, o Test Engine obtém tokens de acesso com segurança:

Práticas recomendadas de segurança

Ao implementar a autenticação do Test Engine, considere estas práticas recomendadas de segurança:

- Acesso com privilégios mínimos - Conceda permissões mínimas necessárias para testar contas

- Rotação regular de certificados - Atualizar certificados periodicamente

- Variáveis CI/CD seguras - Proteja variáveis de pipeline contendo dados confidenciais

- Acesso de auditoria - Monitore o acesso aos recursos de autenticação

- Isolamento de ambiente - Use ambientes separados para testes

Futuras melhorias de segurança

Os potenciais aprimoramentos futuros da arquitetura de segurança de autenticação incluem:

- Integração com o Azure Key Vault para gerenciamento de segredos aprimorado

- Suporte para identidades gerenciadas em ambientes do Azure

- Recursos aprimorados de registro em log e monitoramento de segurança

- Mais provedores de proteção para cenários entre plataformas

Artigos relacionados

Proteção de dados no ASP.NET núcleo

API de Proteção de Dados do Windows

Microsoft Entra autenticação

Dataverse modelo de segurança

Autenticação baseada em certificado X.509