Integração de rede virtual para Azure Data Lake Storage Gen1

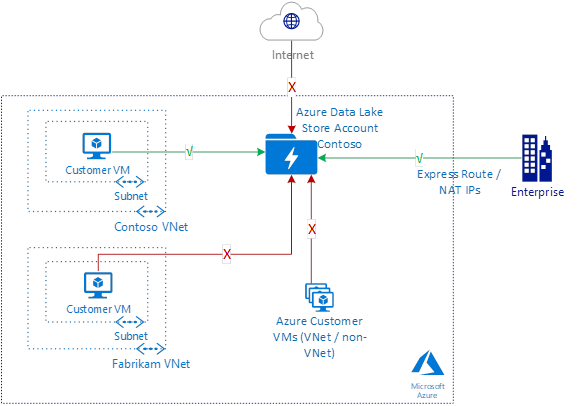

Este artigo apresenta a integração da rede virtual para Azure Data Lake Storage Gen1. Com a integração da rede virtual, pode configurar as suas contas para que aceitem o tráfego apenas de redes virtuais e sub-redes específicas.

Esta funcionalidade ajuda a proteger a sua conta do Data Lake Storage de ameaças externas.

A integração de rede virtual para Data Lake Storage Gen1 utiliza a segurança do ponto final de serviço de rede virtual entre a rede virtual e Microsoft Entra ID para gerar afirmações de segurança adicionais no token de acesso. Essas afirmações são, posteriormente, utilizadas para autenticar a rede virtual na conta do Data Lake Storage Gen1 e permitir o acesso.

Nota

A utilização destas capacidades não tem custos adicionais. A sua conta é faturada à taxa padrão do Data Lake Storage Gen1. Para obter mais informações, veja preços. Relativamente a todos os outros serviços do Azure que utiliza, veja os preços.

Cenários para a integração da rede virtual para o Data Lake Storage Gen1

Com a integração da rede virtual do Data Lake Storage Gen1, pode limitar o acesso à sua conta do Data Lake Storage Gen1 a partir de redes virtuais e sub-redes específicas. Quando a conta estiver limitada à sub-rede da rede virtual especificada, as outras redes virtuais/VMs no Azure deixam de ter permissão de acesso. Em termos funcionais, a integração da rede virtual do Data Lake Storage Gen1 proporciona o mesmo cenário dos pontos finais de serviço de rede virtual. As secções abaixo descrevem algumas diferenças.

Nota

As regras da firewall de IP existentes podem ser utilizadas como complemento às regras de rede virtual, de modo a permitir o acesso também a partir de redes no local.

Encaminhamento ideal com a integração da rede virtual do Data Lake Storage Gen1

Uma das principais vantagens dos pontos finais de serviço de rede virtual é o encaminhamento ideal a partir da sua rede virtual. Pode efetuar a mesma otimização de rota para as contas do Data Lake Storage Gen1. Utilize as rotas definidas pelo utilizador seguintes da rede virtual para a conta do Data Lake Storage Gen1.

Endereço IP público do Data Lake Storage – utilize o endereço IP público das suas contas do Data Lake Storage Gen1. Para identificar os endereços IP das contas do Data Lake Storage Gen1, resolva os nomes DNS das suas contas. Crie uma entrada separada para cada endereço.

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

Exfiltração de dados da rede virtual do cliente

Para além de proteger as contas do Data Lake Storage para acesso a partir da redeVirtual, também poderá estar interessado em garantir que não existem exfiltrações a uma conta não autorizada.

Utilize uma solução de firewall na rede virtual para filtrar o tráfego de saída com base no URL da conta de destino. Permita o acesso apenas a contas do Data Lake Storage Gen1 aprovadas.

Algumas opções disponíveis são:

- Azure Firewall: implemente e configure uma firewall do Azure firewall para a sua rede virtual. Proteja o tráfego de saída do Data Lake Storage e limite-o ao URL conhecido e aprovado.

- firewall de aplicação virtual de rede: o seu administrador poderá permitir que só sejam utilizados determinados fornecedores de firewall comerciais. Utilize uma solução de firewall de aplicação virtual de rede que esteja disponível no Azure Marketplace para realizar a mesma função.

Nota

A utilização de firewalls no caminho dos dados introduz um salto adicional no caminho. Pode afetar o desempenho da rede relativamente à troca de dados completa. A disponibilidade de débito e a latência da ligação podem ser afetadas.

Limitações

Os clusters do HDInsight que foram criados antes de Data Lake Storage Gen1 suporte de integração de rede virtual estiver disponível têm de ser recriados para suportar esta nova funcionalidade.

Quando cria um cluster do HDInsight novo e seleciona uma conta do Data Lake Storage Gen1 com a integração de rede virtual ativada, o processo falha. Primeiro, desative a regra de rede virtual. No painel Firewall and virtual networks (Firewall e redes virtuais) da conta do Data Lake Storage, selecione Allow access from all networks and services (Permitir acesso a partir de todas as redes e serviços). Em seguida, crie o cluster do HDInsight antes de, por fim, voltar a ativar a regra de rede virtual ou desativar a seleção permitir o acesso a partir de todas as redes e serviços. Para obter mais informações, veja a secção Exceções.

Data Lake Storage Gen1 integração de rede virtual não funciona com identidades geridas para recursos do Azure.

Os dados de ficheiros e pastas na conta do Data Lake Storage Gen1 com a rede virtual ativada não estão acessíveis a partir do portal. Esta restrição inclui acesso a partir de uma VM que esteja dentro da rede virtual, bem como atividades como a utilização do Data Explorer. As atividades de gestão da conta continuam a funcionar. Os dados de ficheiros e pastas na conta do Data Lake Storage com a rede virtual ativada estão acessíveis a partir de todos os recursos externos ao portal. Esses recursos incluem acesso de SDK, scripts do PowerShell e outros serviços do Azure quando não tenham origem no portal.

Configuração

Passo 1: Configurar a rede virtual para utilizar um ponto final de serviço Microsoft Entra

Aceda ao portal do Azure e inicie sessão na sua conta.

Crie uma nova rede virtualna sua subscrição. Em alternativa, pode aceder a uma rede virtual já existente. A rede virtual tem de estar na mesma região que a conta do Data Lake Storage Gen1.

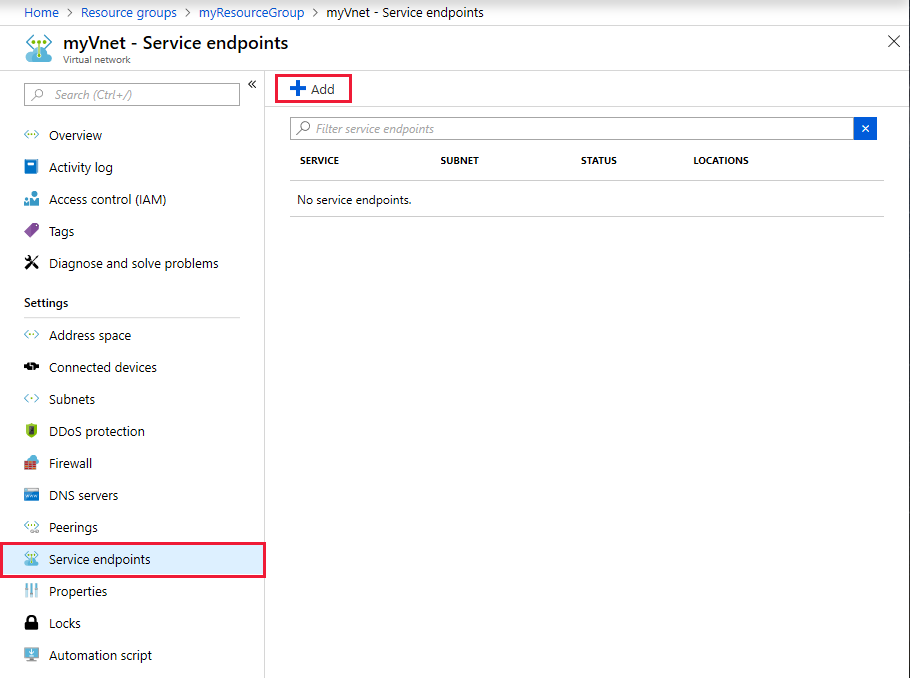

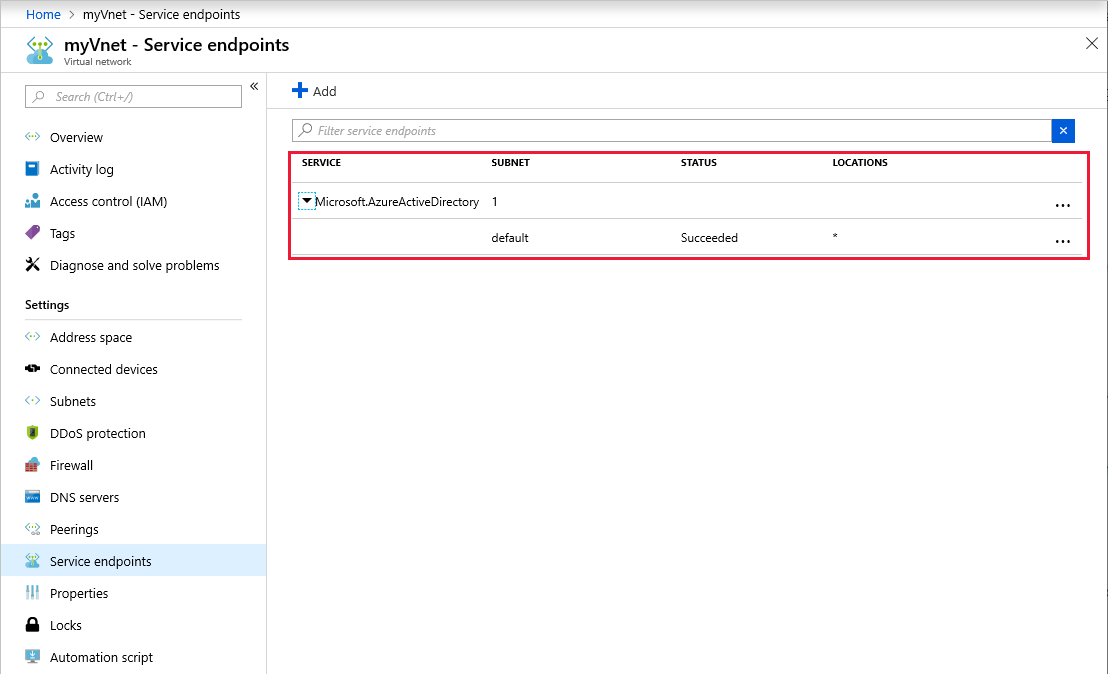

No painel Virtual network (Rede virtual), selecione Service endpoints (Pontos finais de serviço).

Selecione Add (Adicionar) para adicionar um ponto final de serviço novo.

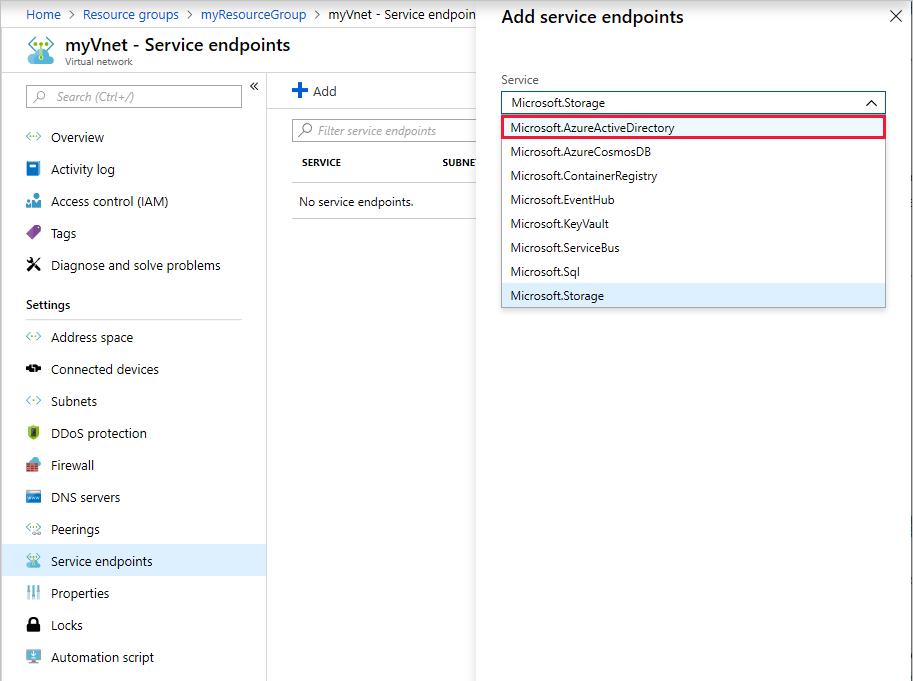

Selecione Microsoft.AzureActiveDirectory como o serviço do ponto final.

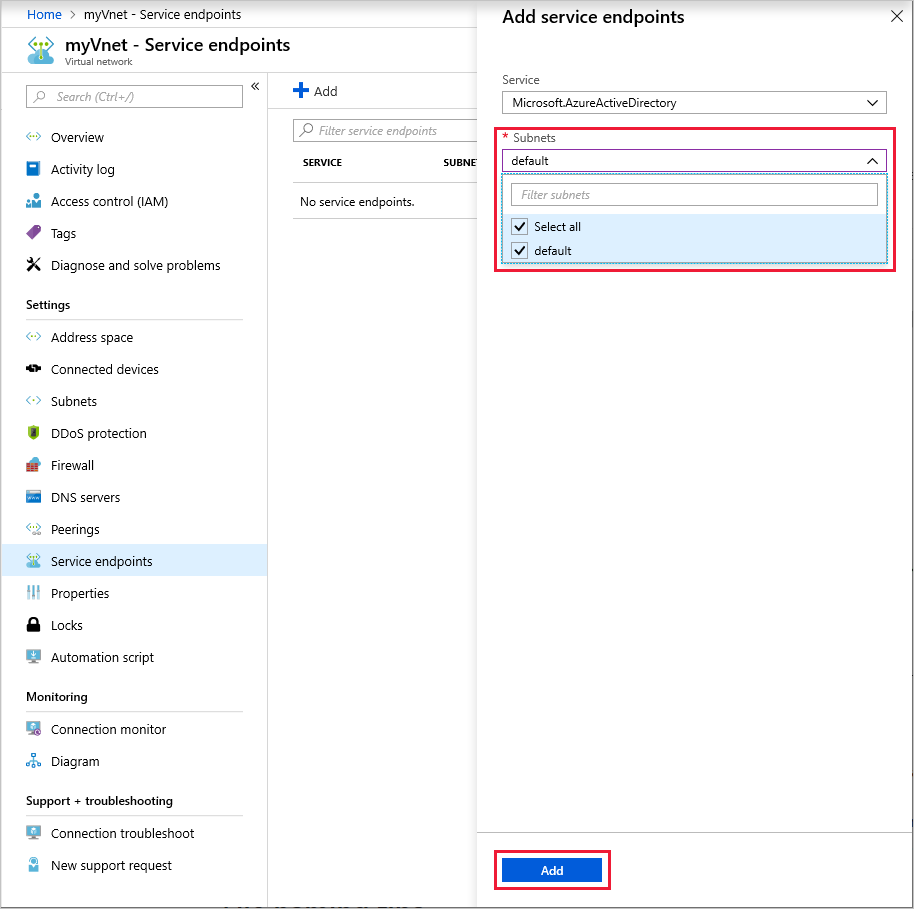

Selecione as sub-redes nas quais pretende permitir a conectividade. Selecione Adicionar.

A adição do ponto final de serviço pode demorar até 15 minutos. Quando for adicionado, aparece na lista. Confirme que aparece e que estão configurados todos os detalhes.

Passo 2: Configurar a rede virtual ou a sub-rede permitida para a conta do Data Lake Storage Gen1

Depois de configurar a rede virtual, crie uma conta do Azure Data Lake Storage Gen1 nova na sua subscrição. Em alternativa, pode aceder a uma conta já existente. A conta do Data Lake Storage Gen1 tem de estar na mesma região que a rede virtual.

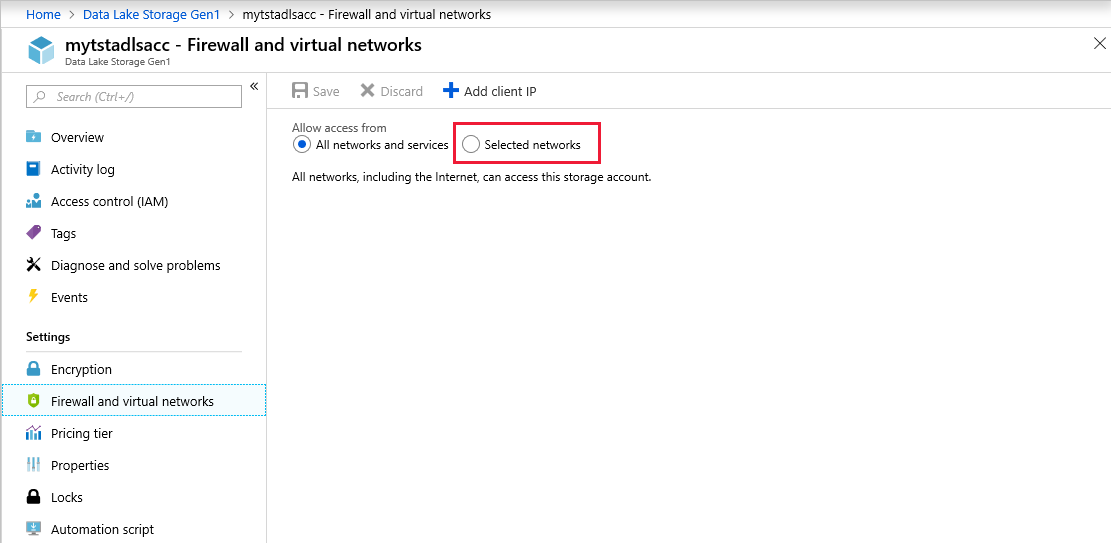

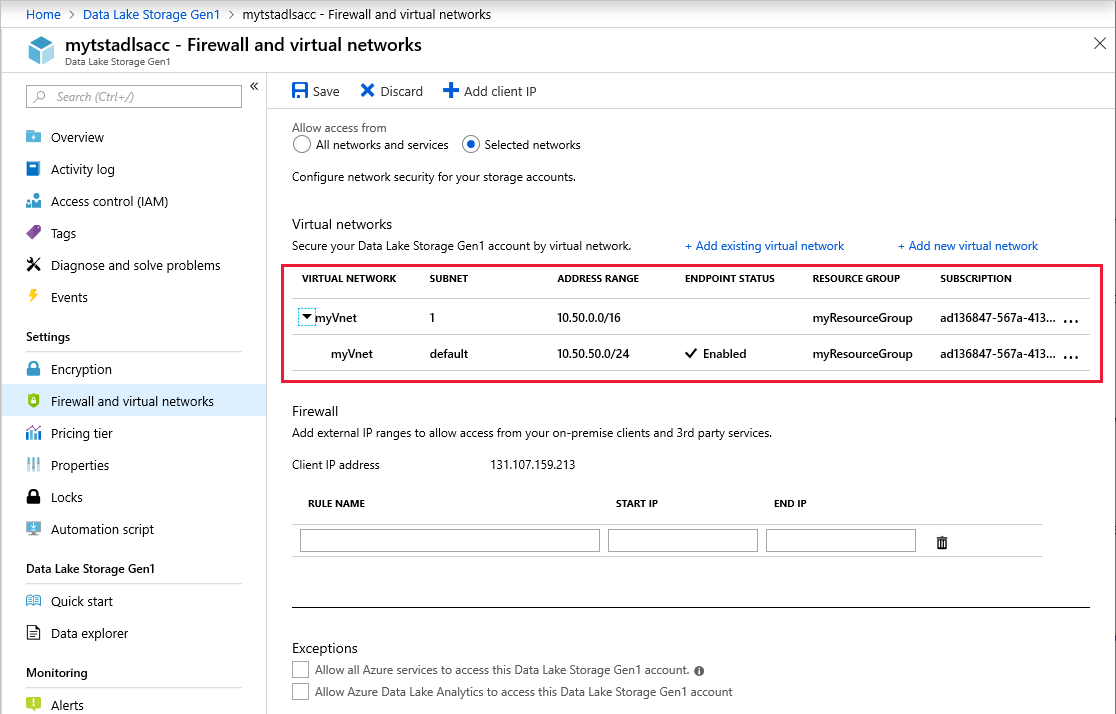

Selecione Firewall and virtual networks (Firewall e redes virtuais).

Nota

Se não vir Firewall and virtual networks (Firewall e redes virtuais) nas definições, termine sessão no portal. Feche o browser e limpe a cache. Reinicie a máquina e repita.

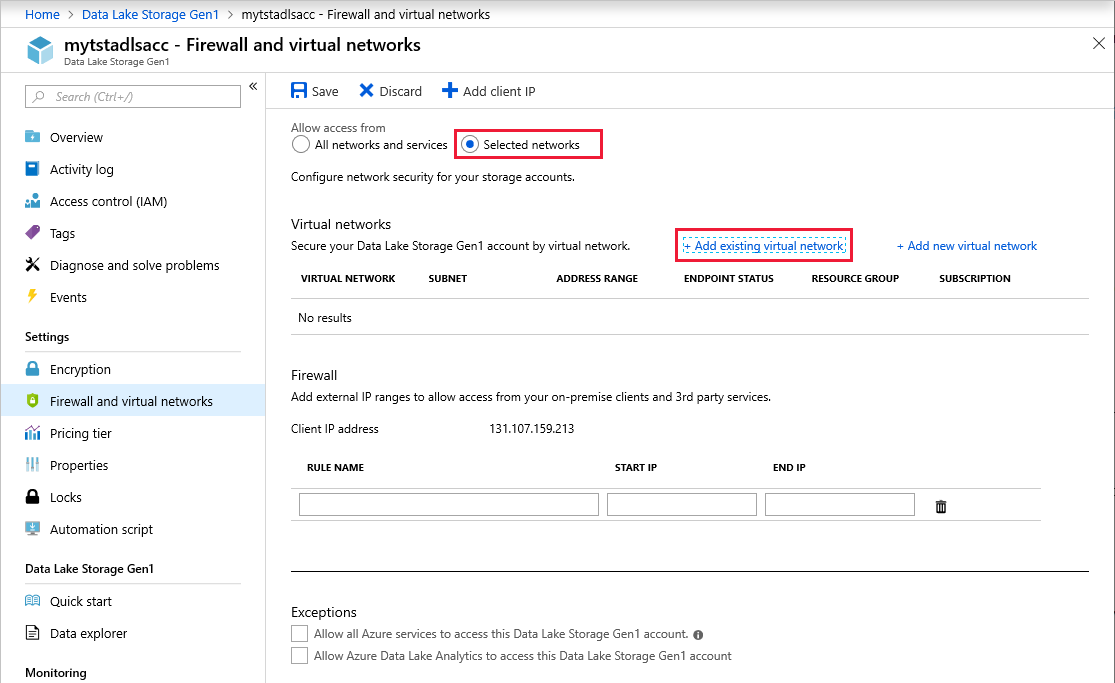

Selecione Redes selecionadas.

Selecione + Adicionar rede virtual existente.

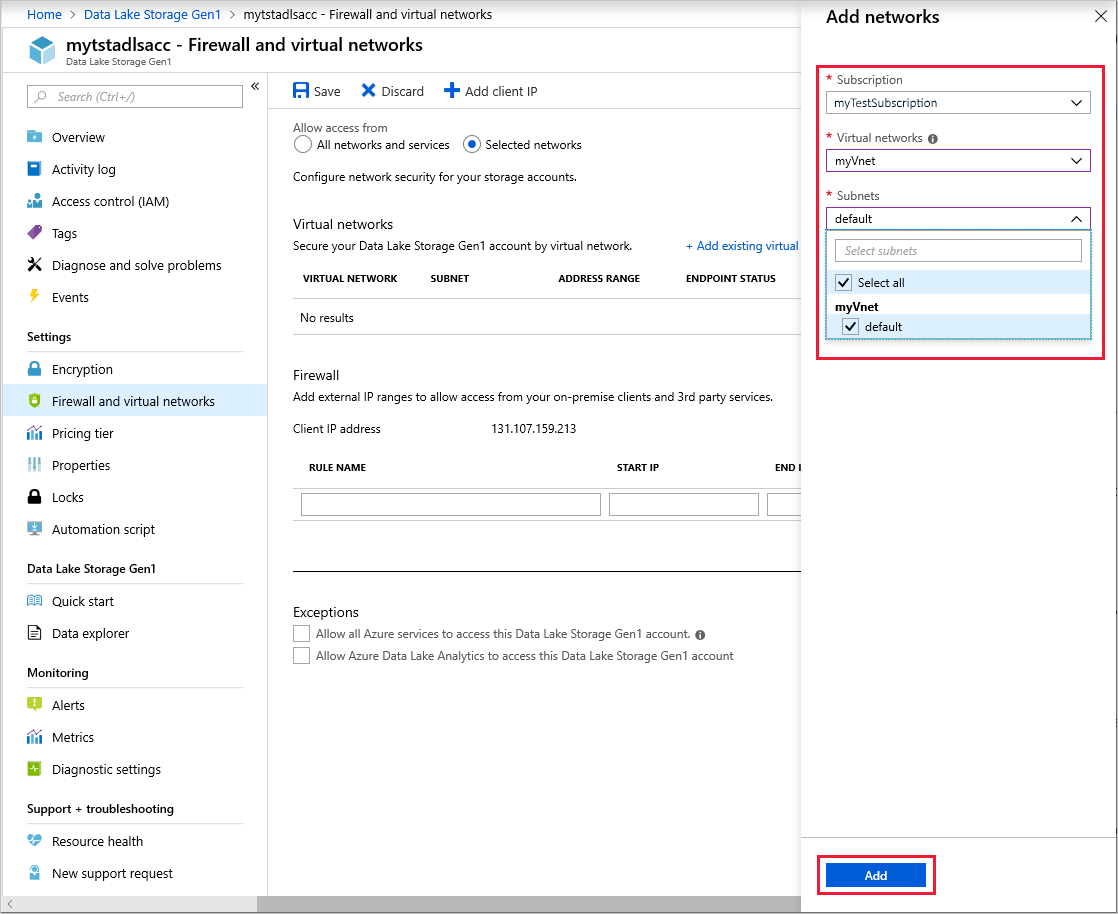

Selecione as redes virtuais e as sub-redes que vão ter permissão de conectividade. Selecione Adicionar.

Confirme que as redes virtuais e as sub-redes aparecem corretamente na lista. Selecione Guardar.

Nota

Depois de guardar, as definições podem demorar até cinco minutos a entrar em vigor.

[Opcional] Na página Firewall and virtual networks (Firewall e redes virtuais), na secção Firewall, pode permitir a conectividade a partir de endereços IP específicos.

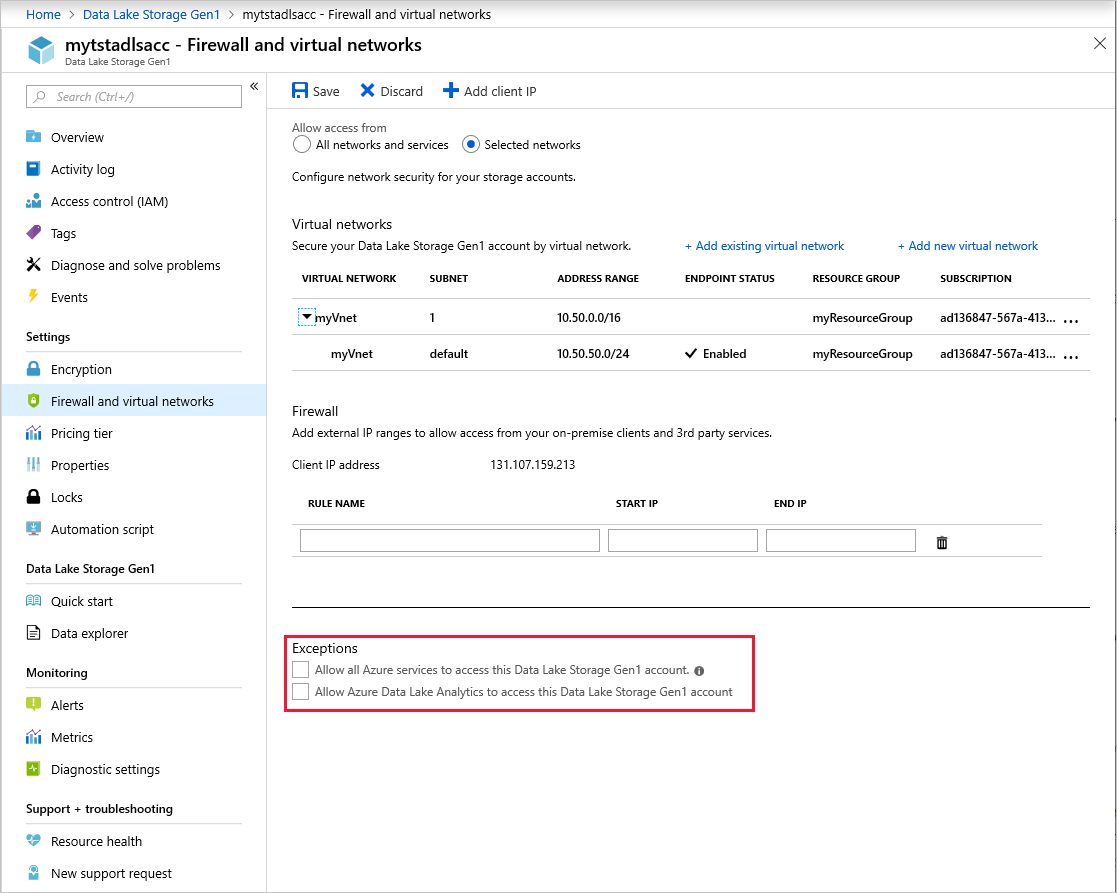

Exceções

Pode permitir a conectividade a partir de serviços e VMs do Azure que estejam fora das redes virtuais selecionadas. No painel Firewall and virtual networks (Firewall e redes virtuais), na área Exceptions (Exceções), escolha de entre duas opções:

Permitir que todos os serviços do Azure possam aceder a esta conta do Data Lake Storage Gen1. Esta opção permite que todos os serviços do Azure, como o Azure Data Factory, os Hubs de Eventos do Azure e todas as VMs do Azure, comuniquem com a conta do Data Lake Storage.

Permitir que o Azure Data Lake Analytics aceda a esta conta do Data Lake Storage Gen1. Esta opção permite a conectividade do Data Lake Analytics a esta conta do Data Lake Storage.

Recomendamos que mantenha estas exceções desativadas. Ative-as apenas se precisar de conectividade a partir desses serviços externos à sua rede virtual.