Considerações para o Hub de IA do Microsoft Purview e proteções de segurança e conformidade de dados para o Microsoft Copilot

Orientações de licenciamento do Microsoft 365 para conformidade com & de segurança

Quando compreender como pode utilizar o Hub de IA do Microsoft Purview e outras capacidades para gerir proteções de conformidade e segurança de dados para o Copilot para o Microsoft 365, utilize as seguintes informações detalhadas para quaisquer pré-requisitos, considerações e isenções que possam aplicar-se à sua organização. Para o Microsoft Copilot, certifique-se de que lê estes dados em conjunto com os requisitos do Microsoft Copilot para Microsoft 365.

Para obter informações de licenciamento para utilizar estas capacidades para a Copilot, veja as ligações de licenciamento e descrição do serviço na parte superior da página. Para obter informações de licenciamento da Copilot, consulte a descrição do serviço para o Microsoft Copilot para Microsoft 365.

Pré-requisitos e considerações do Hub de IA

Na maior parte das vezes, o hub de IA é fácil de utilizar e auto-explicativo, orientando-o através de pré-requisitos e relatórios e políticas pré-configurados. Utilize esta secção para complementar essas informações e fornecer detalhes adicionais de que poderá precisar.

Pré-requisitos do hub de IA

Para utilizar o hub de IA a partir do portal do Microsoft Purview ou do portal de conformidade do Microsoft Purview, tem de ter os seguintes pré-requisitos:

Tem as permissões certas.

Necessário para monitorizar interações com o Copilot para o Microsoft 365:

Aos utilizadores é atribuída uma licença para o Microsoft Copilot para o Microsoft 365.

A auditoria do Microsoft Purview está ativada para a sua organização. Embora esta seja a predefinição, poderá querer verificar as instruções para Ativar ou desativar a auditoria.

Necessário para monitorizar interações com sites de IA geradores de terceiros:

Os dispositivos estão integrados no Microsoft Purview, necessário para:

- Obter visibilidade sobre informações confidenciais que são partilhadas com sites de IA geradores de terceiros. Por exemplo, um utilizador cola números de cartão de crédito em ChatGPT.

- Aplicar políticas DLP de ponto final para avisar ou impedir os utilizadores de partilharem informações confidenciais com sites de IA geradores de terceiros. Por exemplo, um utilizador identificado como risco elevado na proteção adaptável é bloqueado com a opção de substituir quando cola números de cartão de crédito no ChatGPT.

A extensão do browser Microsoft Purview é implementada para os utilizadores e é necessária para detetar visitas de sites a sites de IA geradores de terceiros.

Encontrará mais informações sobre os pré-requisitos para auditoria, inclusão de dispositivos e a extensão do browser no próprio hub de IA: navegue para a secçãoIntrodução à Análise>.

Para obter uma lista das aplicações de IA de terceiros atualmente suportadas, veja Sites de IA suportados pelo Microsoft Purview para obter proteções de conformidade e segurança de dados.

Permissões para o hub de IA

Os membros das suas equipas de segurança e conformidade responsáveis pela gestão de aplicações de IA precisam de permissões para o hub de IA quando iniciam sessão no portal do Microsoft Purview ou iniciam sessão no portal de conformidade do Microsoft Purview.

| Atividade do hub de IA | Membro de um destes grupos de funções |

|---|---|

| Todas as atividades | - Administrador de Conformidade do Microsoft Entra - Administrador Global da Microsoft Entra - Administrador de Conformidade do Microsoft Purview * |

| Ver eventos de gestão de riscos internos no explorador de atividades | - Analistas de Gestão de Riscos Internos - Investigadores de Gestão de Riscos Internos |

* Para ativar a auditoria e ver o respetivo estado, também requer a função Registos de Auditoria do centro de administração do Exchange.

Para o ajudar a atribuir as permissões corretas aos utilizadores, utilize a seguinte documentação de orientação, consoante o portal que estiver a utilizar:

- Permissões no portal do Microsoft Purview

- Permissões no portal de conformidade do Microsoft Purview

- Atribuir funções do Microsoft Entra aos utilizadores

Políticas com um clique a partir do hub de IA

Depois de criar as políticas predefinidas, pode vê-las e editá-las em qualquer altura a partir das respetivas áreas de solução no portal. Por exemplo, quer definir o âmbito das políticas para utilizadores específicos durante os testes ou para requisitos empresariais. Em alternativa, quer adicionar ou remover classificadores que são utilizados para detetar informações confidenciais. Utilize a página Políticas para navegar rapidamente para o local certo no portal.

Para etiquetas de confidencialidade e respetivas políticas, veja-as e edite-as independentemente do hub de IA ao navegar para o Information Protection no portal. Para obter mais informações, utilize as ligações de configuração em Etiquetas e políticas predefinidas para proteger os seus dados.

Observação

As políticas de prevenção de perda de dados (DLP) suportam a deteção de informações confidenciais coladas num browser ou carregadas para sites de terceiros, mas atualmente não suportam a deteção de informações confidenciais escritas em pedidos ou respostas devolvidas.

Para obter mais informações sobre as ações DLP suportadas e as plataformas que as suportam, consulte as duas primeiras linhas na tabela a partir das atividades do Ponto final que pode monitorizar e tomar medidas.

Políticas predefinidas para deteção de dados para IA

Política DLP: Hub de IA da Microsoft – Detetar pedidos confidenciais em assistentes de IA

Esta política deteta conteúdo confidencial a ser colado ou carregado para o Edge, Chrome e Firefox para outros assistentes de IA. Esta política abrange apenas todos os utilizadores e grupos na sua organização no modo de auditoria.

Política de gestão de riscos internos: Hub de IA da Microsoft – Navegação em assistentes de IA

Esta política cria uma política de gestão de riscos internos para detetar quando os utilizadores utilizam o browser para visitar outros assistentes de IA.

Políticas predefinidas da segurança de dados para ajudar a proteger dados confidenciais utilizados na IA geradora

Política DLP – Hub de IA da Microsoft – Proteção Adaptável em assistentes de IA

Esta política utiliza a Proteção Adaptável para dar um aviso com substituição a utilizadores de risco elevado que tentam colar ou carregar informações confidenciais para outros assistentes de IA no Edge, Chrome e Firefox. Esta política abrange todos os utilizadores e grupos na sua organização no modo de teste.

A Proteção Adaptável está ativada se ainda não estiver ativada, utilizando níveis de risco predefinidos para todos os utilizadores e grupos para impor dinamicamente ações de proteção. Para obter mais informações, veja Configuração rápida.

Proteção de Informações

Esta opção cria etiquetas de confidencialidade predefinidas e políticas de etiquetas de confidencialidade.

Se já tiver configurado etiquetas de confidencialidade e as respetivas políticas, esta configuração é ignorada.

Eventos do explorador de atividades

Utilize as seguintes informações para o ajudar a compreender os eventos que poderá ver no explorador de atividades do hub de IA. As referências a um site de IA gerador podem incluir o Microsoft Copilot e sites de IA de terceiros.

| Evento | Descrição |

|---|---|

| Interação de IA | O utilizador interagiu com um site de IA gerador. |

| Visita de IA | O utilizador navegue para um site de IA gerador. |

| Classificação carimbada | Foram encontrados tipos de informações confidenciais enquanto um utilizador interagia com um site de IA gerador. |

| Correspondência de regras DLP | Uma regra de prevenção de perda de dados foi correspondida quando um utilizador interagiu com um site de IA gerador. |

Problemas conhecidos da pré-visualização:

- O evento com carimbo classificação não apresenta o nível de risco do utilizador.

- O evento de correspondência da regra DLP não é apresentado para subsites. Por exemplo, não será apresentado para bing.com/chat porque /chat é um subsite de bing.com.

Considerações sobre a proteção de informações para o Copilot

O Microsoft Copilot para Microsoft 365 tem a capacidade de aceder aos dados armazenados no seu inquilino do Microsoft 365, incluindo caixas de correio no Exchange Online e documentos no SharePoint ou no OneDrive.

Além de aceder a conteúdos do Microsoft 365, a Copilot também pode utilizar conteúdos do ficheiro específico em que está a trabalhar no contexto de uma sessão de aplicação do Office, independentemente do local onde esse ficheiro está armazenado. Por exemplo, armazenamento local, partilhas de rede, armazenamento na cloud ou pen USB. Quando os ficheiros são abertos por um utilizador numa aplicação, o acesso é frequentemente referido como dados em utilização.

Antes de implementar o Copilot para o Microsoft 365, certifique-se de que está familiarizado com os seguintes detalhes que o ajudam a fortalecer as suas soluções de proteção de dados:

Se o conteúdo conceder direitos de utilização VIEW a um utilizador, mas não EXTRAÇÃO:

- Quando um utilizador tem este conteúdo aberto numa aplicação, não poderá utilizar o Copilot.

- O Copilot não resume este conteúdo, mas pode referenciá-lo com uma ligação para que o utilizador possa abrir e ver o conteúdo fora do Copilot.

Tal como as suas aplicações do Office, o Copilot para Microsoft 365 pode aceder a etiquetas de confidencialidade da sua organização, mas não de outras organizações. Para obter mais informações sobre o suporte de etiquetagem entre organizações, veja Suporte para utilizadores externos e conteúdo etiquetado.

Uma definição avançada do PowerShell para etiquetas de confidencialidade pode impedir que as aplicações do Office enviem conteúdo para algumas experiências ligadas, o que inclui o Copilot para o Microsoft 365.

Até que o SharePoint e o OneDrive suportem a pesquisa de dados inativos etiquetados e encriptados com permissões definidas pelo utilizador, a Copilot não poderá aceder a estes documentos. O Copilot pode aceder a documentos encriptados com permissões definidas pelo utilizador quando são abertos na aplicação (dados em utilização).

As etiquetas de confidencialidade que são aplicadas a grupos e sites (também conhecidos como "etiquetas de contentor") não são herdadas por itens nesses contentores. Como resultado, os itens não apresentarão a etiqueta de contentor no Copilot e não podem suportar a herança de etiquetas de confidencialidade. Por exemplo, as mensagens de chat do canal do Teams que são resumidas de uma equipa etiquetada como Confidencial não apresentarão essa etiqueta para contexto de confidencialidade no chat baseado no Microsoft Copilot Graph. Da mesma forma, os conteúdos de páginas e listas de sites do SharePoint não apresentarão a etiqueta de confidencialidade da respetiva etiqueta de contentor.

Se estiver a utilizar definições de biblioteca de gestão de direitos de informação (IRM) do SharePoint que restringem os utilizadores de copiar texto, tenha em atenção que os direitos de utilização são aplicados quando os ficheiros são transferidos e não quando são criados ou carregados para o SharePoint. Se não quiser que o Copilot resuma estes ficheiros quando estiverem inativos, utilize etiquetas de confidencialidade que apliquem encriptação sem o direito de utilização EXTRACT.

Ao contrário de outros cenários de etiquetagem automática, uma etiqueta herdada quando cria novos conteúdos substituirá uma etiqueta de prioridade inferior que foi aplicada manualmente.

Quando não é possível aplicar uma etiqueta de confidencialidade herdada, o texto não será adicionado ao item de destino. Por exemplo:

- O item de destino é só de leitura

- O item de destino já está encriptado e o utilizador não tem permissões para alterar a etiqueta (requer direitos de utilização EXPORTAR ou CONTROLO TOTAL)

- A etiqueta de confidencialidade herdada não é publicada para o utilizador

Se um utilizador pedir ao Copilot para criar novos conteúdos a partir de itens etiquetados e encriptados, a herança de etiquetas não é suportada quando a encriptação está configurada para permissões definidas pelo utilizador ou se a encriptação foi aplicada independentemente da etiqueta. O utilizador não poderá enviar estes dados para o item de destino.

Uma vez que a Encriptação de Chave Dupla (DKE) se destina aos seus dados mais confidenciais que estão sujeitos aos requisitos de proteção mais rigorosos, o Copilot não consegue aceder a estes dados. Como resultado, os itens protegidos pelo DKE não serão devolvidos pela Copilot e, se um item DKE estiver aberto (dados em utilização), não poderá utilizar o Copilot na aplicação.

As etiquetas de confidencialidade que protegem as reuniões e o chat do Teams não são atualmente reconhecidas pelo Copilot. Por exemplo, os dados devolvidos de um chat de reunião ou chat de canal não apresentarão uma etiqueta de confidencialidade associada, a cópia dos dados de chat não pode ser impedida para um item de destino e a etiqueta de confidencialidade não pode ser herdada. Esta limitação não se aplica a convites de reunião, respostas e eventos de calendário protegidos por etiquetas de confidencialidade.

Para conversas com base no Microsoft Copilot Graph (anteriormente conhecida como Chat do Microsoft 365):

- Quando os convites para reuniões têm uma etiqueta de confidencialidade aplicada, a etiqueta é aplicada ao corpo do convite de reunião, mas não aos metadados, como data e hora, ou destinatários. Como resultado, as perguntas baseadas apenas nos metadados devolvem dados sem a etiqueta. Por exemplo, "Que reuniões tenho na segunda-feira?" As perguntas que incluem o corpo da reunião, como a agenda, devolvem os dados como etiquetados.

- Se o conteúdo for encriptado independentemente da etiqueta de confidencialidade aplicada e essa encriptação não conceder direitos de utilização de EXTRAÇÃO ao utilizador (mas incluir o direito de utilização VER), o conteúdo pode ser devolvido pelo Copilot e, por conseguinte, enviado para um item de origem. Um exemplo de quando esta configuração pode ocorrer se um utilizador tiver aplicado restrições do Office à Gestão de Direitos de Informação quando um documento é identificado como "Geral" e essa etiqueta não aplicar encriptação.

- Quando o conteúdo devolvido tiver uma etiqueta de confidencialidade aplicada, os utilizadores não verão a opção Editar no Outlook porque esta funcionalidade não é atualmente suportada para dados etiquetados.

- Se estiver a utilizar as capacidades de extensão que incluem plug-ins e o Conector do Microsoft Graph, as etiquetas de confidencialidade e a encriptação aplicadas a estes dados a partir de origens externas não são reconhecidas pelo chat baseado no Graph da Copilot. Na maioria das vezes, esta limitação não se aplicará porque é pouco provável que os dados suportem etiquetas de confidencialidade e encriptação, embora uma exceção seja os dados do Power BI. Pode sempre desligar as origens de dados externas utilizando o centro de administração do Microsoft 365 para desativar esses plug-ins para os utilizadores e desligar as ligações que utilizam um conector da Graph API.

Exceções específicas da aplicação:

Copilot no Outlook: os utilizadores não podem utilizar o Copilot para itens encriptados no Outlook (clássico) para Windows ou no Outlook Mobile. O Copilot no Outlook suporta itens encriptados para outras plataformas:

- Outlook para Mac: Versão 16.86.609 e superior

- Outlook na Web: Sim

- Novo Outlook para Windows: Sim

Copilot in Edge, Copilot in Windows: Unless data loss prevention (DLP) is used in Edge, Copilot can reference encrypted content from the active browser tab in Edge when that content doesn't grant the user EXTRACT usage rights. Por exemplo, o conteúdo encriptado é do Office para a Web ou do Outlook para a Web.

Será substituída uma etiqueta existente para herança de etiquetas de confidencialidade?

Resumo dos resultados quando o Copilot aplica automaticamente proteção com herança de etiquetas de confidencialidade:

| Rótulo existente | Substituir com herança de etiquetas de confidencialidade |

|---|---|

| Prioridade mais baixa aplicada manualmente | Sim |

| Prioridade mais alta aplicada manualmente | Não |

| Prioridade mais baixa e aplicada automaticamente | Sim |

| Prioridade mais alta e aplicada automaticamente | Não |

| Etiqueta predefinida da política, prioridade inferior | Sim |

| Etiqueta predefinida da política, prioridade mais alta | Não |

| Etiqueta de confidencialidade predefinida para uma biblioteca de documentos, prioridade inferior | Sim |

| Etiqueta de confidencialidade predefinida para uma biblioteca de documentos, prioridade mais alta | Não |

O Copilot honra a proteção existente com o direito de utilização EXTRACT

Embora possa não estar muito familiarizado com os direitos de utilização individuais dos conteúdos encriptados, estes já existem há muito tempo. Desde o Windows Server Rights Management até ao Active Directory Rights Management até à versão na cloud que se tornou o Azure Information Protection com o serviço Azure Rights Management.

Se alguma vez tiver recebido um e-mail "Não Reencaminhar", está a utilizar direitos de utilização para o impedir de reencaminhar o e-mail depois de ter sido autenticado. Tal como acontece com outros direitos de utilização agrupados que mapeiam para cenários empresariais comuns, um e-mail Não Reencaminhar concede aos destinatários direitos de utilização que controlam o que podem fazer com o conteúdo e não inclui o direito de utilização REENcaminhar. Além de não reencaminhar, não pode imprimir este e-mail Não Reencaminhar nem copiar texto do mesmo.

O direito de utilização que concede permissão para copiar texto é EXTRAÇÃO, com o nome comum mais amigável e amigável de Copiar. É este direito de utilização que determina se o Copilot para o Microsoft 365 pode apresentar texto ao utilizador a partir de conteúdo encriptado.

Observação

Uma vez que o direito de utilização Controlo total (PROPRIETÁRIO) inclui todos os direitos de utilização, a função EXTRACT é automaticamente incluída com Controlo total.

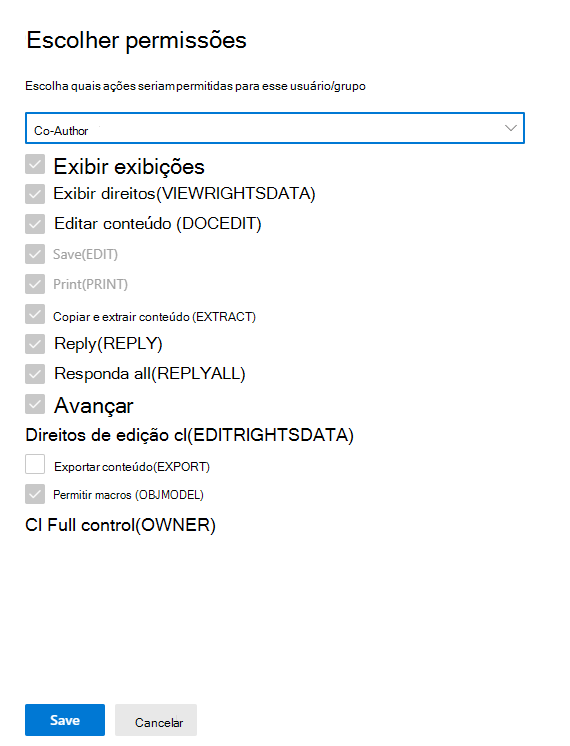

Quando utiliza o portal do Microsoft Purview ou o portal de conformidade do Microsoft Purview para configurar uma etiqueta de confidencialidade para aplicar a encriptação, a primeira opção é atribuir as permissões agora ou permitir que os utilizadores atribuam as permissões. Se atribuir agora, configure as permissões ao selecionar um nível de permissão predefinido com um grupo predefinido de direitos de utilização, como Co-Author ou Revisor. Em alternativa, pode selecionar permissões personalizadas onde pode selecionar individualmente os direitos de utilização disponíveis.

No portal, o direito de utilização EXTRAIR é apresentado como Copiar e extrair conteúdo (EXTRACT). Por exemplo, o nível de permissão predefinido selecionado é Cocriar, onde pode ver Copiar e extrair conteúdo (EXTRACT) incluído. Como resultado, o conteúdo protegido com esta configuração de encriptação pode ser devolvido pelo Copilot para o Microsoft 365:

Se selecionar Personalizado na caixa pendente e, em seguida, Controlo total (PROPRIETÁRIO) na lista, esta configuração também concederá o direito de utilização EXTRAÇÃO.

Observação

A pessoa que aplica a encriptação tem sempre o direito de utilização EXTRAÇÃO, porque é o proprietário do Rights Management. Esta função especial inclui automaticamente todos os direitos de utilização e algumas outras ações, o que significa que os conteúdos que um utilizador encriptou são sempre elegíveis para serem devolvidos pela Copilot para Microsoft 365. As restrições de utilização configuradas aplicam-se a outras pessoas autorizadas a aceder ao conteúdo.

Em alternativa, se selecionar a configuração de encriptação para permitir que os utilizadores atribuam permissões para o Outlook, esta configuração inclui permissões predefinidas para Não Reencaminhar e Encriptar Apenas. A opção Encrypt-Only, ao contrário de Não Reencaminhar, inclui o direito de utilização EXTRAIR.

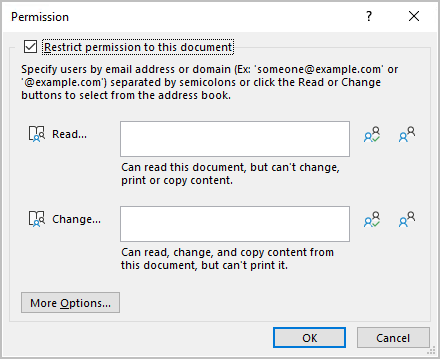

Quando seleciona permissões personalizadas para o Word, Excel e PowerPoint, os utilizadores selecionam as suas próprias permissões na aplicação do Office quando aplicam a etiqueta de confidencialidade. São informados de que, a partir das duas seleções, a opção Ler não inclui a permissão para copiar conteúdo, mas a opção Alterar inclui. Estas referências a copiar referem-se ao direito de utilização EXTRACT. Se o utilizador selecionar Mais Opções, pode adicionar o direito DE EXTRAIR utilização a Ler ao selecionar Permitir que os utilizadores com acesso de leitura copiem conteúdo.

Dica

Se precisar de verificar se um documento que está autorizado a ver inclui o direito de utilização EXTRAÇÃO, abra-o na aplicação do Office do Windows e personalize a barra de estado para mostrar Permissões. Selecione o ícone junto ao nome da etiqueta de confidencialidade para apresentar A Minha Permissão. Veja o valor para Copiar, que mapeia para o direito de utilização EXTRACT e confirme se apresenta Sim ou Não.

Para e-mails, se as permissões não forem apresentadas na parte superior da mensagem no Outlook para Windows, selecione a faixa de informações com o nome da etiqueta e, em seguida, selecione Ver Permissão.

O Copilot honra o direito de utilização EXTRACT para um utilizador, no entanto, foi aplicado ao conteúdo. Na maioria das vezes, quando o conteúdo é etiquetado, os direitos de utilização concedidos ao utilizador correspondem aos da configuração da etiqueta de confidencialidade. No entanto, existem algumas situações que podem fazer com que os direitos de utilização do conteúdo sejam diferentes da configuração da etiqueta aplicada:

- A etiqueta de confidencialidade é aplicada após os direitos de utilização já serem aplicados

- Os direitos de utilização são aplicados após a aplicação de uma etiqueta de confidencialidade

Para obter mais informações sobre como configurar uma etiqueta de confidencialidade para encriptação, veja Restringir o acesso ao conteúdo através de etiquetas de confidencialidade para aplicar a encriptação.

Para obter detalhes técnicos sobre os direitos de utilização, veja Configurar direitos de utilização do Azure Information Protection.

Considerações de gestão de conformidade para o Copilot

A gestão de conformidade do Copilot para interações do Microsoft 365 estende-se por todo o Copilot no Word, Excel, PowerPoint, Outlook, Teams, Loop, Whiteboard, OneNote e Microsoft Copilot Graph-grounded chat (anteriormente Microsoft 365 Chat).

Observação

A gestão de conformidade da conversa com base no Graph da Copilot inclui pedidos e respostas de e para a Web pública quando os utilizadores têm sessão iniciada e selecionam a opção Trabalho em vez da Web.

As ferramentas de conformidade identificam as interações copilot de origem pelo nome da aplicação. Por exemplo, Copilot no Word, Copilot no Teams e Chat do Microsoft 365 (para conversas com base no Microsoft Copilot Graph).

Antes de implementar o Copilot para o Microsoft 365, certifique-se de que está familiarizado com os seguintes detalhes para suportar as suas soluções de gestão de conformidade:

Atualmente, as políticas de retenção para interações copilot não informam os utilizadores quando as mensagens são eliminadas como resultado de uma política de retenção.

A auditoria captura a atividade Copilot da pesquisa, mas não o pedido ou resposta do utilizador real. Para obter estas informações, utilize a Deteção de Dados Eletrónicos.

As alterações relacionadas com o administrador para a auditoria do Copilot ainda não são suportadas.

As informações de identificação do dispositivo não estão atualmente incluídas nos detalhes da auditoria.

Exceções específicas da aplicação:

-

Copilot no Teams:

- Se as transcrições estiverem desativadas, as capacidades de auditoria, Deteção de Dados Eletrónicos e retenção não são suportadas

- Se as transcrições forem referenciadas, esta ação não é capturada para auditoria

- Para conversas com grafos no Teams, aTualmente, o Copilot não pode reter como anexos na nuvem, ficheiros referenciados que devolve aos utilizadores. Os ficheiros referenciados pelos utilizadores são suportados para serem mantidos como anexos na nuvem.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários