Configurar condições para cenários chave de conformidade de comunicação

Importante

Conformidade de Comunicações do Microsoft Purview fornece as ferramentas para ajudar as organizações a detetar conformidade regulamentar (por exemplo, SEC ou FINRA) e violações de conduta empresarial, tais como informações confidenciais, assédio ou ameaça de linguagem e partilha de conteúdo para adultos. Desenvolvida com a privacidade em mente, os nomes de usuário são pseudonimizados por padrão, os controles de acesso baseados em função são internos, os investigadores são aceitos por um administrador e os logs de auditoria estão em vigor para ajudar a garantir a privacidade no nível do usuário.

Este artigo fornece vários exemplos de criação de condições com o construtor de condições no Conformidade de Comunicações do Microsoft Purview. Utilize os exemplos para os seus próprios cenários e modifique conforme necessário para a sua organização.

Para obter informações gerais sobre como criar condições para políticas de conformidade de comunicação, veja Escolher condições para as políticas de conformidade de comunicação.

Exemplos de segurança de dados

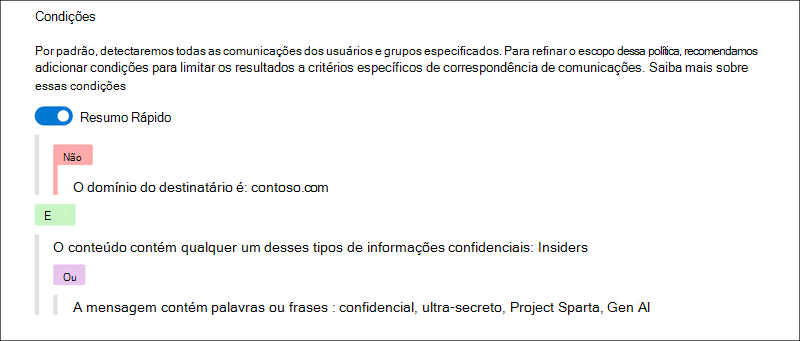

Exemplo 1:

Detete todas as comunicações enviadas fora de Contoso.com que contenham padrões detetados pelo tipo de informações confidenciais do Insider OU que incluam qualquer uma destas palavras-chave:

- "confidencial"

- "ultra-secreto"

- "Project Sparta"

- "GenAI"

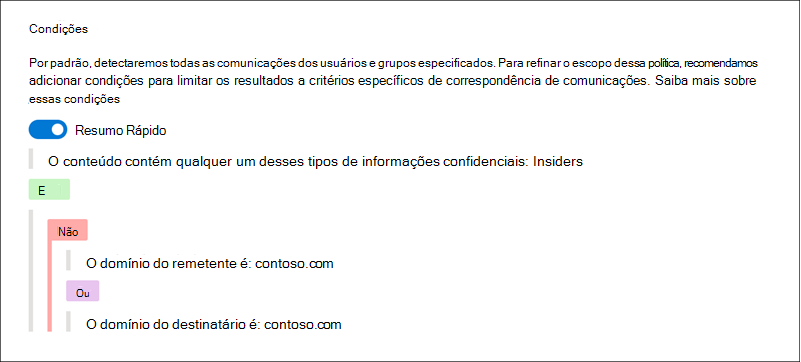

Exemplo 2:

Detete todas as comunicações provenientes de fora ou enviadas para fora contoso.com que contenham padrões detetados pelo tipo de informações confidenciais do Insider.

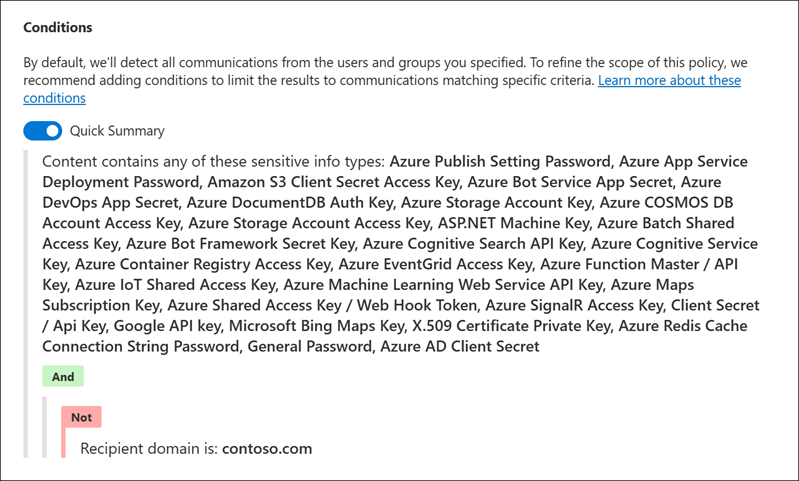

Exemplo 3:

Detetar proativamente a partilha de chaves secretas e palavras-passe fora do contoso.com.

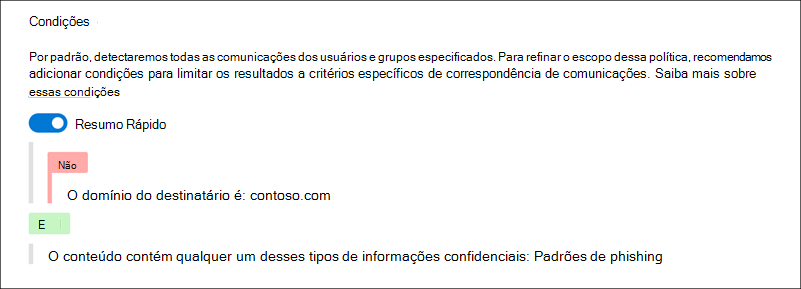

Exemplo 4:

Detete pedidos de phishing do Teams enviados como pedidos de autenticação multifator com o tipo de informações confidenciais Padrões de Phishing .

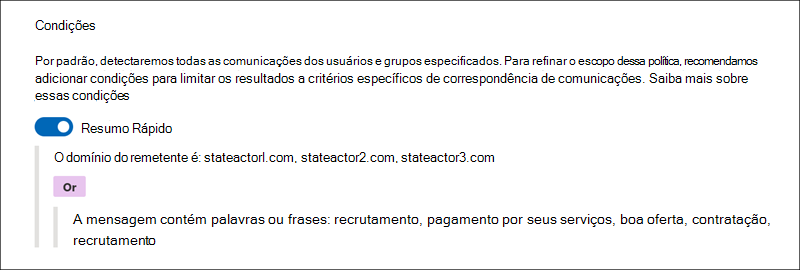

Exemplo 5:

Analise todas as mensagens provenientes do stateactor1.com, stateactor2.com e stateactor3.com domínios OU mensagens que contenham estas palavras-chave:

- recrutar

- pagamento dos seus serviços

- boa oferta

- contratação, recrutamento

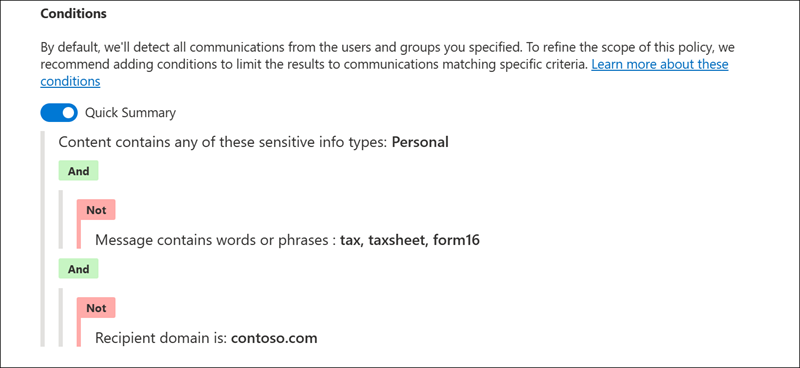

Exemplo 6:

Analise e-mails específicos enviados para domínios externos ao detetar padrões com o tipo Informações confidenciais pessoais , mas ignore palavras-chave específicas.

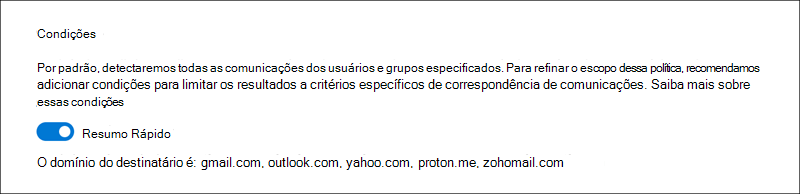

Exemplo 7:

Analisar e ver todos os e-mails enviados para contas de e-mail pessoais.

Exemplos de conduta empresarial

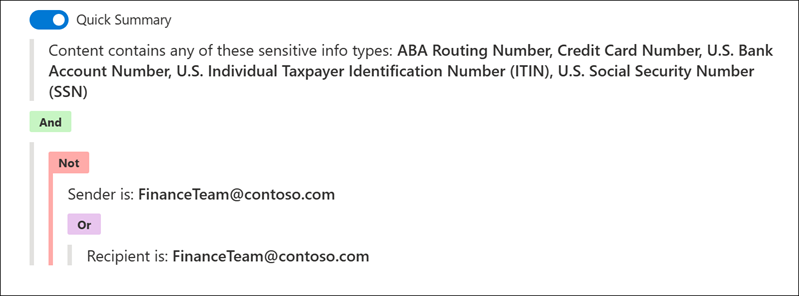

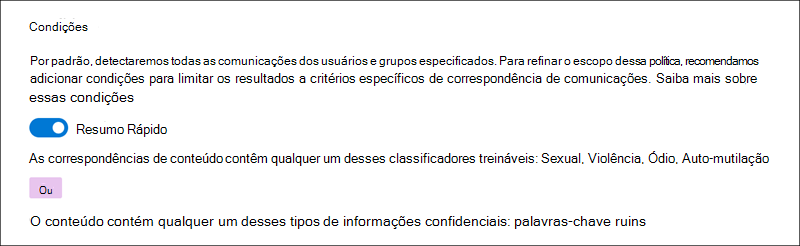

Exemplo 1:

Detete conteúdos inadequados enviados em mensagens utilizando os classificadores de formação Sexual, Violência, Ódio e Auto-danos OU utilizando um dicionário palavra-chave organizado.

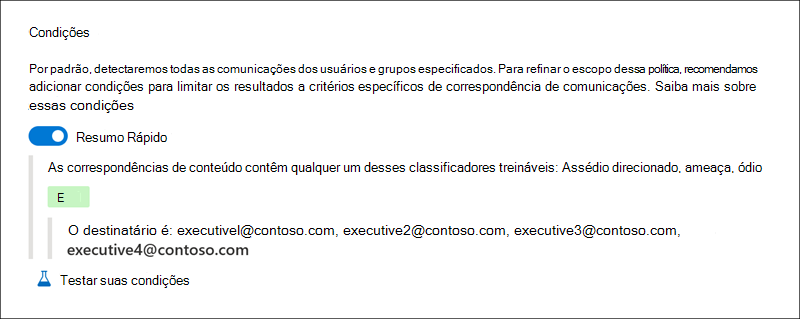

Exemplo 2:

Detetar ameaças e assédio dirigidos aos principais executivos da Contoso através dos classificadores de Assédio, Ameaça e Ódio treináveis direcionados.

Exemplo 3:

Detete todas as mensagens que contêm padrões detetados pelo Número de Encaminhamento do ABA, Número do Cartão de Crédito, Número de Conta Bancária dos E.U.A., Número de Identificação Individual do Contribuinte (ITIN) e tipos de informações confidenciais do Número de Segurança Social (SSN) dos EUA enviados por qualquer utilizador, mas não enviados ou enviados pela Equipa financeira.