Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Este artigo mostra como registar uma instância de SQL Server compatível com o Azure Arc. Também mostra como autenticar e interagir com SQL Server compatíveis com o Azure Arc no Microsoft Purview. Para obter mais informações sobre o Microsoft Purview, leia o artigo introdutório.

Recursos compatíveis

Capacidades de análise

| Extração de Metadados | Verificação Completa | Análise Incremental | Análise de Âmbito |

|---|---|---|---|

| Sim | Sim (pré-visualização) | Sim (pré-visualização) | Sim (pré-visualização) |

As versões de SQL Server suportadas são 2012 e posteriores. SQL Server Express LocalDB não é suportado.

Quando estiver a analisar SQL Server compatíveis com o Azure Arc, o Microsoft Purview suporta a extração dos seguintes metadados técnicos:

- Instâncias

- Bancos de dados

- Esquemas

- Tabelas, incluindo as colunas

- Vistas, incluindo as colunas

Quando estiver a configurar uma análise, pode optar por especificar o nome da base de dados para analisar uma base de dados. Pode definir ainda mais o âmbito da análise ao selecionar tabelas e vistas conforme necessário. Toda a instância de SQL Server compatível com o Azure Arc será analisada se não fornecer um nome de base de dados.

Outras capacidades

Para classificações, etiquetas de confidencialidade, políticas, linhagem de dados e vista dinâmica, veja a lista de capacidades suportadas.

Pré-requisitos

Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

Permissões de Administrador de Origem de Dados e Leitor de Dados para registar uma origem e geri-la no portal de governação do Microsoft Purview. Veja Controlo de acesso no portal de governação do Microsoft Purview para obter detalhes.

Configure o runtime de integração certo para o seu cenário:

- Para utilizar um runtime de integração autoalojado:siga o artigo para criar e configurar um runtime de integração autoalojado.

- Para utilizar um runtime de integração autoalojado suportado pelo kubernetes:siga o artigo para criar e configurar um runtime de integração suportado pelo kubernetes. (Apenas autenticação SQL.)

Rede

Se a instância do Microsoft Purview tiver desativado todo o acesso à rede pública, para aceder ao seu Arc-Enabled SQL Server, a máquina virtual tem de ser adicionada à rede virtual que está ligada à instância do Microsoft Purview.

Registrar

Esta secção descreve como registar uma instância de SQL Server compatível com o Azure Arc no Microsoft Purview com o portal de governação do Microsoft Purview.

Autenticação para registo

Existem duas formas de configurar a autenticação para analisar SQL Server compatíveis com o Azure Arc com um runtime de integração autoalojado:

- autenticação SQL Server

- autenticação do Windows - Não suportado por um SHIR do Kubernetes.

Para configurar a autenticação para a implementação do SQL Server:

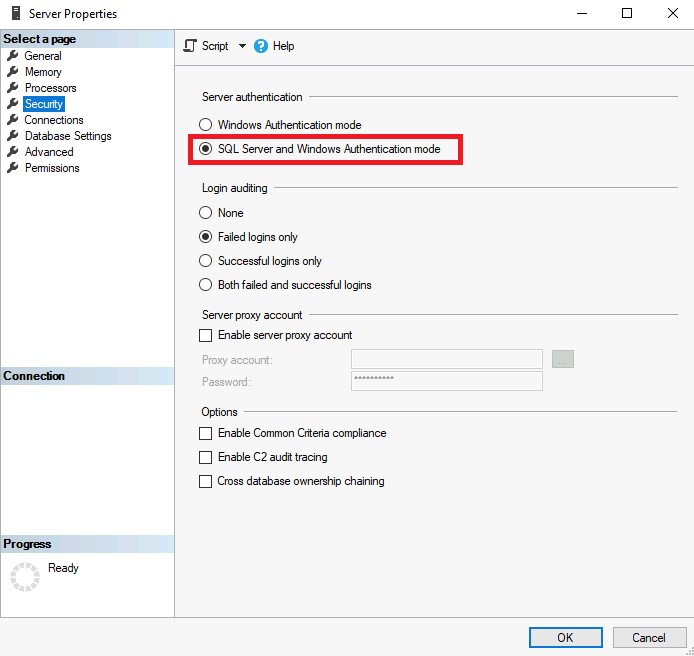

Em SQL Server Management Studio (SSMS), aceda a Propriedades do Servidor e, em seguida, selecione Segurança no painel esquerdo.

Em Autenticação do servidor:

- Para autenticação do Windows, selecione o modo de Autenticação do Windows ou SQL Server e o modo de Autenticação do Windows.

- Para SQL Server autenticação, selecione SQL Server e Modo de autenticação do Windows.

Uma alteração à autenticação do servidor requer que reinicie a instância SQL Server e SQL Server Agent. No SSMS, aceda à instância SQL Server e selecione Reiniciar no painel de opções do clique com o botão direito do rato.

Criar um novo início de sessão e um utilizador

Se quiser criar um novo início de sessão e um utilizador para analisar a instância SQL Server, utilize os seguintes passos.

A conta tem de ter acesso à base de dados master, porque sys.databases está na base de dados master. O analisador do Microsoft Purview tem de enumerar sys.databases para encontrar todas as bases de dados SQL no servidor.

Observação

Pode executar todos os seguintes passos com este código.

Aceda ao SSMS, ligue-se ao servidor e, em seguida, selecione Segurança no painel esquerdo.

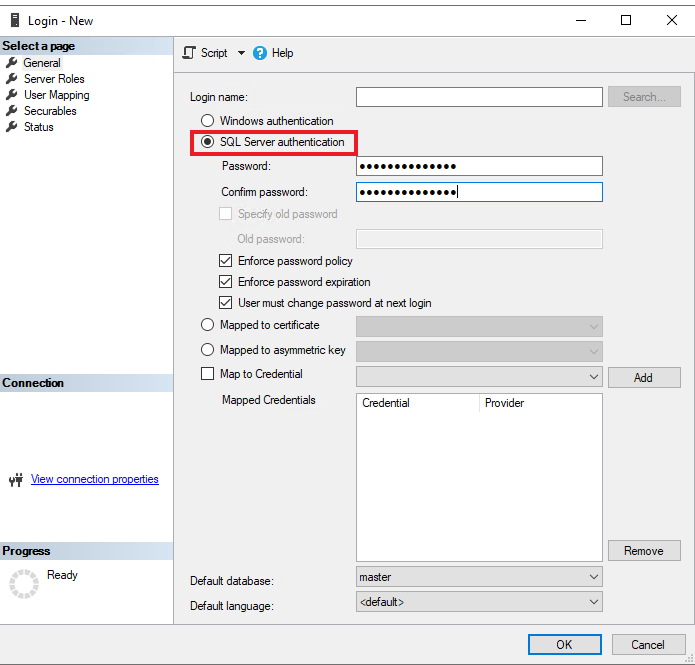

Selecione sem soltar (ou clique com o botão direito do rato) Início de sessão e, em seguida, selecione Novo início de sessão. Se autenticação do Windows for aplicada, selecione autenticação do Windows. Se SQL Server autenticação for aplicada, selecione SQL Server autenticação.

Selecione Funções de Servidor no painel esquerdo e certifique-se de que é atribuída uma função pública.

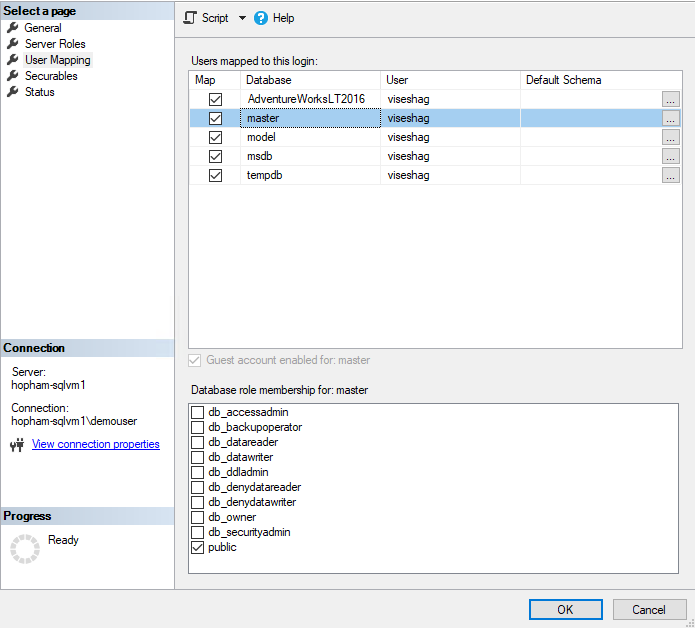

Selecione Mapeamento de Utilizadores no painel esquerdo, selecione todas as bases de dados no mapa e, em seguida, selecione a função de base de dados db_datareader .

Selecione OK para guardar.

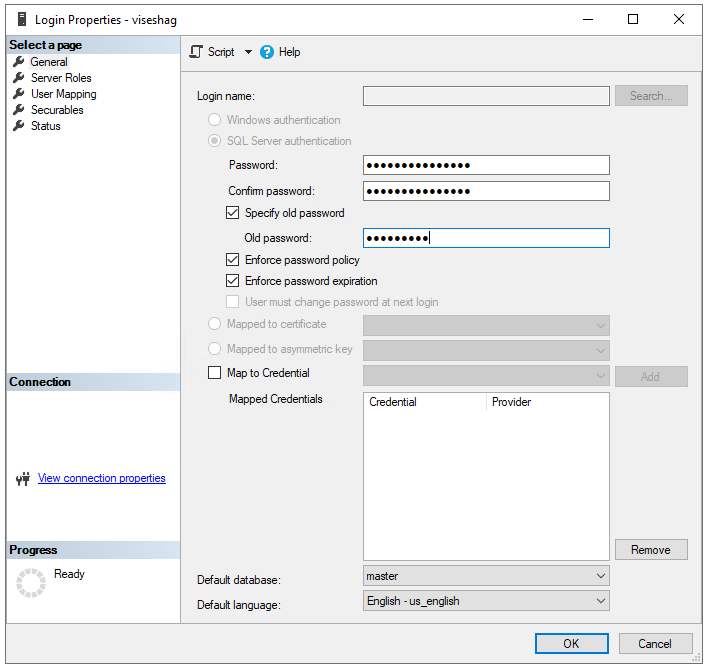

Se SQL Server autenticação for aplicada, tem de alterar a palavra-passe assim que criar um novo início de sessão:

- Selecione sem soltar (ou clique com o botão direito do rato) o utilizador que criou e, em seguida, selecione Propriedades.

- Introduza uma nova palavra-passe e confirme-a.

- Selecione a caixa de verificação Especificar palavra-passe antiga e introduza a palavra-passe antiga.

- Selecione OK.

Armazene a palavra-passe de início de sessão SQL Server num cofre de chaves e crie uma credencial no Microsoft Purview

Aceda ao cofre de chaves no portal do Azure. Selecione Definições Segredos>.

Selecione + Gerar/Importar. Em Nome e Valor, introduza a palavra-passe do SQL Server início de sessão.

Selecione Criar.

Se o cofre de chaves ainda não estiver ligado ao Microsoft Purview, crie uma nova ligação ao cofre de chaves.

Crie uma nova credencial com o nome de utilizador e a palavra-passe para configurar a análise.

Certifique-se de que seleciona o método de autenticação correto quando estiver a criar uma nova credencial. Se autenticação do Windows for aplicada, selecione autenticação do Windows. Se SQL Server autenticação for aplicada, selecione SQL Server autenticação.

Passos para registar

Aceda à sua conta do Microsoft Purview.

Em Origens e análise no painel esquerdo, selecione Runtimes de integração. Certifique-se de que está configurado um runtime de integração autoalojado. Se não estiver configurado, siga os passos para criar um runtime de integração autoalojado para análise numa máquina virtual no local ou no Azure que tenha acesso à sua rede no local.

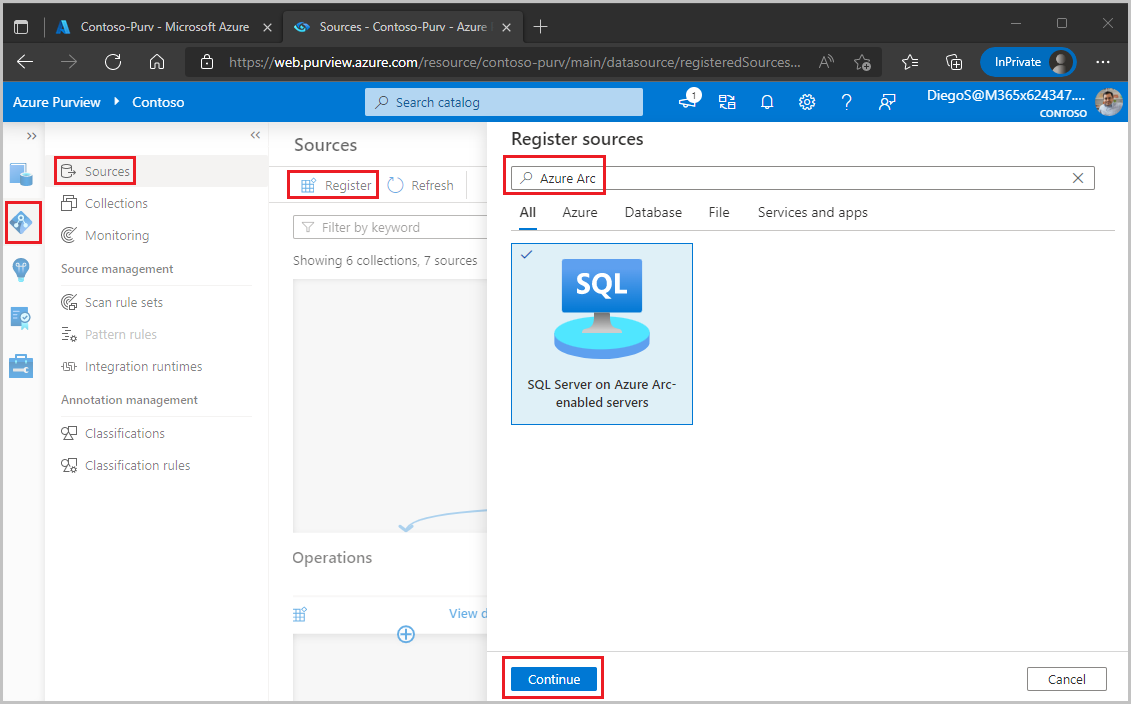

Selecione Mapa de Dados no painel esquerdo.

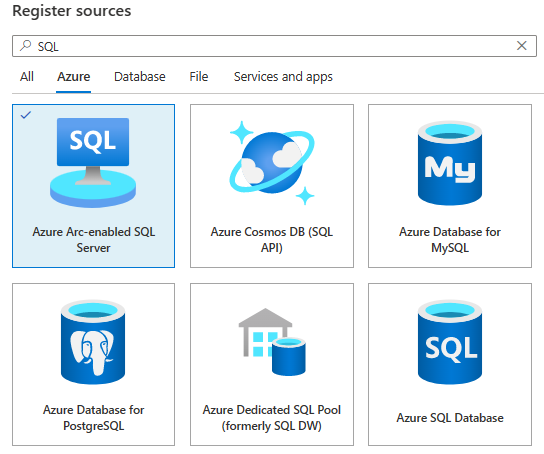

Selecione Registrar.

Selecione a SQL Server compatível com o Azure Arc e, em seguida, selecione Continuar.

Forneça um nome amigável, que é um nome abreviado que pode utilizar para identificar o servidor. Forneça também o ponto final do servidor.

Selecione Concluir para registar a origem de dados.

Examinar

Utilize os seguintes passos para analisar instâncias de SQL Server compatíveis com o Azure Arc para identificar automaticamente recursos e classificar os seus dados. Para obter mais informações sobre a análise em geral, consulte Análises e ingestão no Microsoft Purview.

Para criar e executar uma nova análise:

No portal de governação do Microsoft Purview, selecione o separador Mapa de Dados no painel esquerdo.

Selecione a origem de SQL Server compatível com o Azure Arc que registou.

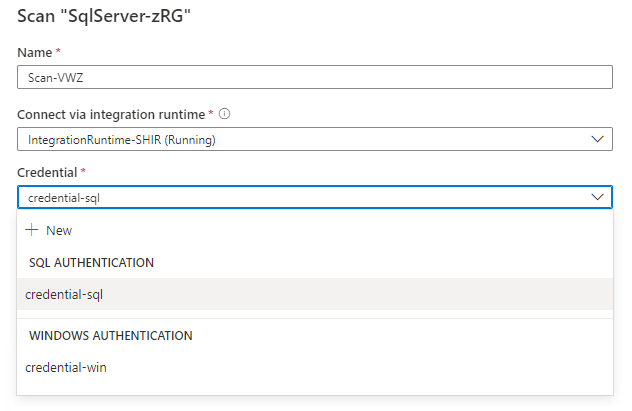

Selecione Nova análise.

Selecione a credencial para ligar à sua origem de dados. As credenciais são agrupadas e listadas nos métodos de autenticação.

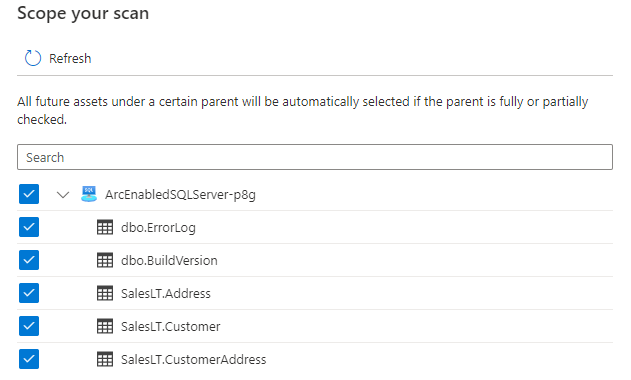

Pode definir o âmbito da análise para tabelas específicas ao escolher os itens adequados na lista.

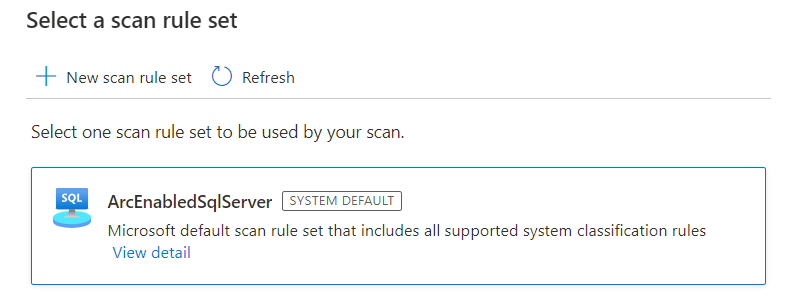

Selecione um conjunto de regras de análise. Pode escolher entre a predefinição do sistema, os conjuntos de regras personalizadas existentes ou a criação de um novo conjunto de regras inline.

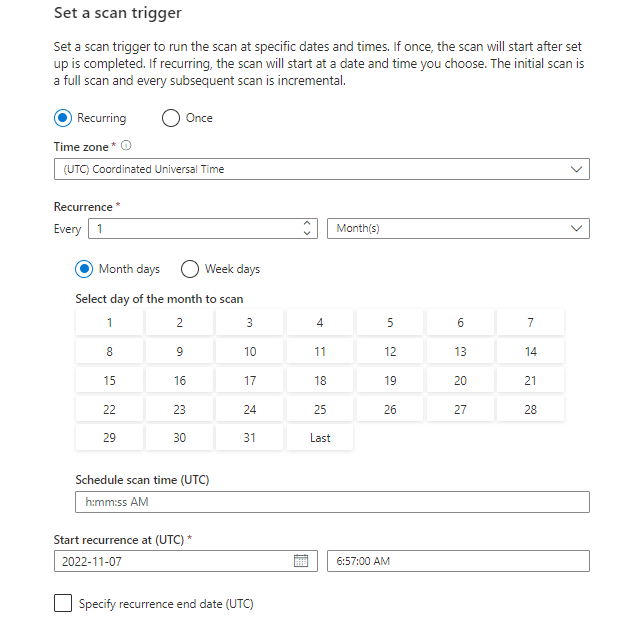

Escolha o acionador de análise. Pode configurar uma agenda ou executar a análise uma vez.

Reveja a análise e, em seguida, selecione Guardar e executar.

Ver as suas análises e execuções de análise

Para ver as análises existentes:

- Aceda ao portal do Microsoft Purview. No painel esquerdo, selecione Mapa de dados.

- Selecione a origem de dados. Pode ver uma lista de análises existentes nessa origem de dados em Análises recentes ou pode ver todas as análises no separador Análises .

- Selecione a análise que tem os resultados que pretende ver. O painel mostra-lhe todas as execuções de análise anteriores, juntamente com as status e as métricas de cada execução de análise.

- Selecione o ID de execução para marcar os detalhes da execução da análise.

Gerir as suas análises

Para editar, cancelar ou eliminar uma análise:

Aceda ao portal do Microsoft Purview. No painel esquerdo, selecione Mapa de Dados.

Selecione a origem de dados. Pode ver uma lista de análises existentes nessa origem de dados em Análises recentes ou pode ver todas as análises no separador Análises .

Selecione a análise que pretende gerir. Você poderá:

- Edite a análise ao selecionar Editar análise.

- Cancele uma análise em curso ao selecionar Cancelar execução de análise.

- Elimine a análise ao selecionar Eliminar análise.

Observação

- Eliminar a análise não elimina os recursos de catálogo criados a partir de análises anteriores.

Adicionar política de acesso

Políticas suportadas

Os seguintes tipos de políticas são suportados neste recurso de dados do Microsoft Purview:

- Políticas de DevOps

- Políticas de Proprietário de Dados (pré-visualização)

Pré-requisitos da política de acesso no SQL Server compatível com o Azure Arc

- Obtenha SQL Server versão no local 2022 e instale-a. As versões 2022 ou mais recentes são suportadas tanto no Windows como no Linux. Pode experimentar a edição Gratuita para Programadores.

- Configure as suas permissões e, em seguida, registe uma lista de fornecedores de recursos na subscrição que irá utilizar para integrar a instância SQL Server no Azure Arc.

- Conclua os pré-requisitos e integre a instância SQL Server com o Azure Arc. Está aqui uma configuração simples para o Windows SQL Server. Está aqui uma configuração alternativa para o linux SQL Server.

- Ative Microsoft Entra autenticação no SQL Server. Para uma configuração mais simples, conclua os pré-requisitos e o processo descritos neste artigo.

- Lembre-se de conceder permissões de aplicação e conceder consentimento do administrador

- Tem de configurar um administrador de Microsoft Entra para a instância SQL Server, mas não é necessário configurar outros Microsoft Entra inícios de sessão ou utilizadores. Irá conceder acesso a esses utilizadores através das políticas do Microsoft Purview.

Suporte de região

A imposição da política de dados está disponível em todas as regiões do Microsoft Purview, exceto:

- E.U.A. Oeste2

- Leste da Ásia

- US Gov - Virgínia

- China Norte 3

Considerações de segurança para SQL Server compatíveis com o Azure Arc

- O administrador do servidor pode desativar a imposição de políticas do Microsoft Purview.

- As permissões de administrador e administrador de servidor do Azure Arc permitem alterar o caminho Resource Manager do Azure do servidor. Uma vez que os mapeamentos no Microsoft Purview utilizam caminhos Resource Manager, podem levar a imposiçãos de política erradas.

- Um administrador de SQL Server (administrador da base de dados) pode obter a capacidade de um administrador de servidor e pode adulterar as políticas em cache do Microsoft Purview.

- A configuração recomendada é criar um registo de aplicação separado para cada instância do SQL Server. Esta configuração impede que a segunda instância SQL Server leia as políticas destinadas à primeira instância SQL Server, caso um administrador não autorizado na segunda instância SQL Server adultera o caminho Resource Manager.

Verificar os pré-requisitos

Inicie sessão no portal do Azure através desta ligação

Navegue para servidores SQL no painel esquerdo. Verá uma lista de SQL Server instâncias no Azure Arc.

Selecione a SQL Server instância que pretende configurar.

Aceda a Microsoft Entra ID no painel esquerdo.

Certifique-se de que Microsoft Entra autenticação está configurada com um início de sessão de administrador. Caso contrário, veja a secção de pré-requisitos da política de acesso neste guia.

Certifique-se de que foi fornecido um certificado para SQL Server para autenticar no Azure. Caso contrário, veja a secção de pré-requisitos da política de acesso neste guia.

Certifique-se de que foi introduzido um registo de aplicação para criar uma relação de confiança entre SQL Server e Microsoft Entra ID. Caso contrário, veja a secção de pré-requisitos da política de acesso neste guia.

Se tiver feito alterações, selecione o botão Guardar para guardar a configuração e aguarde até que a operação seja concluída com êxito. Esta operação pode demorar alguns minutos. A mensagem "Guardado com êxito" será apresentada na parte superior da página em fundo verde. Poderá ter de deslocar para cima para vê-lo.

Configurar a conta do Microsoft Purview para políticas

Registar a origem de dados no Microsoft Purview

Antes de uma política poder ser criada no Microsoft Purview para um recurso de dados, tem de registar esse recurso de dados no Microsoft Purview Studio. Encontrará as instruções relacionadas com o registo do recurso de dados mais adiante neste guia.

Observação

As políticas do Microsoft Purview dependem do caminho arm do recurso de dados. Se um recurso de dados for movido para um novo grupo de recursos ou subscrição, terá de ser desativado e registado novamente no Microsoft Purview.

Configurar permissões para ativar a imposição de políticas de dados na origem de dados

Assim que um recurso for registado, mas antes de poder criar uma política no Microsoft Purview para esse recurso, tem de configurar as permissões. É necessário um conjunto de permissões para ativar a imposição da política de dados. Isto aplica-se a origens de dados, grupos de recursos ou subscrições. Para ativar a imposição da política de dados, tem de ter privilégios específicos de Gestão de Identidades e Acessos (IAM) no recurso, bem como privilégios específicos do Microsoft Purview:

Tem de ter uma das seguintes combinações de funções IAM no caminho de Resource Manager do Azure do recurso ou qualquer elemento principal do mesmo (ou seja, através da herança de permissões IAM):

- Proprietário do IAM

- Contribuidor de IAM e Administrador de Acesso de Utilizador do IAM

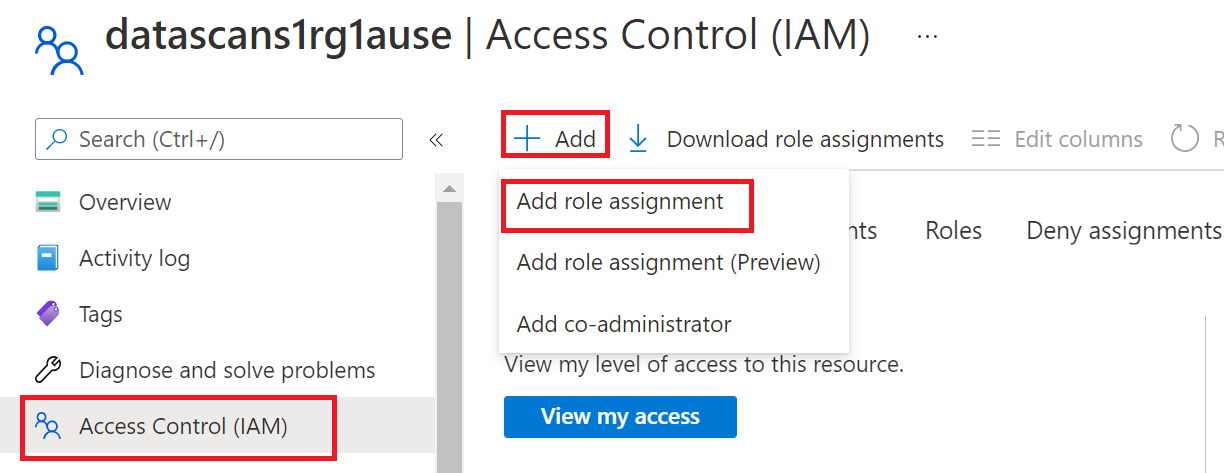

Para configurar permissões de controlo de acesso baseado em funções (RBAC) do Azure, siga este guia. A seguinte captura de ecrã mostra como aceder à secção Controle de Acesso no portal do Azure para o recurso de dados adicionar uma atribuição de função.

Observação

A função Proprietário de IAM para um recurso de dados pode ser herdada de um grupo de recursos principal, de uma subscrição ou de um grupo de gestão de subscrições. Verifique que Microsoft Entra utilizadores, grupos e principais de serviço têm ou estão a herdar a função Proprietário do IAM do recurso.

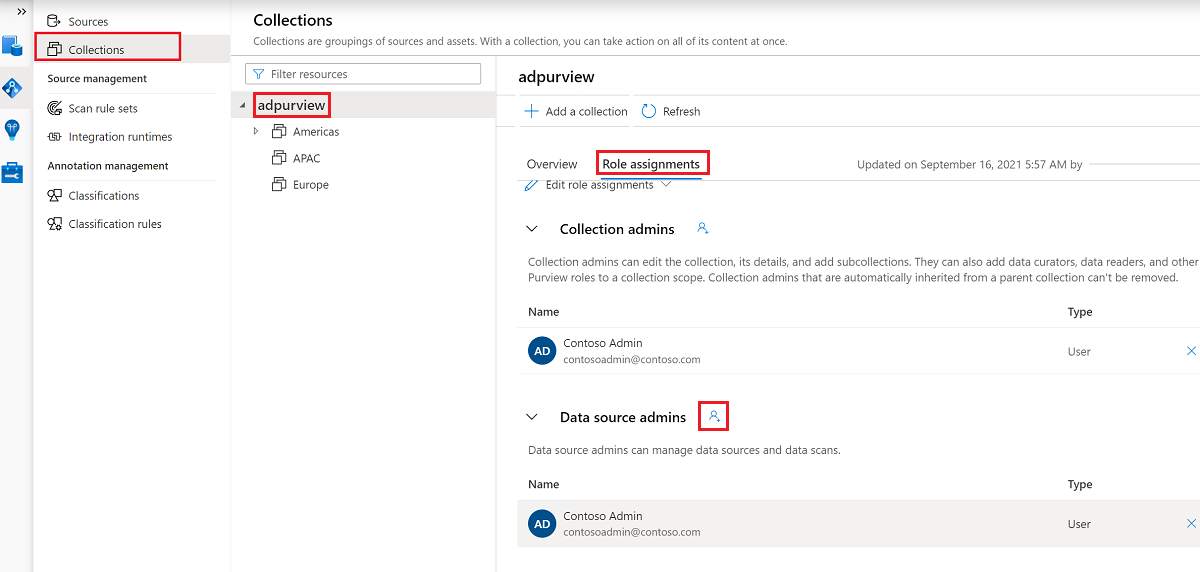

Também tem de ter a função de administrador da origem de dados do Microsoft Purview para a coleção ou uma coleção principal (se a herança estiver ativada). Para obter mais informações, veja o guia sobre como gerir atribuições de funções do Microsoft Purview.

A captura de ecrã seguinte mostra como atribuir a função de administrador da Origem de dados ao nível da coleção de raiz.

Configurar permissões do Microsoft Purview para criar, atualizar ou eliminar políticas de acesso

Para criar, atualizar ou eliminar políticas, tem de obter a função de Autor de políticas no Microsoft Purview ao nível da coleção de raiz:

- A função de autor da Política pode criar, atualizar e eliminar políticas de DevOps e Proprietário de Dados.

- A função de autor da Política pode eliminar políticas de acesso self-service.

Para obter mais informações sobre como gerir atribuições de funções do Microsoft Purview, consulte Criar e gerir coleções no Mapa de Dados do Microsoft Purview.

Observação

A função de autor da política tem de ser configurada ao nível da coleção de raiz.

Além disso, para procurar facilmente Microsoft Entra utilizadores ou grupos ao criar ou atualizar o assunto de uma política, pode beneficiar bastante da obtenção da permissão Leitores de Diretórios no ID Microsoft Entra. Esta é uma permissão comum para utilizadores num inquilino do Azure. Sem a permissão Leitor de Diretórios, o Autor da Política terá de escrever o nome de utilizador ou e-mail completo para todos os principais incluídos no assunto de uma política de dados.

Configurar permissões do Microsoft Purview para publicar políticas de Proprietário de Dados

As políticas de Proprietário de Dados permitem verificações e saldos se atribuir o autor da Política do Microsoft Purview e as funções de administrador da origem de dados a diferentes pessoas na organização. Antes de uma política de Proprietário de dados ter efeito, uma segunda pessoa (administrador da origem de dados) tem de revê-la e aprová-la explicitamente ao publicá-la. Isto não se aplica às políticas de acesso DevOps ou Self-service, uma vez que a publicação é automática para as mesmas quando essas políticas são criadas ou atualizadas.

Para publicar uma política de Proprietário de dados, tem de obter a função de Administrador da origem de dados no Microsoft Purview ao nível da coleção de raiz.

Para obter mais informações sobre como gerir atribuições de funções do Microsoft Purview, consulte Criar e gerir coleções no Mapa de Dados do Microsoft Purview.

Observação

Para publicar políticas de Proprietário de dados, a função de administrador da origem de dados tem de ser configurada ao nível da coleção de raiz.

Delegar a responsabilidade de aprovisionamento de acesso a funções no Microsoft Purview

Depois de um recurso ter sido ativado para a imposição da política de dados, qualquer utilizador do Microsoft Purview com a função de Autor de políticas ao nível da coleção de raiz pode aprovisionar o acesso a essa origem de dados a partir do Microsoft Purview.

Observação

Qualquer administrador da Coleção de raiz do Microsoft Purview pode atribuir novos utilizadores às funções de autor da Política de raiz. Qualquer administrador da Coleção pode atribuir novos utilizadores a uma função de administrador de Origem de dados na coleção. Minimize e analise cuidadosamente os utilizadores que detêm funções de administrador da Coleção do Microsoft Purview, Administrador da origem de dados ou Autor de políticas .

Se uma conta do Microsoft Purview com políticas publicadas for eliminada, essas políticas deixarão de ser impostas num período de tempo que dependa da origem de dados específica. Esta alteração pode ter implicações na disponibilidade de acesso a dados e segurança. As funções Contribuidor e Proprietário no IAM podem eliminar contas do Microsoft Purview. Pode marcar estas permissões ao aceder à secção Controlo de acesso (IAM) da sua conta do Microsoft Purview e selecionar Atribuições de Funções. Também pode utilizar um bloqueio para impedir que a conta do Microsoft Purview seja eliminada através de bloqueios de Resource Manager.

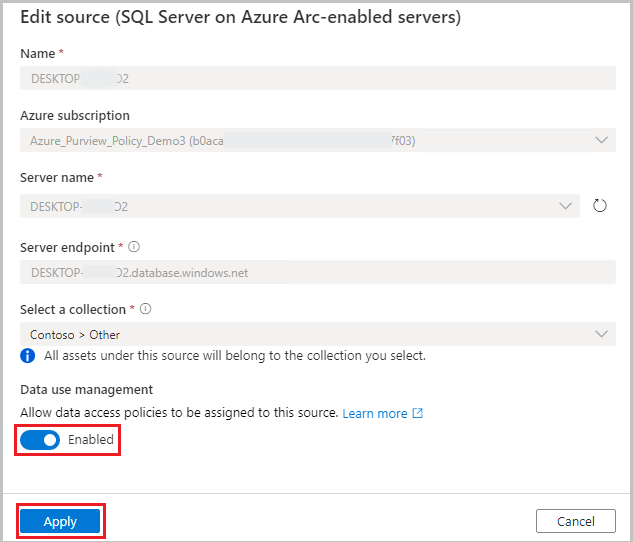

Registar a origem de dados e ativar a imposição da política de dados

Antes de poder criar políticas, tem de registar a origem de dados SQL Server compatível com o Azure Arc com o Microsoft Purview:

Inicie sessão no Microsoft Purview Studio.

Aceda a Mapa de dados no painel esquerdo, selecione Origens e, em seguida, selecione Registar. Introduza Azure Arc na caixa de pesquisa e selecione SQL Server no Azure Arc. Em seguida, selecione Continuar.

Em Nome, introduza um nome para este registo. É melhor prática tornar o nome do registo igual ao nome do servidor no próximo passo.

Selecione valores para a subscrição do Azure, Nome do servidor e Ponto final do servidor.

Em Selecionar uma coleção, selecione uma coleção na qual pretende colocar este registo.

Ative a imposição da política de dados. A imposição da política de dados precisa de determinadas permissões e pode afetar a segurança dos seus dados, uma vez que delega determinadas funções do Microsoft Purview para gerir o acesso às origens de dados. Veja as práticas seguras relacionadas com a imposição da política de dados neste guia: Ativar a imposição da política de dados nas suas origens do Microsoft Purview.

Após ativar a Imposição da Política de Dados, o Microsoft Purview capturará automaticamente o ID da Aplicação do Registo de Aplicações relacionado com este SQL Server compatível com o Azure Arc, se tiver sido configurado. Volte a este ecrã e prima o botão de atualização na parte lateral do mesmo para atualizar, caso a associação entre o SQL Server compatível com o Azure Arc e o Registo de Aplicações mude no futuro.

Selecione Registar ou Aplicar.

Ativar políticas em SQL Server compatíveis com o Azure Arc

Esta secção descreve os passos para configurar SQL Server no Azure Arc para utilizar o Microsoft Purview. Execute estes passos depois de ativar a opção Imposição da política de dados para esta origem de dados na conta do Microsoft Purview.

Inicie sessão no portal do Azure através desta ligação

Navegue para servidores SQL no painel esquerdo. Verá uma lista de SQL Server instâncias no Azure Arc.

Selecione a SQL Server instância que pretende configurar.

Aceda a Microsoft Entra ID no painel esquerdo.

Desloque-se para baixo até às políticas de acesso do Microsoft Purview.

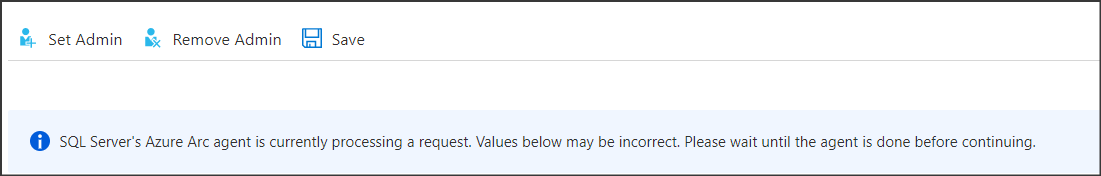

Selecione o botão para Procurar Governação do Microsoft Purview. Aguarde enquanto o pedido é processado. Enquanto isso acontece, esta mensagem será apresentada na parte superior da página. Poderá ter de deslocar para cima para vê-lo.

Na parte inferior da página, confirme que o Estado de Governação do Microsoft Purview mostra

Governed. Tenha em atenção que pode demorar até 30 minutos para que a status correta seja refletida. Continue a fazer uma atualização do browser até que isso aconteça.Confirme que o Ponto Final do Microsoft Purview aponta para a conta do Microsoft Purview onde registou esta origem de dados e ativou a imposição da política de dados

Criar uma política

Para criar uma política de acesso para SQL Server compatíveis com o Azure Arc, siga estes guias:

- Aprovisionar o acesso às informações de estado de funcionamento, desempenho e auditoria do sistema no SQL Server 2022

- Aprovisionar o acesso de leitura/modificação num único SQL Server 2022

Para criar políticas que abrangem todas as origens de dados dentro de um grupo de recursos ou subscrição do Azure, veja Detetar e governar várias origens do Azure no Microsoft Purview.

Próximas etapas

Agora que registou a sua origem, utilize os seguintes guias para saber mais sobre o Microsoft Purview e os seus dados: