Descrição geral dos caminhos de ataque

A Gestão da Exposição à Segurança da Microsoft ajuda-o a gerir o risco de exposição e superfície de ataque da sua empresa. Os caminhos de ataque combinam recursos e técnicas para mostrar caminhos ponto a ponto que os atacantes podem criar para passar de um ponto de entrada de uma organização para recursos críticos.

Nota

O valor dos caminhos de ataque aumenta com base nos dados utilizados como origem. Se não existirem dados disponíveis ou os dados não refletirem o ambiente da sua organização, os caminhos de ataque poderão não aparecer. Os caminhos de ataque podem não ser totalmente representativos se não tiver licenças definidas para cargas de trabalho integradas e representadas no caminho de ataque ou se ainda não tiver definido completamente os recursos críticos.

A Gestão da Exposição à Segurança está atualmente em pré-visualização pública.

Importante

Algumas informações neste artigo estão relacionadas com um produto pré-lançado que pode ser substancialmente modificado antes de ser lançado comercialmente. A Microsoft não concede garantias, expressas ou implícitas, relativamente às informações aqui fornecidas.

Identificar e resolver caminhos de ataque

Eis como a Gestão da Exposição à Segurança o ajuda a identificar e resolver caminhos de ataque.

- Geração do caminho de ataque: a Gestão da Exposição à Segurança gera automaticamente caminhos de ataque com base nos dados recolhidos entre recursos e cargas de trabalho. Simula cenários de ataque e identifica vulnerabilidades e fraquezas que um atacante pode explorar.

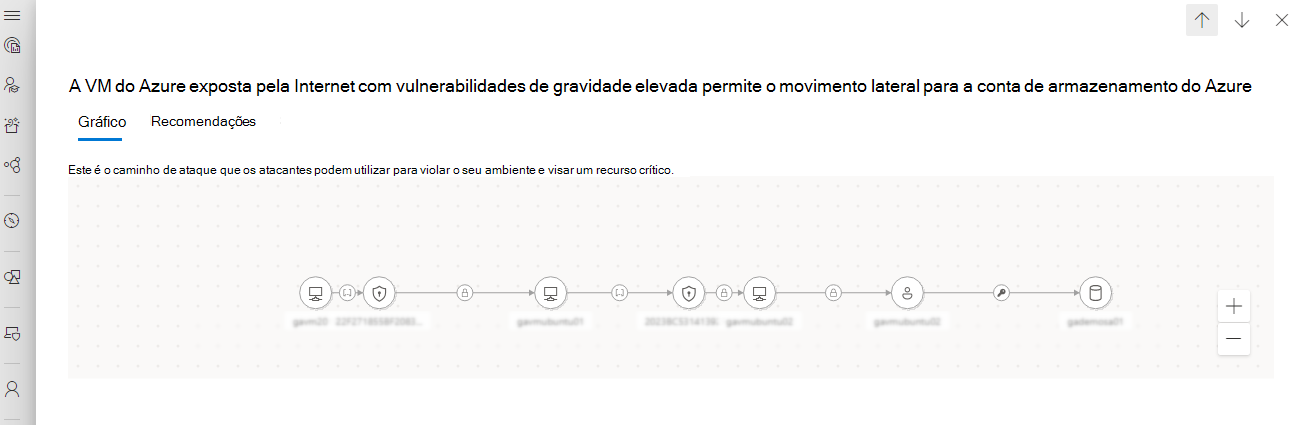

- Visibilidade do caminho de ataque: a vista de gráfico do caminho de ataque utiliza dados de gráficos de exposição empresarial para visualizar o caminho de ataque para compreender como as potenciais ameaças podem desenrolar-se.

- Pairar o cursor sobre cada nó e ícone do conector fornece-lhe informações adicionais sobre como o caminho de ataque é compilada. Por exemplo, a partir de uma máquina virtual inicial que contém chaves TLS/SSL até permissões para contas de armazenamento.

- O mapa de exposição empresarial expande a forma como pode visualizar caminhos de ataque. Juntamente com outros dados, mostra-lhe vários caminhos de ataque e pontos de estrangulamento, nós que criam estrangulamentos no gráfico ou mapa onde os caminhos de ataque convergem. Visualiza os dados de exposição, permitindo-lhe ver que recursos estão em risco e onde priorizar o seu foco.

- Recomendações de segurança: obtenha recomendações acionáveis para mitigar potenciais caminhos de ataque.

- Identificação do ponto de estrangulamento: para gerir pontos de estrangulamento:

- A Gestão de Exposição de Segurança fornece uma forma de agrupar nós de ponto de estrangulamento através dos quais vários caminhos de ataque fluem ou onde vários caminhos de ataque se interseccionam a caminho de um recurso crítico.

- A visibilidade do ponto de estrangulamento permite-lhe concentrar os esforços de mitigação estrategicamente, ao abordar vários caminhos de ataque ao proteger estes pontos críticos na rede.

- Garantir que os pontos de estrangulamento estão protegidos protege os seus recursos contra ameaças.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários