Lista de verificação RaMP — Proteção de dados

Esta lista de verificação do Plano de Modernização Rápida (RaMP) ajuda você a proteger seus dados locais e na nuvem contra acesso inadvertido e mal-intencionado.

O acesso inadvertido ocorre quando um usuário obtém acesso a dados que, com base em suas funções e responsabilidades, ele não deveria ter. O resultado pode ser vazamento não intencional de dados, destruição de dados ou violações dos regulamentos de segurança e privacidade de dados.

O acesso mal-intencionado ocorre quando um invasor externo ou um insider mal-intencionado tenta acessar dados intencionalmente. Insiders mal-intencionados podem usar seus dados para obter lucro ou prejudicar sua organização. Os atacantes externos podem eliminar, alterar, exfiltrar e encriptar os seus dados mais sensíveis, deixando-o aberto a um ataque de ransomware.

Para ambos os tipos de ataques, você deve tomar as medidas necessárias para identificar seus dados, protegê-los, evitar sua destruição ou exfiltração e garantir que apenas usuários com um propósito comercial tenham acesso a eles.

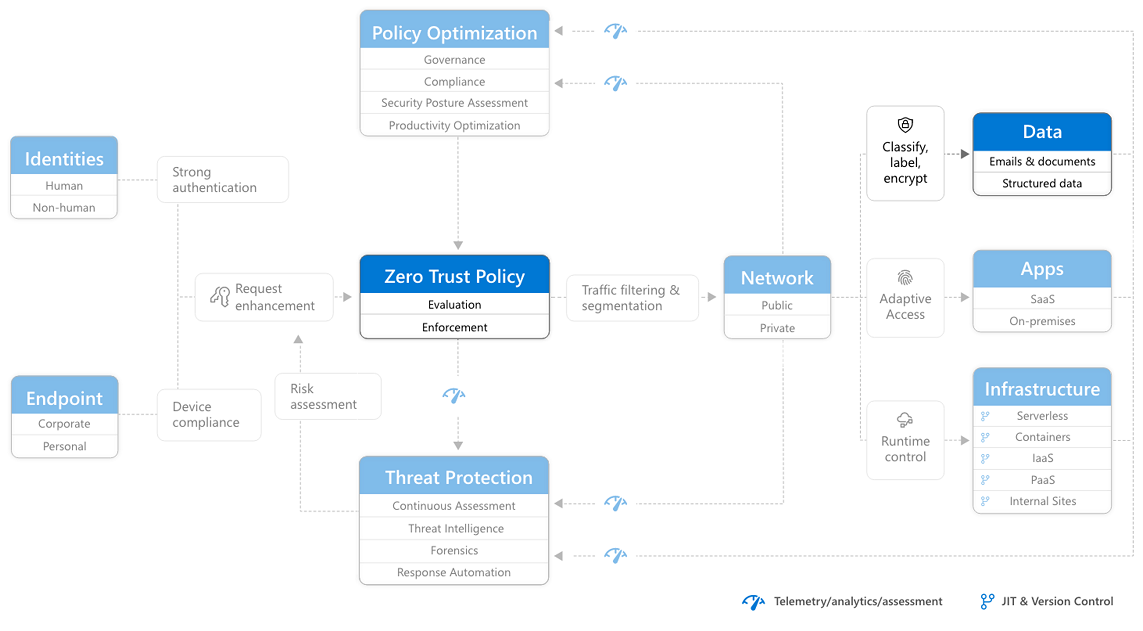

Proteger os seus dados faz parte do princípio Zero Trust de "assumir violação". Mesmo com todas as proteções de conta de usuário e dispositivo em vigor, você deve assumir que um invasor pode encontrar seu caminho e começar a percorrer seu ambiente, procurando os dados mais valiosos para sua organização.

Por conseguinte, deve:

Conheça os seus dados

Compreenda seu cenário de dados e identifique informações importantes em seu ambiente de nuvem e local.

Proteger os seus dados

Proteja seus dados confidenciais durante todo o seu ciclo de vida aplicando rótulos de sensibilidade vinculados a ações de proteção, como criptografia, restrições de acesso, marcações visuais e muito mais.

Evite a perda de dados

Aplique um conjunto consistente de políticas de prevenção de perda de dados na nuvem, ambientes locais e pontos de extremidade para monitorar, prevenir e corrigir atividades arriscadas com dados confidenciais.

Usar acesso com privilégios mínimos

Aplique permissões mínimas que consistem em quem tem permissão para acessar e o que eles podem fazer com os dados para atender aos requisitos de negócios e produtividade.

Responsabilidades dos membros do programa e do projeto

Esta tabela descreve a proteção geral dos dados da sua organização em termos de uma hierarquia de gerenciamento de patrocínio/programa/gerenciamento de projetos para determinar e gerar resultados.

| Oportunidade Potencial | Proprietário | Responsabilidade |

|---|---|---|

| CISO, CIO ou Diretor de Segurança de Dados | Patrocínio executivo | |

| Líder do programa de Segurança de Dados | Impulsione resultados e colaboração entre equipes | |

| Arquiteto de Segurança | Aconselhar sobre configuração e padrões | |

| Administradores do Microsoft 365 | Implementar alterações no locatário do Microsoft 365 para OneDrive e Pastas Protegidas | |

| Engenheiro de Segurança de Dados e/ou Engenheiro de Segurança de Infraestrutura | Habilitar backup de infraestrutura | |

| Proprietários de Aplicações | Identificar ativos críticos de negócios | |

| Administrador de Segurança de Dados | Implementar alterações de configuração | |

| Administrador de TI | Atualizar normas e documentos políticos | |

| Governança de Segurança e/ou Administração de TI | Monitorar para garantir a conformidade | |

| Equipa de Formação de Utilizadores | Garantir que as diretrizes para os usuários reflitam as atualizações da política |

Objetivos de implantação

Cumpra estes objetivos de implementação para proteger os seus dados para o Zero Trust.

| Concluído | Objetivo da implantação | Proprietário |

|---|---|---|

| 1. Conheça os seus dados | Arquiteto de Segurança de Dados | |

| 2. Proteja os seus dados | Engenheiro de Segurança de Dados | |

| 3. Evite a perda de dados | Engenheiro de Segurança de Dados | |

| 4. Use o acesso com privilégios mínimos | Engenheiro de Segurança de Dados |

1. Conheça os seus dados

Execute estas etapas de implementação para atender ao objetivo Conheça sua implantação de dados .

| Concluído | Fase de implementação | Proprietário | Documentação |

|---|---|---|---|

| 1. Determinar os níveis de classificação de dados. | Arquiteto de Segurança de Dados | Saiba mais sobre | |

| 2. Determine os tipos de informações confidenciais internas e personalizadas. | Arquiteto de Segurança de Dados | Saiba mais sobre | |

| 3. Determinar o uso de classificadores pré-treinados e treináveis personalizados. | Arquiteto de Segurança de Dados | Saiba mais sobre | |

| 4. Descubra e classifique dados sensíveis. | Arquiteto de Segurança de Dados e/ou Engenheiro de Segurança de Dados | Saiba mais sobre |

2. Proteja os seus dados

Execute estas etapas de implementação para atender ao objetivo de implantação Proteja seus dados .

| Concluído | Fase de implementação | Proprietário | Documentação |

|---|---|---|---|

| 1. Determinar o uso e design de rótulos de sensibilidade. | Arquiteto de Segurança | Introdução | |

| 2. Rotule e proteja itens para aplicativos e serviços do Microsoft 365. | Engenheiro de Segurança de Dados | Gerenciar rótulos de sensibilidade | |

| 3. Habilite e configure o Microsoft Defender for Cloud Apps. | Engenheiro de Segurança de Dados | Introdução | |

| 4. Descubra, rotule e proteja itens confidenciais que residem em armazenamentos de dados na nuvem. | Engenheiro de Segurança de Dados | Melhores práticas | |

| 5. Descubra, rotule e proteja itens confidenciais que residem em armazenamentos de dados locais. | Engenheiro de Segurança de Dados | Scanner de proteção de informações | |

| 6. Estenda seus rótulos de sensibilidade para o Azure usando o Mapa de Dados do Microsoft Purview | Engenheiro de Segurança de Dados | Rotulagem no mapa de dados do Microsoft Purview |

3. Evite a perda de dados

Execute estas etapas de implementação para atender ao objetivo de implantação Impedir perda de dados.

| Concluído | Fase de implementação | Proprietário | Documentação |

|---|---|---|---|

| 1. Projete e crie políticas de prevenção de perda de dados (DLP). | Arquiteto de Segurança | Saiba mais sobre | |

| 2. Habilite e configure a prevenção de perda de dados do ponto final. | Engenheiro de Segurança de Dados | Saiba mais sobre | |

| 3. Configure políticas de acesso para o Controle de Aplicativo de Acesso Condicional do Microsoft Defender for Cloud Apps. | Engenheiro de Segurança de Dados | Descrição geral |

4. Use o acesso com privilégios mínimos

Execute estas etapas de implementação para garantir que seus usuários e administradores atendam ao objetivo de implantação Usar acesso com privilégios mínimos .

| Concluído | Fase de implementação | Proprietário |

|---|---|---|

| 1. A partir do objetivo Conheça sua implantação de dados , revise as permissões para os locais de informações confidenciais e críticas. | Engenheiro de Segurança de Dados | |

| 2. Implemente permissões mínimas para as informações confidenciais e críticas enquanto atende aos requisitos de colaboração e negócios e informe os usuários afetados. | Engenheiro de Segurança de Dados | |

| 3. Execute o gerenciamento de alterações para seus funcionários para que futuros locais para informações confidenciais e críticas sejam criados e mantidos com permissões mínimas. | Equipa de Formação de Utilizadores | |

| 4. Audite e monitore os locais em busca de informações confidenciais e críticas para garantir que permissões amplas não estejam sendo concedidas. | Engenheiro de Segurança de Dados e/ou Administrador de Governança de Segurança |

Resultados

Depois de concluir esses objetivos de implantação, você terá criado a seção Dados da arquitetura Zero Trust.