Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

![]()

Os aplicativos são as principais ferramentas de produtividade para os funcionários. Em um local de trabalho moderno, a adoção de aplicativos SaaS (Software as a Service) baseados em nuvem criou novos desafios para a TI. A falta de visibilidade e controle sobre os aplicativos, a maneira como os usuários interagem com eles e os dados que são expostos por meio deles cria riscos de segurança e conformidade.

As soluções Zero Trust para o pilar de aplicativos visam fornecer visibilidade e controle sobre dados e análises de uso de aplicativos que identificam e combatem ameaças cibernéticas em aplicativos e serviços em nuvem.

Estas orientações destinam-se a fornecedores de software e parceiros tecnológicos que pretendam melhorar as suas soluções de segurança de aplicações através da integração com produtos Microsoft.

Guia de integração Zero Trust com Aplicações

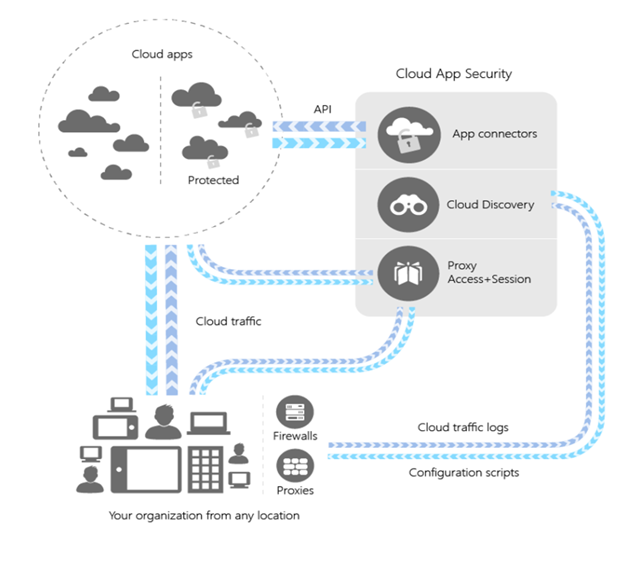

Este guia de integração inclui instruções para integração com o Microsoft Defender for Cloud Apps). O Defender for Cloud Apps é um agente de segurança de acesso à nuvem (CASB) que opera em várias nuvens. Ele fornece visibilidade avançada, controle sobre viagens de dados e análises sofisticadas para identificar e combater ameaças cibernéticas em todos os seus serviços de nuvem.

Microsoft Defender for Cloud Apps

Os fornecedores independentes de software (ISVs) podem integrar-se com o Defender for Cloud Apps para ajudar as organizações a descobrir o uso arriscado ou a exfiltração potencial e protegê-las dos riscos decorrentes do uso de aplicativos sombra.

A API do Defender for Cloud Apps fornece acesso programático ao Defender for Cloud Apps por meio de pontos de extremidade da API REST. Os ISVs podem usar a API para executar operações de leitura e atualização em dados e objetos do Defender for Cloud Apps em escala. Por exemplo:

- Carregando arquivos de log para o Cloud Discovery

- Gerando scripts de bloco

- Listar atividades e alertas

- Ignorar ou resolver alertas

Isso permite que os ISVs:

- Use o Cloud Discovery para mapear e identificar seu ambiente de nuvem e os aplicativos de nuvem que sua organização está usando.

- Sancionar e anular a aplicação na sua nuvem.

- Implante facilmente conectores de aplicativos que aproveitam as APIs do provedor, para maior visibilidade e governança granular dos aplicativos aos quais você se conecta.

- Use a proteção do Controle de Aplicativo de Acesso Condicional para obter visibilidade e controle em tempo real sobre o acesso e as atividades em seus aplicativos na nuvem.

Para começar, confira a introdução à API REST do Defender for Cloud Apps.

Integração de parceiros de TI sombra

As soluções Secure Web Gateways (SWG) e Endian Firewall (EFW) podem ser integradas ao Defender for Cloud Apps para fornecer aos clientes uma descoberta abrangente de TI sombra, avaliação de risco de conformidade e segurança dos aplicativos descobertos e controle de acesso integrado a aplicativos não autorizados.

Os princípios da integração são:

- Sem implantação: o fornecedor transmitirá os logs de tráfego diretamente para o Defender for Cloud Apps para evitar qualquer implantação e manutenção do agente.

- Enriquecimento de log e correlação de aplicativos: os logs de tráfego serão enriquecidos com base no catálogo do Defender for Cloud Apps para mapear cada registro de log para um aplicativo conhecido (associado a um perfil de risco)

- Análise e relatórios do Defender for Cloud Apps: o Defender for Cloud Apps analisará e processará os dados para fornecer uma visão geral do relatório Shadow IT

- Controle de acesso baseado em risco: o Defender for Cloud Apps sincronizará com o fornecedor as assinaturas do aplicativo a serem bloqueadas para permitir que o cliente tenha um gerenciamento de aplicativo baseado em risco no Defender for Cloud Apps que é imposto pelo mecanismo de controle de acesso consistente do fornecedor

Recomendamos executar as seguintes etapas antes de começar a desenvolver a integração:

- Crie um locatário de avaliação do Defender for Cloud Apps usando este link.

- Carregue um exemplo de registo de tráfego utilizando a funcionalidade de carregamento manual.

- Como alternativa, você pode usar o upload baseado em API. Para obter instruções detalhadas, use suas credenciais de avaliação e a documentação da API do Cloud Discovery

- Gerar token de API

- Upload de log – consiste em três etapas:

- Gerar script de bloco (ou seja, extrair informações de aplicativos não autorizados)

Ao carregar o log, escolha uma das seguintes opções de analisador:

- Se o formato de log for um CEF, W3C, LEEF padrão, selecione-o na lista suspensa de formatos de log existentes

- Caso contrário, configure um analisador de log personalizado