Como funciona o DPM?

Importante

Esta versão do Data Protection Manager (DPM) chegou ao fim do suporte. Recomendamos que atualize para o DPM 2022.

O método utilizado pelo System Center Data Protection Manager (DPM) para proteger dados varia de acordo com o tipo de dados que estão a ser protegidos e o método de proteção que selecionar. Este artigo serve como um manual relativo à forma como o DPM funciona. Destina-se a educar os novos no DPM ou aqueles que podem ter perguntas básicas sobre como funciona o DPM. Este artigo abrange processos de proteção baseados em disco, processos de proteção baseados em banda, processo de recuperação e política de proteção.

Processo de proteção baseado em disco

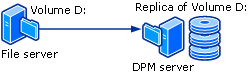

Para fornecer proteção de dados baseada em disco, o servidor DPM cria e mantém uma réplica, ou cópia, dos dados que se encontram nos servidores protegidos. As réplicas são armazenadas no agrupamento de armazenamento, que consiste num conjunto de discos no servidor DPM ou num volume personalizado. A ilustração seguinte mostra a relação básica entre um volume protegido e a respetiva réplica.

Quer esteja a proteger dados de ficheiros ou dados da aplicação, a proteção começa com a criação de uma réplica da origem de dados.

A réplica é sincronizada ou atualizada em intervalos regulares de acordo com as definições que configurar. O método que o DPM utiliza para sincronizar a réplica depende do tipo de dados que está a ser protegido. Para mais informações, consulte O Processo de Sincronização de Dados de Ficheiro e O Processo de Sincronização de Dados de Aplicação. Se uma réplica é identificada como sendo inconsistente, o DPM efetua uma verificação de consistência, que é uma verificação bloco a bloco da réplica relativamente à origem de dados.

Um exemplo simples de uma configuração de proteção consiste num servidor DPM e num computador protegido. O computador está protegido quando é instalado um agente de proteção do DPM no mesmo e são adicionados os respetivos dados a um grupo de proteção.

Os agentes de proteção controlam as alterações ocorridas nos dados protegidos e transferem-nas para o servidor DPM. Além disso, o agente de proteção identifica dados num computador que pode estar protegido e envolvido no processo de recuperação. Tem de instalar e configurar um agente de proteção em cada computador que pretende proteger através do DPM. Os agentes de proteção podem ser instalados pelo DPM ou pode instalar agentes de proteção manualmente através de aplicações como o Servidor de Gestão de Sistemas (SMS).

Os grupos de proteção são utilizados para gerir a proteção das origens de dados em computadores. Um grupo de proteção é uma coleção de origens de dados que partilham a mesma configuração de proteção. A configuração da proteção é a coleção de definições comuns a um grupo de proteção, como o nome do grupo de proteção, a política de proteção, as alocações de discos e o método de criação de réplicas.

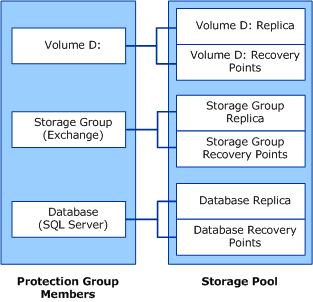

O DPM armazena uma réplica separada para cada membro do grupo de proteção no agrupamento de armazenamento. Os membros do grupo de proteção podem ser qualquer uma das seguintes origens de dados:

- Um volume, uma partilha ou uma pasta num computador de secretária, servidor de ficheiros ou cluster de servidores

- Um grupo de armazenamento num servidor Exchange ou cluster de servidores

- Uma base de dados de uma instância do SQL Server ou um cluster de servidores

Nota

O DPM não protege os dados armazenados em unidades USB.

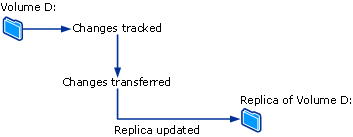

O processo de sincronização de dados de ficheiros

No DPM, para um volume ou partilha de ficheiros num servidor, o agente de proteção utiliza um filtro de volume e o diário de alterações para determinar quais os ficheiros que foram alterados e depois efetua um procedimento de soma de verificação nestes ficheiros para sincronizar apenas os blocos alterados. Durante a sincronização, estas alterações são transferidas para o servidor DPM e depois aplicadas à réplica para a sincronizar a réplica com a origem de dados. A figura seguinte ilustra o processo de sincronização de ficheiros.

Se a réplica se tornar inconsistente com a respetiva origem de dados, o DPM gera um alerta que especifica o computador e a origem de dados afetados. Para resolver o problema, o administrador repara a réplica ao iniciar uma sincronização com uma verificação de consistência, também conhecida como simplesmente uma verificação de consistência, na réplica. Durante uma verificação de consistência, o DPM efetua uma verificação bloco a bloco e repara a réplica para torná-la consistente com a origem de dados.

Pode agendar uma verificação de consistência diária para grupos de proteção ou iniciar manualmente uma verificação de consistência.

O DPM cria um ponto de recuperação para o membro do grupo de proteção em intervalos regulares, que pode configurar. Um ponto de recuperação consiste numa versão dos dados a partir da qual os dados podem ser recuperados.

O processo de sincronização de dados da aplicação

Para dados de aplicação, depois de a réplica ser criada pelo DPM, as alterações a blocos de volume pertencentes a ficheiros de aplicação são controladas pelo filtro de volume.

O modo como as alterações são transferidas para o servidor DPM depende da aplicação e do tipo de sincronização. A operação assinalada como sincronização na Consola do Administrador do DPM é semelhante a uma cópia de segurança incremental e cria uma cópia rigorosa dos dados de aplicação quando combinada com a réplica.

Durante o tipo de sincronização assinalada como cópia de segurança completa rápida na Consola do Administrador do DPM, é criado um instantâneo completo do Serviço de Cópia Sombra de Volumes (VSS), mas apenas são transferidos os blocos alterados para o servidor DPM.

Cada cópia de segurança completa rápida cria um ponto de recuperação para os dados da aplicação. Se a aplicação suportar cópias de segurança incrementais, cada sincronização também cria um ponto de recuperação. O tipo de sincronização suportado por cada tipo de dados de aplicação é resumido do seguinte modo:

Para dados protegidos do Exchange, a sincronização transfere um instantâneo do VSS incremental utilizando o escritor VSS do Exchange. São criados pontos de recuperação para cada sincronização e cópia de segurança completa rápida.

SQL Server bases de dados que são enviadas por registos, no modo só de leitura ou que utilizam o modelo de recuperação simples, não suportam cópias de segurança incrementais. São criados pontos de recuperação apenas para cada cópia de segurança completa rápida. Para todas as outras bases de dados do SQL Server, a sincronização transfere uma cópia de segurança do registo de transações e são criados pontos de recuperação para cada sincronização incremental e cópia de segurança completa rápida. O registo de transações consiste num registo em série de todas as transações que foram efetuadas na base de dados desde a última cópia de segurança do registo de transação.

Windows SharePoint Services e o Microsoft Virtual Server não suportam cópias de segurança incrementais. São criados pontos de recuperação apenas para cada cópia de segurança completa rápida.

As sincronizações incrementais demoram menos tempo a ser efetuadas do que uma cópia de segurança completa rápida. No entanto, o tempo necessário para recuperar os dados aumenta à medida que o número de sincronizações aumenta. Isto deve-se ao facto de o DPM ter de restaurar a última cópia de segurança completa e depois restaurar e aplicar todas as sincronizações incrementais até ao ponto no tempo selecionado para a recuperação.

Para permitir um tempo de recuperação mais rápido, o DPM efetua regularmente uma cópia de segurança completa rápida, um tipo de sincronização que atualiza a réplica para incluir os blocos alterados.

Durante a cópia de segurança completa rápida, o DPM tira um instantâneo da réplica antes de atualizar a réplica com os blocos alterados. Para ativar objetivos de pontos de recuperação mais frequentes e reduzir a janela de perda de dados, o DPM também realiza sincronizações incrementais no tempo entre duas cópias de segurança completas rápidas.

Tal como acontece com a proteção de dados de ficheiros, se uma réplica se tornar inconsistente com a respetiva origem de dados, o DPM gera um alerta que especifica o servidor e as origens de dados afetadas. Para resolver o problema, o administrador repara a réplica iniciando uma sincronização com verificação de consistência da réplica. Durante uma verificação de consistência, o DPM efetua uma verificação bloco a bloco e repara a réplica para torná-la consistente com a origem de dados.

Pode agendar uma verificação de consistência diária para grupos de proteção ou iniciar manualmente uma verificação de consistência.

A diferença entre dados de ficheiros e dados da aplicação

Os dados existentes num servidor de ficheiros que têm de ser protegidos como um ficheiro simples são considerados dados de ficheiro, como ficheiros do Microsoft Office, ficheiros de texto, ficheiros batch e assim sucessivamente.

Dados que existem num servidor de aplicações e que exigem que o DPM tenha em atenção que a aplicação se qualifica como dados de aplicações, como grupos de armazenamento do Exchange, bases de dados SQL Server Windows SharePoint Services farms e Servidores Virtuais.

Cada origem de dados é apresentada na Consola de Administrador do DPM de acordo com o tipo de proteção que pode selecionar para essa origem de dados. Por exemplo, no Assistente para Criar Novo Grupo de Proteção, quando expande um servidor que contém ficheiros e também está a executar um Servidor Virtual e uma instância de um SQL Server, as origens de dados são tratadas da seguinte forma:

Se expandir Todas as Partilhas ou Todos os Volumes, o DPM apresenta as partilhas e os volumes nesse servidor e protegerá qualquer origem de dados selecionada em qualquer um desses nós como dados de ficheiro.

Se expandir Todos os SQL Servers, o DPM apresenta as instâncias do SQL Server nesse servidor e protegerá qualquer origem de dados selecionada nesse nó como dados de aplicação.

Se expandir Microsoft Virtual Server, o DPM apresenta as a base de dados do anfitrião e as máquinas virtuais nesse servidor e protegerá qualquer origem de dados selecionada nesse nó como dados de aplicação.

Processo de proteção baseado em banda

Quando utiliza a proteção baseada em disco de curto prazo e a proteção baseada em bandas de longo prazo, o DPM pode criar cópias de segurança de dados do volume de réplica em banda para que não haja qualquer efeito no computador protegido. Ao utilizar apenas a proteção baseada em banda, o DPM cria cópias de segurança dos dados diretamente a partir do computador protegido em banda.

O DPM protege os dados em banda através de uma combinação de cópias de segurança completas e incrementais da origem de dados protegida (para proteção de curto prazo em banda ou para proteção de longo prazo em banda quando o DPM não protege os dados no disco) ou da réplica do DPM (para proteção a longo prazo em banda quando a proteção de curto prazo está no disco).

Nota

Se um ficheiro estava aberto durante a última sincronização da réplica, a cópia de segurança desse ficheiro da réplica estará num estado consistente de falha. O estado consistente de falha do ficheiro conterá todos os dados do ficheiro que foram transferidos para o disco no momento da última sincronização. Isto aplica-se apenas às cópias de segurança de sistema de ficheiros. As cópias de segurança de aplicações serão sempre consistentes com o estado da aplicação.

Para tipos específicos de cópias de segurança e agendas, consulte Planear Grupos de Proteção.

Processo de recuperação

O método de proteção de dados (baseada em disco ou em banda) é indiferente para a tarefa de recuperação. O ponto de recuperação de dados que pretende recuperar é selecionado e o DPM recupera os dados para o computador protegido.

O DPM pode armazenar um máximo de 64 pontos de recuperação para cada ficheiro membro de um grupo de proteção. Para origens de dados de aplicação, o DPM pode armazenar até 448 cópias de segurança completas rápidas e até 96 cópias de segurança incrementais para cada cópia de segurança completa rápida. Quando os limites da área de armazenamento tiverem sido atingidos e o intervalo de retenção dos pontos de recuperação existentes ainda não for cumprido, as tarefas de proteção falharão.

Nota

Para suportar a recuperação pelo utilizador final, os pontos de recuperação para ficheiros estão limitados a 64 pelo Serviço de Cópia Sombra do Volume (VSS).

Conforme explicado em O Processo de Sincronização de Dados de Ficheiro e em O Processo de Sincronização de Dados de Aplicação, o processo de criação de pontos de recuperação difere para os dados de ficheiro e para os dados de aplicação. O DPM cria pontos de recuperação para dados de ficheiro efetuando uma cópia sombra da réplica numa agenda que configurar. Para dados da aplicação, cada sincronização e cópia de segurança completa rápida cria um ponto de recuperação.

A ilustração seguinte mostra como cada membro do grupo de proteção está associado ao seu próprio volume de réplica e volume de ponto de recuperação.

Os administradores recuperam dados de pontos de recuperação disponíveis através do Assistente de Recuperação na Consola do Administrador do DPM. Ao selecionar uma origem de dados e um ponto no tempo a partir do qual recuperar, o DPM notifica-o se os dados estão em banda, se a banda está online ou offline e que bandas são necessárias para concluir a recuperação.

O DPM dá aos administradores a capacidade de permitir que os seus utilizadores executem as suas próprias recuperações através da funcionalidade Versões Anteriores no Windows. Se não quiser fornecer esta capacidade aos seus utilizadores, pode recuperar os dados dos computadores de secretária com o Assistente de Recuperação.

Política de proteção

O DPM configura a política de proteção, ou agenda de tarefas, para cada grupo de proteção com base nos objetivos de recuperação que especificar para esse grupo de proteção. Exemplos de objetivos de recuperação são os seguintes:

Não perca mais de 1 hora de dados de produção

Forneça-me um intervalo de retenção de 30 dias

Disponibilizar dados para recuperação durante 7 anos

Os seus objetivos de recuperação quantificam os requisitos de proteção de dados da organização. No DPM, os objetivos de recuperação são definidos pelo intervalo de retenção, tolerância à perda de dados, agenda de pontos de recuperação e, para aplicações de base de dados, a agenda de cópia de segurança completa rápida.

O intervalo de retenção é durante quanto tempo precisa dos dados de cópia de segurança disponíveis. Por exemplo, necessita de dados a partir de hoje para estarem disponíveis dentro de uma semana? Duas semanas a partir de agora? Um ano a partir de agora?

A tolerância à perda de dados é a quantidade máxima de perda de dados, medida no tempo, que é aceitável para os requisitos empresariais. Determina a frequência com que o DPM deve sincronizar com o servidor protegido ao recolher alterações de dados do servidor protegido. Pode alterar a frequência de sincronização para qualquer intervalo entre 15 minutos e 24 horas. Também pode selecionar sincronizar imediatamente antes de um ponto de recuperação ser criado, em vez de uma agenda de tempo especificado.

A agenda do ponto de recuperação estabelece quantos pontos de recuperação deste grupo de proteção devem ser criados. Para a proteção dos ficheiros, selecione os dias e as horas para os quais deseja pontos recuperação criados. Para proteção de dados de aplicações que suportem cópias de segurança incrementais, a frequência de sincronização determina a agenda de ponto de recuperação. Para a proteção de dados de aplicações que não suportam cópias de segurança incrementais, a agenda de cópias de segurança completas rápida determina a agenda do ponto de recuperação.

Nota

Quando cria um grupo de proteção, o DPM identifica o tipo de dados a proteger e oferece apenas as opções de proteção disponíveis para os dados.

Processo de deteção automática

A deteção automática é o processo diário através do qual o DPM deteta automaticamente computadores novos ou removidos na rede. Uma vez por dia, a uma hora que pode agendar, o DPM envia um pacote pequeno (inferior a 10 quilobytes) para o controlador de domínio mais próximo. O controlador de domínio responde ao pedido LDAP (Lightweight Directory Access Protocol) com os computadores nesse domínio e o DPM identifica computadores novos e removidos. O tráfego de rede criado pelo processo de deteção automática é mínimo.

A deteção automática não deteta computadores novos e removidos noutros domínios. Para instalar um agente de proteção num computador noutro domínio, tem de identificar o computador utilizando o respetivo nome de domínio completamente qualificado.

Estrutura de diretórios do DPM

Quando começar a proteger dados com o DPM, irá reparar que o caminho de instalação do DPM contém três pastas no diretório Volumes:

\Microsoft DPM\DPM\Volumes\DiffArea

\Microsoft DPM\DPM\Volumes\Replica

\Microsoft DPM\DPM\Volumes\ShadowCopy

A pasta DiffArea contém volumes de cópia sombra montados que armazenam os pontos de recuperação de uma origem de dados.

A pasta Réplica contém volumes de réplica montados.

A pasta ShadowCopy contém cópias de segurança locais da base de dados do DPM. Além disso, quando utilizar o DPMBackup.exe para criar cópias de segurança sombra das réplicas para arquivo através de um software de cópia de segurança de terceiros, as cópias sombra de cópia de segurança são armazenadas na pasta ShadowCopy.

Telemetria do DPM

O DPM não recolhe telemetria. Se estiver a enviar os dados para o Azure, as informações necessárias para Azure Backup são enviadas para a Microsoft. Não contém nenhum PII.

Telemetria do DPM

Nota

Aplicável a partir do DPM 2019 UR2.

Por predefinição, o DPM envia dados de diagnóstico e conectividade à Microsoft. A Microsoft utiliza estes dados para fornecer e melhorar a qualidade, segurança e integridade dos produtos e serviços Microsoft.

Os administradores podem desativar esta funcionalidade em qualquer momento. Para obter informações detalhadas sobre os dados recolhidos, veja Gerir a telemetria no DPM.