Perguntas mais frequentes sobre a Instância Gerida do SCOM do Azure Monitor

Este artigo resume as perguntas mais frequentes sobre o Azure Monitor SCOM Managed Instance.

Rede Virtual (VNet)

Em que regiões a VNet precisa de estar?

Para manter a latência, recomendamos que tenha a VNet na mesma região que os outros recursos do Azure.

De que intervalo de endereços a VNet precisa?

O espaço de endereços mínimo é /27 (o que significa que /28 ou superior não funcionaria).

Quantas sub-redes a VNet precisa de ter?

- A VNet precisa de duas sub-redes.

- Para a Instância Gerida do SCOM

- Para SQL Managed Instance

- A sub-rede para SQL Managed Instance instância será uma sub-rede delegada (dedicada) e não será utilizada pela Instância Gerida do SCOM. Atribua um nome às sub-redes em conformidade para evitar confusões no futuro enquanto cria a Instância Gerida do SQL Managed Instance/SCOM.

De que intervalo de endereços são necessárias as duas sub-redes?

O espaço de endereços mínimo tem de ser /27 para a sub-rede MI do SQL e /28 para a sub-rede da Instância Gerida do SCOM.

As sub-redes precisam de especificar um nat gateway ou Ponto Final de Serviço?

Não, ambas as opções podem ser deixadas em branco.

Existem limitações nas opções de segurança na experiência Criar VNet (BastionHost, DDoS, Firewall)?

Não, pode desativar todos ou ativar qualquer um deles com base nas preferências da sua organização.

Criei VNets separadas no Azure. Que passos preciso de seguir?

Se tiver várias VNets criadas, terá de colocar as VNets em modo de peering. Se estiver a peering de duas redes, certifique-se de que cria um peering de ambas as redes entre si. Assim, se colocar três redes em modo de peering, terá de efetuar seis peerings. Para obter mais informações sobre peering, veja Peering do Azure Rede Virtual.

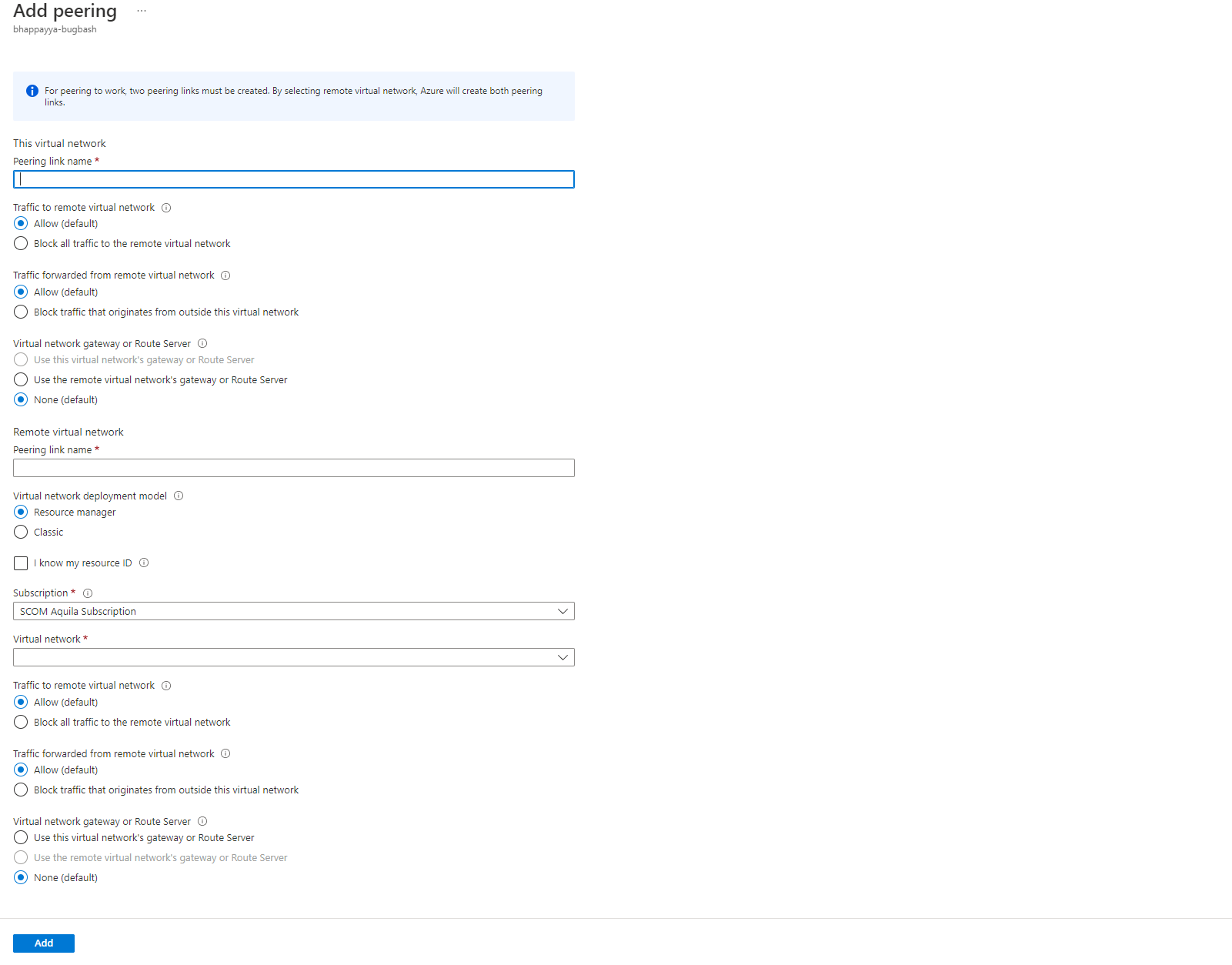

Que opções seleciono durante o peering?

Tem de especificar um nome de peering (no campo Nome da ligação peering).

O primeiro nome é utilizado para atribuir o nome da rede de peering da rede atual à outra rede. O segundo nome é utilizado para atribuir um nome à rede de peering da outra rede para esta rede.

Na secção Rede Virtual, especifique o nome da VNet que está a peering. Se não conseguir encontrar a VNet, pode procurá-la com o ID do Recurso. Mantenha as restantes opções como predefinição.

Instância gerida SQL

Não vejo a minha região no SQL MI. Como devo proceder para resolver isto?

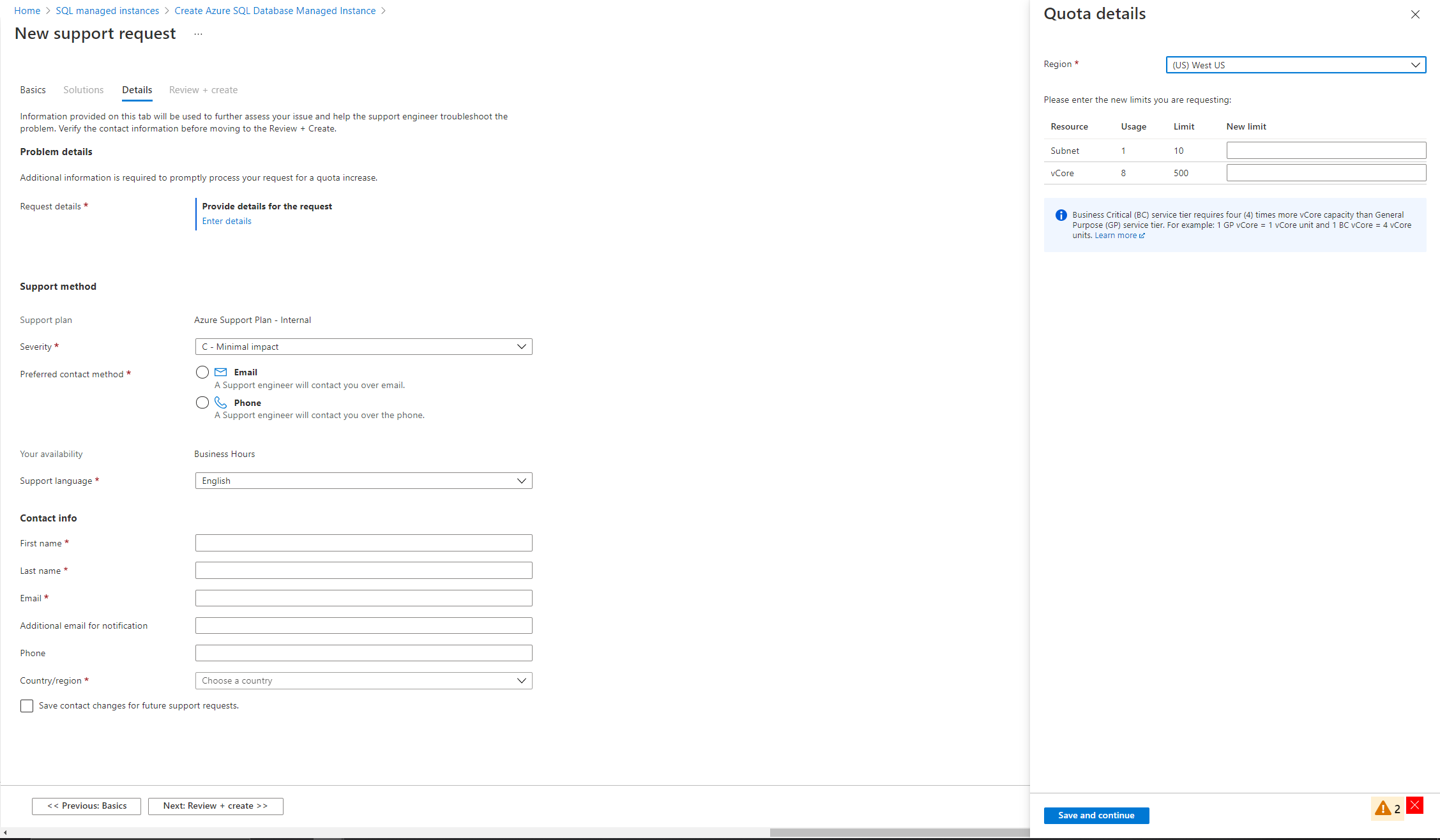

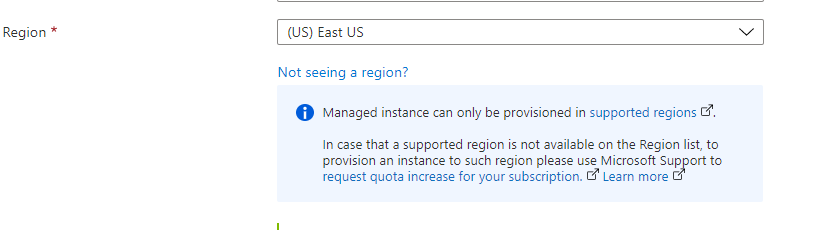

Se não vir a região que pretende escolher (E.U.A. Oeste ou Europa Ocidental) na lista de regiões, selecione Não ver uma região e, em seguida, selecione Pedir aumento de quota para a sua subscrição.

Introduza os campos necessários no Básico e aceda a Detalhes para introduzir os detalhes do Problema.

Selecione Introduzir detalhes. A página Detalhes da quota é aberta no painel direito. Em Região, escolha a região pretendida e altere os limites conforme pretendido (devem ser suficientes 10 sub-redes e 500 vCores). Selecione Guardar e continue e, em seguida, selecione Seguinte: Rever + criar >> para gerar o pedido. Pode demorar 24 horas até que o pedido seja resolvido. Aguarde até que seja resolvido antes de continuar a criar a instância do SQL MI.

Controlo de acesso baseado em funções do Azure (RBAC)

O que é o RBAC do Azure?

O RBAC do Azure é o sistema de controlo de acesso baseado em funções que o Azure segue ao conceder permissões. Para obter mais informações, veja Controlo de acesso baseado em funções do Azure.

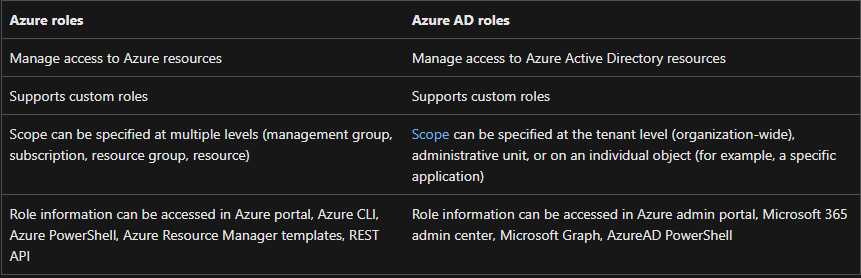

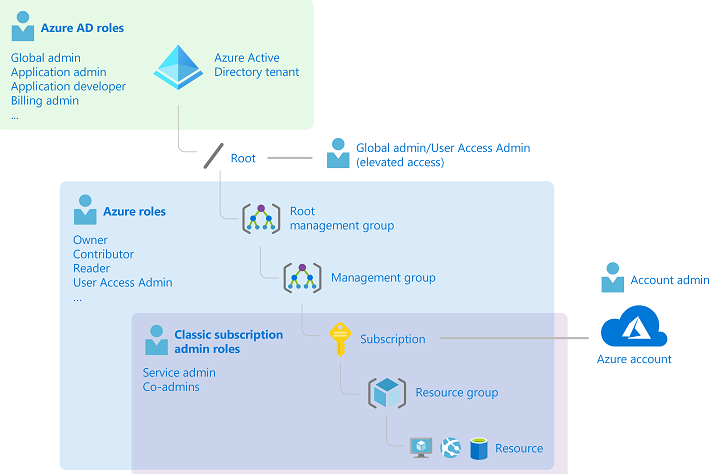

O RBAC do Azure está dividido em funções do Azure e funções do Azure Active Directory. A um nível elevado, as funções do Azure controlam as permissões para gerir recursos do Azure, enquanto as funções do Azure Active Directory controlam as permissões para gerir os recursos do Azure Active Directory. A tabela seguinte compara algumas das diferenças.

Segue-se a vista de alto nível de como estão relacionadas as funções de administrador de subscrição clássica, funções do Azure e funções de Azure AD.

O que é uma função de Administrador Global?

Os utilizadores com a função Administrador global têm acesso a todas as funcionalidades administrativas no Azure Active Directory e serviços que utilizam identidades do Azure Active Directory, tais como:

- Portal do Microsoft 365 Defender

- Portal de conformidade

- Exchange Online

- SharePoint Online

- Skype para Empresas Online

Outras consultas

E se houver um erro durante a implementação?

Durante a fase de implementação, podem existir vários motivos pelos quais a implementação de uma Instância Gerida do SCOM mostra um erro. Pode ser algum erro de back-end ou pode ter dado as credenciais erradas para uma das contas. No cenário de um erro durante a implementação, é melhor eliminar a instância e criar uma novamente. Para obter mais informações, veja Resolver problemas com a Instância Gerida do SCOM do Azure Monitor.

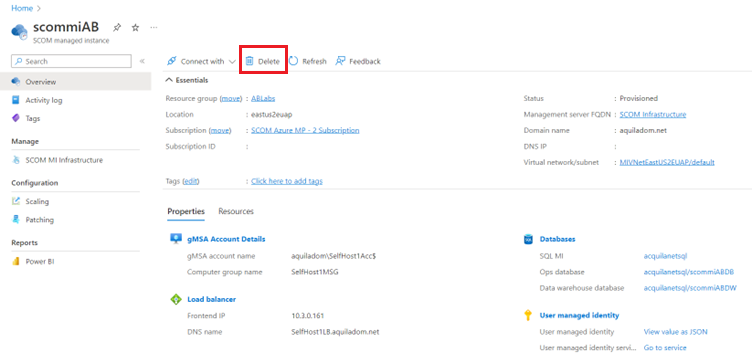

Qual é o procedimento para eliminar uma instância?

Pode eliminar a instância da própria vista de instância ou da vista Grupo de Recursos .

Na vista de instância, selecione Eliminar no menu superior e aguarde pela confirmação de que a instância foi eliminada.

Em alternativa, aceda à vista do grupo de recursos (procure Grupo de Recursos na barra de pesquisa do Azure e, na lista de resultados, abra o grupo de recursos). Se tiver criado um grupo de recursos separado para a Instância Gerida do SCOM, elimine o grupo de recursos. Caso contrário, no grupo de recursos, procure a sua instância e selecione Eliminar.

Assim que a instância for eliminada, também terá de eliminar as duas bases de dados criadas no SQL MI. Na vista de recursos, selecione as duas bases de dados (dependendo do nome que deu à sua instância do SQL MI) e selecione Eliminar. Com as duas bases de dados eliminadas, pode recriar a Instância Gerida do SCOM.

Se estiver disponível uma instância do Arc para ligar à cloud privada com alguns recursos, a Instância Gerida do SCOM será dimensionada para esses recursos?

Não é atualmente suportado. Atualmente, independentemente do System Center Operations Manager, os clientes podem instalar um agente arc numa VM em execução no local e começar a ver o recurso no portal do Azure. Assim que começarem a ver o recurso no portal do Azure, podem utilizar os serviços do Azure para esse recurso (e incorrer nos custos adequados).

Como será feita a monitorização de rede na Instância Gerida do SCOM?

O SCOM Managed Instance e o System Center Operations Manager partilham o mesmo conjunto de funcionalidades. Pode utilizar os mesmos Pacotes de gestão que utiliza no local para realizar a monitorização de rede através do SCOM Managed Instance.

Como é que a Instância Gerida do SCOM é diferente da execução do System Center Operations Manager nas VMs do Azure?

- O SCOM Managed Instance é nativo do Azure, enquanto executar o System Center Operations Manager em VMs do Azure não é uma solução nativa. Isto significa que o SCOM Managed Instance se integra sem problemas com o Azure e todas as atualizações do Azure estão disponíveis para a Instância Gerida do SCOM.

- Em termos de facilidade de implementação, a Instância Gerida do SCOM é fácil de implementar, enquanto a execução de VMs no Azure requer possivelmente meses de esforço (e requer conhecimentos técnicos aprofundados).

- Por predefinição, o SCOM Managed Instance utiliza o SQL MI como back-end para a gestão de bases de dados.

- A Instância Gerida do SCOM inclui dimensionamento incorporado, funcionalidades de aplicação de patches e relatórios integrados.

O que significa linha de visão?

Estar na mesma rede privada para que os IPs atribuídos a cada componente na rede possam ser um IP privado.

Posso ver os recursos e as VMs da Instância Gerida do SCOM na minha subscrição?

Uma vez que esta instância requer que crie a Instância Gerida do SCOM na sua subscrição, todos os recursos da Instância Gerida do SCOM (incluindo as VMs) estarão visíveis para si. No entanto, recomendamos que não efetue quaisquer ações nas VMs e noutros recursos enquanto estiver a operar a Instância Gerida do SCOM para evitar complexidades imprevistas.

Cenários de monitorização

Posso reutilizar servidores de Gateway do System Center Operations Manager existentes com a Instância Gerida do SCOM?

N.º

Os Gateways Geridos de Instância Gerida do SCOM podem ser configurados em qualquer servidor compatível com o Azure e o Arc, que não tem software de Gateway do Operations Manager. Se quiser reutilizar os servidores de Gateway no local do Operations Manager com a Instância Gerida do SCOM, desinstale o software do Gateway do Operations Manager no mesmo. Para configurar o Gateway Gerido da Instância Gerida do SCOM, veja Configurar a monitorização de servidores através do Gateway de Instância Gerida do SCOM.

O Gateway Gerido de Instância Gerida do SCOM pode ser multi-home com o Servidor de Gestão no local do System Center Operations Manager?

N.º O multi-homing no Gateway Gerido de Instância Gerida do SCOM não é possível.

Que certificado é utilizado no Gateway Gerido de Instância Gerida do SCOM para autenticação?

Os certificados são atribuídos pela Microsoft e são assinados pela AC. Não existe nenhum requisito para a gestão manual de certificados em Gateways Geridos.

O SCOM Managed Instance pode monitorizar máquinas no local sem o Arc instalado?

Sim, se existir uma conectividade direta (linha de visão) entre a Instância Gerida do SCOM e o computador no local através de VPN/ER, pode monitorizar estes computadores. Para obter mais informações, veja Configurar a monitorização de servidores no local.

Recursos Monitorizados (Agentes)/Servidores de Gateway Gerido

Podemos realizar ações nos recursos monitorizados no local?

Não pode efetuar ações nos recursos monitorizados no local, mas pode vê-los. Além disso, se os objetos monitorizados forem eliminados, o portal removerá automaticamente esses objetos no local após seis horas.

Com que frequência são executadas as sincronizações de conectividade para recursos monitorizados e gateways geridos?

Os recursos monitorizados e o estado de conectividade dos gateways geridos são atualizados a cada minuto, pode ver o mesmo no menu de contexto Propriedades.

O que acontece se um agente já estiver instalado no computador?

O mesmo agente será utilizado e multi-homed para a Instância Gerida do SCOM.

Que versão de extensão do SCOM Managed Instance suporta o agente (recurso monitorizado) ou os servidores de gateway gerido?

A capacidade está ativada com a extensão >de Instância Gerida do SCOM =91.

Como podemos ver a lista completa de propriedades de um recurso monitorizado ou de um gateway gerido?

Pode ver a lista de propriedades de um recurso monitorizado ou de um gateway gerido no menu de contexto Propriedades .

Que tipos de máquina são elegíveis para monitorização?

O SCOM Managed Instance permite a monitorização de máquinas compatíveis com o Azure e o Arc. Além disso, apresenta informações sobre máquinas no local que estão diretamente ligadas à Instância Gerida do SCOM.

Qual é a duração esperada para que os estados de funcionamento e conectividade sejam atualizados após a integração?

A obtenção inicial dos estados de funcionamento e conectividade no portal demora aproximadamente cinco a sete minutos. Posteriormente, os heartbeats ocorrem a cada minuto.

Qual é a versão .NET mínima necessária para o agente (recursos monitorizados) ou servidores de gateway?

A versão mínima necessária .NET Framework é 4.7.2.

Como podemos verificar se o agente (recursos monitorizados) ou o gateway tem uma linha de visão para o ponto <final do Azure *.workloadnexus.com>?

No agente/servidor de gateway a integrar,

- Verifique se tem a conectividade de saída para *.workloadnexus.azure.com

- Verifique se a firewall foi aberta para este URL.

Por exemplo: Test-NetConnection westus.workloadnexus.azure.com -Port 443

Como podemos determinar se um agente (recurso monitorizado) ou um gateway tem uma linha de visão para os servidores de gestão?

No servidor de agente/gateway a integrar, verifique se tem a conectividade de saída ao ponto final dos balanceadores de carga dos servidores de gestão.

Por exemplo: Test-NetConnection wlnxMWH160LB.scommi.com -Port 5723

Como podemos verificar se o computador tem o TLS 1.2 ou uma versão superior ativada e o TLS 1.1 desativado?

As máquinas de servidor do agente e do gateway precisam do TLS 1.2 ou mais ativado e do TLS 1.1 desativado para obter a integração e monitorização com êxito.

Para obter mais informações, veja o processo para ativar o TLS 1.2.

Recursos Monitorizados (Agentes)

Os computadores Linux são permitidos para monitorização?

Atualmente, não suportamos a monitorização de máquinas Linux compatíveis com o Azure e o Arc. No entanto, podem ser geridos através dos servidores de gateway compatíveis com o Arc.

É possível configurar um agente para comunicar com várias Instâncias Geridas do SCOM?

N.º Não pode configurar um agente para comunicar com várias Instâncias Geridas do SCOM, mas pode ter uma configuração multi-home para o System Center Operations Manager no local e uma Instância Gerida do SCOM.

Servidores de Gateway Gerido

É permitido utilizar computadores Windows do Azure como servidores de gateway?

Atualmente, apenas as máquinas compatíveis com o Arc são permitidas como servidores de gateway.

É possível configurar servidores de gateway com multi-homing?

Atualmente, o multi-homing para servidores de gateway não é suportado.

Passos seguintes

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários