Tipos de regras de análise

Usando as regras do Microsoft Sentinel Analytics, você pode configurar notificações e alertas com base em dados provenientes das fontes conectadas ao Microsoft Sentinel. Esses alertas ajudam a garantir que a equipe SOC da Contoso saiba quando uma ameaça ocorre, e a equipe possa reagir adequadamente para evitar que a ameaça atinja seus ativos corporativos.

Tipos de regras de análise

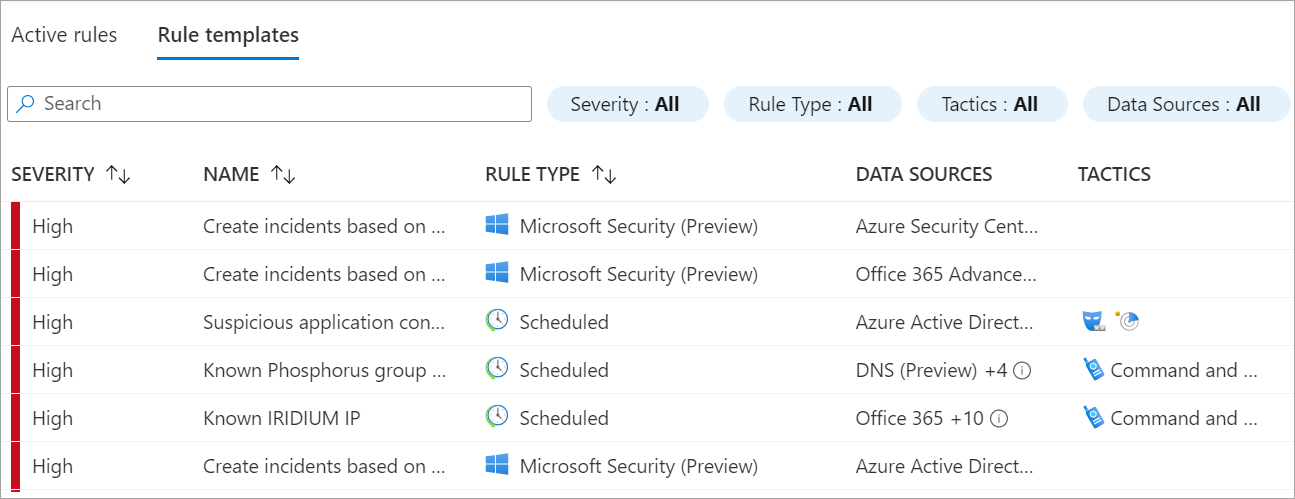

Você pode pesquisar ameaças potenciais usando as regras de análise internas fornecidas pelo Microsoft Sentinel Analytics, incluindo os seguintes tipos:

Anomalia

Fusão

Segurança da Microsoft

Análise comportamental de aprendizagem automática (ML)

Alertas agendados

Regras NRT (Near Real Time)

Informações sobre Ameaças

Anomalia

Os alertas de anomalias são informativos e identificam comportamentos anómalos.

Fusão

O Microsoft Sentinel usa o mecanismo de correlação Fusion, com seus algoritmos escaláveis de aprendizado de máquina, para detetar ataques avançados de vários estágios. O mecanismo correlaciona muitos alertas e eventos de baixa fidelidade em vários produtos em incidentes acionáveis e de alta fidelidade. O Fusion está ativado por predefinição. Como a lógica é oculta e, portanto, não personalizável, você só pode criar uma regra com esse modelo.

O mecanismo Fusion também pode correlacionar alertas de regras de análise agendada com alertas de outros sistemas, produzindo incidentes de alta fidelidade como resultado.

Por padrão, a deteção do Fusion está habilitada no Microsoft Sentinel. A Microsoft está constantemente a atualizar os cenários de Deteção de fusão para deteção de ameaças. No momento da redação deste artigo, para deteção de anomalias e fusão, você deve configurar os seguintes conectores de dados:

Deteções de anomalias prontas para uso

Alertas de Produtos Microsoft

Proteção de ID do Microsoft Entra

Microsoft Defender for Cloud

Microsoft Defender para a IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Microsoft Defender para Ponto Final

Microsoft Defender para Identidade

Microsoft Defender para Office 365

Alertas de regras de análise agendadas, incorporadas e criadas pelos seus analistas de segurança. As regras de análise devem conter informações de kill-chain (táticas) e mapeamento de entidade para serem usadas pelo Fusion

Alguns dos cenários comuns de deteção de ataque que os alertas de Fusão identificam incluem:

Transferência de dados não autorizada. Atividade suspeita detetada, como regra de encaminhamento suspeita na caixa de correio do Microsoft 365, após uma entrada suspeita na conta do Microsoft Entra pode indicar conta de usuário comprometida.

Destruição de dados. Um número anômalo de arquivos exclusivos que foram excluídos após uma entrada suspeita na conta do Microsoft Entra pode sinalizar que uma conta de usuário comprometida foi usada para destruir dados.

Ataque denial of service. Um número significativo de máquinas virtuais (VMs) do Azure excluídas após uma entrada suspeita na conta do Microsoft Entra pode sinalizar uma conta de usuário comprometida que pode ser usada para destruir os ativos da organização.

Movimento lateral. Um número significativo de ações de representação que ocorrem após uma entrada suspeita na conta do Microsoft Entra pode indicar uma conta de usuário comprometida que foi usada para fins mal-intencionados.

Ransomware. Após um início de sessão suspeito numa conta Microsoft Entra, o comportamento invulgar do utilizador utilizado para encriptar dados pode desencadear um alerta de execução de ransomware.

Nota

Para obter mais informações sobre a tecnologia Fusion no Microsoft Sentinel, consulte Deteção avançada de ataques em vários estágios no Microsoft Sentinel

Segurança da Microsoft

Você pode configurar as soluções de segurança da Microsoft conectadas ao Microsoft Sentinel para criar automaticamente incidentes a partir de todos os alertas gerados no serviço conectado.

Por exemplo, você pode configurar para que a Contoso seja alertada quando um usuário categorizado como uma ameaça de alto risco tentar entrar e acessar recursos corporativos.

Você pode configurar as seguintes soluções de segurança para passar seus alertas para o Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender para Servidor

Microsoft Defender para a IoT

Microsoft Defender para Identidade

Microsoft Defender para Office 365

Proteção de ID do Microsoft Entra

Microsoft Defender para Ponto Final

Nota

A Microsoft unifica a gestão de informações e eventos de segurança (SIEM) e a terminologia de deteção e resposta (XDR) expandida nos produtos de segurança.

Pode filtrar estes alertas por gravidade e por texto específico que está contido no nome do alerta.

Análise de comportamento de ML

O Microsoft Sentinel Analytics inclui regras de análise de comportamento de aprendizagem automática incorporadas. Não pode editar estas regras incorporadas nem rever as definições de regras. Estas regras utilizam algoritmos de aprendizagem automática da Microsoft para detetar atividades suspeitas. Os algoritmos do Machine Learning correlacionam vários incidentes de baixa fidelidade com um incidente de segurança de alta fidelidade. Essa correlação economiza horas que, de outra forma, você poderia gastar manualmente analisando vários alertas de diferentes produtos e correlacionando-os. Os algoritmos de aprendizagem automática utilizados pelas regras de análise também ajudam a reduzir o ruído de alertas, ao ingerir e ligar dados importantes rapidamente.

Por exemplo, usando uma regra de análise de comportamento de aprendizado de máquina, você pode detetar uma atividade anômala de entrada no protocolo SSH (Secure Shell Protocol) ou RDP (protocolo de área de trabalho remota).

Alertas agendados

As regras de análise de alertas agendados fornecem o mais alto nível de personalização. Pode definir a sua própria expressão com a Linguagem de Consulta Kusto (KQL) para filtrar os eventos de segurança e pode configurar um agendamento para que a regra seja executada.