Criar uma regra de análise a partir do assistente

Pode criar uma regra de análise personalizada para pesquisar atividades suspeitas e ameaças na Contoso.

Criar uma regra de análise agendada personalizada

Criar uma regra personalizada a partir de um tipo de regra de consulta agendada fornece o mais alto nível de personalização. Você pode definir seu próprio código KQL, definir um cronograma para executar um alerta e fornecer uma ação automatizada associando a regra a um Microsoft Sentinel Playbook.

Para criar uma regra de consulta agendada, no portal do Azure, em Microsoft Sentinel, selecione Analytics. Na barra de cabeçalho, selecione +Criar e, em seguida, selecione Regra de consulta agendada.

Nota

Você também pode criar uma regra agendada selecionando uma regra agendada na lista Regras e Modelos no painel Análise e, em seguida, selecionando Criar regra no painel de detalhes.

Uma regra de consulta agendada que você cria consiste nos seguintes elementos:

Separador Geral

A tabela a seguir lista os campos de entrada no painel Geral .

| Campo | Descrição |

|---|---|

| Name | Introduza um nome descritivo para explicar o tipo de atividade suspeita que o alerta deteta. |

| Description | Insira uma descrição detalhada que ajude outros analistas de segurança a entender o que a regra faz. |

| Táticas | Na lista suspensa Táticas , escolha uma entre as categorias disponíveis de ataques para classificar a regra seguindo as táticas MITRE. |

| Gravidade | Selecione a lista suspensa Severidade para categorizar o nível de importância do alerta como uma das quatro opções: Alta, Média, Baixa ou Informativa. |

| Estado | Especifique o estado da regra. Por padrão, o status é Ativar. Você pode selecionar Desativar para desativar a regra se ela gerar um grande número de falsos positivos. |

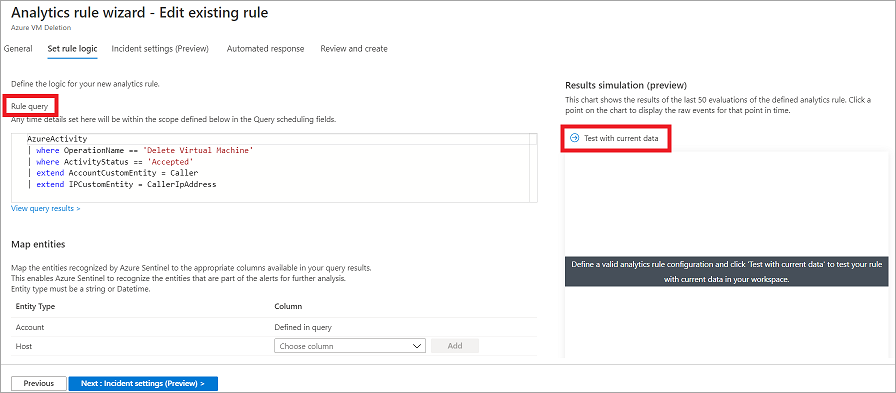

Guia Definir lógica da regra

Na guia Definir lógica da regra, você pode definir o método de deteção especificando o código KQL que é executado no espaço de trabalho do Microsoft Sentinel. A consulta KQL filtra os dados de segurança usados para disparar e criar um incidente.

Ao introduzir a cadeia de carateres KQL no campo Consulta da regra, pode utilizar a secção Simulação de resultados (pré-visualização) para rever os resultados da consulta. A seção Simulação de resultados (visualização) ajuda a determinar se sua consulta retornou os resultados esperados.

A seguinte consulta de exemplo alerta quando um número anormal de recursos é criado na Atividade do Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Gorjeta

Para obter assistência com a linguagem de consulta KQL, consulte a visão geral da Kusto Query Language (KQL).

Enriquecimento de alertas (Pré-visualização)

O enriquecimento de alertas permite personalizar ainda mais o resultado da sua consulta.

Mapeamento de entidades

Na seção Mapeamento de entidades, você pode definir até cinco entidades a partir dos resultados da consulta e, em seguida, usar essas entidades para executar uma análise aprofundada. Selecionando Adicionar nova entidade para adicionar essas entidades na regra de consulta. Essas entidades podem ajudá-lo a realizar uma investigação visual porque aparecerão como um grupo na guia Incidente . Algumas das entidades contêm informações que representam um usuário, um host ou um endereço IP.

Detalhes personalizados

Na seção Detalhes personalizados, você pode definir pares de valores de chave, que, se aparecerem no resultado da consulta, exibirão um parâmetro de evento nos resultados.

Detalhes do alerta

Na seção Detalhes do alerta, você pode inserir texto livre como parâmetros que podem ser representados em cada instância do alerta, que também podem conter as táticas e a gravidade atribuídas a essa instância do alerta.

Agendamento de Consultas

Na secção Agendamento de Consultas, pode configurar a frequência com que a consulta deve ser executada e até que ponto no passado é que a consulta deve pesquisar os dados. É importante que não pesquise dados que sejam mais antigos do que a frequência de execução da consulta, pois isso pode criar alertas duplicados.

Limiar de alerta

Na secção Limite de alerta, pode especificar o número de um resultado positivo que pode ser devolvido para a regra antes de gerar um alerta. Pode utilizar os seguintes operadores lógicos para definir uma expressão lógica apropriada:

- É maior que

- É menor que

- É igual a

- Não é igual a

Agrupamento de eventos

Na secção Agrupamento de eventos, pode selecionar uma destas duas opções:

- Agrupar todos os eventos num único alerta. Esta é a opção predefinida e criará um único alerta se a consulta devolver mais resultados do que o limite de alerta especificado.

- Acionar um alerta para cada evento. Esta opção cria alertas exclusivos para cada evento devolvido pela consulta.

Supressão

Na secção Supressão, pode definir a opção Parar a execução da Consulta depois de o alerta ser gerado como Ativada ou Desativada. Quando você seleciona Ativado, o Microsoft Sentinel pausa a criação de incidentes adicionais se a regra for acionada novamente durante o período em que você deseja que a regra seja suprimida.

Configurações de incidentes (Visualização)

Use a guia Configurações de incidentes para criar incidentes, que são gerados pelo agrupamento de alertas com base em gatilhos e períodos de tempo.

Na secção Agrupamento de alertas, pode reduzir o ruído de vários alertas ao agrupá-los num incidente. Ao ativar o agrupamento de alertas relacionados, pode escolher entre as seguintes opções:

- Agrupar alertas num único incidente se todas as entidades corresponderem (recomendado)

- Agrupar todos os alertas acionados por esta regra num único incidente

- Agrupar alertas em um único incidente se as entidades selecionadas corresponderem (por exemplo, endereços IP de origem ou de destino).

Você também pode reabrir incidentes de correspondência fechados se for gerado outro alerta que pertença a um incidente fechado anteriormente.

Guia de resposta automatizada

Não utilizado neste exercício.

Guia Definir lógica da regra - Exercício

Na guia Resposta Automatizada, selecione uma regra de automação existente ou crie uma nova. As regras de automação podem executar playbooks com base nos gatilhos e condições que você escolher.

Para obter mais informações sobre como criar um manual e executar a atividade automatizada em uma criação de incidente, consulte o módulo "Resposta a ameaças com o Microsoft Sentinel Playbooks".

Rever e criar separador

Na guia Revisar e criar, revise as configurações definidas no assistente antes de criar uma nova regra.