Implementar e avaliar políticas de segurança

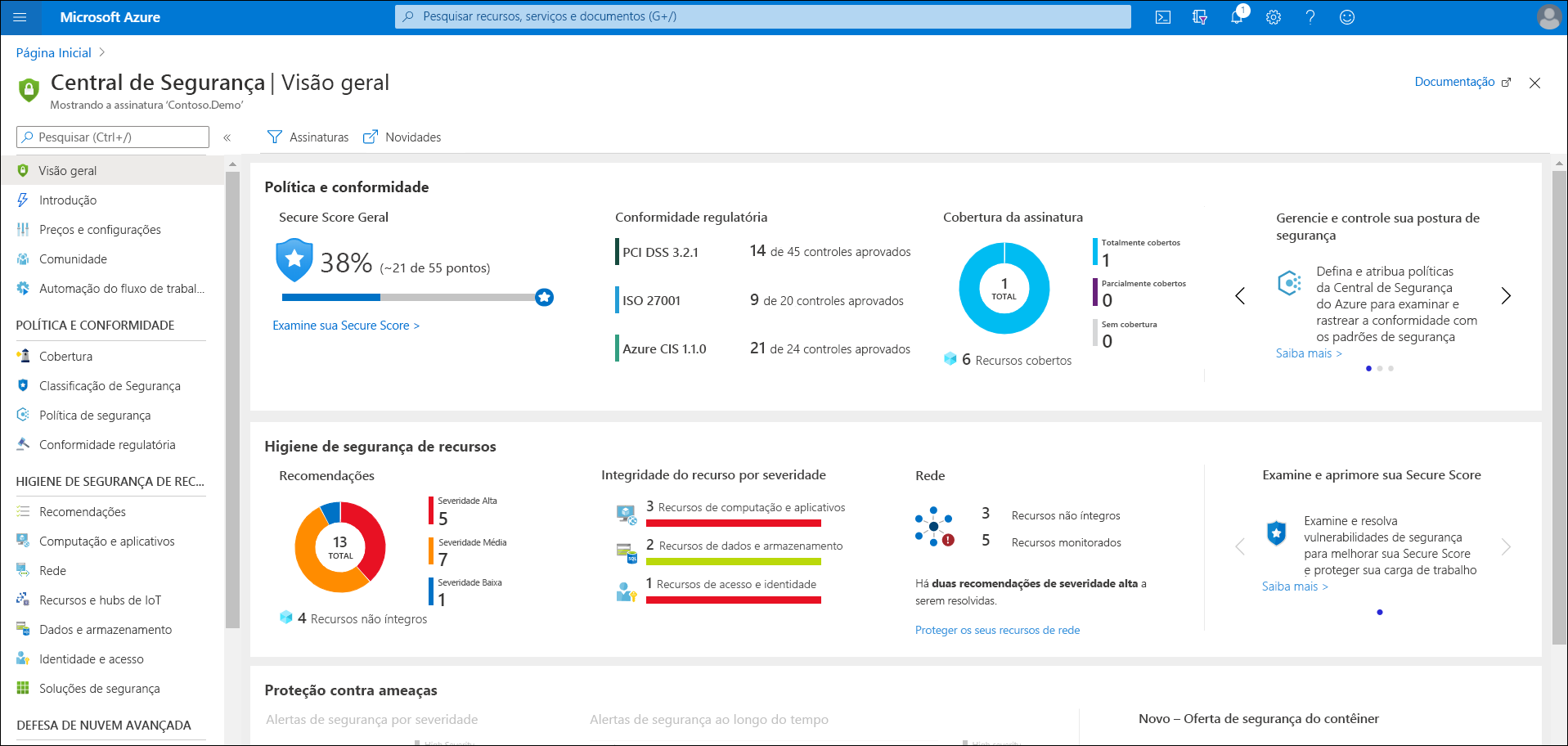

A equipe de engenharia da Contoso decide executar uma avaliação da Central de Segurança. Como parte da avaliação, eles têm vários recursos de VM que desejam proteger. Na folha Visão geral da Central de Segurança, os membros da equipe analisam o quadro geral de segurança. A equipe percebe que a Pontuação Geral de Segurança é de apenas 38%. Observam também que, na rubrica «Higiene da segurança dos recursos», existe um número significativo de recomendações. Decidem tentar reforçar a segurança dos seus recursos.

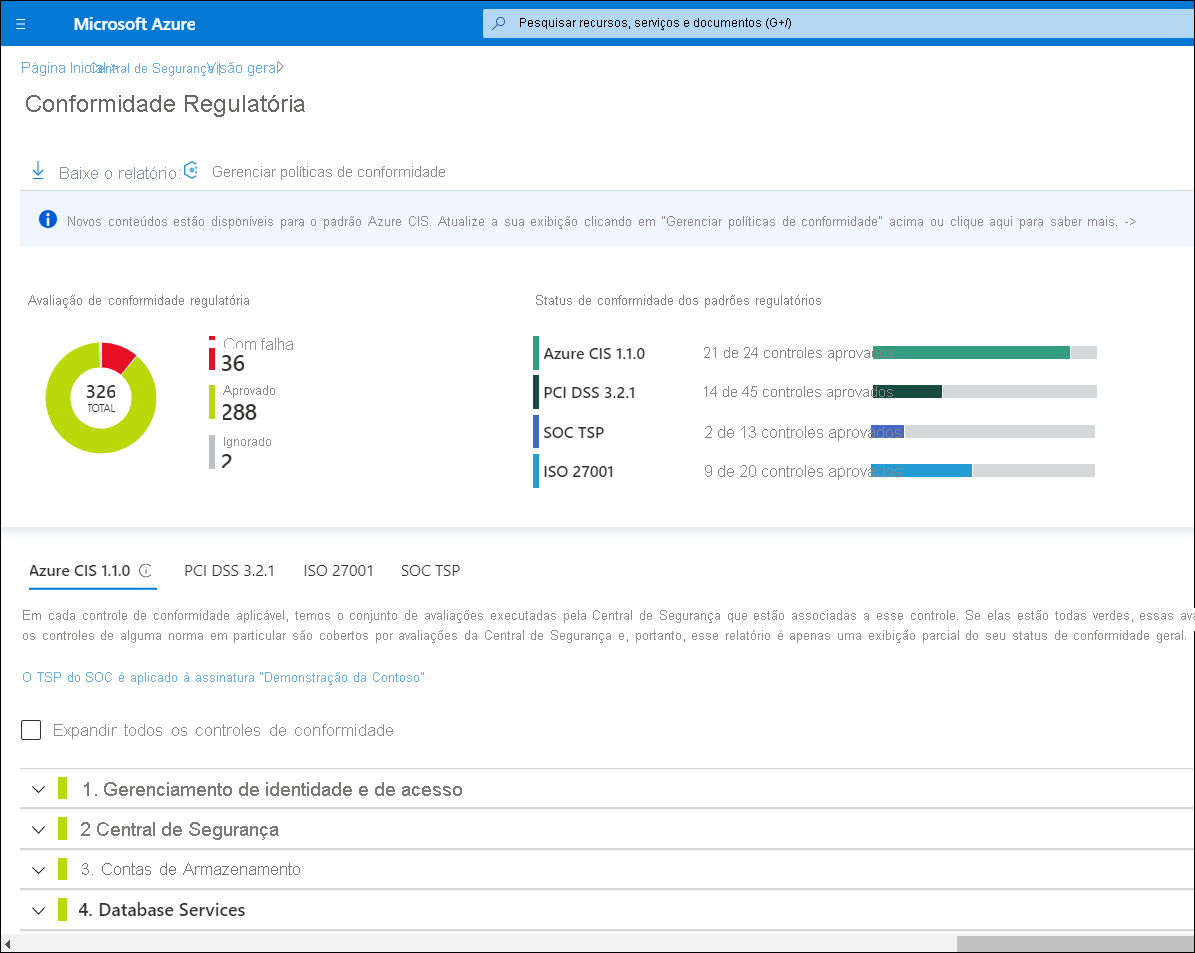

Auditar a conformidade regulatória da sua VM

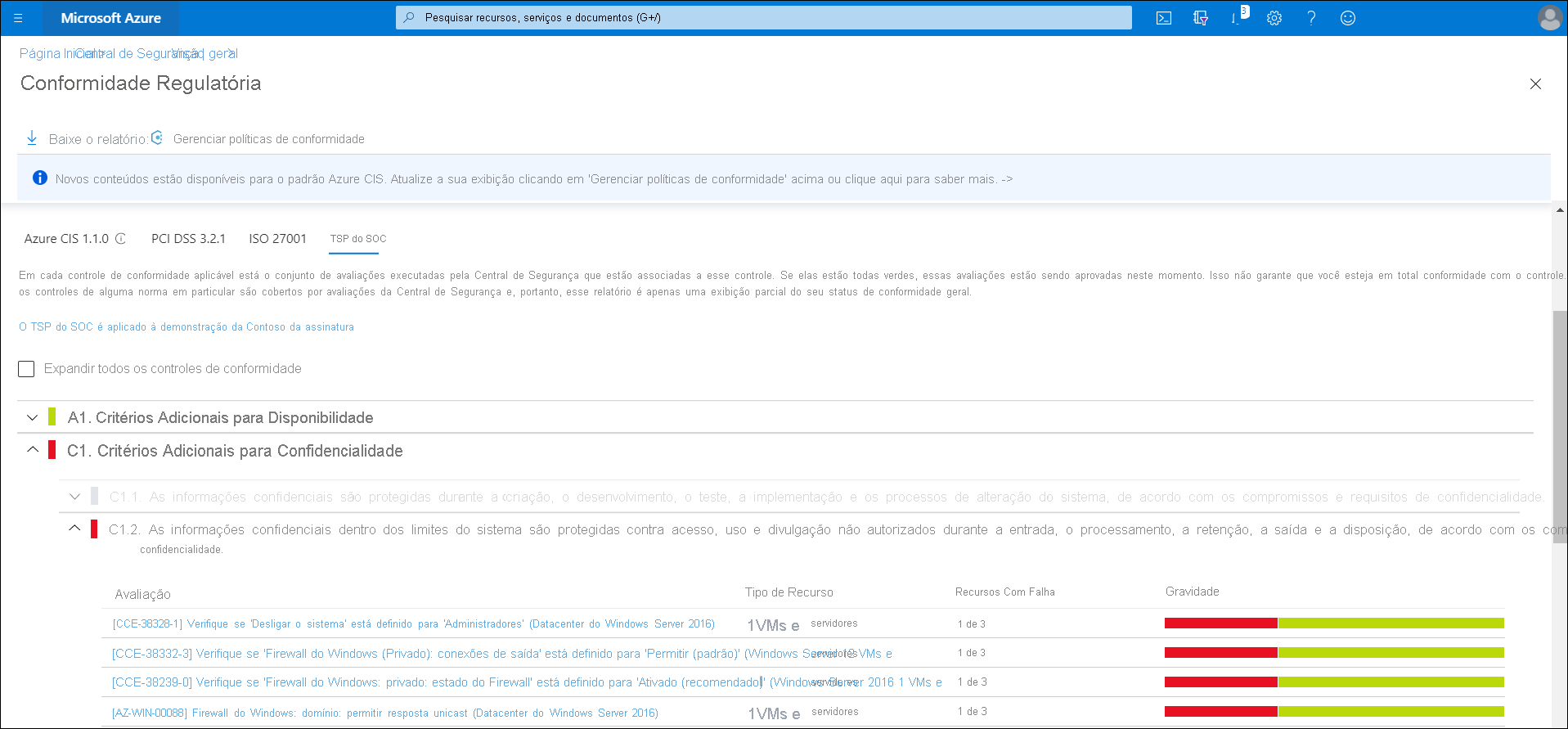

A equipe começa com a revisão da conformidade regulamentar. Sob o título Conformidade regulamentar, eles analisam as seguintes medições: PCI DSS 3.2.1, ISO 27001 e Azure CIS 1.1.0. Um membro da equipe seleciona o bloco Conformidade regulatória e as informações adicionais são exibidas.

A tabela a seguir descreve os padrões de conformidade em relação aos quais você pode medir sua segurança.

| Norma de conformidade | Description |

|---|---|

| PCI DSS 3.2.1 | O Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) aborda questões de segurança para organizações que gerenciam pagamentos com cartão de crédito e destina-se a reduzir a fraude com cartões. |

| ISO 27001 | Parte da família de normas ISO 27000, a 27001 define um sistema que pode trazer gerenciamento para sistemas de TI. Para serem certificadas como tendo cumprido os critérios desta norma, as organizações devem submeter-se a uma auditoria. |

| Azure CIS 1.1.0 | O Center for Internet Security (CIS) é uma organização envolvida no desenvolvimento de melhores práticas para proteger o seu sistema. O padrão CIS 1.1.0 do Azure foi criado para ajudar a garantir que as organizações possam proteger seus recursos na nuvem do Azure. |

| SOC TSP | A estrutura Service Organization Controls (SOC) é um padrão para controles que se concentra na salvaguarda da confidencialidade e privacidade das informações armazenadas e processadas na nuvem. |

Para rever sua postura de conformidade em relação a esses padrões, use o seguinte procedimento:

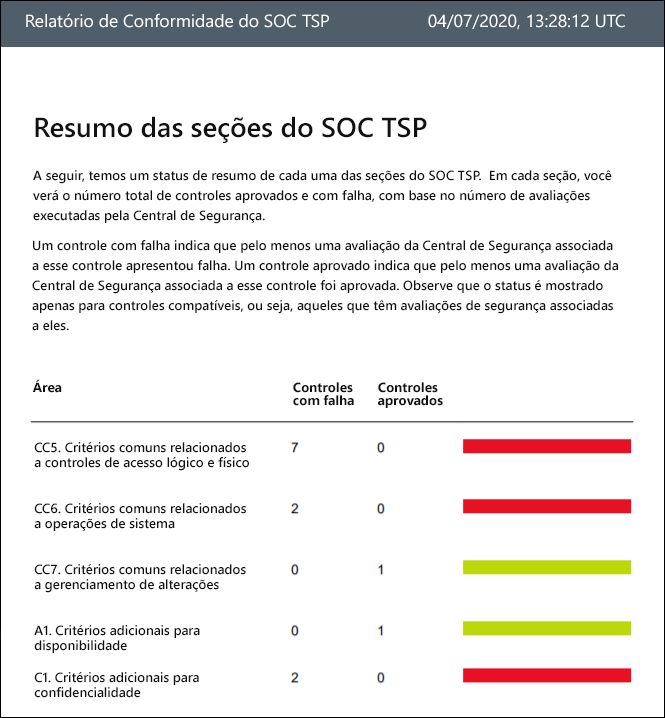

No portal do Azure, na Central de Segurança, na folha Conformidade regulamentar, selecione Baixar agora >.

Na folha Baixar relatório, na lista Padrão de relatório, selecione o padrão de conformidade. Por exemplo, selecione SOC TSP e, em seguida, selecione Download.

Abra o PDF baixado e revise seu conteúdo.

Para revisar os detalhes da correção de conformidade, na folha Conformidade regulamentar , use o seguinte procedimento:

Selecione a guia apropriada para o padrão relevante. Por exemplo, selecione SOC TSP.

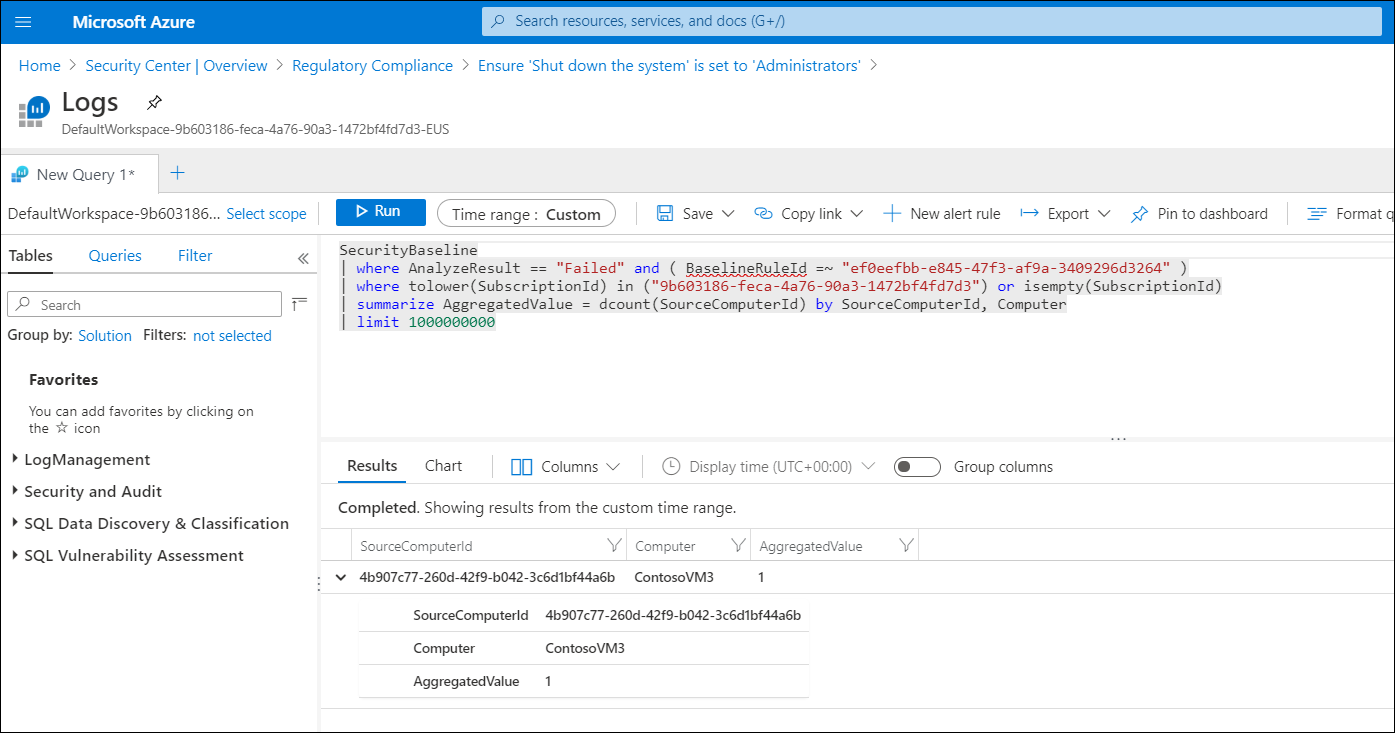

Para rever detalhes adicionais sobre uma recomendação, selecione-a na lista Avaliação e, em seguida, selecione Ver máquinas afetadas.

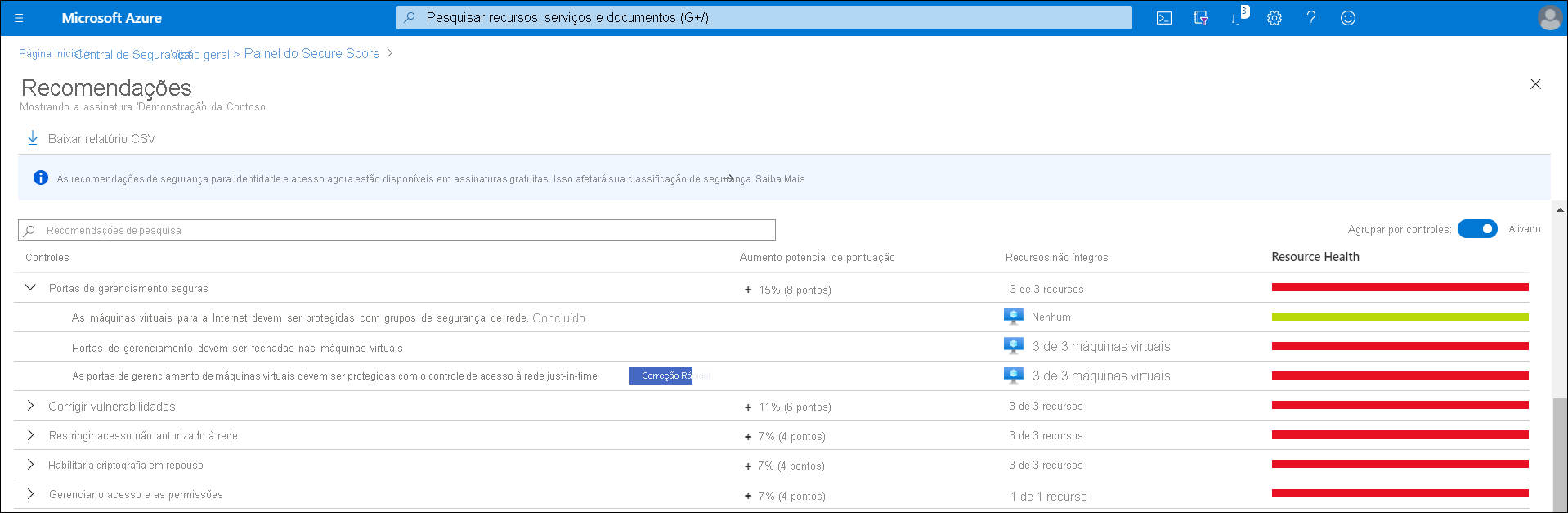

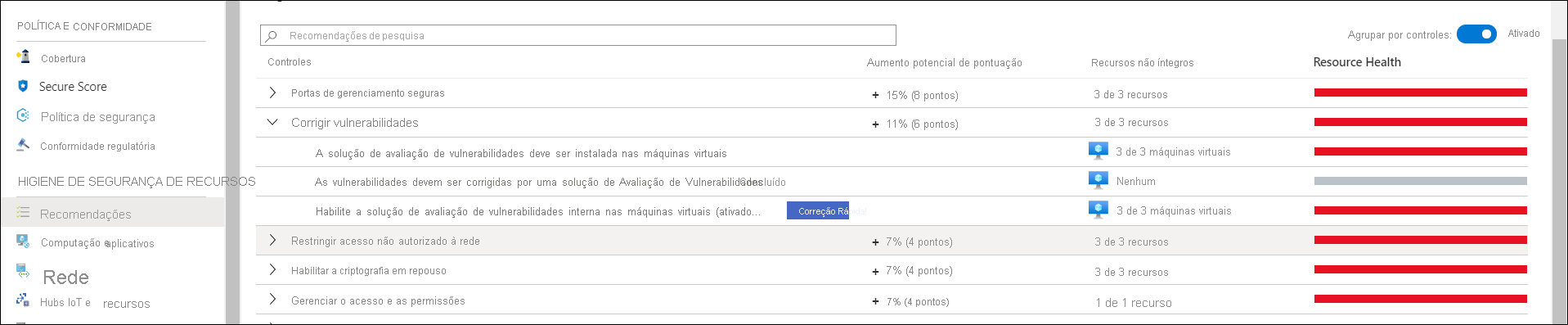

Remediar recomendações de segurança

É importante fazer mais do que apenas analisar como sua organização se compara aos padrões de segurança e conformidade. Deve também procurar reforçar a sua segurança para tentar cumprir essas normas. Para acessar e aplicar recomendações de segurança, no portal do Azure, na Central de Segurança, selecione o bloco Pontuação Geral de Segurança . Use o procedimento a seguir para aplicar recomendações para sua assinatura:

No Painel de Pontuação Segura, selecione a assinatura apropriada e selecione Exibir recomendações.

Na folha Recomendações, você pode baixar um relatório CSV. Você também pode expandir os detalhes das recomendações listadas.

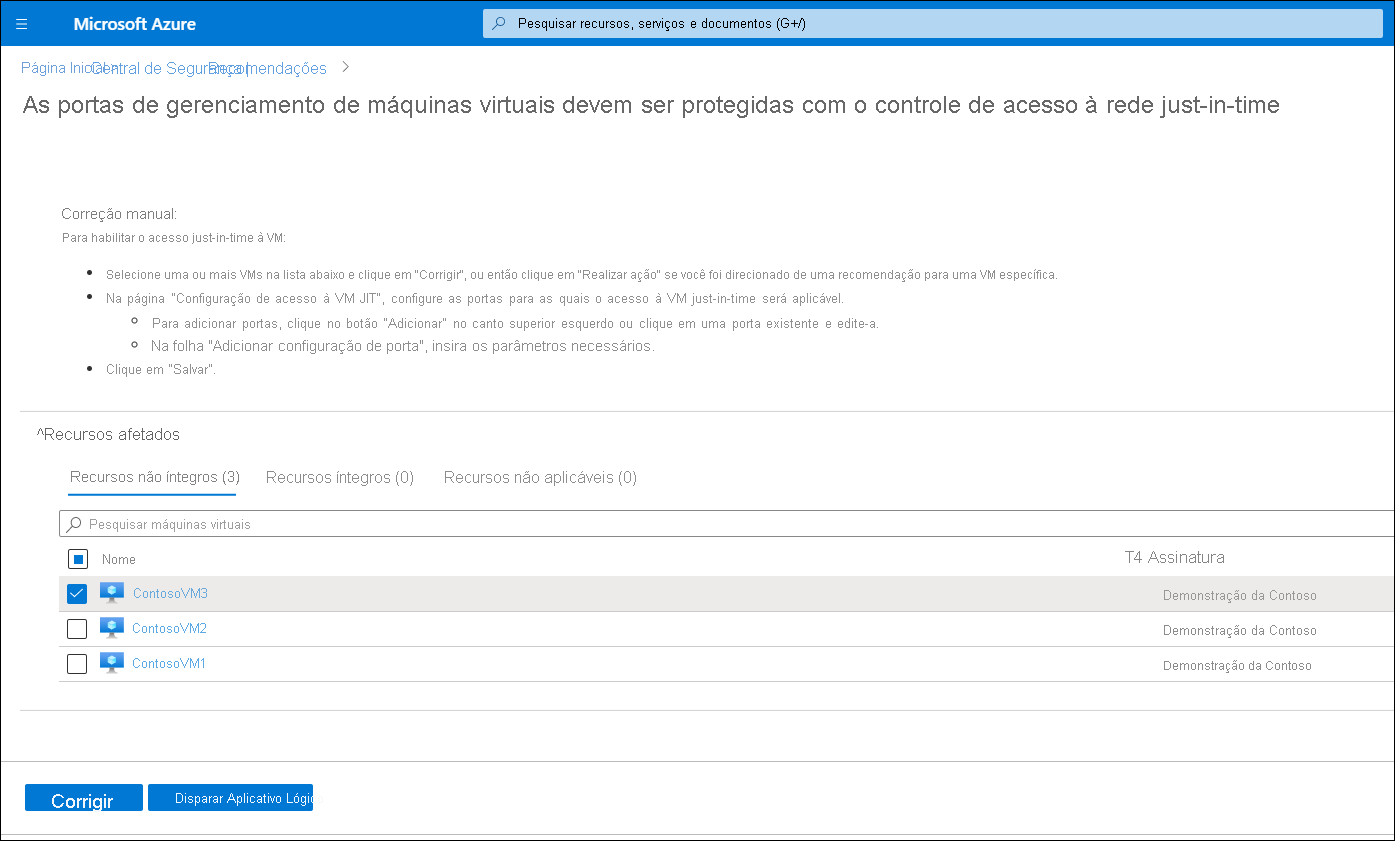

Selecione uma recomendação específica e, em seguida, na folha de recomendação (cujo nome varia de acordo com o título da recomendação), você pode expandir as etapas de correção e revisar as etapas manuais necessárias para resolver o problema de segurança. Em seguida, você pode alternar para esses recursos e aplicar as etapas de correção.

Gorjeta

Em algumas circunstâncias, você pode aplicar uma correção rápida selecionando Corrigir na recomendação específica. Isso aplica a correção automaticamente quando você seleciona.

Você também pode aplicar um aplicativo lógico para corrigir os recursos listados. Para fazer isso, selecione os recursos afetados e, em seguida, selecione Trigger Logic App.

Na folha Gatilho do Aplicativo Lógico , depois que os aplicativos lógicos forem carregados, selecione o aplicativo lógico apropriado e, em seguida, selecione Acionador.

Executar uma avaliação de vulnerabilidade em relação à sua VM IaaS do Windows Server

Você pode usar a Central de Segurança para executar uma avaliação de vulnerabilidade em suas VMs. Primeiro, no entanto, você deve instalar uma solução de avaliação de vulnerabilidade nos recursos necessários.

Instalar a solução de avaliação de vulnerabilidades

O Azure fornece uma solução interna de avaliação de vulnerabilidades. Para habilitar isso em suas VMs, use o seguinte procedimento:

Abra a Central de Segurança e selecione Recomendações.

Na folha Recomendações, se necessário, selecione uma assinatura apropriada.

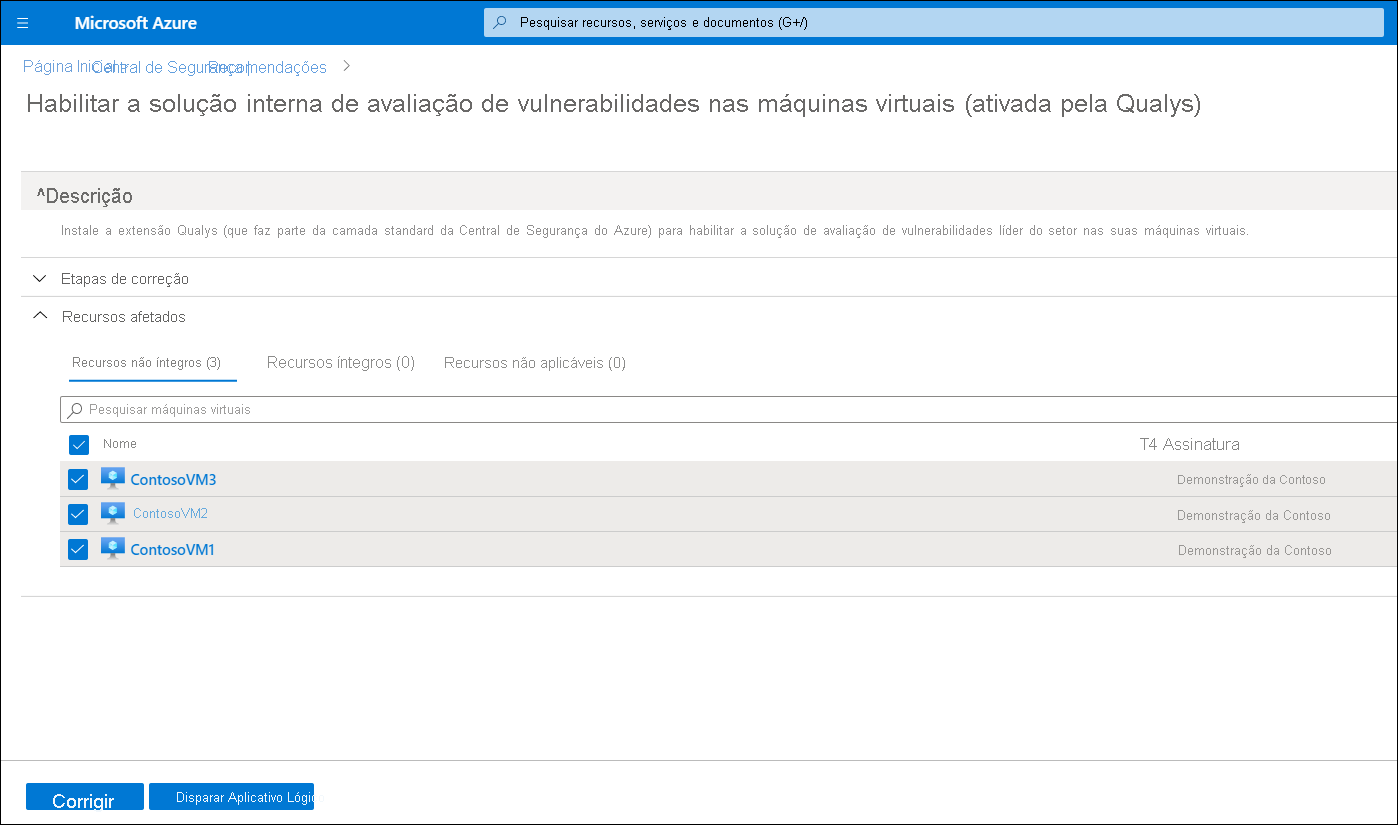

Na lista Controles, expanda Corrigir vulnerabilidades e selecione a recomendação Habilitar a solução interna de avaliação de vulnerabilidades em máquinas virtuais (com tecnologia Qualys).

Selecione todas as VMs às quais você deseja aplicar a avaliação e, em seguida, selecione Corrigir.

Na folha Corrigir recursos, selecione Corrigir n recursos. O processo pode levar alguns minutos ou mais, dependendo do número de recursos que estão sendo corrigidos.

Gorjeta

Além do verificador de vulnerabilidades integrado, você também pode instalar scanners de terceiros.

Realizar a avaliação de vulnerabilidade

Depois de instalar a avaliação de vulnerabilidade, você pode executá-la. Para iniciar a avaliação:

- Na folha Ativar a solução interna de avaliação de vulnerabilidades em máquinas virtuais (alimentada pela Qualys), atualize a exibição e aguarde até que todos os recursos sejam exibidos na guia Recursos íntegros. (Isso pode levar alguns minutos ou mais.)

- Depois que os recursos forem exibidos na guia Recursos íntegros, verifique se a verificação começa automaticamente.

Nota

As verificações são executadas em intervalos de quatro horas. Não é possível alterar essa configuração.

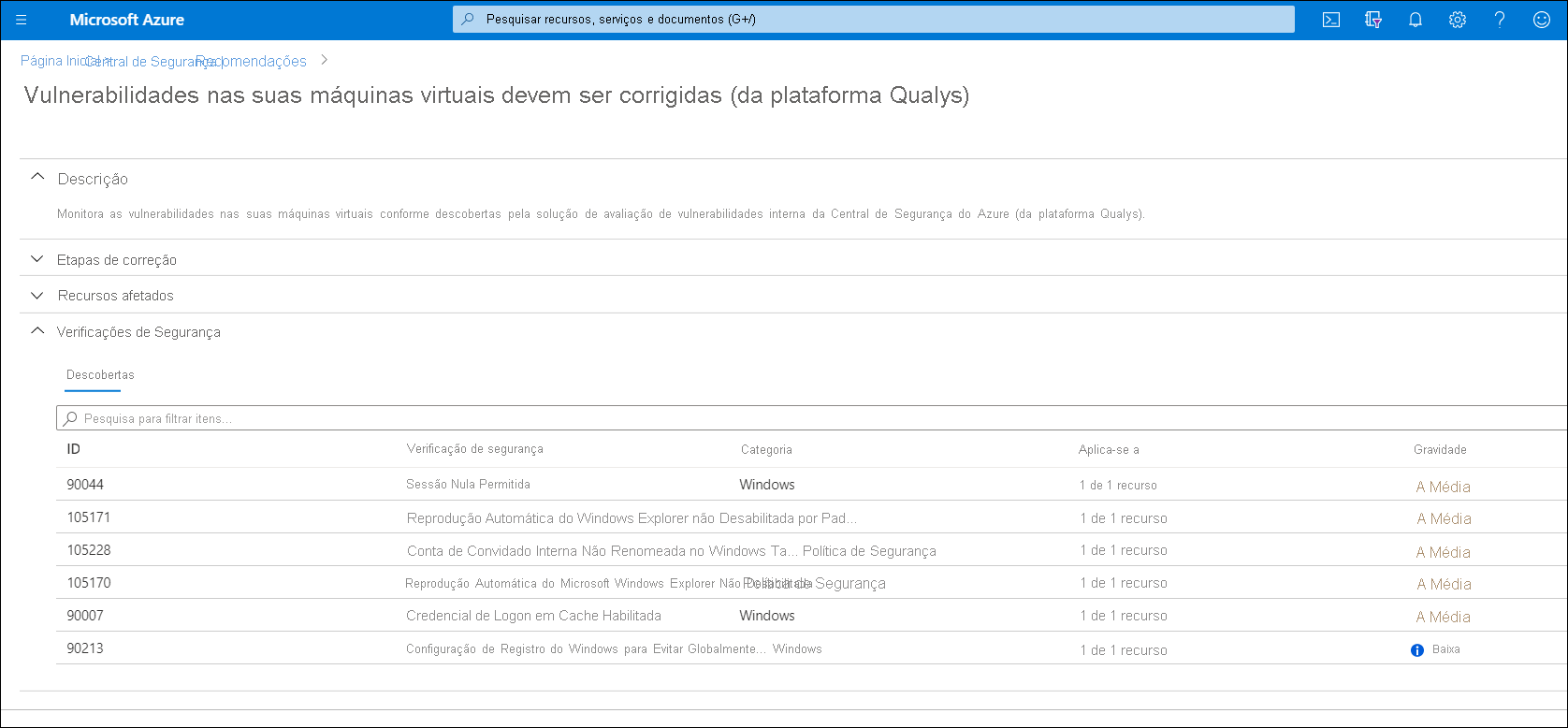

Depois que a Central de Segurança identifica vulnerabilidades, elas são apresentadas como recomendações. Para rever os resultados e corrigir a vulnerabilidade identificada, utilize o seguinte procedimento:

- Abra a Central de Segurança do Azure e vá para a página Recomendações .

- Selecione Corrigir vulnerabilidades e, em seguida, selecione Vulnerabilidades em suas máquinas virtuais devem ser corrigidas (alimentado pela Qualys).

A Central de Segurança exibe todas as descobertas de todas as VMs nas assinaturas selecionadas no momento. Estes resultados estão listados por ordem de gravidade. Para saber mais sobre uma vulnerabilidade específica, selecione-a.

Gorjeta

Para filtrar as descobertas por uma VM específica, abra a seção Recursos afetados e selecione a VM. Como alternativa, você pode selecionar uma VM na integridade do recurso e revisar todas as recomendações relevantes para esse recurso.

Leitura adicional

Pode saber mais ao consultar os seguintes documentos: