Explorar o Azure ExpressRoute

O ExpressRoute permite-lhe expandir as redes no local para a cloud da Microsoft através de uma ligação privada com a ajuda de um fornecedor de conectividade. Com a Rota Expressa, você pode estabelecer conexões com vários serviços de nuvem da Microsoft, como o Microsoft Azure e o Microsoft 365. A conectividade pode ser a partir de uma rede any-to-any (VPN IP), uma rede Ethernet ponto a ponto ou uma ligação cruzada virtual através de um fornecedor de conectividade numa instalação de colocalização. Como as conexões de Rota Expressa não passam pela Internet pública, essa abordagem permite que as conexões de Rota Expressa ofereçam mais confiabilidade, velocidades mais rápidas, latências consistentes e maior segurança.

Recursos do ExpressRoute

Alguns dos principais benefícios do ExpressRoute são:

- Conectividade de camada 3 entre sua rede local e o Microsoft Cloud por meio de um provedor de conectividade

- A conectividade pode ser a partir de uma rede IPVPN (any-to-any), uma conexão Ethernet ponto-a-ponto ou através de uma conexão cruzada virtual através de uma troca Ethernet

- Conectividade com os serviços de nuvem da Microsoft em todas as regiões da região geopolítica

- Conectividade global com serviços Microsoft em todas as regiões com o complemento premium ExpressRoute

- Redundância integrada em todos os locais de emparelhamento para maior confiabilidade

O Azure ExpressRoute é utilizado para criar ligações privadas entre os datacenters do Azure e a infraestrutura no local ou num ambiente de colocalização. As conexões ExpressRoute não passam pela Internet pública e oferecem mais confiabilidade, velocidades mais rápidas e latências mais baixas do que as conexões típicas da Internet.

Compreender os casos de uso do Azure ExpressRoute

Ligação mais rápida e fiável aos serviços do Azure - As organizações que utilizam os serviços do Azure procuram ligações fiáveis aos serviços e centros de dados do Azure. A internet pública depende de muitos fatores e pode não ser adequada para um negócio. O Azure ExpressRoute é usado para criar conexões privadas entre data centers do Azure e infraestrutura em suas instalações ou em um ambiente de colocation. Usar conexões de Rota Expressa para transferir dados entre sistemas locais e o Azure também pode oferecer benefícios de custo significativos.

Armazenamento, backup e recuperação - Backup e recuperação são importantes para uma organização para continuidade de negócios e recuperação de interrupções. O ExpressRoute oferece uma conexão rápida e confiável com o Azure com larguras de banda de até 100 Gbps, o que o torna excelente para cenários como migração periódica de dados, replicação para continuidade de negócios, recuperação de desastres e outras estratégias de alta disponibilidade.

Amplia os recursos do data center - O ExpressRoute pode ser usado para conectar e adicionar capacidade de computação e armazenamento aos seus data centers existentes. Com alta taxa de transferência e latências rápidas, o Azure se sentirá como uma extensão natural para ou entre seus data centers, para que você aproveite a escala e a economia da nuvem pública sem ter que comprometer o desempenho da rede.

Conexões previsíveis, confiáveis e de alta taxa de transferência - Com conexões previsíveis, confiáveis e de alta taxa de transferência oferecidas pela Rota Expressa, as empresas podem criar aplicativos que abrangem a infraestrutura local e o Azure sem comprometer a privacidade ou o desempenho. Por exemplo, execute um aplicativo de intranet corporativa no Azure que autentique seus clientes com um serviço do Ative Directory local e atenda a todos os seus clientes corporativos sem roteamento de tráfego pela Internet pública.

Modelos de conectividade do ExpressRoute

Você pode criar uma conexão entre sua rede local e a nuvem da Microsoft de quatro maneiras diferentes: Colocalização do CloudExchange, Conexão Ethernet Ponto a Ponto, Conexão Qualquer para Qualquer (IPVPN) e ExpressRoute Direct. Os provedores de conectividade podem oferecer um ou mais modelos de conectividade.

Co-localizado em uma bolsa de nuvem

Se estiver localizado conjuntamente num local com uma troca de nuvem, pode organizar ligações cruzadas virtuais para a nuvem da Microsoft através da troca de Ethernet do fornecedor de localização conjunta. Os fornecedores de localização conjunta podem oferecer ligações cruzadas de Camada 2 ou ligações cruzadas geridas de Camada 3 entre a sua infraestrutura na localização conjunto e a nuvem da Microsoft.

Conexões Ethernet ponto-a-ponto

Pode ligar os seus centros de dados/escritórios no local à nuvem da Microsoft através de ligações de Ethernet ponto a ponto. Os fornecedores de Ethernet ponto a ponto podem oferecer ligações de Camada 2 ou ligações geridas de Camada 3 entre o seu site e a nuvem da Microsoft.

Redes Any-to-any (IPVPN)

Pode integrar a sua WAN com a nuvem da Microsoft. Os fornecedores de VPN de IP (normalmente VPN de MPLS) oferecem uma conectividade qualquer a qualquer entre as suas sucursais e os centros de dados. A nuvem da Microsoft pode ser interligada à sua WAN para torná-la mais semelhante a qualquer outra sucursal. Os fornecedores de WAN oferecem normalmente uma conectividade gerida de Camada 3.

Direto dos sites da Rota Expressa

Você pode se conectar diretamente à rede global da Microsoft em um local de emparelhamento estrategicamente distribuído pelo mundo. O ExpressRoute Direct oferece conectividade dupla de 100 Gbps ou 10 Gbps, que suporta conectividade Ativa/Ativa em escala.

Considerações de design para implantações de Rota Expressa

Ao planejar uma implantação da Rota Expressa, há muitas decisões a serem tomadas. Esta seção discute algumas áreas-chave que você deve considerar ao projetar sua implantação.

Escolha entre o provedor e o modelo direto (ExpressRoute Direct)

ExpressRoute Direto

O ExpressRoute Direct oferece a capacidade de se conectar diretamente à rede global da Microsoft em locais de emparelhamento estrategicamente distribuídos em todo o mundo. O ExpressRoute Direct oferece conectividade dupla de 100 Gbps ou 10 Gbps, que suporta conectividade Ativa/Ativa em escala. Você pode trabalhar com qualquer provedor de serviços para o ExpressRoute Direct.

Os principais recursos que o ExpressRoute Direct oferece incluem:

- Ingestão de Dados em Massa em serviços como o Armazenamento e o Cosmos DB

- Isolamento físico para setores que são regulados e exigem conectividade dedicada e isolada como: Bancos, Governo e Varejo

- Controlo granular de distribuição do circuito baseado na unidade de negócios

Usando o ExpressRoute direct vs usando um provedor de serviços

| Rota Expressa usando um provedor de serviços | ExpressRoute Direto |

|---|---|

| Usa provedores de serviços para permitir a integração rápida e a conectividade na infraestrutura existente | Requer infraestrutura de 100 Gbps/10 Gbps e gerenciamento completo de todas as camadas |

| Integra-se com centenas de fornecedores, incluindo Ethernet e MPLS | Capacidade direta/dedicada para indústrias regulamentadas e ingestão massiva de dados |

| Circuitos SKUs de 50 Mbps a 10 Gbps | O Cliente pode selecionar uma combinação dos seguintes SKUs de circuito no ExpressRoute Direct de 100 Gbps: 5 Gbps 10 Gbps 40 Gbps 100 Gbps O Cliente pode selecionar uma combinação dos seguintes SKUs de circuito no ExpressRoute Direct de 10 Gbps: 1 Gbps 2 Gbps 5 Gbps 10 Gbps |

| Otimizado para um único locatário | Otimizado para um único locatário com várias unidades de negócios e vários ambientes de trabalho |

Anúncio de rota

Quando o emparelhamento da Microsoft é configurado no circuito da Rota Expressa, os roteadores do Microsoft Edge estabelecem um par de sessões BGP (Border Gateway Protocol) com os roteadores de borda por meio do provedor de conectividade. Não são anunciadas rotas à sua rede. Para ativar anúncios de rota para a sua rede, tem de associar um filtro de rota.

Para associar um filtro de rota:

- Você deve ter um circuito de Rota Expressa ativo que tenha o emparelhamento da Microsoft provisionado.

- Crie um circuito de Rota Expressa e tenha o circuito ativado pelo seu provedor de conectividade antes de continuar. O circuito de Rota Expressa deve estar em um estado provisionado e habilitado.

- Crie emparelhamento da Microsoft se você gerenciar a sessão BGP diretamente. Ou peça ao seu provedor de conectividade que provisione o emparelhamento da Microsoft para seu circuito.

Obter uma lista de valores da comunidade BGP

Os valores da comunidade BGP associados a serviços acessíveis por meio do emparelhamento da Microsoft estão disponíveis na página de requisitos de roteamento da Rota Expressa.

Faça uma lista dos valores que pretende utilizar

Faça uma lista dos valores da comunidade BGP que você deseja usar no filtro de rota.

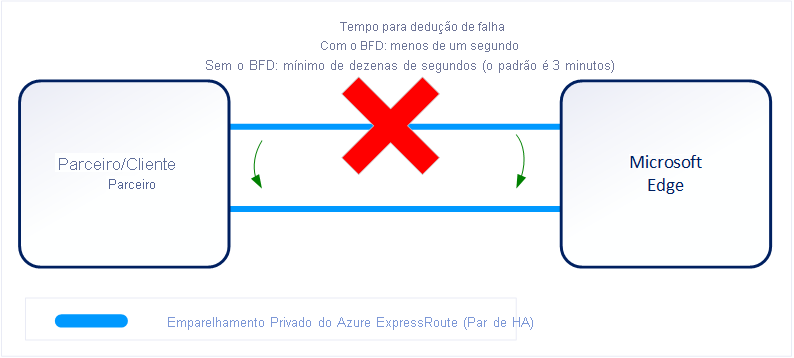

Deteção de encaminhamento bidirecional

O ExpressRoute suporta a Deteção de Encaminhamento Bidirecional (BFD) através do peering privado e da Microsoft. Quando ativa a BFD através do ExpressRoute, pode acelerar a deteção de falhas de ligação entre os dispositivos Microsoft Enterprise Edge (MSEE) e os routers que o seu circuito ExpressRoute configura (CE/PE). Pode configurar o ExpressRoute através dos dispositivos de encaminhamento Edge ou dos dispositivos de encaminhamento Partner Edge (se optou pelo serviço de ligação da Camada 3 gerido). Esta seção orienta você sobre a necessidade de BFD e como habilitar o BFD na Rota Expressa.

Você pode habilitar o circuito ExpressRoute por conexões de Camada 2 ou conexões gerenciadas de Camada 3. Em ambos os casos, se houver mais de um dispositivo de camada 2 no caminho de conexão da Rota Expressa, a responsabilidade de detetar quaisquer falhas de link no caminho recai sobre a sessão BGP sobreposta.

Nos dispositivos MSEE, o tempo de permanência e o tempo de espera do BGP são normalmente configurados como 60 e 180 segundos, respectivamente. Por esse motivo, quando uma falha de link acontece, pode levar até três minutos para detetar qualquer falha de link e alternar o tráfego para uma conexão alternativa.

Você pode controlar os temporizadores BGP configurando um tempo de keep-alive e hold-time BGP mais baixo em seu dispositivo de emparelhamento de borda. Se os temporizadores BGP não forem os mesmos entre os dois dispositivos de emparelhamento, a sessão BGP será estabelecida usando o valor de tempo mais baixo. O keep-alive BGP pode ser definido como baixo como três segundos, e o tempo de espera tão baixo quanto 10 segundos. No entanto, definir um temporizador BGP muito agressivo não é recomendado porque o protocolo é intensivo em processos.

Nesse cenário, o BFD pode ajudar. O BFD fornece deteção de falha de link de baixa sobrecarga em um intervalo de tempo de subsegundo.

O diagrama a seguir mostra o benefício de habilitar o BFD em um circuito de Rota Expressa:

Habilitando o BFD

O BFD é configurado por padrão em todas as interfaces de emparelhamento privado da Rota Expressa recém-criadas nos MSEEs. Como tal, para habilitar o BFD, você só precisa configurar o BFD em seus dispositivos primários e secundários. A configuração do BFD é um processo de duas etapas. Configurar o BFD na interface e, em seguida, vinculá-lo à sessão BGP.

Quando você desabilita um emparelhamento, a sessão BGP (Border Gateway Protocol) para a conexão primária e secundária do circuito ExpressRoute é desligada. Quando você habilita um emparelhamento, a sessão BGP na conexão primária e secundária do circuito da Rota Expressa é restaurada.

Nota

Na primeira vez que você configura o emparelhamento no circuito da Rota Expressa, os Emparelhamentos são habilitados por padrão.

Redefinir seus emparelhamentos de Rota Expressa pode ser útil nos seguintes cenários:

Você está testando seu projeto e implementação de recuperação de desastres. Por exemplo, suponha que você tenha dois circuitos de Rota Expressa. Você pode desativar os emparelhamentos de um circuito e forçar o tráfego de rede a usar o outro circuito.

Você deseja habilitar a BFD (Deteção de Encaminhamento Bidirecional) no emparelhamento privado do Azure ou no emparelhamento da Microsoft. Se o seu circuito de Rota Expressa tiver sido criado antes de 1 de agosto de 2018, no emparelhamento privado do Azure ou antes de 10 de janeiro de 2020, no emparelhamento da Microsoft, o BFD não estava ativado por predefinição. Redefina o emparelhamento para habilitar o BFD.

Configurar a criptografia pela Rota Expressa

Esta seção mostra como usar a WAN Virtual do Azure para estabelecer uma conexão VPN IPsec/IKE de sua rede local para o Azure por meio do emparelhamento privado de um circuito de Rota Expressa do Azure. Essa técnica pode fornecer um trânsito criptografado entre as redes locais e as redes virtuais do Azure pela Rota Expressa, sem passar pela Internet pública ou usar endereços IP públicos.

Topologia e roteamento

O diagrama a seguir mostra um exemplo de conectividade VPN no emparelhamento privado da Rota Expressa:

O diagrama mostra uma rede dentro da rede local conectada ao gateway VPN do hub do Azure por meio do emparelhamento privado da Rota Expressa. O estabelecimento de conectividade é simples:

- Estabeleça conectividade de Rota Expressa com um circuito de Rota Expressa e emparelhamento privado.

- Estabeleça a conectividade VPN.

Um aspeto importante dessa configuração é o roteamento entre as redes locais e o Azure pelos caminhos ExpressRoute e VPN.

Tráfego de redes locais para o Azure

Para o tráfego de redes locais para o Azure, os prefixos do Azure (incluindo o hub virtual e todas as redes virtuais spoke conectadas ao hub) são anunciados por meio do BGP de emparelhamento privado da Rota Expressa e do BGP VPN. Isso resulta em duas rotas de rede (caminhos) para o Azure a partir das redes locais:

- Um sobre o caminho protegido por IPsec

- Um diretamente sobre a Rota Expressa sem proteção IPsec

Para aplicar criptografia à comunicação, você deve certificar-se de que, para a rede conectada à VPN no diagrama, as rotas do Azure por meio do gateway VPN local sejam preferidas sobre o caminho direto da Rota Expressa.

Tráfego do Azure para redes locais

O mesmo requisito se aplica ao tráfego do Azure para redes locais. Para garantir que o caminho IPsec seja preferido sobre o caminho direto da Rota Expressa (sem IPsec), você tem duas opções:

- Anuncie prefixos mais específicos na sessão VPN BGP para a rede conectada por VPN. Você pode anunciar um intervalo maior que engloba a rede conectada por VPN através do emparelhamento privado da Rota Expressa e, em seguida, intervalos mais específicos na sessão BGP VPN. Por exemplo, anuncie 10.0.0.0/16 sobre a Rota Expressa e 10.0.1.0/24 sobre VPN.

- Anuncie prefixos separados para VPN e ExpressRoute. Se os intervalos de rede conectados à VPN estiverem separados de outras redes conectadas à Rota Expressa, você poderá anunciar os prefixos nas sessões VPN e BGP da Rota Expressa, respectivamente. Por exemplo, anuncie 10.0.0.0/24 sobre ExpressRoute e 10.0.1.0/24 sobre VPN.

Em ambos os exemplos, o Azure enviará tráfego para 10.0.1.0/24 através da ligação VPN em vez de diretamente através da Rota Expressa sem proteção VPN.

[! ATENÇÃO]

Se você anunciar os mesmos prefixos nas conexões ExpressRoute e VPN, o Azure usará o caminho ExpressRoute diretamente sem proteção VPN.

Redundância de projeto para uma implantação de Rota Expressa

Há 2 maneiras pelas quais a redundância pode ser planejada para uma implantação da Rota Expressa.

- Configurar a Rota Expressa e conexões coexistentes site a site

- Criar um gateway VNET redundante de zona nas zonas de Disponibilidade do Azure

Configurar a Rota Expressa e conexões coexistentes site a site

Esta seção ajuda você a configurar conexões ExpressRoute e Site-to-Site VPN que coexistem. A capacidade de configurar o ExpressRoute e a Rede de VPNs tem várias vantagens. Você pode configurar a VPN Site a Site como um caminho de failover seguro para a Rota Expressa ou usar VPNs Site a Site para se conectar a sites que não estão conectados por meio da Rota Expressa.

A configuração de ligações de Rede de VPNs e ExpressRoute coexistentes tem várias vantagens:

- Pode configurar uma Rede de VPNs como um caminho de ativação pós-falha para o ExpressRoute.

- Em alternativa, pode utilizar a Rede de VPNs para se ligar a sites que não estão ligados através do ExpressRoute.

Você pode configurar qualquer gateway primeiro. Normalmente, você não incorrerá em nenhum tempo de inatividade ao adicionar um novo gateway ou conexão de gateway.

Limites e limitações da rede

- É apenas suportado o Gateway de VPN baseado na rota. Você deve usar um gateway VPN baseado em rota. Você também pode usar um gateway VPN baseado em rota com uma conexão VPN configurada para "seletores de tráfego baseados em políticas".

- O ASN do Gateway de VPN do Azure deve ser definido como 65515. O Gateway de VPN do Azure dá suporte ao protocolo de roteamento BGP. Para que o ExpressRoute e a VPN do Azure trabalhem juntos, você deve manter o Número do Sistema Autônomo do gateway de VPN do Azure em seu valor padrão, 65515. Se você selecionou anteriormente um ASN diferente de 65515 e alterou a configuração para 65515, deverá redefinir o gateway de VPN para que a configuração entre em vigor.

- A sub-rede do gateway deve ser /27 ou um prefixo mais curto (como /26, /25), ou você receberá uma mensagem de erro quando adicionar o gateway de rede virtual ExpressRoute.

- Não há suporte para coexistência em uma VNet de pilha dupla. Se você estiver usando o suporte a IPv6 da Rota Expressa e um gateway de Rota Expressa de pilha dupla, a coexistência com o Gateway de VPN não será possível.

Criar um gateway VNet redundante de zona em zonas de disponibilidade do Azure

Você pode implantar gateways VPN e ExpressRoute nas Zonas de Disponibilidade do Azure. Isto traz resiliência, escalabilidade e uma maior disponibilidade para os gateways de redes virtuais. Implementar gateways nas Zonas de Disponibilidade do Azure separa física e logicamente os gateways numa região, enquanto protege a sua conectividade de rede no local para o Azure contra falhas ao nível das zonas.

Gateways com redundância de zona

Para implantar automaticamente seus gateways de rede virtual em zonas de disponibilidade, você pode usar gateways de rede virtual com redundância de zona. Com gateways com redundância de zona, você pode se beneficiar da resiliência de zona para acessar seus serviços escaláveis e de missão crítica no Azure.

Gateways zonais

Para implantar gateways em uma zona específica, você pode usar gateways zonais. Quando você implanta um gateway zonal, todas as instâncias do gateway são implantadas na mesma zona de disponibilidade.

SKUs de Gateway

Gateways zonais e com redundância de zona estão disponíveis como SKUs de gateway. Há um novo gateway de rede virtual SKUs em regiões AZ do Azure. Essas SKUs são como as SKUs existentes correspondentes para ExpressRoute e VPN Gateway, exceto que são específicas para gateways zonais e com redundância de zona. Você pode identificar essas SKUs pelo "AZ" no nome da SKU.

SKUs IP públicas

Os gateways com redundância de zona e os gateways zonais dependem da SKU padrão do recurso IP público do Azure. A configuração do recurso IP público do Azure determina se o gateway que você implanta é redundante de zona ou zonal. Se você criar um recurso IP público com uma SKU básica, o gateway não terá nenhuma redundância de zona e os recursos do gateway serão regionais.

Gateways com redundância entre zonas

- Quando você cria um endereço IP público usando a SKU IP pública padrão sem especificar uma zona, o comportamento difere dependendo se o gateway é um gateway VPN ou um gateway de Rota Expressa.

- Para um gateway VPN, as duas instâncias de gateway serão implantadas em qualquer 2 dessas três zonas para fornecer redundância de zona.

- Para um gateway de Rota Expressa, como pode haver mais de duas instâncias, o gateway pode se estender por todas as três zonas.

Gateways zonais

- Quando você cria um endereço IP público usando a SKU IP pública padrão e especifica a Zona (1, 2 ou 3), todas as instâncias de gateway serão implantadas na mesma zona.

Gateways regionais

- Quando você cria um endereço IP público usando a SKU IP pública básica , o gateway é implantado como um gateway regional e não tem nenhuma redundância de zona incorporada ao gateway.

Configurar uma Rede de VPNs como um caminho de ativação pós-falha para o ExpressRoute

Pode configurar uma ligação de Rede de VPNs como uma cópia de segurança para o ExpressRoute. Esta ligação aplica-se apenas às redes virtuais ligadas ao caminho de peering privado do Azure. Não existe qualquer solução de ativação pós-falha baseada em VPN para os serviços acessíveis através dos peerings do Azure e da Microsoft. O circuito ExpressRoute é sempre a ligação primária. Os dados percorrem o caminho da Rede de VPNs apenas se o circuito ExpressRoute falhar. Para evitar o encaminhamento assimétrico, a sua configuração de rede local também deve preferir o circuito do ExpressRoute em vez da Rede de VPNs. Pode preferir o caminho do ExpressRoute ao definir uma preferência local mais elevada para as rotas que receberam o ExpressRoute.

Nota

Se você tiver o Emparelhamento Microsoft de Rota Expressa habilitado, poderá receber o endereço IP público do gateway de VPN do Azure na conexão de Rota Expressa. Para configurar sua conexão VPN site a site como um backup, você deve configurar sua rede local para que a conexão VPN seja roteada para a Internet.

Nota

Apesar de o circuito do ExpressRoute ser preferível face à Rede de VPNs quando ambas as rotas são as mesmas, o Azure irá utilizar a correspondência de prefixo mais longo para escolher a rota de acordo com o destino do pacote.