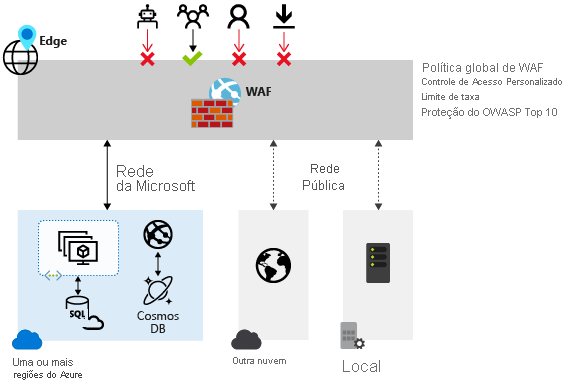

Implementar um firewall de aplicativo Web no Azure Front Door

A Firewall de Aplicações Web (WAF) fornece uma proteção centralizada das suas aplicações Web contra exploits e vulnerabilidades comuns. As aplicações Web são cada vez mais alvo de ataques maliciosos que exploram vulnerabilidades comummente conhecidas. A injeção de SQL e o script entre sites estão entre os ataques mais comuns.

Prevenir esses ataques no código do aplicativo é um desafio. Ele pode exigir manutenção, aplicação de patches e monitoramento rigorosos em várias camadas da topologia do aplicativo. Um firewall centralizado de aplicativos da Web ajuda a tornar o gerenciamento de segurança muito mais simples. Um WAF também oferece aos administradores de aplicativos uma melhor garantia de proteção contra ameaças e invasões.

Uma solução WAF pode reagir a uma ameaça de segurança mais rapidamente corrigindo centralmente uma vulnerabilidade conhecida, em vez de proteger cada aplicativo Web individual.

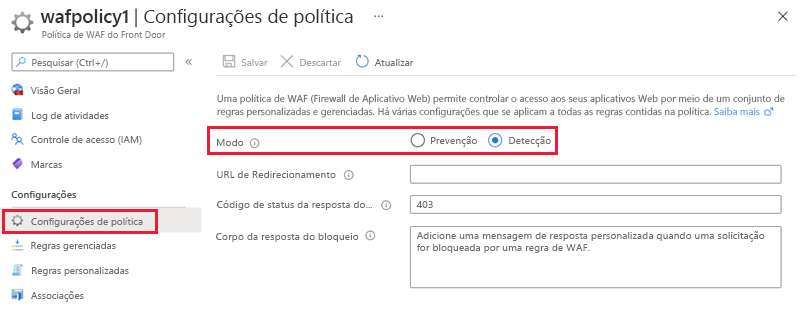

Modos de política do Web Application Firewall

Quando você cria uma diretiva WAF (Web Application Firewall), por padrão, a diretiva WAF está no modo de deteção. No modo de deteção, o WAF não bloqueia nenhuma solicitação; em vez disso, as solicitações que correspondem às regras do WAF são registradas nos logs do WAF. Para ver o WAF em ação, você pode alterar as configurações do modo de Deteção para Prevenção. No modo de Prevenção, as solicitações que correspondem às regras definidas no DRS (Conjunto de Regras Padrão) são bloqueadas e registradas nos logs do WAF.

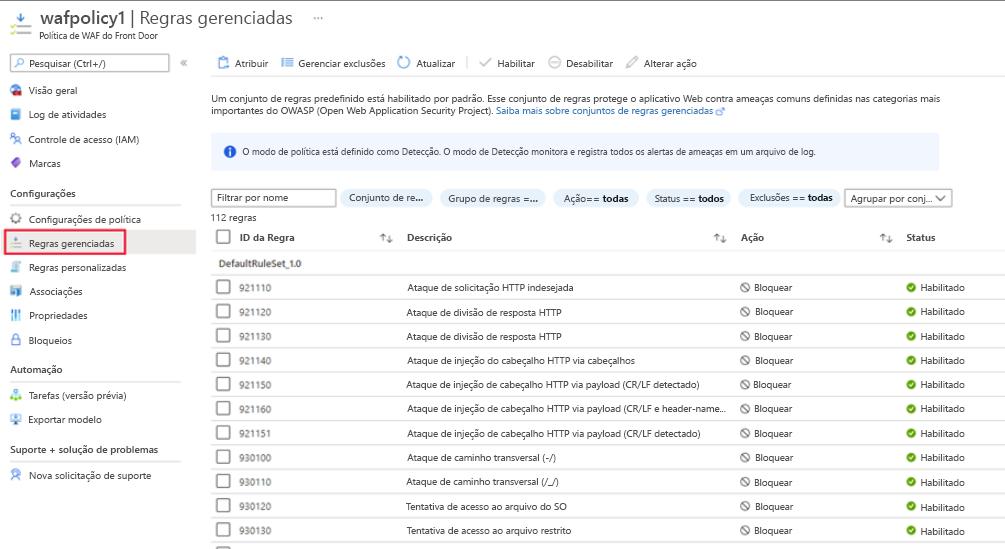

Conjunto de regras e grupos de regras padrão do Web Application Firewall

O firewall de aplicativo Web (WAF) do Azure Front Door protege aplicativos Web contra vulnerabilidades e explorações comuns. Os conjuntos de regras gerenciados pelo Azure fornecem uma maneira fácil de implantar proteção contra um conjunto comum de ameaças à segurança. Como esses conjuntos de regras são gerenciados pelo Azure, as regras são atualizadas conforme necessário para proteger contra novas assinaturas de ataque.

Regras geridas

O Conjunto de Regras Padrão gerenciado pelo Azure inclui regras contra as seguintes categorias de ameaça:

- Scripting entre sites

- Ataques Java

- Inclusão de ficheiro local

- Ataques de injeção PHP

- Execução remota de comandos

- Inclusão de ficheiro remoto

- Fixação de sessão

- Proteção contra injeção de SQL

- Atacantes de protocolo

O Conjunto de Regras Padrão gerenciado pelo Azure está habilitado por padrão. A versão padrão atual é DefaultRuleSet_2.1. Outros conjuntos de regras estão disponíveis na caixa suspensa.

Para desativar uma regra individual, marque a caixa de seleção na frente do número da regra e selecione Desativar na parte superior da página. Para alterar os tipos de ação de regras individuais dentro do conjunto de regras, marque a caixa de seleção na frente do número da regra e selecione Alterar ação na parte superior da página.

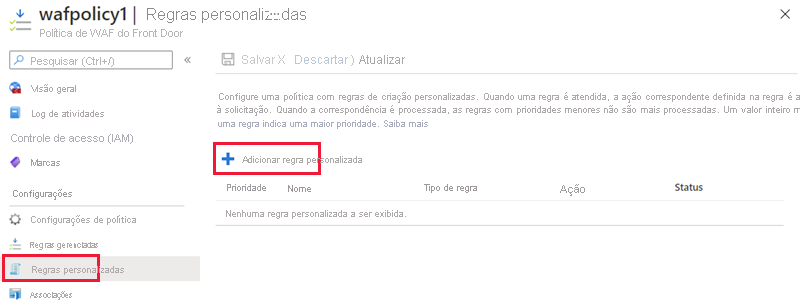

Regras personalizadas

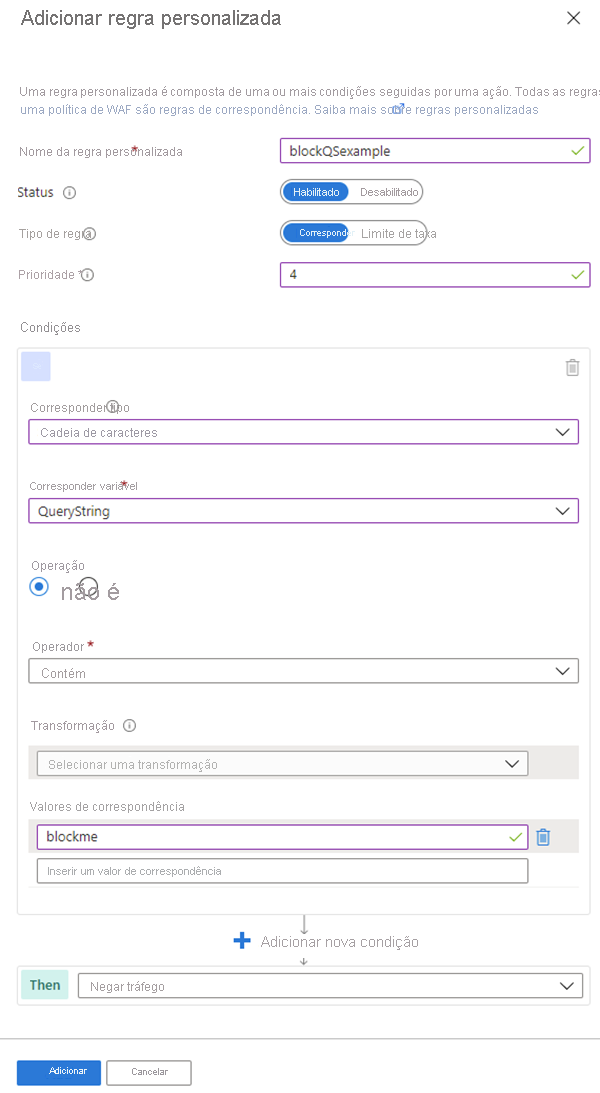

O Azure WAF com Front Door permite-lhe controlar o acesso às suas aplicações Web com base nas condições que definir. Uma regra WAF personalizada consiste em um número de prioridade, tipo de regra, condições de correspondência e uma ação. Existem dois tipos de regras personalizadas: regras de correspondência e regras de limite de taxa. Uma regra de correspondência controla o acesso com base em um conjunto de condições correspondentes, enquanto uma regra de limite de taxa controla o acesso com base nas condições correspondentes e nas taxas de solicitações recebidas. Você pode desabilitar uma regra personalizada para impedir que ela seja avaliada, mas ainda manter a configuração.

Ao criar uma política WAF, você pode criar uma regra personalizada selecionando Adicionar regra personalizada na seção Regras personalizadas . Isso inicia a página de configuração de regra personalizada.

A captura de tela de exemplo abaixo mostra a configuração de uma regra personalizada para bloquear uma solicitação se a cadeia de caracteres de consulta contiver blockme.

Criar uma política de Firewall de Aplicativo Web no Azure Front Door

Esta seção descreve como criar uma política básica do Firewall de Aplicativo Web do Azure (WAF) e aplicá-la a um perfil no Azure Front Door.

Os principais estágios para criar uma política WAF no Azure Front Door usando o portal do Azure são:

Criar uma política de Firewall de Aplicativo Web

É aqui que você cria uma política WAF básica com DRS (Conjunto de Regras Padrão) gerenciado.

Associar a política WAF a um perfil de porta da frente

É aqui que você associa a política WAF criada no estágio 1 a um perfil Front Door. Essa associação pode ser feita durante a criação da política WAF ou pode ser feita em uma política WAF criada anteriormente. Durante a associação, você especifica o perfil Front Door e o(s) domínio(s) dentro do perfil Front Door ao qual deseja que a política WAF seja aplicada. Durante esse estágio, se o domínio estiver associado a uma política WAF, ele será mostrado como acinzentado. Você deve primeiro remover o domínio da política associada e, em seguida, reassociar o domínio a uma nova política WAF.

Definir definições e regras de política WAF

Este é um estágio opcional, onde você pode definir configurações de política, como o Modo (Prevenção ou Deteção) e configurar regras gerenciadas e regras personalizadas.

Para exibir as etapas detalhadas de todas essas tarefas, consulte Tutorial: Criar uma política de Firewall de Aplicativo Web no Azure Front Door usando o portal do Azure.