Obtenha recomendações de segurança de rede com o Microsoft Defender for Cloud

A segurança de rede abrange uma infinidade de tecnologias, dispositivos e processos. Fornece um conjunto de regras e configurações concebidas para proteger a integridade, confidencialidade e acessibilidade das redes informáticas e dos dados. Todas as organizações, independentemente do tamanho, setor ou infraestrutura, exigem um certo grau de soluções de segurança de rede para protegê-las dos riscos cada vez maiores de ataques.

Para o Microsoft Azure, proteger ou fornecer a capacidade de proteger recursos como microsserviços, VMs, dados e outros é fundamental. O Microsoft Azure garante isso por meio de um firewall virtual distribuído.

Uma rede virtual no Microsoft Azure é isolada de outras redes, enquanto se comunica por meio de endereços IP privados.

Segurança de Rede

A Segurança de Rede abrange controlos para proteger e proteger redes do Azure, incluindo a proteção de redes virtuais, o estabelecimento de ligações privadas, a prevenção e atenuação de ataques externos e a proteção do DNS. A descrição completa dos controles pode ser encontrada em Security Control V3: Network Security on Microsoft Docs.

NS-1: Estabelecer limites de segmentação de rede

Princípio de segurança: Certifique-se de que sua implantação de rede virtual esteja alinhada à estratégia de segmentação corporativa definida no controle de segurança GS-2. Qualquer carga de trabalho que possa incorrer em maior risco para a organização deve estar em redes virtuais isoladas. Exemplos de carga de trabalho de alto risco incluem:

- Um aplicativo que armazena ou processa dados altamente confidenciais.

- Um aplicativo externo voltado para a rede acessível pelo público ou usuários fora da sua organização.

- Um aplicativo que usa arquitetura insegura ou que contém vulnerabilidades que não podem ser facilmente corrigidas.

Para melhorar sua estratégia de segmentação empresarial, restrinja ou monitore o tráfego entre recursos internos usando controles de rede. Para aplicativos específicos e bem definidos (como um aplicativo de 3 camadas), essa pode ser uma abordagem altamente segura de "negar por padrão, permitir por exceção", restringindo as portas, protocolos, IPs de origem e destino do tráfego de rede. Se você tiver muitos aplicativos e pontos de extremidade interagindo uns com os outros, o bloqueio de tráfego pode não ser bem dimensionado e você só poderá monitorar o tráfego.

Orientação do Azure: crie uma rede virtual (VNet) como uma abordagem de segmentação fundamental em sua rede do Azure, para que recursos como VMs possam ser implantados na VNet dentro de um limite de rede. Para segmentar ainda mais a rede, você pode criar sub-redes dentro da VNet para sub-redes menores.

Use grupos de segurança de rede (NSG) como um controle de camada de rede para restringir ou monitorar o tráfego por porta, protocolo, endereço IP de origem ou endereço IP de destino.

Você também pode usar grupos de segurança de aplicativos (ASGs) para simplificar a configuração complexa. Em vez de definir políticas com base em endereços IP explícitos em grupos de segurança de rede, os ASGs permitem configurar a segurança de rede como uma extensão natural da estrutura de um aplicativo, permitindo agrupar máquinas virtuais e definir políticas de segurança de rede com base nesses grupos.

NS-2: Proteger serviços cloud com controlos de rede

Princípio de segurança: Proteger os serviços na nuvem através do estabelecimento de um ponto de acesso privado para os recursos. Você também deve desativar ou restringir o acesso da rede pública quando possível.

Orientação do Azure: implante pontos de extremidade privados para todos os recursos do Azure que dão suporte ao recurso Link Privado, para estabelecer um ponto de acesso privado para os recursos. Você também deve desativar ou restringir o acesso à rede pública aos serviços, sempre que possível.

Para determinados serviços, você também tem a opção de implantar a integração VNet para o serviço, onde você pode restringir a VNET para estabelecer um ponto de acesso privado para o serviço.

NS-3: Implante o firewall na borda da rede corporativa

Princípio de segurança: Implante um firewall para executar filtragem avançada no tráfego de rede de e para redes externas. Você também pode usar firewalls entre segmentos internos para dar suporte a uma estratégia de segmentação. Se necessário, use rotas personalizadas para sua sub-rede para substituir a rota do sistema quando precisar forçar o tráfego de rede a passar por um dispositivo de rede para fins de controle de segurança.

No mínimo, bloqueie endereços IP incorretos conhecidos e protocolos de alto risco, como gerenciamento remoto (por exemplo, RDP e SSH) e protocolos de intranet (por exemplo, SMB e Kerberos).

Orientação do Azure: use o Firewall do Azure para fornecer restrição de tráfego de camada de aplicativo com monitoração de estado total (como filtragem de URL) e/ou gerenciamento central em um grande número de segmentos ou raios corporativos (em uma topologia hub/spoke).

Se você tiver uma topologia de rede complexa, como uma configuração hub/spoke, talvez seja necessário criar rotas definidas pelo usuário (UDR) para garantir que o tráfego passe pela rota desejada. Por exemplo, você tem a opção de usar um UDR para redirecionar o tráfego de saída da Internet por meio de um Firewall do Azure específico ou de um dispositivo virtual de rede.

NS-4: Implante sistemas de deteção e prevenção de intrusão (IDS/IPS)

Princípio de segurança: Use sistemas de deteção e prevenção de intrusão de rede (IDS/IPS) para inspecionar a rede e o tráfego de carga útil de ou para sua carga de trabalho. Certifique-se de que o IDS/IPS esteja sempre ajustado para fornecer alertas de alta qualidade à sua solução SIEM.

Para obter uma capacidade mais detalhada de deteção e prevenção no nível do host, use IDS/IPS baseado em host ou uma solução de deteção e resposta de ponto final (EDR) baseada em host em conjunto com o IDS/IPS de rede.

Orientação do Azure: use o recurso IDPS do Firewall do Azure em sua rede para alertar e/ou bloquear o tráfego de e para endereços IP e domínios mal-intencionados conhecidos.

Para obter uma capacidade mais detalhada de deteção e prevenção no nível do host, implante IDS/IPS baseado em host ou uma solução EDR (deteção e resposta de ponto final) baseada em host, como o Microsoft Defender for Endpoint, no nível da VM em conjunto com o IDS/IPS de rede.

NS-5: Implante a proteção DDOS

Princípio de segurança: implante proteção distribuída contra negação de serviço (DDoS) para proteger sua rede e aplicativos contra ataques.

Orientação do Azure: habilite o plano de Proteção de Rede DDoS em sua rede virtual para proteger os recursos expostos às redes públicas.

NS-6: Implante o firewall de aplicativos Web

Princípio de segurança: implante um firewall de aplicativo Web (WAF) e configure as regras apropriadas para proteger seus aplicativos Web e APIs contra ataques específicos de aplicativos.

Orientação do Azure: use os recursos de firewall de aplicativo Web (WAF) no Gateway de Aplicativo do Azure, na Porta da Frente do Azure e na CDN (Rede de Entrega de Conteúdo) do Azure para proteger seus aplicativos, serviços e APIs contra ataques de camada de aplicativo na borda da rede. Defina seu WAF em "deteção" ou "modo de prevenção", dependendo de suas necessidades e cenário de ameaças. Escolha um conjunto de regras incorporado, como as 10 principais vulnerabilidades do OWASP, e ajuste-o à sua aplicação.

NS-7: Simplifique a configuração de segurança de rede

Princípio de segurança: Ao gerenciar um ambiente de rede complexo, use ferramentas para simplificar, centralizar e aprimorar o gerenciamento de segurança de rede.

Orientação do Azure: use os seguintes recursos para simplificar a implementação e o gerenciamento das regras do NSG e do Firewall do Azure:

- Use o Microsoft Defender for Cloud Adaptive Network Hardening para recomendar regras de proteção NSG que limitam ainda mais portas, protocolos e IPs de origem com base em informações sobre ameaças e resultados de análise de tráfego.

- Use o Gerenciador de Firewall do Azure para centralizar a política de firewall e o gerenciamento de rotas da rede virtual. Para simplificar as regras de firewall e a implementação de grupos de segurança de rede, você também pode usar o modelo ARM (Azure Resource Manager) do Azure Firewall Manager.

NS-8: Detetar e desabilitar serviços e protocolos inseguros

Princípio de segurança: detete e desative serviços e protocolos inseguros na camada de SO, aplicativo ou pacote de software. Implante controles de compensação se não for possível desabilitar serviços e protocolos inseguros.

Orientação do Azure: use a Pasta de Trabalho de Protocolo Insegura interna do Azure Sentinel para descobrir o uso de serviços e protocolos inseguros, como SSL/TLSv1, SSHv1, SMBv1, LM/NTLMv1, wDigest, Ligações LDAP Não Assinadas e cifras fracas em Kerberos. Desative serviços e protocolos inseguros que não atendam ao padrão de segurança apropriado.

Nota

Se não for possível desativar serviços ou protocolos inseguros, use controles de compensação, como bloquear o acesso aos recursos por meio do grupo de segurança de rede, do Firewall do Azure ou do Firewall de Aplicativo Web do Azure para reduzir a superfície de ataque.

NS-9: Conecte-se à rede local ou na nuvem de forma privada

Princípio de segurança: use conexões privadas para comunicação segura entre diferentes redes, como datacenters de provedores de serviços em nuvem e infraestrutura local em um ambiente de colocation.

Orientação do Azure: use conexões privadas para comunicação segura entre diferentes redes, como datacenters de provedores de serviços de nuvem e infraestrutura local em um ambiente de colocation.

Para conectividade leve entre site a site ou ponto a site, use a VPN (rede virtual privada) do Azure para criar uma conexão segura entre seu site local ou dispositivo de usuário final para a rede virtual do Azure.

Para conexão de alto desempenho de nível empresarial, use a Rota Expressa do Azure (ou WAN Virtual) para conectar datacenters do Azure e infraestrutura local em um ambiente de colocalização.

Ao conectar duas ou mais redes virtuais do Azure juntas, use o emparelhamento de rede virtual. O tráfego de rede entre redes virtuais emparelhadas é privado e é mantido na rede de backbone do Azure.

NS-10: Garanta a segurança do DNS (Sistema de Nomes de Domínio)

Princípio de segurança: Certifique-se de que a configuração de segurança do Sistema de Nomes de Domínio (DNS) protege contra riscos conhecidos:

- Use serviços DNS confiáveis, autoritativos e recursivos em seu ambiente de nuvem para garantir que o cliente (como sistemas operacionais e aplicativos) receba o resultado de resolução correto.

- Separe a resolução DNS pública e privada para que o processo de resolução DNS para a rede privada possa ser isolado da rede pública.

- Certifique-se de que sua estratégia de segurança de DNS também inclua mitigações contra ataques comuns, como DNS pendente, ataques de amplificação de DNS, envenenamento e falsificação de DNS e assim por diante.

Orientação do Azure: use o DNS recursivo do Azure ou um servidor DNS externo confiável em sua configuração de DNS recursivo de carga de trabalho, como no sistema operacional da VM ou no aplicativo.

Use o DNS Privado do Azure para a configuração da zona DNS privada em que o processo de resolução de DNS não sai da rede virtual. Use um DNS personalizado para restringir a resolução DNS que só permite a resolução confiável para o seu cliente.

Use o Azure Defender para DNS para obter proteção avançada contra as seguintes ameaças de segurança à sua carga de trabalho ou ao seu serviço DNS:

- Exfiltração de dados de seus recursos do Azure usando o túnel DNS

- Malware se comunicando com o servidor de comando e controle

- Comunicação com domínios maliciosos como phishing e mineração de criptomoedas

- Ataques de DNS em comunicação com resolvedores DNS maliciosos

Você também pode usar o Azure Defender for App Service para detetar registros DNS pendentes se encerrar um site do Serviço de Aplicativo sem remover seu domínio personalizado do seu registrador de DNS.

Referência da segurança da cloud da Microsoft

A Microsoft descobriu que o uso de benchmarks de segurança pode ajudá-lo a proteger rapidamente as implantações na nuvem. Uma estrutura abrangente de práticas recomendadas de segurança de provedores de serviços de nuvem pode fornecer um ponto de partida para selecionar definições de configuração de segurança específicas em seu ambiente de nuvem, em vários provedores de serviços e permitir que você monitore essas configurações usando um único painel.

O benchmark de segurança na nuvem da Microsoft (MCSB) inclui uma coleção de recomendações de segurança de alto impacto que você pode usar para ajudar a proteger seus serviços de nuvem em um ambiente de nuvem única ou múltipla. As recomendações do MCSB incluem dois aspetos fundamentais:

- Controles de segurança: essas recomendações são geralmente aplicáveis em suas cargas de trabalho na nuvem. Cada recomendação identifica uma lista de detentores de interesse que normalmente estão envolvidos no planejamento, aprovação ou implementação do benchmark.

- Linhas de base de serviço: aplicam os controles a serviços de nuvem individuais para fornecer recomendações sobre a configuração de segurança desse serviço específico. Atualmente, temos linhas de base de serviço disponíveis apenas para o Azure.

Implementar o benchmark de segurança na nuvem da Microsoft

- Planeje sua implementação MCSB examinando a documentação para os controles corporativos e linhas de base específicas do serviço para planejar sua estrutura de controle e como ela mapeia para orientações como o Center for Internet Security (CIS) Controls, o National Institute of Standards and Technology (NIST) e a estrutura PCI-DSS (Payment Card Industry Data Security Standard).

- Monitore sua conformidade com o status do MCSB (e outros conjuntos de controle) usando o Microsoft Defender for Cloud – Painel de Conformidade Regulatória para seu ambiente multicloud.

- Estabeleça guarda-corpos para automatizar configurações seguras e impor a conformidade com o MCSB (e outros requisitos em sua organização) usando recursos como Azure Blueprints, Azure Policy ou as tecnologias equivalentes de outras plataformas de nuvem.

Terminologia

Os termos controle e linha de base são usados com frequência na documentação de referência de segurança na nuvem da Microsoft, e é importante entender como o Azure usa esses termos.

| Vigência | Descrição | Exemplo |

|---|---|---|

| Controlo | Um controle é uma descrição de alto nível de um recurso ou atividade que precisa ser abordado e não é específico de uma tecnologia ou implementação. | A Proteção de Dados é uma das famílias de controle de segurança. A proteção de dados contém ações específicas que devem ser abordadas para ajudar a garantir a proteção dos dados. |

| Linha de base | Uma linha de base é a implementação do controle nos serviços individuais do Azure. Cada organização dita uma recomendação de referência e as configurações correspondentes são necessárias no Azure. Observação: hoje temos linhas de base de serviço disponíveis apenas para o Azure. | A empresa Contoso procura habilitar os recursos de segurança do SQL do Azure seguindo a configuração recomendada na linha de base de segurança do Azure SQL. |

Usando o Microsoft Defender for Cloud para conformidade regulatória

O Microsoft Defender para a Cloud ajuda a simplificar o processo de cumprimento dos requisitos de conformidade regulamentar mediante a utilização do dashboard de conformidade regulamentar.

O painel de conformidade regulatória mostra o status de todas as avaliações em seu ambiente para os padrões e regulamentos escolhidos. À medida que você age de acordo com as recomendações e reduz os fatores de risco em seu ambiente, sua postura de conformidade melhora.

Painel de conformidade regulatória

O painel mostra uma visão geral do seu status de conformidade com o conjunto de regulamentos de conformidade suportados. Você verá sua pontuação geral de conformidade e o número de avaliações de aprovação versus reprovação associadas a cada padrão.

Controlos de conformidade

- Assinaturas nas quais o padrão é aplicado.

- Lista de todos os controlos para essa norma.

- Exiba os detalhes das avaliações de aprovação e reprovação associadas a esse controle.

- Número de recursos afetados.

Alguns controles estão acinzentados. Esses controles não têm nenhuma avaliação do Microsoft Defender for Cloud associada a eles. Verifique seus requisitos e avalie-os em seu ambiente. Algumas delas podem estar relacionadas com processos e não técnicas.

Explorar os detalhes da conformidade com uma norma específica

Para gerar um relatório PDF com um resumo do seu status de conformidade atual para um padrão específico, selecione Baixar relatório.

O relatório fornece um resumo de alto nível do seu status de conformidade para o padrão selecionado com base nos dados de avaliações do Microsoft Defender for Cloud. O relatório é organizado de acordo com os controles dessa norma. O relatório pode ser partilhado com as partes interessadas relevantes e pode fornecer elementos de prova aos auditores internos e externos.

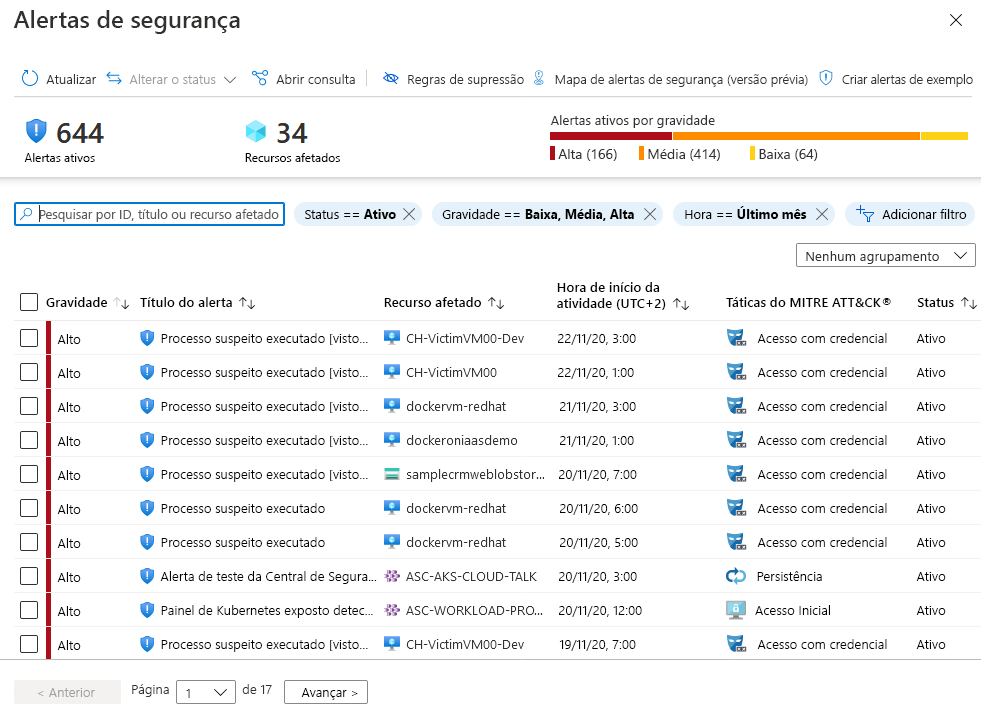

Alertas no Microsoft Defender for Cloud

O Microsoft Defender for Cloud recolhe, analisa e integra automaticamente dados de registo dos seus recursos do Azure, da rede e de soluções de parceiros ligados, como soluções de firewall e proteção de pontos finais, para detetar ameaças reais e reduzir falsos positivos. Uma lista de alertas de segurança priorizados é mostrada no Microsoft Defender for Cloud, juntamente com as informações necessárias para investigar rapidamente o problema e as etapas a serem tomadas para remediar um ataque.

Gerir os alertas de segurança

A página de visão geral do Microsoft Defender for Cloud mostra o bloco Alertas de segurança na parte superior da página e como um link na barra lateral.

A página de alertas de segurança mostra os alertas ativos. Você pode classificar a lista por gravidade, título do alerta, recurso afetado, hora de início da atividade. Táticas de ATAQUE MITRE e status.

Para filtrar a lista de alertas, selecione qualquer um dos filtros relevantes. Você pode adicionar mais filtros com a opção Adicionar filtro.

A lista é atualizada de acordo com as opções de filtragem selecionadas. A filtragem pode ser muito útil. Por exemplo, talvez você queira abordar alertas de segurança que ocorreram nas últimas 24 horas porque está investigando uma possível violação no sistema.

Responder a alertas de segurança

Na lista Alertas de segurança, selecione um alerta. Um painel lateral é aberto e mostra uma descrição do alerta e de todos os recursos afetados.

Ver detalhes completos exibe mais informações, como mostra a imagem a seguir:

O painel esquerdo da página de alerta de segurança mostra informações de alto nível sobre o alerta de segurança: título, gravidade, status, tempo de atividade, descrição da atividade suspeita e o recurso afetado. Ao lado do recurso afetado estão as marcas do Azure relevantes para o recurso. Use-os para inferir o contexto organizacional do recurso ao investigar o alerta.

O painel direito inclui a guia Detalhes do alerta, que contém mais detalhes do alerta para ajudá-lo a investigar o problema: endereços IP, arquivos, processos e muito mais.

Também no painel direito está a guia Executar ação. Use esta guia para tomar outras ações em relação ao alerta de segurança. Ações como:

- Mitigar a ameaça: fornece etapas de correção manual para este alerta de segurança.

- Prevenir ataques futuros: fornece recomendações de segurança para ajudar a reduzir a superfície de ataque, aumentar a postura de segurança e, assim, prevenir ataques futuros.

- Acionar resposta automatizada: fornece a opção de acionar um aplicativo lógico como resposta a esse alerta de segurança.

- Suprimir alertas semelhantes: fornece a opção de suprimir alertas futuros com características semelhantes se o alerta não for relevante para a sua organização.