Projetar e implementar o Firewall do Azure

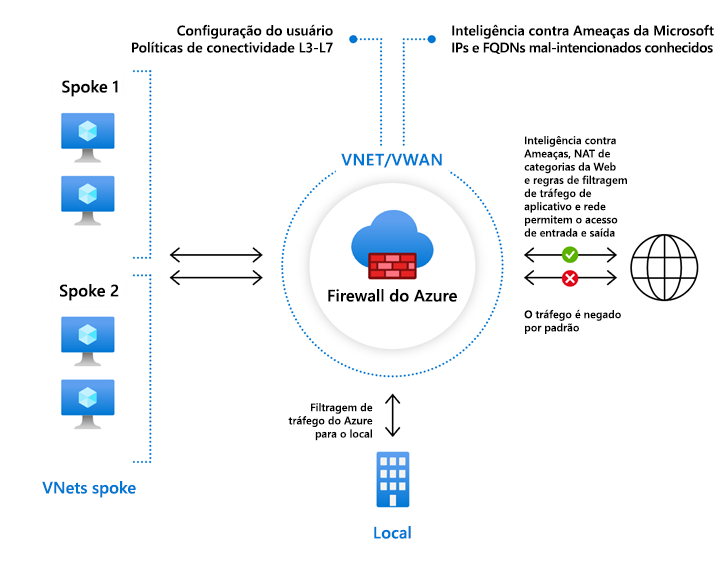

O Azure Firewall é um serviço de segurança de rede gerido e com base na cloud que protege os recursos da Rede Virtual do Azure. É uma firewall com total monitoração de estado como um serviço com elevada disponibilidade incorporada e escalabilidade da cloud sem restrições.

Funcionalidades do Azure Firewall

O Firewall do Azure inclui os seguintes recursos:

- Alta disponibilidade integrada - A alta disponibilidade é integrada, portanto, não são necessários balanceadores de carga extras e não há nada que você precise configurar.

- Escalabilidade irrestrita na nuvem - o Firewall do Azure pode ser dimensionado tanto quanto você precisar para acomodar fluxos de tráfego de rede em mudança, para que você não precise fazer orçamento para seu pico de tráfego.

- Regras de filtragem de FQDN de aplicativo - Você pode limitar o tráfego HTTP/S de saída ou o tráfego SQL do Azure a uma lista especificada de nomes de domínio totalmente qualificados (FQDN), incluindo curingas. Esta funcionalidade não requer a terminação TLS.

- Regras de filtragem de tráfego de rede - Você pode criar centralmente regras de filtragem de rede por endereço IP de origem e destino, porta e protocolo. O Azure Firewall tem total monitoração de estado, para conseguir distinguir pacotes legítimos para diferentes tipos de ligações. As regras são impostas e registadas em várias subscrições e redes virtuais.

- Tags FQDN - Essas tags facilitam a permissão de tráfego de rede de serviço do Azure bem conhecido por meio do firewall. Por exemplo, digamos que deseja permitir tráfego de rede do Windows Update através da firewall. Crie uma regra de aplicação e inclua a etiqueta do Windows Update. Agora o tráfego de rede do Windows Update pode fluir através da firewall.

- Etiquetas de serviço - Uma etiqueta de serviço representa um grupo de prefixos de endereço IP para ajudar a minimizar a complexidade da criação de regras de segurança. Não pode criar as suas próprias etiquetas de serviço nem especificar que endereços IP estão incluídos nas mesmas. A Microsoft gere os prefixos de endereço englobados pela etiqueta de serviço e atualiza automaticamente a etiqueta de serviço à medida que os endereços mudam.

- Inteligência de ameaças - A filtragem baseada em inteligência de ameaças (IDPS) pode ser ativada para que seu firewall alerte e negue tráfego de/para endereços IP e domínios mal-intencionados conhecidos. Os domínios e endereços IP são obtidos a partir do feed das Informações sobre Ameaças da Microsoft.

- Inspeção TLS - O firewall pode descriptografar o tráfego de saída, processa os dados e, em seguida, criptografa os dados e os envia para o destino.

- Suporte SNAT de saída - Todos os endereços IP de tráfego de rede virtual de saída são convertidos para o IP público do Firewall do Azure (SNAT (Tradução de Endereço de Rede de Origem)). Pode identificar e permitir tráfego com origem na sua rede virtual para destinos de Internet remotos.

- Suporte DNAT de entrada - O tráfego de rede de Internet de entrada para o endereço IP público do firewall é traduzido (Tradução de Endereço de Rede de Destino) e filtrado para os endereços IP privados em suas redes virtuais.

- Vários endereços IP públicos - Você pode associar vários endereços IP públicos (até 250) ao seu firewall, para habilitar cenários específicos de DNAT e SNAT.

- Registo do Azure Monitor - Todos os eventos são integrados com o Azure Monitor, permitindo-lhe arquivar registos para uma conta de armazenamento, transmitir eventos para os Hubs de Eventos ou enviá-los para os registos do Azure Monitor.

- Túnel forçado - Você pode configurar o Firewall do Azure para rotear todo o tráfego vinculado à Internet para um próximo salto designado em vez de ir diretamente para a Internet. Por exemplo, pode ter uma firewall edge no local ou outra aplicação virtual de rede (NVA) para processar o tráfego de rede antes de ser transmitido para a Internet.

- Categorias da Web - As categorias da Web permitem que os administradores permitam ou neguem o acesso do usuário a categorias de sites, como sites de jogos, sites de mídia social e outros. As categorias da Web estão incluídas no Firewall Standard do Azure, mas são mais ajustadas no Azure Firewall Premium Preview. Ao contrário do recurso de categorias da Web no SKU padrão que corresponde à categoria baseada em um FQDN, o SKU Premium corresponde à categoria de acordo com a URL inteira para o tráfego HTTP e HTTPS.

- Certificações - O Firewall do Azure é compatível com PCI (Indústria de Cartões de Pagamento), Controles de Organização de Serviços (SOC), Organização Internacional de Padronização (ISO) e ICSA Labs.

Processamento de regras no Firewall do Azure

No Firewall do Azure, você pode configurar regras NAT, regras de rede e regras de aplicativos, e isso pode ser feito usando regras clássicas ou a Política de Firewall. Um Firewall do Azure nega todo o tráfego por padrão, até que as regras sejam configuradas manualmente para permitir o tráfego.

Processamento de regras com regras clássicas

Com as regras clássicas, as coleções de regras são processadas de acordo com o tipo de regra em ordem de prioridade, números mais baixos para números mais altos de 100 a 65.000. Um nome de coleção de regras pode ter apenas letras, números, sublinhados, pontos ou hífenes. Também deve começar com uma letra ou um número, e deve terminar com uma letra, um número ou um sublinhado. O comprimento máximo do nome é de 80 caracteres. É uma prática recomendada espaçar inicialmente os números de prioridade da coleção de regras em incrementos de 100 (ou seja, 100, 200, 300 e assim por diante) para que você dê a si mesmo espaço para adicionar mais coleções de regras quando necessário.

Processamento de regras com a Política de Firewall

Com a Política de Firewall, as regras são organizadas dentro de Coleções de Regras contidas em Grupos de Coleta de Regras. As coleções de regras podem ser dos seguintes tipos:

- DNAT (Tradução de Endereço de Rede de Destino)

- Rede

- Aplicação

Você pode definir vários tipos de Coleção de Regras em um único Grupo de Coleta de Regras e pode definir zero ou mais Regras em uma Coleção de Regras, mas as regras dentro de uma Coleção de Regras devem ser do mesmo tipo (ou seja, DNAT, Rede ou Aplicativo).

Com a Política de Firewall, as regras são processadas com base na prioridade do Grupo de Recolha de Regras e na prioridade da Recolha de Regras. Prioridade é qualquer número entre 100 (prioridade mais alta) e 65.000 (prioridade mais baixa). Os Grupos de Coleta de Regras de prioridade mais alta são processados primeiro e, dentro de um Grupo de Coleta de Regras, as Coleções de Regras com a prioridade mais alta (ou seja, o número mais baixo) são processadas primeiro.

No caso de uma Política de Firewall ser herdada de uma política pai, os Grupos de Recolha de Regras na política principal têm sempre precedência, independentemente da prioridade da política subordinada.

As regras de aplicativo são sempre processadas após as regras de rede, que são sempre processadas após as regras DNAT, independentemente da prioridade e herança de políticas do Grupo de Coleta de Regras ou da Coleção de Regras.

Conectividade de saída usando regras de rede e regras de aplicativo

Se você configurar regras de rede e regras de aplicativo, as regras de rede serão aplicadas em ordem de prioridade antes das regras de aplicativo. Além disso, todas as regras são encerradas, portanto, se uma correspondência for encontrada em uma regra de rede, nenhuma outra regra será processada posteriormente.

Se não houver correspondência de regra de rede e se o protocolo for HTTP, HTTPS ou MSSQL, o pacote será avaliado pelas regras do aplicativo em ordem de prioridade. Para HTTP, o Firewall do Azure procura uma correspondência de regra de aplicativo de acordo com o Cabeçalho do Host, enquanto para HTTPS, o Firewall do Azure procura uma correspondência de regra de aplicativo somente de acordo com a Indicação de Nome do Servidor (SNI).

Conectividade de entrada usando regras DNAT e regras de rede

A conectividade de entrada com a Internet pode ser ativada configurando o DNAT. Como mencionado anteriormente, as regras DNAT são aplicadas em prioridade antes das regras de rede. Se uma correspondência for encontrada, uma regra de rede correspondente implícita para permitir o tráfego traduzido será adicionada. Por razões de segurança, a abordagem recomendada é adicionar uma fonte de Internet específica para permitir o acesso DNAT à rede e evitar o uso de curingas.

As regras de aplicativo não são aplicadas para conexões de entrada. Portanto, se você quiser filtrar o tráfego HTTP/S de entrada, use o Web Application Firewall (WAF).

Para maior segurança, se você modificar uma regra para negar acesso ao tráfego que havia sido permitido anteriormente, todas as sessões existentes relevantes serão descartadas.

Implantando e configurando o Firewall do Azure

Esteja ciente do seguinte ao implantar o Firewall do Azure:

- Ele pode criar, impor e registrar centralmente políticas de conectividade de aplicativos e redes em assinaturas e redes virtuais.

- Ele usa um endereço IP estático e público para seus recursos de rede virtual. Isto permite às firewalls externas identificar o tráfego proveniente da sua rede virtual.

- Ele é totalmente integrado ao Azure Monitor para registro em log e análise.

- Ao criar regras de firewall, é melhor usar as tags FQDN.

Os principais estágios de implantação e configuração do Firewall do Azure são os seguintes:

- Criar um grupo de recursos

- Criar uma rede virtual e sub-redes

- Criar uma VM de carga de trabalho em uma sub-rede

- Implantar o firewall e a política na rede virtual

- Criar uma rota de saída padrão

- Configurar uma regra de aplicação

- Configurar uma regra de rede

- Configurar uma regra de NAT de destino (DNAT)

- Testar a firewall

Implantando o Firewall do Azure com zonas de disponibilidade

Um dos principais recursos do Firewall do Azure são as Zonas de Disponibilidade.

Ao implantar o Firewall do Azure, você pode configurá-lo para abranger várias zonas de disponibilidade para aumentar a disponibilidade. Quando você configura o Firewall do Azure dessa maneira, sua disponibilidade aumenta para 99,99% de tempo de atividade. O SLA de 99,99% de tempo de atividade é oferecido quando duas ou mais zonas de disponibilidade são selecionadas.

Você também pode associar o Firewall do Azure a uma zona específica apenas por motivos de proximidade, usando o SLA padrão de serviço de 99,95%.

Para obter mais informações, consulte o Contrato de Nível de Serviço (SLA) do Firewall do Azure.

Não há custo adicional para um firewall implantado em uma zona de disponibilidade. No entanto, há custos adicionais para transferências de dados de entrada e saída associadas às Zonas de Disponibilidade.

Para obter mais informações, consulte Detalhes de preços de largura de banda.

As Zonas de Disponibilidade do Firewall do Azure só estão disponíveis em regiões que dão suporte a Zonas de Disponibilidade.

As zonas de disponibilidade só podem ser configuradas durante a implantação do firewall. Não é possível configurar um firewall existente para incluir zonas de disponibilidade.

Métodos para implantar um Firewall do Azure com zonas de disponibilidade

Você pode usar vários métodos para implantar seu Firewall do Azure usando zonas de disponibilidade.

- Portal do Azure

- Azure PowerShell - consulte Implantar um Firewall do Azure com zonas de disponibilidade usando o Azure PowerShell

- Modelo do Azure Resource Manager - consulte Guia de início rápido: implantar o Firewall do Azure com zonas de disponibilidade - modelo do Azure Resource Manager