Gerencie a segurança corporativa usando o Microsoft Sentinel

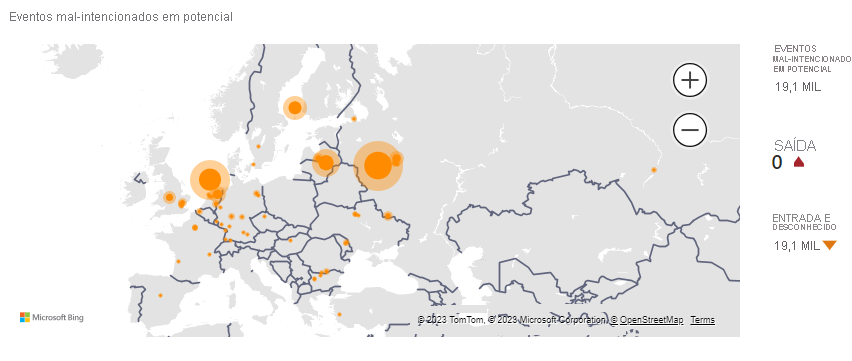

Sua organização financeira lida constantemente com clientes e parceiros em diferentes regiões do mundo. Muitas transações acontecem todos os dias, e cada transação deve ser monitorada e protegida, independentemente do seu tipo ou dos dispositivos e usuários envolvidos. A estratégia de segurança e monitoramento da sua organização deve se concentrar na segurança e no monitoramento em toda a empresa.

Esta unidade descreve como o Microsoft Sentinel ajuda a monitorar e responder a ameaças de segurança em uma organização de nível empresarial. Você pode usar o Microsoft Sentinel para:

- Obtenha uma visão geral detalhada da sua empresa, potencialmente em várias nuvens e locais locais.

- Evite depender de ferramentas complexas e díspares.

- Use IA de nível empresarial, criada por especialistas, para identificar e lidar com ameaças em toda a sua organização.

Conecte suas fontes de dados ao Microsoft Sentinel

Para implementar o Microsoft Sentinel, você precisa de um espaço de trabalho do Log Analytics. Ao criar um recurso do Microsoft Sentinel no portal do Azure, você pode criar um novo espaço de trabalho do Log Analytics ou conectar um espaço de trabalho existente.

Depois de criar o recurso Microsoft Sentinel e conectá-lo a um espaço de trabalho, você precisa conectar fontes de dados para sua empresa. Instale soluções com conectores de dados a partir do hub de conteúdo. O Microsoft Sentinel integra-se com soluções da Microsoft, incluindo Microsoft Entra ID e Microsoft 365, através de conectores.

Você pode ver todos os conectores de dados disponíveis selecionando Conectores de dados em Configuração na navegação à esquerda do Microsoft Sentinel.

Selecione o conector de dados apropriado para sua fonte de dados, leia as informações sobre o conector e selecione Abrir página do conector para examinar os pré-requisitos para o conector. Certifique-se de abordar todos os pré-requisitos para conectar com êxito sua fonte de dados.

Quando você conecta a fonte de dados, seus logs são sincronizados com o Microsoft Sentinel. Você verá um resumo dos dados coletados no gráfico Dados recebidos para seu conector. Você também pode ver os diferentes tipos de dados que são coletados para a fonte. Por exemplo, o conector da Conta de Armazenamento do Azure pode coletar dados de log de Blob, Fila, Arquivo ou Tabela.

Depois de conectar suas fontes de dados, o Microsoft Sentinel começa a monitorar sua empresa.

Utilizar alertas para monitorizar a empresa

Pode configurar regras de alerta para investigar anomalias e ameaças de forma mais inteligente. As regras de alerta especificam as ameaças e atividades que devem gerar alertas. Pode responder manualmente ou com manuais de procedimentos para obter respostas automatizadas.

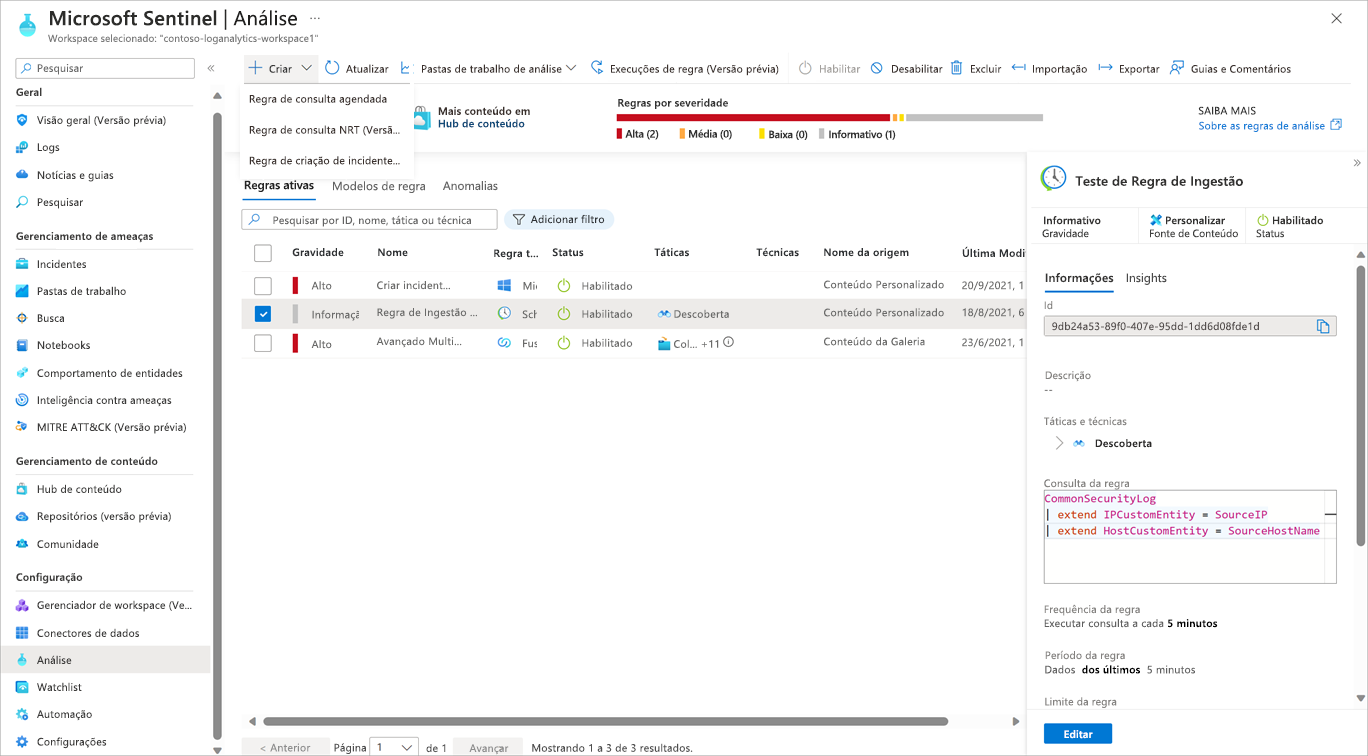

Selecione Analytics na navegação à esquerda do Microsoft Sentinel em Configuração para visualizar todas as regras em vigor e criar novas regras.

Ao criar uma regra, você especifica se ela deve ser habilitada ou desabilitada e a gravidade do alerta. No campo Consulta de regra da guia Definir lógica de regra, insira uma consulta de regra.

Por exemplo, a consulta a seguir pode determinar se um número suspeito de VMs do Azure é criado ou atualizado ou se ocorre um número suspeito de implantações de recursos.

AzureActivity

| where OperationName == "Create or Update Virtual Machine" or OperationName == "Create Deployment"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Na seção Agendamento de consultas, você pode definir com que frequência a consulta deve ser executada e qual período de dados pesquisar. Na seção Limite de alerta, você pode especificar o nível no qual um alerta será gerado.

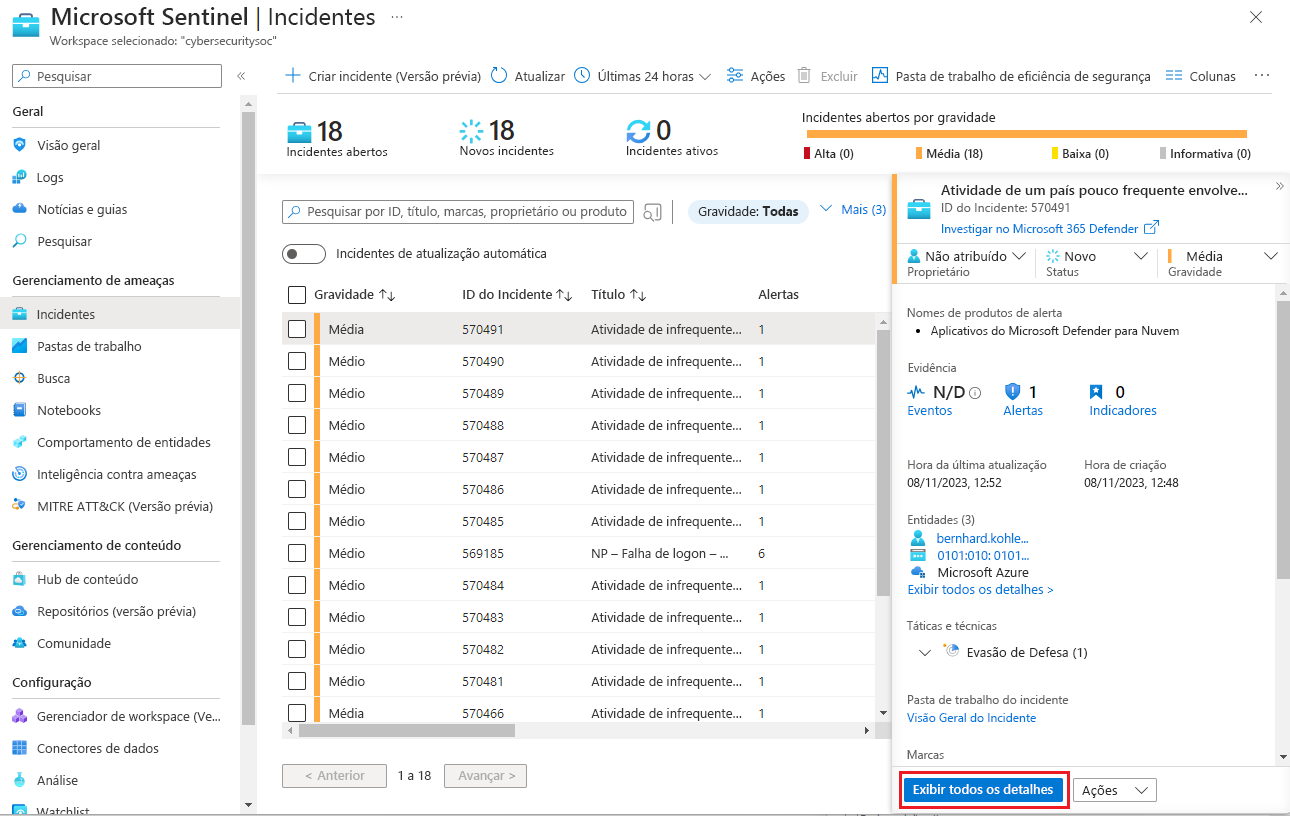

Investigar incidentes

O Microsoft Sentinel combina alertas gerados em incidentes para investigação adicional. Selecione Incidentes na navegação à esquerda do Microsoft Sentinel em Gerenciamento de ameaças para ver detalhes sobre todos os incidentes, como quantos incidentes foram fechados, quantos permanecem abertos, quando os incidentes aconteceram e sua gravidade.

Para começar a investigar um incidente, selecione-o. Você obtém informações sobre o incidente no painel direito. Selecione Ver detalhes completos para obter mais informações.

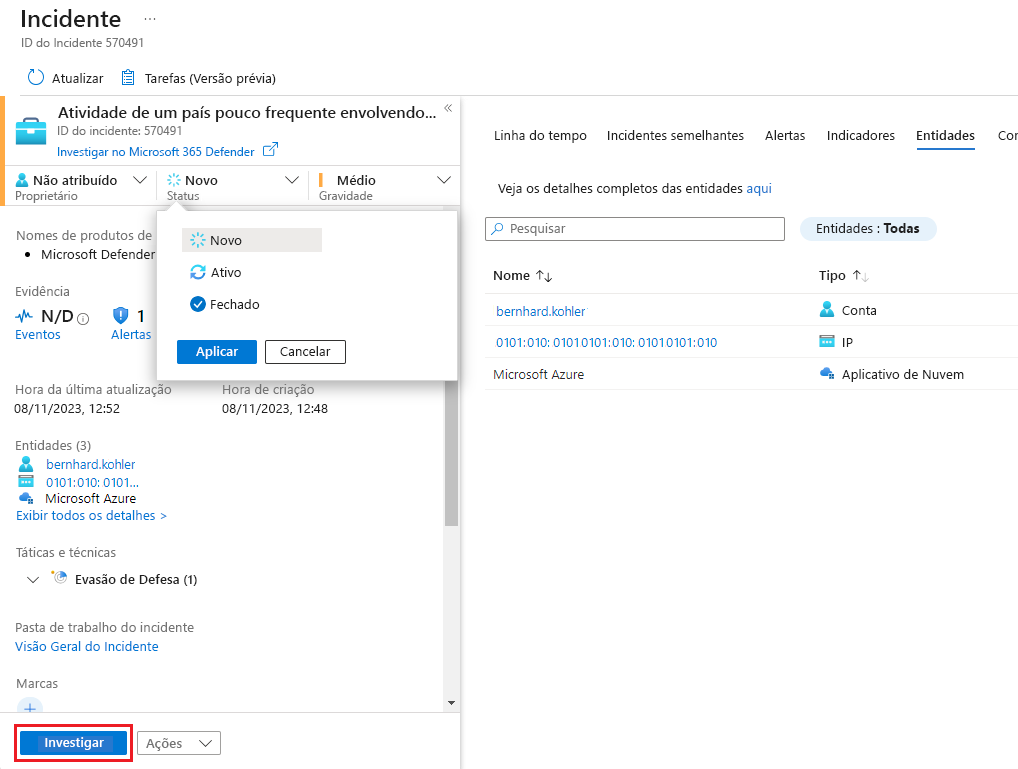

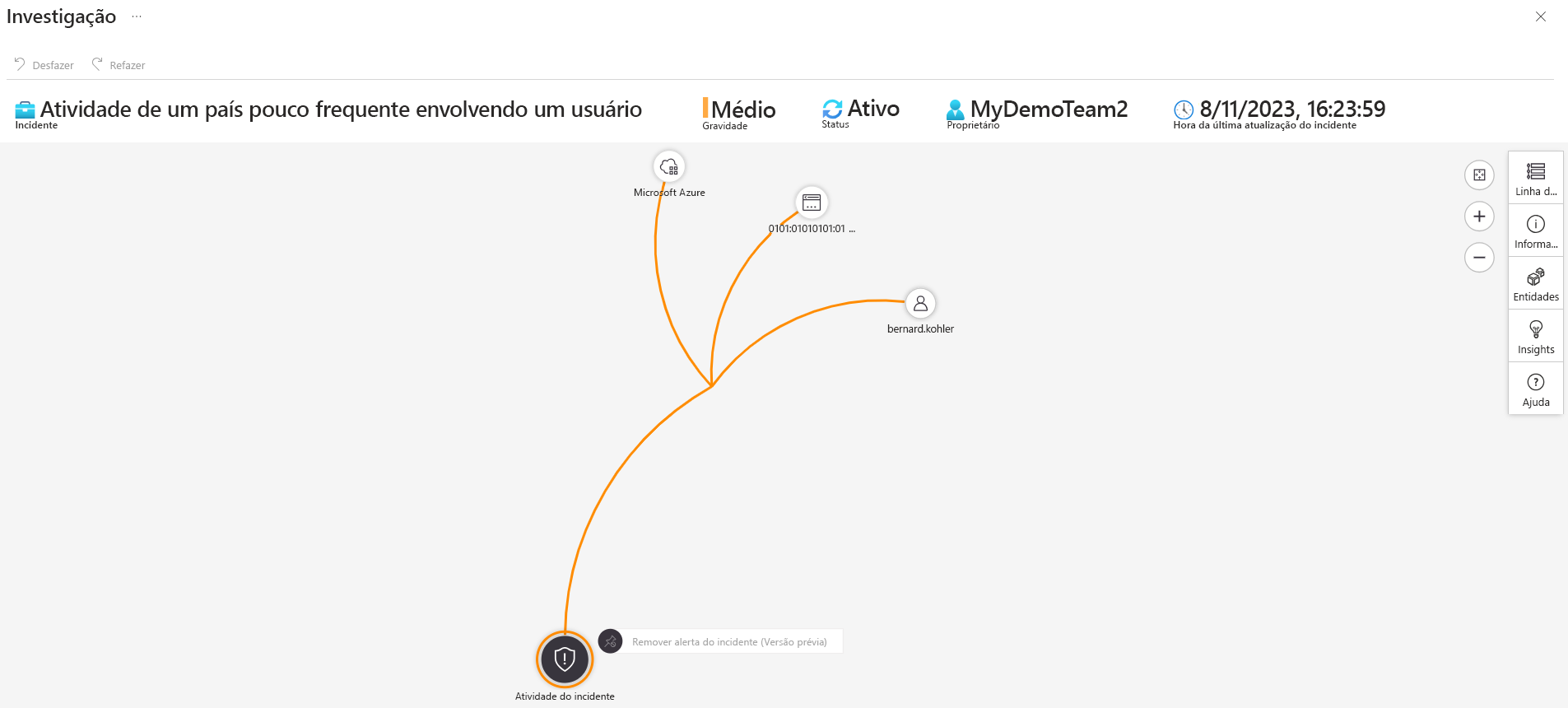

Para investigar o incidente, atualize seu status de Novo para Ativo, atribua-o a um proprietário e selecione Investigar.

O mapa de investigação ajuda você a entender o que causou um incidente e o escopo afetado. Você também pode usar o mapa para correlacionar dados em torno de um incidente.

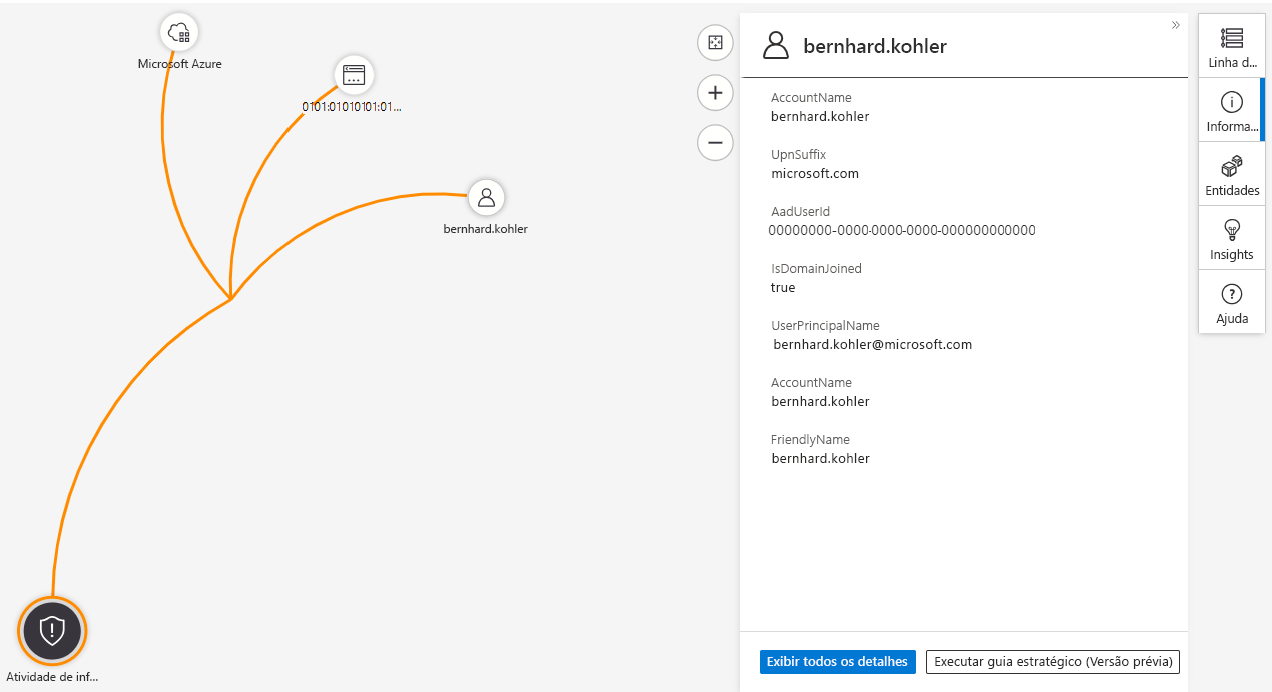

O mapa de investigação permite-lhe desagregar o incidente. Várias entidades, incluindo usuários, dispositivos e aparelhos, podem ser mapeadas para um incidente. Por exemplo, você pode obter detalhes sobre um usuário identificado como parte do incidente.

Se você passar o mouse sobre uma entidade, verá uma lista de consultas de exploração projetadas por analistas de segurança e especialistas da Microsoft. Você pode usar as consultas de exploração para investigar de forma mais eficaz.

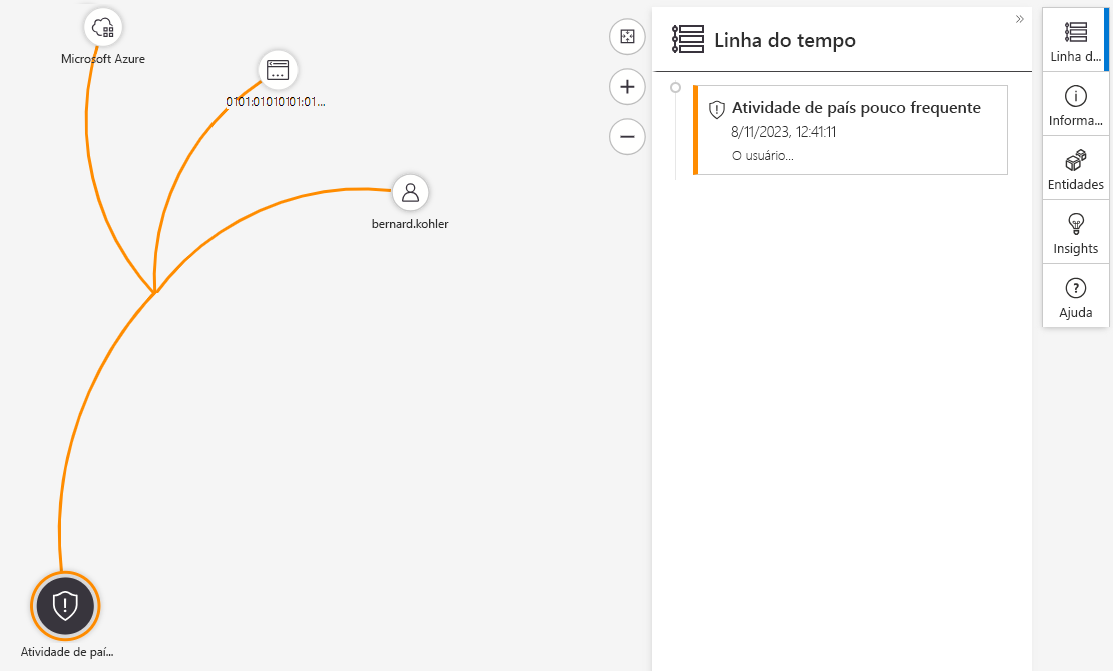

O mapa de investigação também lhe fornece uma linha cronológica que ajuda a compreender que evento ocorreu num determinado momento. Utilize a funcionalidade de linha cronológica para compreender o caminho que uma ameaça pode ter feito ao longo do tempo.