Implementar o firewall do Windows com VMs IaaS do Windows Server

O administrador de rede da Contoso está preocupado com configurações de firewall conflitantes entre o Firewall do Microsoft Azure e o Firewall do Windows Defender com VMs IaaS do Windows Server. Você investiga como configurar esses dois sistemas para trabalhar juntos.

O que é o Firewall do Windows Defender com Segurança Avançada?

O Firewall do Windows Defender com Segurança Avançada é um firewall baseado em host para melhorar a segurança do Windows Server. O Firewall do Windows Defender com Segurança Avançada é mais do que apenas um simples firewall, pois inclui recursos como perfis de firewall e regras de segurança de conexão.

Nota

Em seu ambiente local, você pode configurar manualmente o Firewall do Windows Defender com Segurança Avançada em cada servidor ou usar a Diretiva de Grupo para configurar centralmente as regras de firewall.

Configurando regras do Firewall do Windows Defender

As regras compreendem uma coleção de critérios que definem qual tráfego você permitirá, bloqueará ou protegerá com o firewall. Você pode configurar vários tipos de regras, conforme descrito na tabela a seguir.

| Tipo de regra | Description |

|---|---|

| Interna | As regras de entrada permitem ou bloqueiam explicitamente o tráfego que corresponde aos critérios das regras. Por exemplo, você pode configurar uma regra para permitir o tráfego HTTP da rede interna através do firewall, mas bloquear o mesmo tráfego se ele for proveniente da Internet. Quando o Windows Server é instalado pela primeira vez, todo o tráfego de entrada não solicitado é bloqueado por padrão. Para permitir tráfego de entrada não solicitado, você deve criar uma regra de entrada que descreva o tráfego que você pretende permitir. Para funções e recursos do Windows Server, não é necessário criar as regras. Por exemplo, habilitar o Microsoft Internet Information Services (IIS) ajusta automaticamente o Firewall do Windows Defender para permitir o tráfego apropriado. Você pode alterar a ação padrão para permitir ou bloquear todas as conexões, independentemente de quaisquer regras. Permitir todas as conexões remove a proteção que o firewall está fornecendo. |

| De Saída | O Firewall do Windows Defender permite todo o tráfego de saída, a menos que uma regra o bloqueie. As regras de saída permitem ou negam explicitamente o tráfego proveniente do computador que corresponde aos critérios das regras. Por exemplo, você pode configurar uma regra para bloquear explicitamente o tráfego de saída para um computador através do firewall, mas permitir o mesmo tráfego para outros computadores. Esta regra pode especificar um endereço IP, um intervalo de endereços IP ou um curinga (*). |

| Segurança da Ligação | As regras de firewall e as regras de segurança de conexão são complementares e ambas contribuem para uma estratégia de defesa profunda para ajudar a proteger seu computador servidor. As regras de segurança de conexão ajudam a proteger o tráfego usando o protocolo IPsec enquanto o tráfego atravessa a rede. Use regras de segurança de conexão para especificar que as conexões entre dois computadores devem ser autenticadas ou criptografadas. As regras de segurança de conexão especificam como e quando a autenticação ocorre. No entanto, eles não permitem conexões. Para permitir uma conexão, crie uma regra de entrada ou saída. Depois que uma regra de segurança de conexão for criada, você poderá especificar que as regras de entrada e saída se apliquem somente a usuários ou computadores específicos. |

Tipos de regras de entrada e saída

No Firewall do Windows Defender com Segurança Avançada, você pode criar quatro tipos de regras de entrada e saída, conforme descrito na tabela a seguir.

| Tipo de regra de entrada e saída | Description |

|---|---|

| Regras do programa | Essas regras podem controlar conexões para um programa, independentemente dos números de porta que ele usa. Use esse tipo de regra de firewall para permitir uma conexão com base no programa que está tentando se conectar. Essas regras são úteis quando você não tem certeza da porta ou de outras configurações necessárias, pois especifica apenas o caminho do arquivo executável do programa (arquivo .exe). |

| Regras portuárias | Essas regras podem controlar conexões para uma porta TCP ou UDP, independentemente do aplicativo. Use esse tipo de regra de firewall para permitir uma conexão baseada no número da porta TCP ou UDP pela qual o computador está tentando se conectar. Você especifica o protocolo e as portas locais individuais ou múltiplas. |

| Regras predefinidas | Essas regras podem controlar conexões para um componente do Windows, por exemplo, Compartilhamento de Arquivos e Impressão ou AD DS. Use esse tipo de regra de firewall para permitir uma conexão selecionando um dos serviços na lista. Esses tipos de componentes do Windows normalmente adicionam suas próprias entradas a essa lista automaticamente durante a instalação ou configuração. Você pode habilitar e desabilitar uma regra ou regras como um grupo. |

| Regras personalizadas | Essas regras podem ser combinações de outros tipos de regras, como regras de porta e regras de programa. |

Administrando o Firewall do Windows Defender

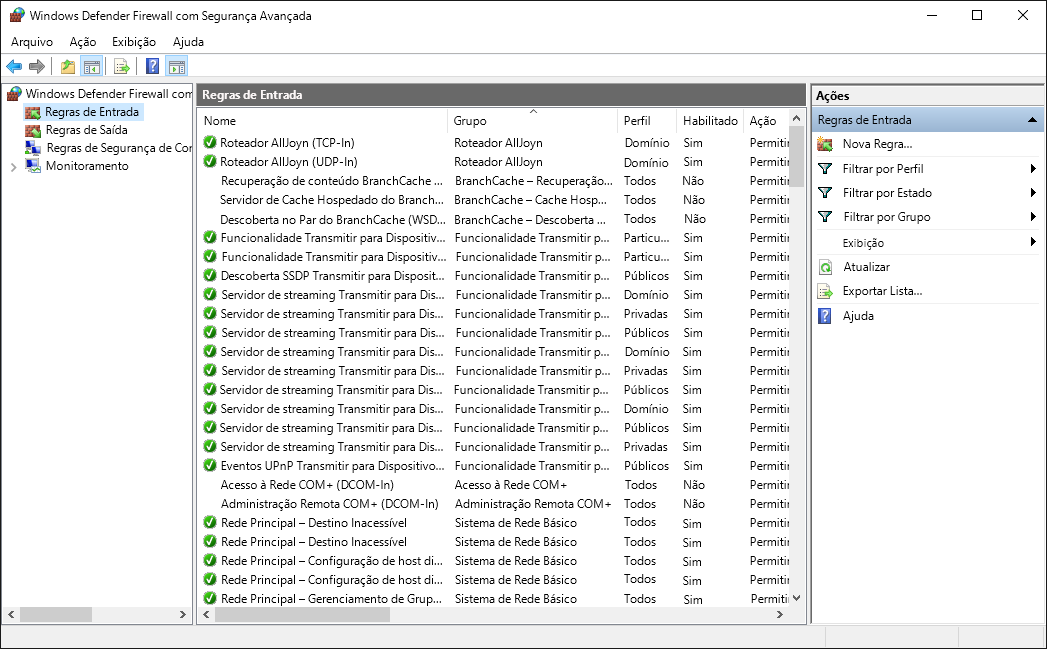

Você pode gerenciar o Firewall do Windows Defender com Segurança Avançada usando a interface exibida na captura de tela a seguir ou usando o Windows PowerShell.

Usando o Windows PowerShell para administrar configurações de firewall

Há muitos cmdlets do Windows PowerShell que você pode usar para administrar o Firewall do Windows.

Por exemplo, para criar uma regra de firewall para permitir o uso do aplicativo que usa o executável .exe aplicativo, no prompt de comando do Windows PowerShell, digite o seguinte comando e selecione Enter:

New-NetFirewallRule -DisplayName “Allow Inbound Application” -Direction Inbound -Program %SystemRoot%\System32\application.exe -RemoteAddress LocalSubnet -Action Allow

Para modificar uma regra existente, no prompt de comando do Windows PowerShell, digite o seguinte comando e selecione Enter:

Set-NetFirewallRule –DisplayName “Allow Web 80” -RemoteAddress 192.168.0.2

Para excluir uma regra existente, no prompt de comando do Windows PowerShell, digite o seguinte comando e selecione Enter:

Remove-NetFirewallRule –DisplayName “Allow Web 80”

Para revisar mais cmdlets do Windows PowerShell, visite a página NetSecurity .

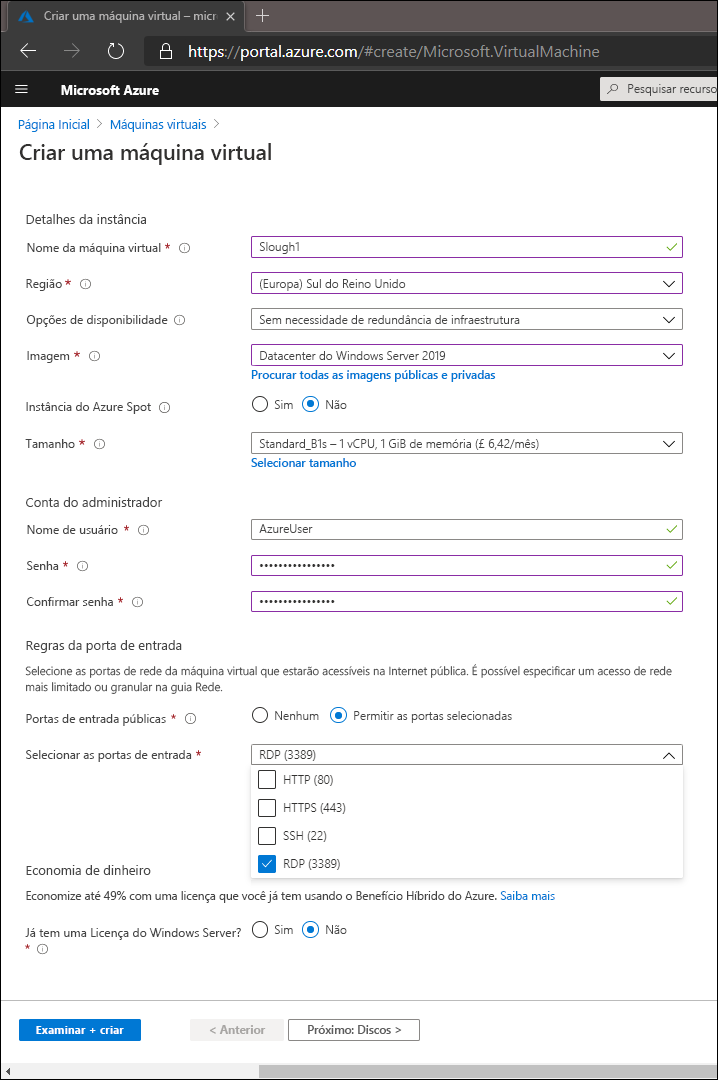

Criando regras de firewall ao criar uma VM no Azure

Ao criar VMs IaaS que executam o Windows Server no Azure, você deve ter cuidado para configurar o firewall corretamente. É viável configurar o Firewall do Windows Defender com Segurança Avançada para bloquear ou permitir uma porta que está sendo permitida ou bloqueada pelo Firewall do Azure. Ao criar uma VM no Azure pela primeira vez, você deve definir as regras de porta de entrada. Essas configurações incompatíveis podem criar indisponibilidade e confusão no serviço.