Exercício – Investigar um incidente

Como engenheiro de segurança da Contoso, você precisa analisar as exclusões de máquinas virtuais (VMs) da assinatura do Azure Contoso e ser alertado quando uma atividade semelhante ocorrer no futuro. Decide implementar uma regra de análise para criar um incidente quando alguém eliminar uma VM existente. Em seguida, pode investigar o incidente para determinar os detalhes do mesmo e fechá-lo quando terminar.

Neste exercício, você cria uma regra de análise do Microsoft Sentinel para detetar quando uma VM é excluída. Em seguida, exclua a VM criada no início deste módulo e investigue e resolva o incidente criado pela regra.

Para concluir este exercício, certifique-se de que concluiu o exercício de configuração no início do módulo e que o conector de Atividade do Azure agora mostra um estado de Ligado.

Criar uma regra de análise a partir do assistente

Crie uma regra de análise que crie um incidente quando uma VM for excluída na assinatura do Azure da Contoso.

- No portal do Azure, procure e selecione Microsoft Sentinel e, em seguida, selecione o espaço de trabalho do Microsoft Sentinel que criou.

- Na página do Microsoft Sentinel, selecione Analytics em Configuração no menu à esquerda.

- Na página Análise, selecione Criar>regra de consulta agendada.

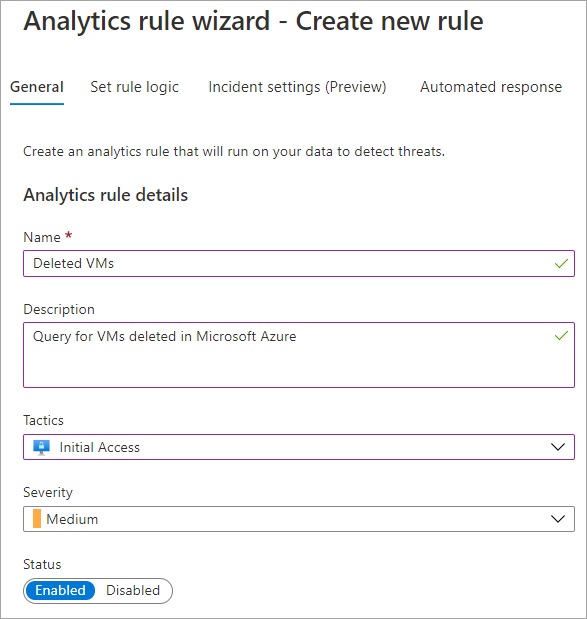

Separador Geral

Na guia Geral do assistente, forneça as seguintes informações.

- Nome: insira VMs excluídas.

- Descrição: insira uma descrição para ajudar outras pessoas a entender o que a regra faz.

- Táticas e técnicas: Selecione Acesso inicial.

- Gravidade: Selecione Média.

- Estado: Selecione Ativado.

Selecione Avançar : Definir lógica da regra.

Guia Definir lógica da regra

Na guia Definir lógica da regra, na seção Consulta de regra, insira a seguinte consulta:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == 'Success' | extend AccountCustomEntity = Caller | extend IPCustomEntity = CallerIpAddressDesloque-se para baixo para ver ou definir as seguintes opções de configuração:

- Expanda a seção Mapeamento de entidade para definir as entidades que retornam como parte da regra de consulta, que você pode usar para análise aprofundada. Para este exercício, use os valores padrão.

- Na seção Agendamento de consultas, configure a frequência com que a consulta deve ser executada e a distância no histórico a ser observada. Defina Executar consulta a cada para 5 minutos.

- Na seção Limite de alerta, você pode especificar o número de resultados positivos que podem retornar para a regra antes que um alerta seja gerado. Use o valor padrão de é maior que 0.

- Na secção Agrupamento de eventos, aceite a seleção predefinida Agrupar todos os eventos num único alerta.

- Na seção Supressão, para Parar de executar a consulta depois que o alerta for gerado, deixe o padrão Desativado.

- Na seção Simulação de resultados, selecione Testar com dados atuais e observe os resultados.

Selecione Next: Incident settings (Próximo: Configurações de incidente).

Guia Configurações de incidentes

- Na guia Configurações de incidentes , verifique se Criar incidentes a partir de alertas acionados por esta regra de análise está definido como Habilitado.

- Na secção Agrupamento de alertas, selecione Ativado para agrupar os alertas relacionados em incidentes. Confirme se a opção Agrupar alertas num único incidente se todas as entidades corresponderem (recomendado) está selecionada.

- Certifique-se de que Reabrir incidentes de correspondência fechados está desativado.

- Selecione Next: Resposta automatizada.

Rever e criar

- Selecione Next: Review.

- Na guia Revisar e criar, quando a validação for bem-sucedida, selecione Criar.

Eliminar uma VM

Para testar a deteção de regras e a criação de incidentes, exclua a VM criada durante a instalação.

- No portal do Azure, procure e selecione Máquinas virtuais.

- Na página Máquinas virtuais, marque a caixa de seleção ao lado de simple-vm e selecione Excluir na barra de ferramentas.

- No painel Excluir Recursos, digite excluir no campo Digite "excluir" para confirmar a exclusão e selecione Excluir.

- Selecione Excluir novamente.

Dê vários minutos para concluir a operação antes de prosseguir para a próxima etapa.

Investigue o incidente

Nesta etapa, você investiga o incidente que o Microsoft Sentinel criou quando você excluiu a VM. Pode levar até 30 minutos para que o incidente apareça no Microsoft Sentinel.

- No portal do Azure, procure e selecione Microsoft Sentinel e, em seguida, selecione seu espaço de trabalho do Microsoft Sentinel.

- Na página Microsoft Sentinel, selecione Incidentes em Gerenciamento de ameaças na navegação à esquerda.

- Na página Incidentes, selecione o incidente com o título VMs eliminadas.

- No painel de detalhes de VMs excluídas à direita, observe os detalhes do incidente, incluindo Proprietário, Status e Gravidade. Aplique as seguintes atualizações:

- Selecione Proprietário>Atribuir-me>Aplicar.

- Selecione Estado>Ativo>Aplicar.

- Selecione Ver detalhes completos.

- No painel esquerdo da página Incidente, observe os totais de Eventos, Alertas e Favoritos na seção Evidências.

- Na parte inferior do painel, selecione Investigar.

- Na página Investigação, selecione os seguintes itens no gráfico de investigação:

- O item Incidente de VMs excluídas no centro da página mostrando os detalhes do incidente.

- A entidade de usuário que representa sua conta de usuário, indicando que você excluiu a VM.

- Na parte superior da página Investigar, selecione Status>fechado.

- No menu suspenso Selecionar classificação, selecione Positivo benigno - Suspeito, mas esperado.

- No campo Comentário, introduza Testar a criação do incidente e os passos de resolução e, em seguida, selecione Aplicar.

- Selecione os ícones de fechamento para fechar as páginas Investigação e Incidente .

- Na página Incidentes, observe que Incidentes abertos e Incidentes ativos agora têm valores de 0.

Você criou com êxito uma regra de análise do Microsoft Sentinel, excluiu uma VM para criar um incidente e investigou e fechou o incidente criado pela regra.

Clean up resources (Limpar recursos)

Para evitar incorrer em custos, exclua os recursos do Azure que você criou neste módulo quando terminar de usá-los. Para excluir os recursos, conclua as seguintes etapas:

- No portal do Azure, procure Grupo de recursos.

- Na página Grupos de recursos, selecione azure-sentinel-rg.

- Na página azure-sentinel-rg, selecione Excluir grupo de recursos na barra de menu superior.

- Na página Excluir um grupo de recursos, em Digite o nome do grupo de recursos para confirmar a exclusão, digite azure-sentinel-rg.

- Selecione Excluir e, em seguida, selecione Excluir novamente.