Aplicações na cloud híbrida

A Tailwind Traders tem várias aplicações com componentes front-end que são atualmente executados no local numa rede de perímetro. Os elementos back-end estão numa rede interna protegida. Um dos objetivos da Tailwind Traders ao migrar para uma cloud híbrida é extinguir a sua rede de perímetro e alojar qualquer carga de trabalho destinada ao público na cloud. Devido a preocupações de conformidade e a preocupações dos proprietários das cargas de trabalho, algumas destas aplicações devem permanecer fisicamente em instalações da Tailwind Traders, em vez de serem alojadas num datacenter do Azure.

A Tailwind Traders tem outras aplicações que são acedidas através de ligações VPN nas redes internas protegidas nos datacenters de Sydney, Melbourne e Auckland. Estas aplicações geralmente exigem que os utilizadores se autentiquem com a respetiva instância do Active Directory no local.

Nesta unidade, irá saber mais sobre as tecnologias que permitem que a Tailwind Traders conserve aplicações às quais os utilizadores se ligam através do Azure, mesmo que os dados ou a própria aplicação ainda estejam alojados no equipamento da Tailwind Traders.

O que é o Azure Relay?

O Azure Relay é um serviço que você pode usar para expor com segurança cargas de trabalho executadas na rede interna da sua organização para a nuvem pública. O serviço permite que o faça sem abrir uma porta de entrada numa firewall de rede de perímetro.

O Azure Relay suporta os seguintes cenários entre os serviços no local e as aplicações em execução no Azure:

- Comunicação unidirecional tradicional, pedido/resposta e ponto a ponto

- Distribuição de eventos para possibilitar cenários de publicação/subscrição

- Comunicação de socket bidirecional e sem buffer através de limites de rede

O Azure Relay dispõe das seguintes funcionalidades:

- Ligações Híbridas. Esta funcionalidade utiliza os sockets Web de padrão aberto e pode ser utilizada em arquiteturas multiplataforma. Suporta .NET Core, .NET Framework, JavaScript/Node.js, protocolos abertos baseados em padrões e modelos de programação RPC (chamada de procedimento remoto).

- Reencaminhamento do WCF. Esta funcionalidade utiliza o Windows Communication Foundation (WCF) para ativar chamadas de procedimento remoto. É uma opção que muitos clientes utilizam com os seus programas WCF. Também suporta .NET Framework.

O Azure Relay permite que a Tailwind Traders publique algumas aplicações que são executadas na rede interna para clientes na Internet sem a necessidade de uma ligação VPN. A empresa deve utilizar o Azure Relay em vez das Ligações Híbridas do Serviço de Aplicações do Azure quando não há nenhuma aplicação Web front-end em execução no Azure. O Azure Relay deve ser usado em vez do proxy de aplicativo Microsoft Entra quando o aplicativo não requer autenticação do Microsoft Entra.

O que são Ligações Híbridas do Serviço de Aplicações do Azure?

A funcionalidade Ligações Híbridas do Serviço de Aplicações do Azure pode utilizar qualquer recurso de aplicação em qualquer rede que consiga enviar pedidos de saída para o Azure na porta 443. Por exemplo, pode utilizar as Ligações Híbridas para permitir que uma aplicação Web em execução no Azure utilize uma base de dados SQL Server em execução no local. A funcionalidade Ligações Híbridas permite aceder a um ponto final TCP (Protocolo de Controlo de Transmissão) a partir de uma aplicação em execução no Azure.

As Ligações Híbridas não se limitam a cargas de trabalho em execução em plataformas do Windows Server. Pode configurar Ligações Híbridas para aceder a qualquer recurso que funcione como um ponto final TCP, independentemente do protocolo de aplicação que está a ser utilizado. Por exemplo, pode configurar uma ligação híbrida entre uma aplicação Web em execução no Azure e uma base de dados MySQL em execução numa máquina virtual Linux no local.

As Ligações Híbridas utilizam um agente de reencaminhamento implementado numa localização onde o agente possa estabelecer conectividade com o ponto final TCP na rede interna e estabelecer uma ligação ao Azure. Essa ligação encontra-se protegida pelo protocolo TLS (Transport Layer Security) 1.2. As chaves SAS (Assinatura de Acesso Partilhado) são utilizadas para fins de autenticação e autorização.

A imagem a seguir mostra uma ligação híbrida entre uma aplicação Web em execução no Azure e um ponto final de base de dados em execução no local.

As Ligações Híbridas têm as seguintes funcionalidades:

- As aplicações em execução no Azure podem aceder a sistemas e serviços no local de forma segura.

- Os sistemas ou serviços no local não precisam de estar diretamente acessíveis a anfitriões na Internet.

- Não é necessário abrir uma porta na firewall para permitir o acesso de entrada do Azure para o agente de reencaminhamento. Toda a comunicação é iniciada para o exterior a partir do agente de reencaminhamento, através da porta 443.

As Ligações Híbridas têm as seguintes limitações:

- Não podem ser utilizadas para montar uma partilha SMB numa rede no local.

- Não conseguem utilizar o protocolo UDP (User Datagram Protocol).

- Não conseguem aceder aos serviços baseados em TCP que utilizam portas dinâmicas.

- Não suportam o protocolo LDAP (Lightweight Directory Access Protocol) devido à dependência do protocolo UDP (User Datagram Protocol).

- Não podem ser utilizadas para executar uma operação de associação a um domínio do Active Directory Domain Services.

Para a Tailwind Traders, as Ligações Híbridas irão permitir a extinção de várias aplicações que têm atualmente os seus front-ends em execução na rede de perímetro da Tailwind Traders. É possível migrar estas aplicações para o Azure. Em seguida, as Ligações Híbridas proporcionarão uma ligação segura com redes protegidas que alojam os componentes back-end da aplicação.

O que é o proxy de aplicativo Microsoft Entra?

O proxy de aplicativo Microsoft Entra permite que você forneça acesso remoto seguro a um aplicativo Web que está sendo executado em um ambiente local por meio de uma URL externa. Pode configurar o Proxy de Aplicações para que este possibilite início de sessão único e o acesso remoto ao SharePoint, ao Microsoft Teams, às aplicações Web dos IIS e ao Ambiente de Trabalho Remoto. O Proxy de Aplicações pode ser implementado como uma substituição de VPNs para redes internas ou proxies inversas.

O Proxy de Aplicações funciona com as seguintes aplicações:

- Aplicações Web que utilizam Autenticação Integrada do Windows

- Aplicações Web que utilizam autenticação baseada em cabeçalhos ou em formulários

- Aplicações alojadas através do Gateway de Ambiente de Trabalho Remoto

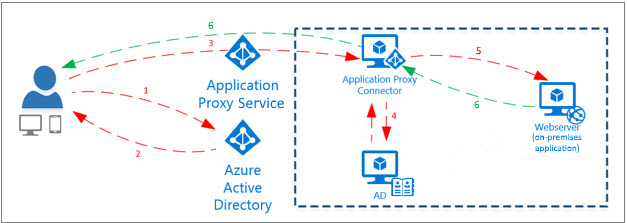

O Proxy de Aplicações funciona da seguinte forma:

- O usuário se conecta ao aplicativo por meio de um ponto de extremidade disponível publicamente e, em seguida, executa um logon do Microsoft Entra.

- Um token é reencaminhado para o dispositivo do utilizador após a conclusão do início de sessão.

- O dispositivo cliente reencaminha o token para o serviço Proxy de Aplicações, que devolve o UPN (nome principal de utilizador) e o SPN (nome principal de segurança) do token. Em seguida, o Proxy de Aplicações reencaminha o pedido para o conector do Proxy de Aplicações.

- Se o início de sessão único tiver sido ativado, o conector do Proxy de Aplicações irá executar autenticação adicional.

- O conector do Proxy de Aplicações reencaminha o pedido para a aplicação no local.

- A resposta é enviada através do conector e do serviço Proxy de Aplicações para o utilizador.

A imagem abaixo mostra este processo:

Os utilizadores de redes internas que permitem a ligação direta às aplicações devem evitar a utilização do Proxy de Aplicações.

O Tailwind Traders pode usar o proxy de aplicativo Microsoft Entra para dar aos usuários externos acesso a aplicativos internos que usam a autenticação do Ative Directory.