Como funciona a Proteção contra DDoS do Azure

Depois de analisar o capítulo anterior, você identificou que a Contoso se beneficiará das proteções adicionais que o serviço de Proteção contra DDoS fornece sobre o serviço de Proteção de Infraestrutura. Nesta unidade, você aprenderá sobre os recursos da Proteção contra DDoS e como ela funciona.

Características da Proteção contra DDoS

Conforme descrito na unidade anterior, a Proteção contra DDoS do Azure fornece mais recursos do que a Proteção de Infraestrutura.

Proteção contra DDoS

Ao ativar a Proteção contra DDoS, o primeiro passo é associar redes virtuais ou endereços IP à Proteção contra DDoS. Apenas os serviços com um endereço IP público nas redes virtuais estão protegidos. Por exemplo, o IP público de um Firewall de Aplicativo Web do Azure que está disponível no Gateway de Aplicativo do Azure e implantado para proteções de camada 7 está protegido. Os sistemas que utilizam endereços IP não roteáveis na rede virtual protegida não estão incluídos no Plano de Proteção. Este é um benefício para o cliente, porque esses sistemas não são voltados para a Internet e não há nenhum custo para sua proteção.

Nota

Para simplificar a implantação, você pode configurar a Proteção de Rede DDOS para sua organização e vincular redes virtuais de várias assinaturas ao mesmo plano.

Depois de configurar a Proteção de Rede DDoS, você precisa adicionar recursos protegidos. Você pode selecionar os serviços que receberão Proteção contra DDoS usando seus Grupos de Recursos do Azure, Grupos de Gerenciamento ou Assinaturas definidos pelo usuário. Como alternativa, você pode ativar a proteção IP DDoS em um endereço IP singular. Isso é útil se você precisar de proteção para menos de 100 endereços IP ou estiver testando a Proteção contra DDoS em seu ambiente.

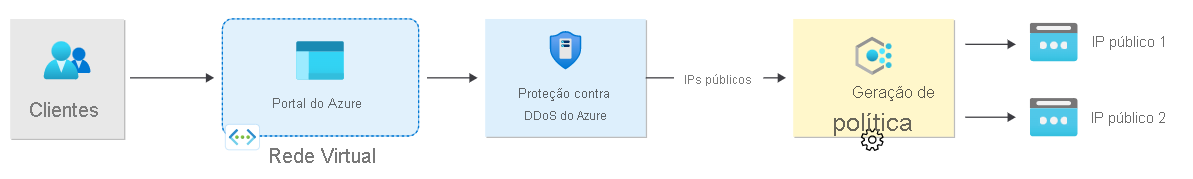

Sua política de DDoS é gerada quando você ativa a Proteção contra DDoS. Ele é configurado e otimizado automaticamente aplicando algoritmos de aprendizado de máquina e usando monitoramento de tráfego de rede específico.

A Proteção contra DDoS monitoriza o tráfego de rede e compara-o constantemente com os limites definidos na política de DDoS. Quando o tráfego excede o limite máximo, a mitigação de DDoS é iniciada automaticamente. Durante a mitigação, os pacotes enviados para um recurso protegido são redirecionados pelo serviço de proteção contra DDoS. Várias verificações são realizadas nesse tráfego, para ajudar a garantir que os pacotes estejam em conformidade com as especificações da Internet e não sejam malformados. O tráfego IP válido é encaminhado para o serviço pretendido. A Proteção contra DDoS aplica três políticas de mitigação ajustadas automaticamente — TCP, SYN, TCP e UDP — para cada endereço IP público associado a um recurso protegido.

Quando o tráfego diminui para menos do que o limite aplicável, a atenuação é suspensa. Essa proteção não se aplica a ambientes do Serviço de Aplicativo.

O diagrama a seguir mostra o fluxo de dados através da Proteção contra DDoS.

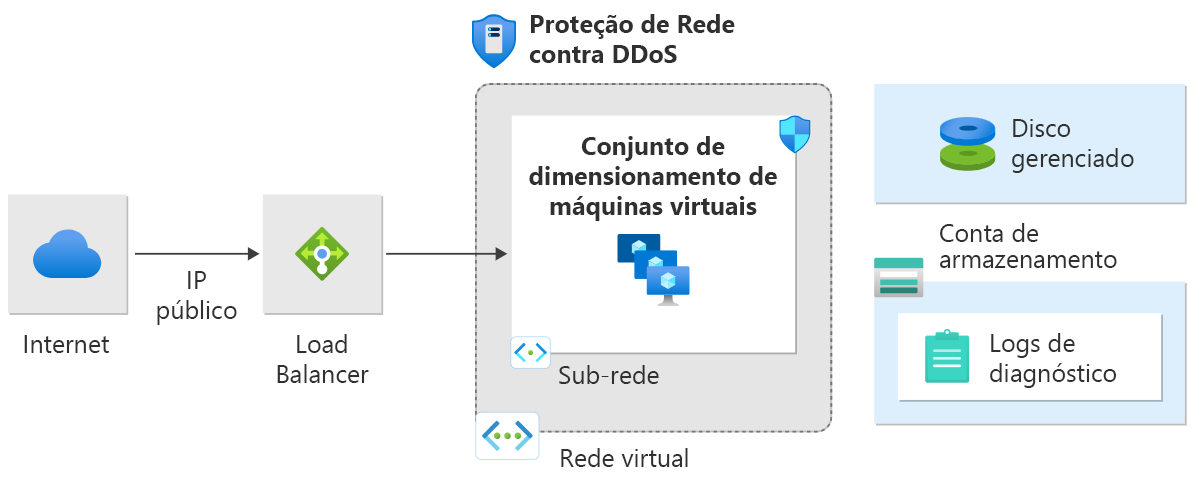

No diagrama a seguir, a Proteção de Rede DDoS está habilitada na rede virtual do balanceador de carga do Azure (internet) que tem o IP público associado a ele.

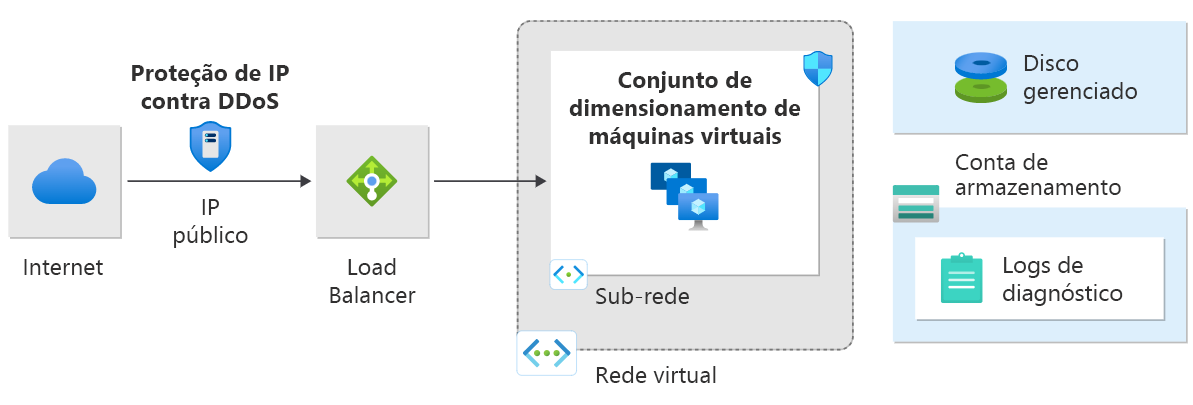

No diagrama a seguir, a Proteção IP contra DDoS está habilitada no endereço IP público frontend de um balanceador de carga público.

Azure DDoS Protection Adaptive Tuning

Cada aplicativo do Azure tem seu próprio padrão de tráfego, que é exclusivo como uma impressão digital humana. Na proteção contra DDoS, o processo é detetar o ataque e, em seguida, parar o ataque. A Proteção contra DDoS usa um algoritmo proprietário de aprendizado de máquina, que identifica o padrão de tráfego (impressão digital) para seu aplicativo e usa esse padrão para criar um perfil de tráfego de aplicativo.

Caso este aplicativo comece a receber tráfego fora do intervalo padrão, o limite superior da política de mitigação da Proteção contra DDoS é aumentado para suportar o que pode ser um aumento sazonal.

Se alguém estiver tentando DDoS seu aplicativo, o tráfego continuará a crescer. Nesse ponto, a Proteção contra DDoS dispara alertas, porque algo parece anômalo com o tráfego. O tráfego de entrada para o aplicativo será inspecionado em tempo real para testar pacotes válidos. Os pacotes inválidos serão descartados para que não afetem a disponibilidade e o desempenho do seu aplicativo.

Métricas de proteção contra DDoS

No exemplo anterior, logo após a deteção de um ataque, a Proteção contra DDoS envia notificações usando métricas do Azure Monitor e quaisquer alertas de proteção contra DDoS. Você deve analisar o ataque usando os dados que foram registrados durante esse ataque. Você pode usar o Microsoft Sentinel, ferramentas SIEM de parceiros, logs do Azure Monitor e outros serviços de diagnóstico para essa finalidade. Os dados registados são conservados durante 30 dias.

Teste sua proteção contra DDoS

Testar e validar são cruciais para entender como um sistema se comportará durante um ataque DDoS. Os clientes do Azure podem usar nossos parceiros de teste aprovados para testar o desempenho de seus serviços protegidos durante um ataque DDoS:

- BreakingPoint Cloud: um gerador de tráfego de autoatendimento onde seus clientes podem gerar tráfego contra endpoints públicos habilitados para Proteção contra DDoS para simulações.

- Botão Vermelho: trabalhe com uma equipe dedicada de especialistas para simular cenários de ataque DDoS do mundo real em um ambiente controlado.

- RedWolf um provedor de testes de DDoS guiado ou self-service com controle em tempo real.

Você pode usar simuladores de ataque para:

Valide se os seus principais serviços estão protegidos durante um ataque DDoS.

Pratique sua resposta a incidentes a um ataque DDoS.

Ajude a treinar seu pessoal de segurança.

Pode encontrar mais informações sobre estes serviços consultando as ligações de referência na unidade de resumo.