Quando usar o Azure Private Link

Você sabe o que é Private Link e como ele funciona. Agora você precisa de alguns critérios para ajudá-lo a avaliar se o Private Link é uma escolha adequada para sua empresa. Para ajudá-lo a tomar uma decisão, vamos considerar os seguintes objetivos:

- Trazendo os serviços PaaS do Azure para sua rede virtual

- Proteger o tráfego entre a rede da sua empresa e a nuvem do Azure

- Eliminando a exposição à Internet para serviços PaaS

- Aceder a recursos de PaaS do Azure através de redes

- Reduzir o risco de exfiltração de dados

- Oferecer aos clientes acesso privado aos serviços do Azure criados pela empresa

Como parte de sua avaliação do Link Privado do Azure, você sabe que a Contoso tem várias dessas metas. Leia as seções correspondentes para obter mais detalhes.

Trazendo os serviços PaaS do Azure para sua rede virtual

Dependendo do recurso e de como ele está configurado, conectar-se aos serviços PaaS do Azure pode ser complicado. O Private Link reduz essa complexidade fazendo com que os serviços do Azure pareçam ser apenas mais um nó na sua rede virtual do Azure. Com um recurso Private Link agora efetivamente parte de sua rede virtual, os clientes podem usar um FQDN relativamente simples para fazer a conexão.

Proteger o tráfego entre a rede da sua empresa e a nuvem do Azure

Aqui está um dos paradoxos da computação em nuvem: para uma máquina virtual baseada em nuvem acessar um serviço no mesmo provedor de nuvem, a conexão e o tráfego devem sair da nuvem. Ou seja, embora os endpoints estejam localizados na nuvem, o tráfego deve viajar pela internet.

Infelizmente, uma vez que o tráfego sai da nuvem, torna-se "público" e em risco. Há uma longa lista de explorações potenciais que atores nefastos podem usar para roubar, monitorar ou corromper esse tráfego.

O Private Link elimina esse risco redirecionando o tráfego para que ele não atravesse a internet. Em vez disso, todo o tráfego entre sua rede virtual e um recurso de Link Privado percorre o backbone seguro e privado do Azure da Microsoft.

Eliminando a exposição à Internet para serviços PaaS

A maioria dos recursos de PaaS do Azure está voltada para a Internet. Esses recursos têm, por padrão, um ponto de extremidade público que oferece um endereço IP público para que os clientes possam se conectar ao recurso via Internet.

O ponto de extremidade público expõe o recurso à internet, que é por design. No entanto, esse endpoint também pode atuar como um ponto de ataque para hackers black-hat que buscam uma maneira de se infiltrar ou interromper o serviço.

O Private Link não faz nada para impedir tais ataques. No entanto, depois de criar um Ponto de Extremidade Privado e mapeá-lo para o recurso do Azure, você não precisará mais do ponto de extremidade público do recurso. Felizmente, você pode configurar o recurso para desativar seu ponto de extremidade público para que ele não apresente mais uma superfície de ataque à Internet.

Aceder a recursos de PaaS do Azure através de redes

As configurações de rede raramente consistem em uma única rede virtual. A maioria das redes também inclui um ou ambos os seguintes itens:

Uma ou mais redes emparelhadas conectadas por meio do emparelhamento da Rede Virtual do Azure.

Uma ou mais redes locais conectadas via emparelhamento privado da Rota Expressa ou por meio de um túnel VPN.

Sem o Private Link, essas redes devem criar suas próprias conexões com um recurso específico do Azure. Essas conexões geralmente exigem a internet pública. Isso muda quando o Ponto de Extremidade Privado mapeia o recurso do Azure para um endereço IP privado em sua rede virtual. Agora, todas as suas redes emparelhadas podem se conectar ao recurso Private Link diretamente, sem qualquer outra configuração.

Reduzir o risco de exfiltração de dados

Suponha que uma máquina virtual em sua rede esteja conectada a um serviço do Azure. Muitas vezes, é possível para um usuário na máquina virtual acessar vários recursos no serviço do Azure. Por exemplo, se o serviço for o Armazenamento do Azure, um usuário poderá acessar vários blobs, tabelas, arquivos e assim por diante.

Agora suponha que o usuário é um infiltrado malicioso que assumiu o controle da máquina virtual. Nesse cenário, o usuário pode mover dados de um recurso para outro que ele controla.

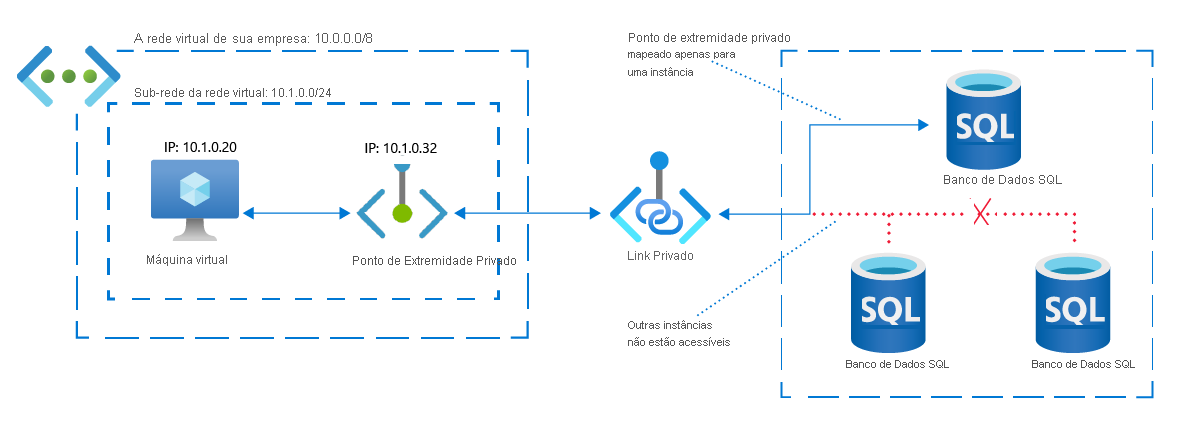

Este cenário é um exemplo de exfiltração de dados. O Private Link reduz o risco de exfiltração de dados mapeando um Ponto de Extremidade Privado para uma única instância de um recurso do Azure. Um invasor ainda pode exibir os dados, mas não tem como copiá-los ou movê-los para outro recurso.

Oferecer aos clientes acesso privado aos serviços do Azure criados pela empresa

Suponha que sua empresa crie serviços personalizados do Azure. Quem consome esses serviços? Pode ser qualquer pessoa na seguinte lista:

- Pessoas que compram os seus produtos.

- Fornecedores ou vendedores da empresa.

- Os colaboradores da sua empresa.

Você pode dizer que cada consumidor na lista acima é um cliente do seu serviço.

Há uma excelente chance de que os dados acessados e criados por esses clientes sejam tão importantes quanto os dados da sua empresa. Assim, os dados do seu cliente merecem o mesmo nível de privacidade e segurança que os dados da sua empresa.

Se você acredita que o Private Link é a escolha certa para proteger os dados da sua empresa, então você deseja estender esse modelo de segurança para seus serviços personalizados do Azure. Ao colocar seus serviços personalizados atrás do Balanceador de Carga Padrão do Azure, você pode usar o Serviço de Link Privado para permitir que os clientes acessem seu serviço usando o Ponto de Extremidade Privado.

Imagine a satisfação do seu departamento de marketing quando lhe diz que agora pode oferecer aos clientes acesso privado e seguro aos seus serviços personalizados do Azure.