Classificar e proteger informações confidenciais

Um dos principais elementos da estrutura do Microsoft Defender for Cloud Apps é proteger suas informações confidenciais. Sensibilidade é uma frase subjetiva, pois pode variar de uma organização para outra.

Aqui, você entenderá como encontrar quais aplicativos estão acessando seus dados, como classificar quais informações são confidenciais, como protegê-las contra acesso ilegal e como monitorar e relatar sobre a integridade geral do seu ambiente.

O que é Proteção de Informações?

Um funcionário pode acidentalmente carregar um arquivo no local errado. Ou eles podem enviar informações confidenciais para alguém que não deveria ter. Como resultado, as informações podem ser perdidas ou disponibilizadas para a pessoa errada. Qualquer informação perdida ou exposta de forma incorreta pode ter sérias consequências jurídicas, financeiras ou de reputação para sua organização. A informação é vital para qualquer organização moderna, e você deseja garantir que ela esteja protegida o tempo todo.

Para ajudar você, o Microsoft Defender for Cloud Apps se integra nativamente à Proteção de Informações do Azure, um serviço baseado em nuvem que ajuda a classificar e proteger arquivos e e-mails em sua organização.

Observação

Você deve habilitar o conector de aplicativo para Microsoft 365 para aproveitar as vantagens da Proteção de Informações do Azure

Você aplica a proteção de informações com o Microsoft Defender for Cloud Apps através de fases:

Fase 1: descobrir dados

Durante essa fase, você garante que os aplicativos estão conectados ao Microsoft Defender for Cloud Apps para que ele possa verificar e classificar dados e, em seguida, aplicar políticas e controles. Você pode fazer isso de duas maneiras diferentes: usar um conector de aplicativo ou usar o Controle de Aplicativo de Acesso Condicional.

Fase 2: classificar informações confidenciais

Nesta fase, você fará o seguinte:

Decida o que é considerado confidencial no contexto da sua organização. O Microsoft Defender for Cloud Apps inclui mais de 100 tipos de informações confidenciais predefinidos e rótulos padrão na Proteção de Informações do Azure. Os tipos e etiquetas de informações confidenciais definem como processar, por exemplo, números de passaporte e números de identidade nacionais/regionais. Você também pode usar rótulos padrão na Proteção de Informações do Azure. Esses rótulos serão usados pelo Microsoft Defender for Cloud Apps durante a verificação para classificar as informações. Os rótulos são:

- Pessoal: dados apenas para uso pessoal e não comercial.

- Público: dados que podem ser partilhados para consumo público, como cartazes de marketing e mensagens de blogue.

- Geral: dados que não podem ser compartilhados para consumo público, mas podem ser compartilhados com parceiros externos. Por exemplo, cronogramas de projeto e organogramas.

- Confidencial: dados que podem prejudicar a organização se forem compartilhados com pessoas não autorizadas. Por exemplo, dados e previsões da conta de vendas.

- Altamente confidencial: dados muito confidenciais que causarão sérios danos se compartilhados com pessoas não autorizadas. Por exemplo, detalhes do cliente, senhas e código-fonte.

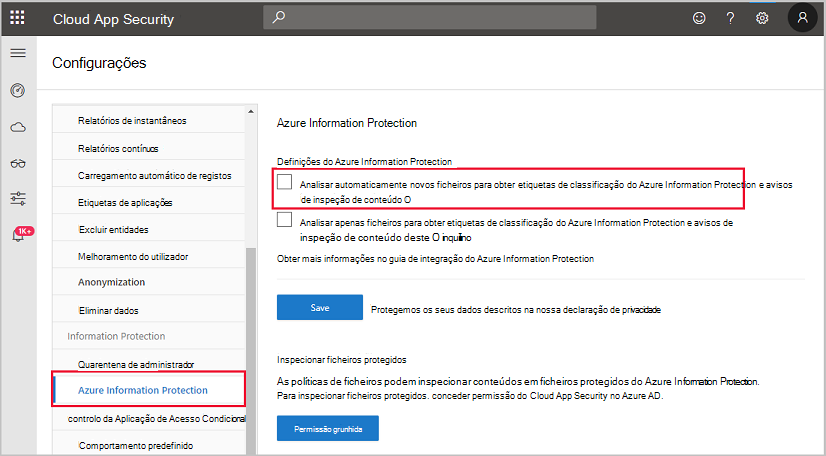

Habilite a integração da Proteção de Informações do Azure no Microsoft Defender for Cloud Apps selecionando Verificar automaticamente novos arquivos para rótulos de classificação da Proteção de Informações do Azure no painel Configurações:

Fase 3: proteger os dados

Existem diferentes tipos de políticas que você pode criar para detectar informações confidenciais e agir de acordo. Por exemplo, você pode criar uma política de Arquivo para verificar o conteúdo dos arquivos em seus aplicativos em tempo real e os dados em repouso. As políticas de arquivo permitem aplicar ações de controle. Você pode então automaticamente:

- Acione alertas e notificações por email.

- Altere o acesso de compartilhamento para arquivos.

- Arquivos em quarentena.

- Remova as permissões de arquivo ou pasta.

- Mova os arquivos para uma pasta de lixo.

Para criar uma política de arquivo

Abrir o Microsoft Defender for Cloud Apps

Selecione o painel de Controle

Selecionar Políticas > Criar política

Selecione a Política de arquivo

Quando o formulário aparecer, você preencherá os seguintes campos:

Campo Descrição Gravidade da política Define a importância da política e se pretende acionar uma notificação. A gravidade da política pode ser personalizada para identificar rapidamente o risco associado a uma correspondência de política. Categoria Esta é uma etiqueta informativa que atribui à política para ajudar a localizá-la mais tarde. Por padrão, para Políticas de arquivo são DLP. Criar um filtro para os ficheiros em que esta política irá agir É utilizado para decidir quais as aplicações que irão acionar a política. Idealmente, esta definição deve ser o mais estreita possível para evitar falsos positivos. Inscrever-se em (1º) Selecione as aplicações detetadas que irão acionar a política. Existem duas opções: · Todos os ficheiros excluindo as pastas selecionadas: para aplicar a política a todos os ficheiros. · Pastas selecionadas: para aplicar a política a aplicações como o Box, SharePoint, OneDrive e Dropbox. Candidatar-se a (2º) Selecione os utilizadores e grupos que devem ser incluídos nesta política. Existem três opções: · Todos os proprietários de ficheiros · Proprietários de ficheiros de grupos de utilizadores selecionados · Todos os proprietários de ficheiros, excluindo os grupos selecionados Método de inspeção de conteúdo Selecione como pretende que os ficheiros sejam inspecionados. Existem duas opções: · DLP incorporado · Os Serviços de Classificação de Dados (DCS) da Microsoft recomendam o DCS, uma vez que isto lhe permitirá utilizar uma experiência de etiquetagem unificada no Microsoft 365, no Azure Information Protection e no Microsoft Defender for Cloud Apps. Governança Selecione as ações de governação que pretende que o Microsoft Defender para Cloud Apps execute quando for detetada uma correspondência. Quando terminar, selecione Criar para criar sua política de arquivos.

Fase 4: monitorar e relatar

Verifique seu painel para monitorar alertas e a integridade geral de seu ambiente. Por exemplo, para analisar alertas relacionados a arquivos, vá para o painel Alertas e selecione DLP no campo Categoria.

Você pode investigar um alerta relacionado ao arquivo para entender melhor o que fez com que ele fosse disparado. Ou você pode descartar um alerta que pode ser ignorado. Você também pode exportar seus alertas para um arquivo CSV para análise posterior.