Detectar ameaças

Quando você entende como proteger os dados contra exposição acidental, a próxima coisa a ser considerada, e um dos elementos da estrutura do Defender para Aplicativos na Nuvem, é proteger contra ameaças cibernéticas e anomalias.

O Microsoft Defender para Aplicativos na Nuvem inclui políticas de detecção de anomalias imediatas que usam a análise comportamental de usuários e entidades (UEBA) e aprendizado de máquina para fornecer a detecção avançada de ameaças no seu ambiente de nuvem. É importante ter em atenção que as deteções de anomalias não sãondeterministas por natureza. Essas detecções só são acionadas quando há comportamento que foge da norma.

Embora as políticas de detecção de anomalias sejam habilitadas automaticamente, o Microsoft Defender para Aplicativos na Nuvem passa os sete primeiros dias aprendendo sobre seu ambiente. Ele analisa os endereços IP, dispositivos e locais que seus usuários acessam, identifica quais aplicativos e serviços eles usam e calcula a pontuação de risco de todas essas atividades. Este processo contribui para a linha de base, com a qual seu ambiente e quaisquer alertas são comparados. As políticas de detecção também usam aprendizado de máquina para criar o perfil de seus usuários. Se o Microsoft Defender para Aplicativos na Nuvem reconhecer seus usuários e seus padrões de login normais, ele poderá ajudar a reduzir alertas falsos positivos.

As anomalias são detectadas verificando a atividade do usuário e avaliando o risco. O risco é avaliado observando-se mais de 30 indicadores diferentes, agrupados nos seguintes fatores de risco:

- Endereço IP arriscado

- Falhas de login

- Atividade administrativa

- Contas inativas

- Localização

- Viagem impossivel

- Dispositivo e agente de usuário

- Taxa de atividade

O Microsoft Defender para Aplicativos na Nuvem analisa todas as sessões do usuário na sua nuvem e o alerta quando algo acontece diferente da linha de base da sua organização ou da atividade regular do usuário.

Visão geral da política de detecção de anomalias

As políticas de detecção de anomalias do Microsoft Defender para Aplicativos na Nuvem são configuradas para detectar uma variedade de problemas de segurança. Os mais populares são:

- Viagem impossivel. Atividades do mesmo usuário em locais diferentes em um período mais curto do que o tempo de viagem esperado entre os dois locais.

- Atividade de países pouco frequentes. Atividade a partir de uma localização que não foi visitada recentemente ou nunca visitada pelo utilizador ou por qualquer utilizador na organização.

- Detecção de malware. Verifica arquivos em seus aplicativos de nuvem e executa arquivos suspeitos por meio do mecanismo de inteligência de ameaças da Microsoft para determinar se eles estão associados a malware conhecido.

- Atividade de ransomware. Uploads de arquivos para a nuvem que podem estar infectados com ransomware.

- Atividade de endereços IP suspeitos. Atividade de um endereço IP que foi identificado como arriscado pelo Microsoft Threat Intelligence.

- Encaminhamento suspeito de caixa de entrada. Detecta regras de encaminhamento de caixas de entrada suspeitas definidas na caixa de entrada de um usuário.

- Atividades incomuns de download de vários arquivos. Detecta várias atividades de download de arquivo em uma única sessão em relação à linha de base aprendida, o que pode indicar uma tentativa de violação.

- Atividades administrativas incomuns. Detecta várias atividades administrativas em uma única sessão em relação à linha de base aprendida, o que pode indicar uma tentativa de violação.

Configure uma política de detecção de anomalias

Agora que você aprendeu sobre as políticas de detecção de anomalias, vamos configurar uma política de detecção de anomalias para que você possa ver as etapas para instalá-la e configurá-la para seu ambiente. Uma política de detecção de anomalias de descoberta procura aumentos incomuns no uso de aplicativos em nuvem. Ele observa aumentos nos dados baixados, dados carregados, transações e usuários para cada aplicativo em nuvem. Em seguida, cada aumento é comparado à linha de base do aplicativo. Os aumentos mais extremos acionam alertas de segurança.

Você pode definir filtros para personalizar o modo como monitora o uso do aplicativo. Os filtros incluem um filtro de aplicativo, visualizações de dados selecionadas e uma data de início selecionada. Você também pode definir a sensibilidade, o que permite definir quantos alertas a política deve acionar.

Ajustar as políticas de detecção de anomalias para supressão ou surgimento de alertas

Embora as detecções de anomalias só sejam acionadas quando algo acontece fora do normal, elas ainda são suscetíveis a falsos positivos. Muitos falsos positivos podem levar à fadiga do alerta e você corre o risco de perder os alertas importantes no ruído. Para ajudar a evitar ruídos de alertas, pode ajustar a lógica de deteção em cada política para incluir diferentes níveis de supressão para resolver cenários que podem acionar falsos positivos, como atividades de VPN.

Ao criar ou editar uma política de detecção de anomalias, você determina sua sensibilidade de acordo com o tipo de cobertura necessária. Uma sensibilidade mais alta usa algoritmos lógicos de detecção mais rígidos. Isso permite que você adapte suas estratégias de detecção para cada política.

Antes de ajustar suas políticas, é útil entender as opções para suprimir um alerta. Existem três tipos de supressão:

| Tipo de supressão | Descrição |

|---|---|

| Sistema | Detecções integradas que são sempre suprimidas. |

| Locatário | Atividades comuns com base na atividade anterior do locatário. Por exemplo, suprimir atividades de um ISP anteriormente alertado na sua organização. |

| Usuário | Atividades comuns com base na atividade anterior do usuário específico. Por exemplo, suprimir atividades de uma localização que é normalmente utilizada pelo utilizador. |

Os níveis de sensibilidade afetam os tipos de supressão de forma diferente:

| Nível de Sensibilidade | Tipos de supressão afetados |

|---|---|

| Baixo | Sistema, Locatário e Usuário |

| Médio | Sistema e Usuário |

| Alto | Apenas sistema |

Você também pode configurar se os alertas de atividade de um país/região pouco frequente, endereços IP anônimos, endereços IP suspeitos e viagens impossíveis devem analisar logins com falha e bem-sucedidos ou apenas logins bem-sucedidos.

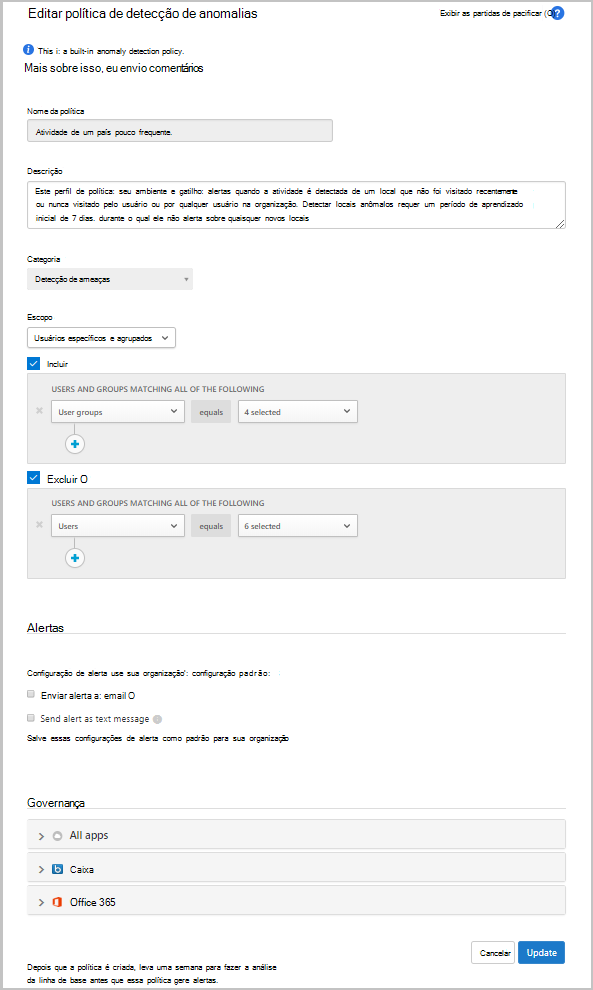

Ajuste a política de escopo de detecção de anomalias para usuários e grupos

Cada política de detecção de anomalias pode ter um escopo independente para que se aplique apenas aos usuários e grupos que você deseja incluir e excluir na política. Por exemplo, pode definir a Atividade da deteção de país/região pouco frequente para ignorar um utilizador específico que viaja frequentemente.

Para definir o escopo de uma política de detecção de anomalias:

Entre no Portal do Microsoft Defender para Aplicativos na Nuvem pelo navegador.

Selecionar Controle>Políticase definir o Tipofiltrar para Política de detecção de anomalias.

Selecione a política que você deseja definir.

Sob Escopo, alterar a lista suspensa da configuração padrão de Todos os usuários e grupos, para Usuários e grupos específicos.

Selecione Incluir para especificar os utilizadores e grupos a quem esta política se aplica. Qualquer usuário ou grupo não selecionado aqui não será considerado uma ameaça nem gerará um alerta.

Selecionar Excluir para especificar os usuários aos quais esta política não se aplica. Qualquer usuário selecionado aqui não será considerado uma ameaça nem gerará um alerta, mesmo se for membro dos grupos selecionados em Incluir.

Quando você tiver concluído as mudanças no escopo, selecione Atualizar comprometer a mudança.