Analise a análise de ameaças

A análise de ameaças é uma solução de inteligência de ameaças de pesquisadores de segurança especializados da Microsoft. Ele foi projetado para ajudar as equipes de segurança a serem o mais eficientes possível enquanto enfrentam ameaças emergentes, como:

- Agentes ativos de ameaças e suas campanhas

- Técnicas de ataque populares e novas

- Vulnerabilidades críticas

- Superfícies de ataque comuns

- Malware prevalente

Assista a este pequeno vídeo para saber mais sobre como a análise de ameaças pode ajudá-lo a rastrear as ameaças mais recentes e detê-las.

Você pode acessar a análise de ameaças no canto superior esquerdo da barra de navegação do portal de segurança do Microsoft 365 ou em um cartão de painel dedicado que mostra as principais ameaças à sua organização, tanto em termos de impacto quanto em termos de exposição.

As ameaças de alto impacto têm o maior potencial de causar danos, enquanto as ameaças de alta exposição são aquelas às quais seus ativos estão mais vulneráveis. Obter visibilidade sobre campanhas ativas ou contínuas e saber o que fazer por meio da análise de ameaças pode ajudar a equipar sua equipe de operações de segurança com decisões informadas.

Com adversários mais sofisticados e novas ameaças surgindo com frequência e predominantemente, é fundamental ser capaz de:

- Identificar e reagir a ameaças emergentes

- Saiba se está atualmente sob ataque

- Avalie o impacto da ameaça aos seus ativos

- Rever a sua resiliência ou exposição às ameaças

- Identificar as ações de mitigação, recuperação ou prevenção que você pode tomar para parar ou conter as ameaças

Cada relatório fornece uma análise de uma ameaça rastreada e orientações abrangentes sobre como se defender contra essa ameaça. Ele também incorpora dados da sua rede, indicando se a ameaça está ativa e se você tem proteções aplicáveis em vigor.

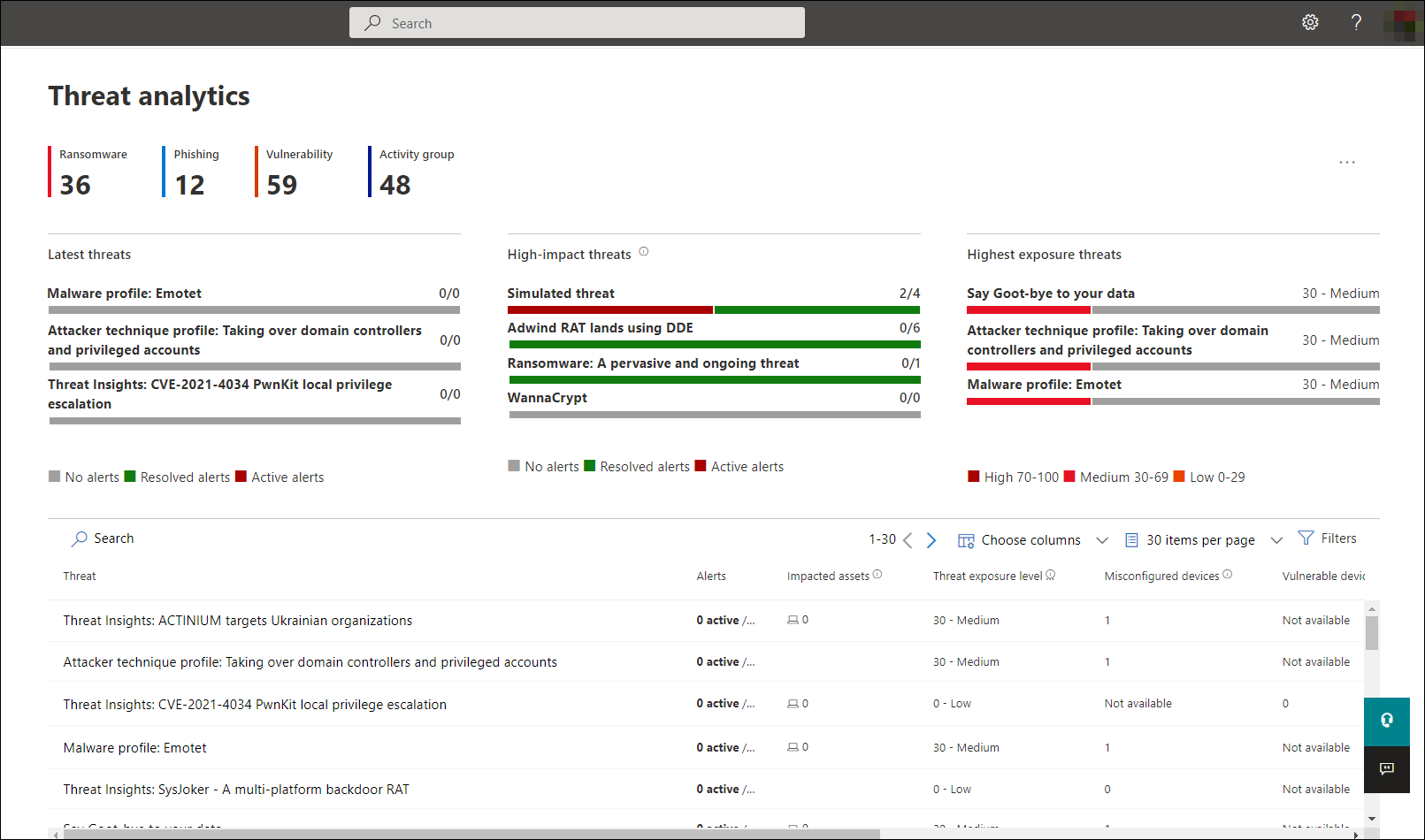

Exibir o painel de análise de ameaças

O painel de análise de ameaças destaca os relatórios mais relevantes para a sua organização. Ele resume as ameaças nas seguintes seções:

- Ameaças mais recentes: lista os relatórios de ameaças publicados ou atualizados mais recentemente, juntamente com o número de alertas ativos e resolvidos.

- Ameaças de alto impacto—lista as ameaças que têm o maior impacto na sua organização. Esta seção lista as ameaças com o maior número de alertas ativos e resolvidos primeiro.

- Maior exposição — lista primeiro as ameaças com os níveis de exposição mais altos. O nível de exposição de uma ameaça é calculado usando duas informações: quão graves são as vulnerabilidades associadas à ameaça e quantos dispositivos em sua organização podem ser explorados por essas vulnerabilidades.

Selecionar uma ameaça no painel exibe o relatório para essa ameaça.

Visualize um relatório de análise de ameaças. Cada relatório de análise de ameaças fornece informações em várias seções:

- Descrição geral

- Relatório de analista

- Incidentes relacionados

- Ativos impactados

- Tentativas de e-mail impedidas

- Exposição e mitigações

Visão geral: compreenda rapidamente a ameaça, avalie seu impacto e analise as defesas

A seção Visão geral fornece uma visualização do relatório detalhado do analista. Ele também fornece gráficos que destacam o impacto da ameaça à sua organização e sua exposição por meio de dispositivos mal configurados e sem patches.

Avalie o impacto na sua organização

Cada relatório inclui gráficos projetados para fornecer informações sobre o impacto organizacional de uma ameaça:

- Incidentes relacionados — fornece uma visão geral do impacto da ameaça rastreada para sua organização com o número de alertas ativos e o número de incidentes ativos aos quais estão associados e a gravidade dos incidentes ativos

- Alertas ao longo do tempo — mostra o número de alertas Ativos e Resolvidos relacionados ao longo do tempo. O número de alertas resolvidos indica a rapidez com que a sua organização responde aos alertas associados a uma ameaça. Idealmente, o gráfico deve mostrar alertas resolvidos dentro de alguns dias.

- Ativos afetados—mostra o número de dispositivos e contas de email (caixas de correio) distintos que atualmente têm pelo menos um alerta ativo associado à ameaça rastreada. Os alertas são acionados para caixas de correio que receberam e-mails de ameaças. Analise as políticas de nível de organização e de usuário para verificar se há substituições que causem a entrega de e-mails de ameaça.

- Tentativas de e-mail impedidas: mostra o número de e-mails dos últimos sete dias que foram bloqueados antes da entrega ou entregues na pasta de lixo eletrônico.

Rever a resiliência e a postura da segurança

Cada relatório inclui gráficos que fornecem uma visão geral de quão resiliente sua organização é contra uma determinada ameaça:

- Status da configuração segura—mostra o número de dispositivos com configurações de segurança configuradas incorretamente. Aplique as configurações de segurança recomendadas para ajudar a mitigar a ameaça. Os dispositivos são considerados seguros se tiverem aplicado todas as configurações rastreadas.

- Status de aplicação de patches de vulnerabilidades — mostra o número de dispositivos vulneráveis. Aplique atualizações ou patches de segurança para resolver vulnerabilidades exploradas pela ameaça.

Exibir relatórios por tags de ameaça

Você pode filtrar a lista de relatórios de ameaças e exibir os relatórios mais relevantes de acordo com uma tag de ameaça específica (categoria) ou um tipo de relatório.

- Tags de ameaça—ajudam você a visualizar os relatórios mais relevantes de acordo com uma categoria de ameaça específica. Por exemplo, todos os relatórios relacionados com ransomware.

- Tipos de relatório—ajudam-no a visualizar os relatórios mais relevantes de acordo com um tipo de relatório específico. Por exemplo, todos os relatórios que abrangem ferramentas e técnicas.

- Filtros—ajudam-no a rever eficientemente a lista de relatórios de ameaças e a filtrar a vista com base numa etiqueta de ameaça ou tipo de relatório específico. Por exemplo, reveja todos os relatórios de ameaças relacionados com a categoria de ransomware ou relatórios de ameaças que abranjam vulnerabilidades.

Como é que isto funciona?

A equipe de Inteligência de Ameaças da Microsoft adicionou tags de ameaça a cada relatório de ameaça:

Quatro tags de ameaça já estão disponíveis:

- Ransomware

- Phishing

- Vulnerabilidade

- Grupo de atividades

As tags de ameaças são apresentadas na parte superior da página de análise de ameaças. Há contadores para o número de relatórios disponíveis em cada tag.

Relatório de analistas: Obtenha informações especializadas de pesquisadores de segurança da Microsoft

Na seção Relatório do analista, leia a redação detalhada do especialista. A maioria dos relatórios fornece descrições detalhadas das cadeias de ataque, incluindo táticas e técnicas mapeadas para a estrutura MITRE ATT&CK, listas exaustivas de recomendações e poderosas orientações de caça a ameaças.

Incidentes relacionados: Visualize e gerencie incidentes relacionados

A guia Incidentes relacionados fornece a lista de todos os incidentes relacionados à ameaça rastreada. Você pode atribuir incidentes ou gerenciar alertas vinculados a cada incidente.

Ativos afetados: obter uma lista de dispositivos e caixas de correio afetados

Um ativo é considerado afetado se for afetado por um alerta ativo não resolvido. A guia Ativos impactados lista os seguintes tipos de ativos afetados:

Dispositivos afetados — pontos de extremidade com alertas não resolvidos do Microsoft Defender for Endpoint. Esses alertas normalmente disparam em avistamentos de indicadores e atividades de ameaças conhecidas.

Caixas de correio afetadas — caixas de correio que receberam mensagens de email que dispararam alertas do Microsoft Defender para Office 365. Embora a maioria das mensagens que disparam alertas normalmente sejam bloqueadas, as políticas de nível de usuário ou organização podem substituir filtros.

Tentativas de e-mail impedidas: Ver e-mails de ameaças bloqueadas ou indesejadas

O Microsoft Defender para Office 365 normalmente bloqueia emails com indicadores de ameaça conhecidos, incluindo links ou anexos mal-intencionados. Em alguns casos, os mecanismos de filtragem proativos que verificam se há conteúdo suspeito enviam e-mails de ameaça para a pasta de lixo eletrônico. Em ambos os casos, as chances de a ameaça lançar código de malware no dispositivo é reduzida.

A guia Tentativas de email impedidas lista todos os emails que foram bloqueados antes da entrega ou enviados para a pasta de lixo eletrônico pelo Microsoft Defender para Office 365.

Exposição e atenuações: Rever a lista de atenuações e o estado dos seus dispositivos

Na seção Exposição e mitigações, revise a lista de recomendações acionáveis específicas que podem ajudá-lo a aumentar a resiliência organizacional contra a ameaça. A lista de mitigações controladas inclui:

- Atualizações de segurança — implantação de atualizações de segurança de software suportadas para vulnerabilidades encontradas em dispositivos integrados

- Configurações de segurança suportadas

- Proteção fornecida na nuvem

- Proteção contra aplicações potencialmente indesejadas (API)

- Proteção em tempo real

As informações de mitigação nesta seção incorporam dados do gerenciamento de ameaças e vulnerabilidades, que também fornecem informações detalhadas de vários links no relatório.

Configurar notificações por e-mail para atualizações de relatórios

Você pode configurar notificações por e-mail que enviarão atualizações sobre relatórios de análise de ameaças.

Para configurar notificações por e-mail para relatórios de análise de ameaças, execute as seguintes etapas:

Selecione Configurações na barra lateral do Microsoft Defender XDR. Selecione Microsoft Defender XDR na lista de configurações.

Escolha Notificações > por e-mail Análise de ameaças e selecione o botão + Criar uma regra de notificação. Um submenu será exibido.

Siga as etapas listadas no submenu. Primeiro, dê um nome à sua nova regra. O campo de descrição é opcional, mas é necessário um nome. Você pode ativar ou desativar a regra usando a caixa de seleção abaixo do campo de descrição.

Nota

Os campos de nome e descrição de uma nova regra de notificação só aceitam letras e números em inglês. Eles não aceitam espaços, traços, sublinhados ou qualquer outra pontuação.

Escolha o tipo de relatórios sobre os quais deseja ser notificado. Você pode escolher entre ser atualizado sobre todos os relatórios recém-publicados ou atualizados, ou apenas os relatórios que têm uma determinada marca ou tipo.

Adicione pelo menos um destinatário para receber os e-mails de notificação. Você também pode usar essa tela para verificar como as notificações serão recebidas, enviando um e-mail de teste.

- Reveja a nova regra. Se houver algo que você gostaria de alterar, selecione o botão Editar no final de cada subseção. Quando a revisão estiver concluída, selecione o botão Criar regra.

A nova regra foi criada com êxito. Selecione o botão Concluído para concluir o processo e fechar o submenu. Sua nova regra agora aparecerá na lista de notificações por e-mail de análise de ameaças.