Gerenciar e investigar alertas

Gerenciar alertas de investigação

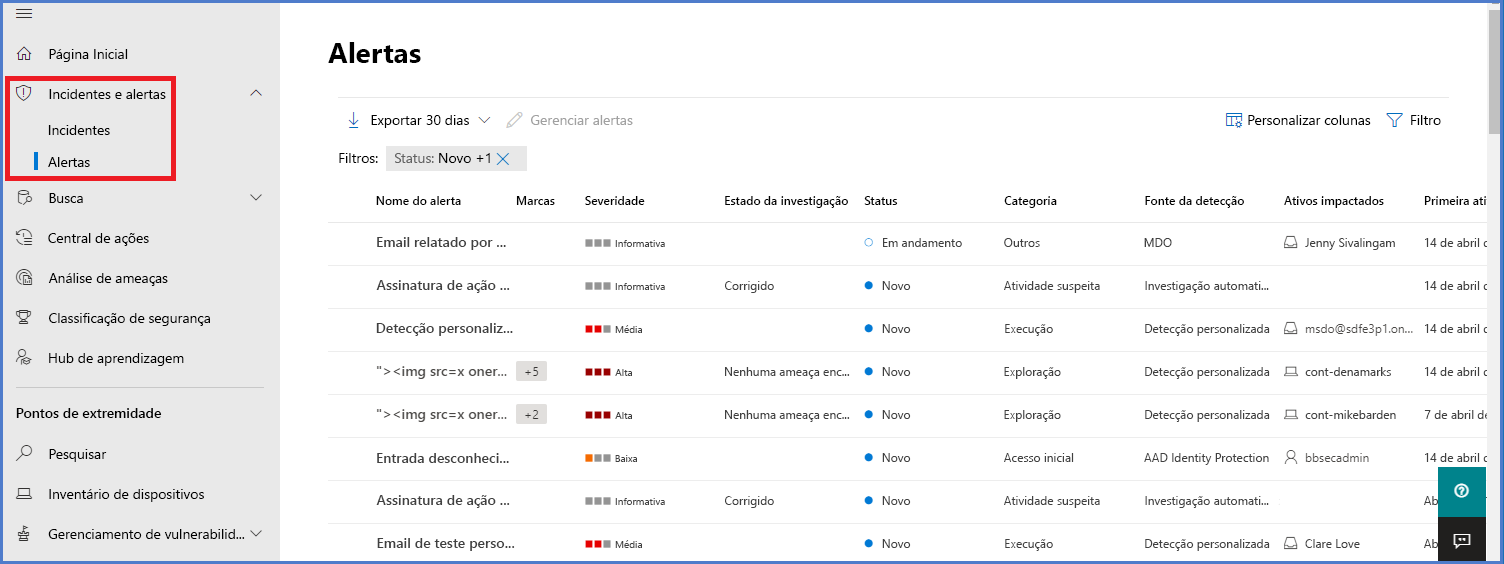

Você pode gerenciar alertas selecionando um alerta na fila Alertas ou na guia Alertas da página Dispositivo para um dispositivo individual. A seleção de um alerta em qualquer um desses locais exibe o painel Gerenciamento de alertas.

Gestão de alertas

Você pode exibir e definir metadados sobre a visualização do alerta ou a página Detalhes do alerta.

Os campos de metadados incluem e as ações incluem:

Gravidade

Alto (Vermelho) - Alertas comumente vistos associados a ameaças persistentes avançadas (APT). Estes alertas indicam um risco elevado devido à gravidade dos danos que podem infligir aos dispositivos. Os exemplos incluem atividades de ferramentas de roubo de credenciais, atividades de ransomware não associadas a nenhum grupo, adulteração de sensores de segurança ou quaisquer atividades maliciosas indicativas de um adversário humano.

Médio (laranja) - Alertas de deteção de ponto final e comportamentos de resposta pós-violação que podem fazer parte de uma ameaça persistente avançada (APT). Isso inclui comportamentos observados típicos de estágios de ataque, alteração anômala do registro, execução de arquivos suspeitos e assim por diante. Embora alguns possam fazer parte de testes de segurança interna, requer investigação, pois também pode fazer parte de um ataque avançado.

Baixo (Amarelo) - Alertas sobre ameaças associadas a malware prevalente. Por exemplo, ferramentas de hacking, ferramentas de hack não malware, como executar comandos de exploração, limpar logs, etc., muitas vezes não indicam uma ameaça avançada visando a organização. Ele também pode vir de um teste de ferramenta de segurança isolado por um usuário em sua organização.

Informativo (Cinzento) - Alertas que podem não ser considerados prejudiciais para a rede, mas que podem sensibilizar a segurança organizacional para potenciais problemas de segurança.

As gravidades de alerta do Microsoft Defender Antivírus (Microsoft Defender AV) e do Defender for Endpoint são diferentes porque representam escopos diferentes. A gravidade da ameaça do Microsoft Defender AV representa a gravidade absoluta da ameaça detetada (malware) e é atribuída com base no risco potencial para o dispositivo individual se infetado.

A gravidade do alerta do Defender for Endpoint representa a gravidade do comportamento detetado, o risco real para o dispositivo e, mais importante, o risco potencial para a organização.

Assim, por exemplo:

A gravidade de um alerta do Defender for Endpoint sobre uma ameaça detetada pelo Microsoft Defender AV que foi impedida e não infetou o dispositivo é categorizada como "Informativa" porque não houve danos reais.

Um alerta sobre um malware comercial foi detetado durante a execução, mas bloqueado e corrigido pelo Microsoft Defender AV, é categorizado como "Baixo" porque pode ter causado algum dano ao dispositivo individual, mas não representa nenhuma ameaça organizacional.

Um alerta sobre malware detetado durante a execução que pode representar uma ameaça não apenas para o dispositivo individual, mas para a organização, independentemente de ter sido eventualmente bloqueado, pode ser classificado como "Médio" ou "Alto".

Os alertas comportamentais suspeitos, que não foram bloqueados ou corrigidos, serão classificados como "Baixo", "Médio" ou "Alto" seguindo as mesmas considerações de ameaça organizacional.

Categorias

As categorias de alerta alinham-se estreitamente com as táticas e técnicas de ataque na matriz MITRE ATT&CK Enterprise.

Nota

As categorias de alerta também incluem itens (como Unwanted Software) que não fazem parte das matrizes ATT&CK.

As categorias são:

Recolha - Localização e recolha de dados para exfiltração

Comando e controlo - Ligação à infraestrutura de rede controlada por atacantes para retransmitir dados ou receber comandos

Acesso a credenciais - Obtenção de credenciais válidas para ampliar o controle sobre dispositivos e outros recursos na rede

Evasão de defesa - Evitar controles de segurança, por exemplo, desativando aplicativos de segurança, excluindo implantes e executando rootkits

Descoberta - Coleta de informações sobre dispositivos e recursos importantes, como computadores administradores, controladores de domínio e servidores de arquivos

Execução - Lançamento de ferramentas invasoras e códigos maliciosos, incluindo RATs e backdoors

Exfiltração - Extração de dados da rede para um local externo, controlado por invasores

Exploit - Código de exploração e possível atividade de exploração

Acesso inicial - Obter entrada inicial na rede de destino, geralmente envolvendo adivinhação de senha, exploits ou e-mails de phishing

Movimento lateral - Movendo-se entre dispositivos na rede de destino para alcançar recursos críticos ou ganhar persistência de rede

Malware - Backdoors, trojans e outros tipos de código malicioso

Persistência - Criação de pontos de extensibilidade de inicialização automática (ASEPs) para permanecer ativo e sobreviver às reinicializações do sistema

Escalonamento de privilégios - Obter níveis de permissão mais altos para o código executando-o no contexto de um processo ou conta privilegiada

Ransomware - Malware que encripta ficheiros e extorque pagamentos para restaurar o acesso

Atividade suspeita - Atividade atípica que pode ser atividade de malware ou parte de um ataque

Software indesejado - Aplicações de baixa reputação e aplicações que afetam a produtividade e a experiência do utilizador; detetadas como aplicações potencialmente indesejadas (APIs)

Ligação a outro incidente

Você pode criar um novo incidente a partir do alerta ou vincular a um incidente existente.

Atribuir alertas

Se um alerta ainda não estiver atribuído, você poderá selecionar Atribuir a mim para atribuir o alerta a si mesmo.

Suprimir alertas

Pode haver cenários em que você precise suprimir alertas de aparecer na Central de Segurança do Microsoft Defender. O Defender for Endpoint permite criar regras de supressão para alertas específicos que são conhecidos por serem inócuos, como ferramentas ou processos conhecidos em sua organização.

As regras de supressão podem ser criadas a partir de um alerta existente. Eles podem ser desativados e reativados, se necessário.

Quando uma regra de supressão é criada, ela entra em vigor a partir do momento em que a regra é criada. A regra não afetará os alertas existentes já na fila antes da criação da regra. A regra só será aplicada a alertas que satisfaçam as condições definidas após a criação da regra.

Há dois contextos para uma regra de supressão que você pode escolher:

Suprimir alerta neste dispositivo

Suprimir alerta na minha organização

O contexto da regra permite adaptar o que é exibido no portal e garantir que apenas alertas de segurança reais sejam exibidos no portal.

Alterar o estado de um alerta

Você pode categorizar os alertas como Novos, Em andamento ou Resolvidos alterando seu status à medida que a investigação progride. Isso ajuda você a organizar e gerenciar como sua equipe pode responder a alertas.

Por exemplo, um líder de equipe pode revisar todos os alertas Novos e decidir atribuí-los à fila Em andamento para análise posterior.

Como alternativa, o líder da equipe pode atribuir o alerta à fila Resolvido se souber que o alerta é benigno, proveniente de um dispositivo irrelevante (como um pertencente a um administrador de segurança) ou está sendo tratado por meio de um alerta anterior.

Classificação de alerta

Você pode optar por não definir uma classificação ou especificar se um alerta é um alerta verdadeiro ou falso. É importante fornecer a classificação de verdadeiro positivo/falso positivo porque é usado para monitorar a qualidade do alerta e tornar os alertas mais precisos. O campo "determinação" define fidelidade extra para uma classificação "verdadeiramente positiva".

Adicionar comentários e visualizar o histórico de um alerta

Você pode adicionar comentários e exibir eventos históricos sobre um alerta para ver as alterações anteriores feitas no alerta. Sempre que uma alteração ou comentário é feito em um alerta, ele é registrado na seção Comentários e histórico. Os comentários adicionados aparecem instantaneamente no painel.

Investigação de alertas

Investigue os alertas que estão a afetar a sua rede, compreenda o que significam e como resolvê-los.

Selecione um alerta na fila de alertas para ir para a página de alerta. Esta vista contém o título do alerta, os ativos afetados, o painel lateral de detalhes e a história do alerta.

Na página de alerta, comece a investigação selecionando os ativos afetados ou qualquer uma das entidades na exibição da árvore de histórias de alerta. O painel de detalhes é preenchido automaticamente com mais informações sobre o que você selecionou.

Investigar usando a história de alerta

A história de alerta detalha por que o alerta foi acionado, eventos relacionados que aconteceram antes e depois e outras entidades relacionadas.

As entidades são clicáveis e todas as entidades que não são um alerta podem ser expandidas usando o ícone de expansão no lado direito do cartão dessa entidade. A entidade em foco será indicada por uma faixa azul no lado esquerdo do cartão dessa entidade, com o alerta no título em foco em um primeiro momento.

A seleção de uma entidade alterna o contexto do painel de detalhes para essa entidade e permitirá que você revise mais informações e gerencie essa entidade. Selecionando ... à direita do cartão de entidade revela todas as ações disponíveis para essa entidade. Essas mesmas ações aparecem no painel de detalhes quando essa entidade está em foco.

Agir a partir do painel de detalhes

Depois de selecionar uma entidade de interesse, o painel de detalhes muda para exibir informações sobre o tipo de entidade selecionada, informações históricas quando estiverem disponíveis e oferecer controles para executar ações sobre essa entidade diretamente na página de alerta.

Quando terminar de investigar, volte para o alerta com o qual você começou, marque o status do alerta como Resolvido e classifique-o como Alerta falso ou Alerta verdadeiro. A classificação de alertas ajuda a ajustar esse recurso para fornecer mais alertas verdadeiros e menos alertas falsos.

Se você classificá-lo como um alerta verdadeiro, também poderá selecionar uma determinação.

Se você estiver enfrentando um alerta falso com um aplicativo de linha de negócios, crie uma regra de supressão para evitar esse tipo de alerta no futuro.