Planejar padrões de segurança

Gerenciar a segurança pode ser difícil com ataques comuns relacionados à identidade, como spray de senha, reprodução e phishing, se tornando cada vez mais populares. Os padrões de segurança fornecem configurações padrão seguras que a Microsoft gerencia em nome das organizações para manter os clientes seguros até que as organizações estejam prontas para gerenciar sua própria história de segurança de identidade. Os padrões de segurança fornecem configurações de segurança pré-configuradas, como:

Exigir que todos os usuários se registrem para autenticação multifator.

Exigir que os administradores executem a autenticação multifator.

Bloqueio de protocolos de autenticação herdados.

Exigir que os usuários executem autenticação multifator quando necessário.

Proteger atividades privilegiadas, como o acesso ao portal do Azure.

Disponibilidade

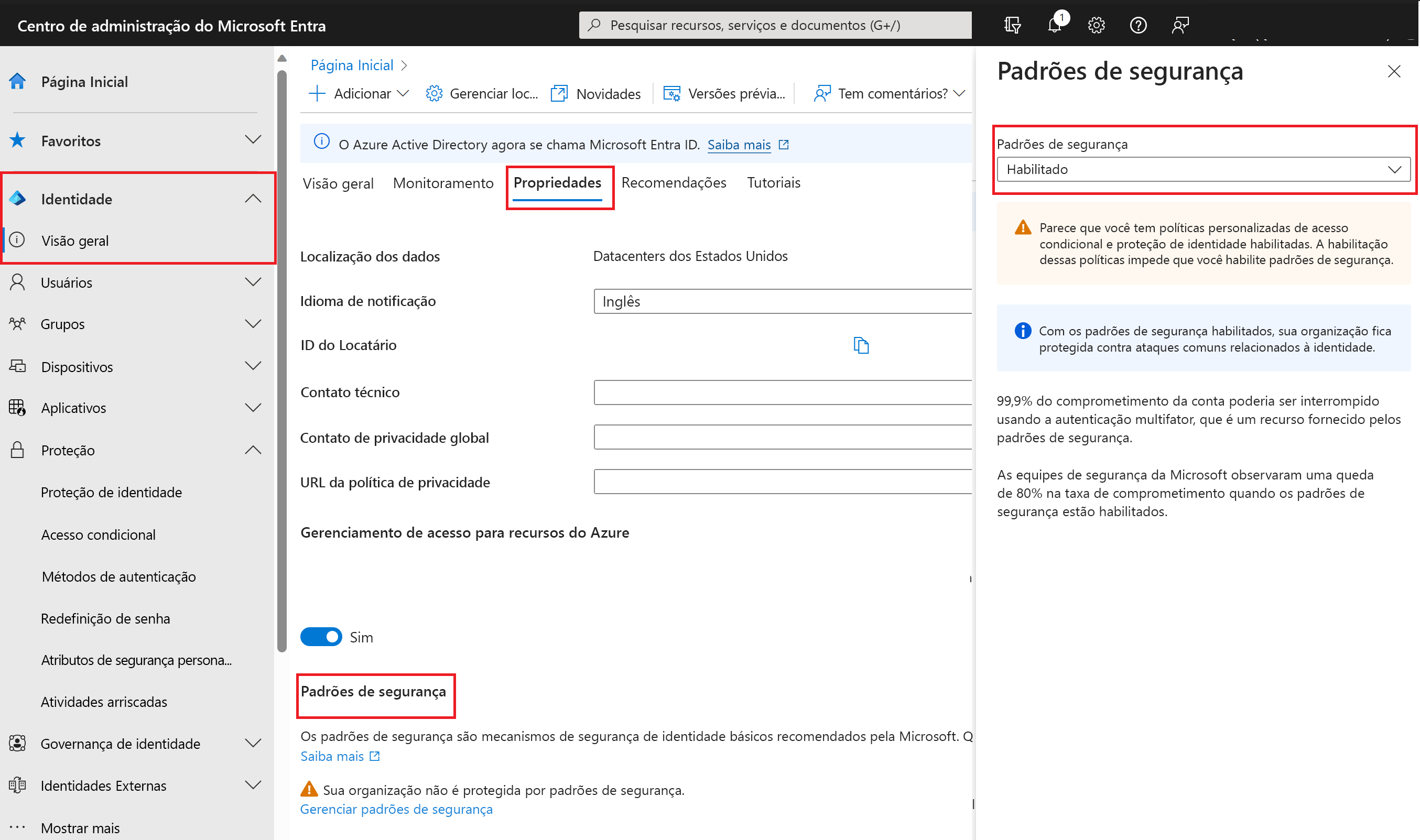

Os padrões de segurança da Microsoft estão disponíveis para todos. O objetivo é garantir que todas as organizações tenham um nível básico de segurança habilitado sem custo extra. Você ativa os padrões de segurança no portal do Azure. Se o seu inquilino tiver sido criado em ou após 22 de outubro de 2019, é possível que os padrões de segurança já estejam habilitados no seu locatário. Para proteger todos os nossos usuários, o recurso de padrões de segurança está sendo implementado para todos os novos locatários criados.

A quem se destina?

| Quem deve usar os padrões de segurança? | Quem não deve usar padrões de segurança? |

|---|---|

| Organizações que querem aumentar a sua postura de segurança, mas não sabem como ou por onde começar | Organizações que atualmente usam políticas de Acesso Condicional para reunir sinais, tomar decisões e aplicar políticas organizacionais |

| Organizações que utilizam o nível gratuito do Licenciamento do Microsoft Entra ID | Organizações com licenças Microsoft Entra ID Premium |

| Organizações com requisitos de segurança complexos que justificam o uso do Acesso Condicional |

Políticas aplicadas

Registro unificado de autenticação multifator

Todos os usuários em seu locatário devem se registrar para autenticação multifator (MFA) na forma de autenticação multifator. Os usuários têm 14 dias para se registrar para autenticação multifator no Microsoft Entra ID usando o aplicativo Microsoft Authenticator. Após os 14 dias, o usuário não poderá entrar até que o registro seja concluído. O período de 14 dias de um usuário começa após o primeiro login interativo bem-sucedido após habilitar os padrões de segurança.

Proteção de administradores

Os usuários com acesso privilegiado têm maior acesso ao seu ambiente. Devido ao poder que essas contas têm, você deve tratá-las com cuidado especial. Um método comum para melhorar a proteção de contas privilegiadas é exigir uma forma mais forte de verificação de conta para entrar. No Microsoft Entra ID, você pode obter uma verificação de conta mais forte exigindo autenticação multifator.

Após a conclusão do registro com a Multifactor Authentication, as seguintes nove funções de administrador do Microsoft Entra serão necessárias para executar autenticação adicional sempre que entrarem:

- Administrador Global do

- Administrador do SharePoint

- Administrador do Exchange

- Administrador de Acesso Condicional

- Administrador de Segurança

- Administrador do Helpdesk

- Administrador de Faturação

- Administrador de Utilizadores

- Administrador de Autenticação

Proteger todos os utilizadores

Tendemos a pensar que as contas de administrador são as únicas contas que precisam de camadas extras de autenticação. Os administradores têm amplo acesso a informações confidenciais e podem fazer alterações nas configurações de toda a assinatura. Mas os atacantes têm frequentemente como alvo os utilizadores finais.

Depois que esses invasores obtiverem acesso, eles podem solicitar acesso a informações privilegiadas em nome do titular da conta original. Eles podem até mesmo baixar o diretório inteiro para executar um ataque de phishing em toda a sua organização.

Um método comum para melhorar a proteção para todos os usuários é exigir uma forma mais forte de verificação de conta, como autenticação multifator, para todos. Depois que os usuários concluírem o registro da Multifactor Authentication, eles serão solicitados a fornecer autenticação adicional sempre que necessário. Esta funcionalidade protege todas as aplicações registadas com o Microsoft Entra ID, incluindo aplicações SaaS.

Bloqueando a autenticação herdada

Para dar aos seus utilizadores acesso fácil às suas aplicações na nuvem, o Microsoft Entra ID suporta uma variedade de protocolos de autenticação, incluindo autenticação herdada. A autenticação herdada é uma solicitação de autenticação feita por:

- Clientes que não usam autenticação moderna (por exemplo, um cliente do Office 2010). A autenticação moderna engloba clientes que implementam protocolos, como o OAuth 2.0, para suportar recursos como autenticação multifator e cartões inteligentes. A autenticação herdada normalmente suporta apenas mecanismos menos seguros, como senhas.

- Cliente que usa protocolos de email como IMAP, SMTP ou POP3.

Atualmente, a maioria das tentativas de login comprometedoras vem da autenticação herdada. A autenticação herdada não oferece suporte à autenticação multifator. Mesmo que você tenha uma política de autenticação multifator habilitada em seu diretório, um invasor pode autenticar usando um protocolo mais antigo e ignorar a autenticação multifator.

Depois que os padrões de segurança forem habilitados em seu locatário, todas as solicitações de autenticação feitas por um protocolo mais antigo serão bloqueadas. Os padrões de segurança bloqueiam a autenticação básica do Exchange Ative Sync.