Saiba mais sobre a implementação de regras de segurança

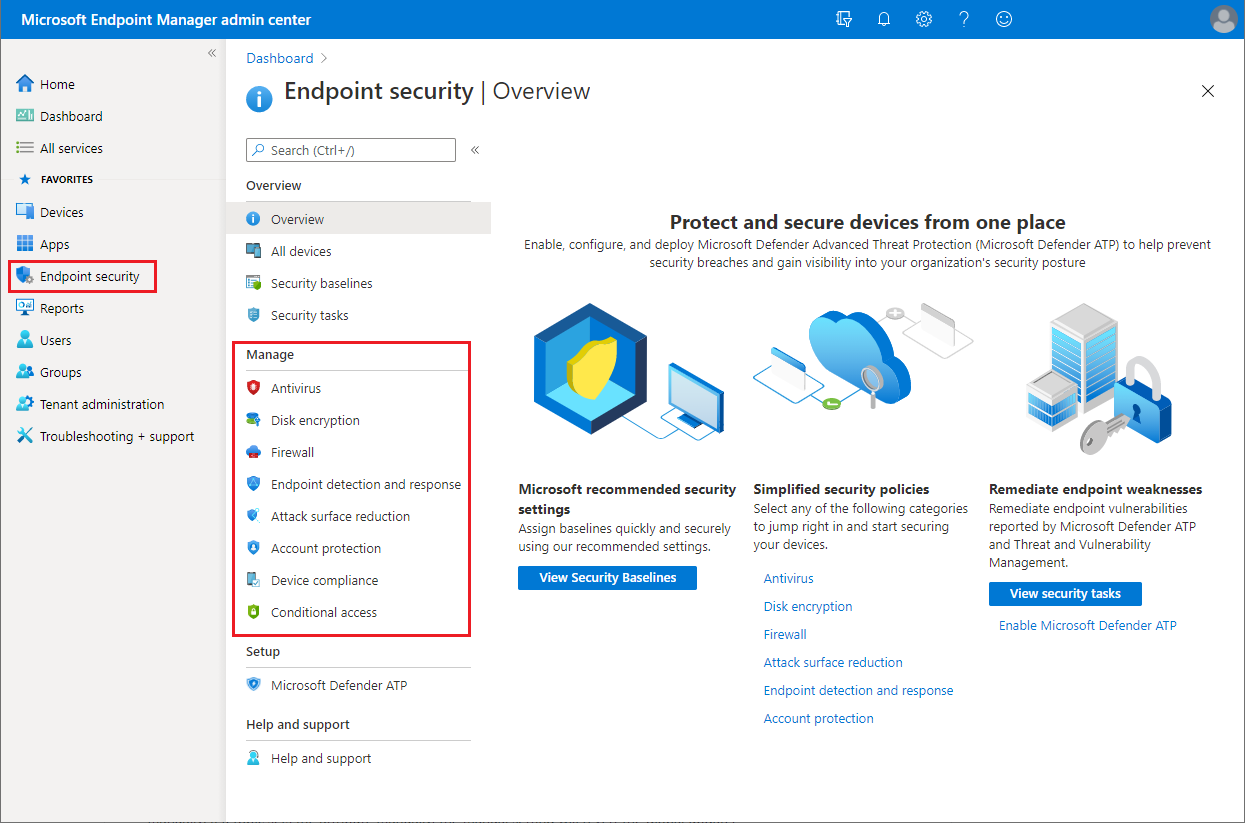

Você pode usar o nó de segurança do Ponto de Extremidade no Microsoft Intune para configurar a segurança do dispositivo e gerenciar tarefas de segurança para dispositivos quando esses dispositivos estiverem em risco. As políticas de segurança do Endpoint foram concebidas para o ajudar a concentrar-se na segurança dos seus dispositivos e a reduzir os riscos. As tarefas disponíveis ajudam-no a identificar dispositivos que estão em risco, a corrigir esses dispositivos e a restaurá-los para um estado compatível ou mais seguro.

O nó de segurança do Ponto Final agrupa as ferramentas disponíveis através do Intune que utiliza para manter os dispositivos seguros:

- Revise o status de todos os seus dispositivos gerenciados: você pode visualizar a conformidade do dispositivo a partir de um alto nível e detalhar dispositivos específicos para entender quais políticas de conformidade não são atendidas para que você possa resolvê-las.

- Implantar linhas de base de segurança que estabelecem configurações de segurança de práticas recomendadas para dispositivos: o Intune inclui linhas de base de segurança para dispositivos Windows e uma lista crescente de aplicativos, como o Microsoft Defender for Endpoint e o Microsoft Edge. As linhas de base de segurança são grupos pré-configurados de definições do Windows que o ajudam a aplicar um grupo conhecido de definições e valores predefinidos recomendados pelas equipas de segurança relevantes. Você pode usar linhas de base de segurança para implantar rapidamente uma configuração de práticas recomendadas de configurações de dispositivo e aplicativo para proteger seus usuários e dispositivos. As linhas de base de segurança são suportadas para dispositivos que executam o Windows 10 versão 1809 e posterior.

- Gerencie configurações de segurança em dispositivos por meio de políticas bem focadas: cada política de segurança de ponto de extremidade se concentra em aspetos da segurança do dispositivo, como antivírus, criptografia de disco, firewalls e várias áreas disponibilizadas por meio da integração com o Microsoft Defender for Endpoint.

- Estabeleça requisitos de dispositivo e usuário por meio da política de conformidade: com as políticas de conformidade, você define as regras que os dispositivos e os usuários devem atender para serem considerados compatíveis. As regras podem incluir versões do sistema operacional, requisitos de senha, níveis de ameaça ao dispositivo e muito mais. Ao integrar com as políticas de Acesso Condicional do Microsoft Entra para impor políticas de conformidade, você pode bloquear o acesso a recursos corporativos para dispositivos gerenciados e dispositivos que ainda não são gerenciados. As políticas de segurança de ponto de extremidade são um dos vários métodos no Intune para definir configurações em dispositivos. Ao gerenciar configurações, é importante entender quais outros métodos estão em uso em seu ambiente que podem configurar seus dispositivos e evitar conflitos.

- Integre o Intune com o seu Microsoft Defender for Endpoint: Ao integrar-se com o Microsoft Defender for Endpoint, obtém acesso a tarefas de segurança. As tarefas de segurança ligam estreitamente o Microsoft Defender for Endpoint e o Intune para ajudar a sua equipa de segurança a identificar dispositivos em risco e a transmitir passos de correção detalhados aos administradores do Intune, que podem então agir.

- Integrar o Configuration Manager com o Microsoft Defender for Endpoint: usando a anexação de locatário em um cenário de gerenciamento de ponto de extremidade cogerenciado, você pode integrar o Configuration Manager ao Microsoft Defender for Endpoint para obter acesso a tarefas de segurança que ajudam as empresas a detetar, investigar e responder a ataques avançados em suas redes.