O que é o RBAC do Azure?

Quando se trata de identidade e acesso, a maioria das organizações que estão considerando usar a nuvem pública estão preocupadas com duas coisas:

- Garantir que, quando as pessoas saem da organização, elas perdem o acesso aos recursos na nuvem.

- Encontrar o justo equilíbrio entre autonomia e governação central; por exemplo, dando às equipes de projeto a capacidade de criar e gerenciar máquinas virtuais na nuvem enquanto controlam centralmente as redes que essas VMs usam para se comunicar com outros recursos.

O Microsoft Entra ID e o controle de acesso baseado em função do Azure (Azure RBAC) trabalham juntos para simplificar a execução dessas metas.

Subscrições do Azure

Primeiro, lembre-se de que cada assinatura do Azure está associada a um único diretório do Microsoft Entra. Usuários, grupos e aplicativos nesse diretório podem gerenciar recursos na assinatura do Azure. As assinaturas usam o Microsoft Entra ID para logon único (SSO) e gerenciamento de acesso. Você pode estender seu Ative Directory local para a nuvem usando o Microsoft Entra Connect. Esse recurso permite que seus funcionários gerenciem suas assinaturas do Azure usando suas identidades de trabalho existentes. Quando você desabilita uma conta do Ative Directory local, ela perde automaticamente o acesso a todas as assinaturas do Azure conectadas à ID do Microsoft Entra.

O que é o Azure RBAC?

O controle de acesso baseado em função do Azure (Azure RBAC) é um sistema de autorização criado no Azure Resource Manager que fornece gerenciamento de acesso refinado para recursos no Azure. Com o Azure RBAC, você pode conceder o acesso exato de que os usuários precisam para fazer seus trabalhos. Por exemplo, você pode usar o RBAC do Azure para permitir que um funcionário gerencie máquinas virtuais em uma assinatura enquanto outro gerencia bancos de dados SQL na mesma assinatura.

O vídeo a seguir descreve o RBAC do Azure em detalhes:

Você pode conceder acesso atribuindo a função apropriada do Azure a usuários, grupos e aplicativos em um determinado escopo. O escopo de uma atribuição de função pode ser um grupo de gerenciamento, uma assinatura, um grupo de recursos ou um único recurso. Uma função atribuída em um escopo pai também concede acesso aos escopos filho contidos nele. Por exemplo, um usuário com acesso a um grupo de recursos pode gerenciar todos os recursos que ele contém, como sites, máquinas virtuais e sub-redes. A função do Azure que você atribui dita quais recursos o usuário, grupo ou aplicativo pode gerenciar dentro desse escopo.

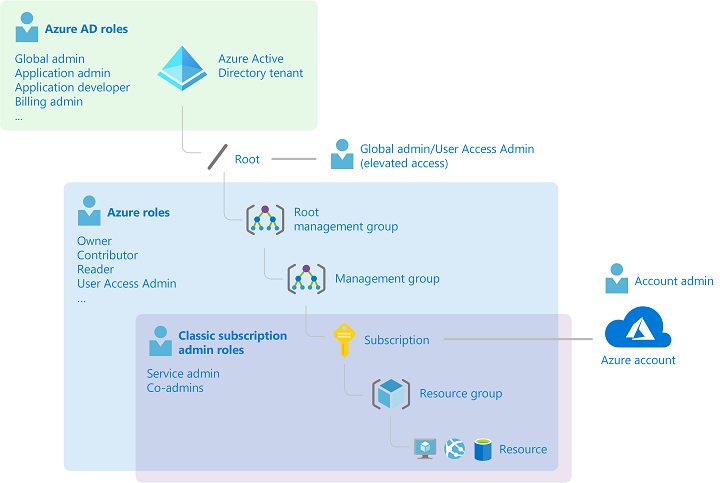

O diagrama a seguir mostra como as funções clássicas de administrador de assinatura, funções do Azure e funções do Microsoft Entra estão relacionadas em alto nível. As funções atribuídas em um escopo mais alto, como uma assinatura inteira, são herdadas por escopos filho, como instâncias de serviço.

No diagrama anterior, uma assinatura é associada a apenas um locatário do Microsoft Entra. Observe também que um grupo de recursos pode ter vários recursos, mas está associado a apenas uma assinatura. Embora não seja óbvio no diagrama, um recurso pode ser vinculado a apenas um grupo de recursos.

O que posso fazer com o Azure RBAC?

O RBAC do Azure permite que você conceda acesso aos recursos do Azure que você controla. Suponha que você precise gerenciar o acesso a recursos no Azure para as equipes de desenvolvimento, engenharia e marketing. Você começou a receber solicitações de acesso e precisa aprender rapidamente como o gerenciamento de acesso funciona para os recursos do Azure.

Aqui estão alguns cenários que você pode implementar com o Azure RBAC:

- Permitir a um utilizador gerir máquinas virtuais numa subscrição e a outro utilizador gerir redes virtuais

- Permitir que um grupo de administradores de banco de dados gerencie bancos de dados SQL em uma assinatura

- Permitir a um utilizador gerir todos os recursos num grupo de recursos, como máquinas virtuais, sites e sub-redes

- Permitir a uma aplicação aceder a todos os recursos num grupo de recursos

Azure RBAC no portal do Azure

Em várias áreas no portal do Azure, você verá um painel chamado Controle de acesso (IAM), também conhecido como gerenciamento de identidade e acesso. Neste painel, você pode ver quem tem acesso a essa área e sua função. Usando esse mesmo painel, você pode conceder ou remover acesso.

A seguir mostra um exemplo do painel Controle de acesso (IAM) para um grupo de recursos. Neste exemplo, Alain recebeu a função Operador de Backup para esse grupo de recursos.

Como funciona o Azure RBAC?

Você pode controlar o acesso a recursos usando o RBAC do Azure criando atribuições de função, que controlam como as permissões são impostas. Para criar uma atribuição de função, você precisa de três elementos: uma entidade de segurança, uma definição de função e um escopo. Você pode pensar nesses elementos como "quem", "o quê" e "onde".

1. Principal de segurança (quem)

Uma entidade de segurança é apenas um nome sofisticado para um usuário, grupo ou aplicativo ao qual você deseja conceder acesso.

2. Definição de função (o que você pode fazer)

Uma definição de função é uma coleção de permissões. Por vezes é denominada apenas função. Uma definição de função lista as permissões que a função pode executar, como leitura, gravação e exclusão. As funções podem ser de alto nível, como Proprietário, ou específicas, como Colaborador de Máquina Virtual.

O Azure inclui várias funções incorporadas que pode utilizar. A seguir estão listadas quatro funções internas fundamentais:

- Proprietário: Tem acesso total a todos os recursos, incluindo o direito de delegar acesso a outras pessoas

- Colaborador: pode criar e gerenciar todos os tipos de recursos do Azure, mas não pode conceder acesso a outras pessoas

- Leitor: pode exibir recursos existentes do Azure

- Administrador de Acesso de Usuário: Permite gerenciar o acesso do usuário aos recursos do Azure

Se as funções incorporadas não suprirem as necessidades específicas da sua organização, pode criar as suas próprias funções personalizadas.

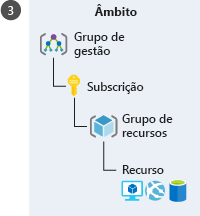

3. Âmbito de aplicação (em que)

O âmbito é o nível em que o acesso se aplica. Isto é útil se quiser tornar alguém Contribuidor de Site, mas apenas para um grupo de recursos.

No Azure, pode especificar um âmbito a vários níveis: grupo de gestão, subscrição, grupo de recursos ou recurso. Os âmbitos são estruturados numa relação de principal-subordinado. Quando você concede acesso em um escopo pai, essas permissões são herdadas pelos escopos filho. Por exemplo, se você atribuir a função de Colaborador a um grupo no escopo da assinatura, essa função será herdada por todos os grupos de recursos e recursos na assinatura.

Atribuição de função

Depois de determinar quem, o quê e onde, você pode combinar esses elementos para conceder acesso. Uma atribuição de função é o processo de vincular uma função a uma entidade de segurança em um escopo específico com a finalidade de conceder acesso. Para conceder acesso, você criará uma atribuição de função. Para revogar o acesso, você removerá uma atribuição de função.

O exemplo a seguir mostra como o grupo Marketing recebeu a função de Colaborador no escopo do grupo de recursos de vendas.

O RBAC do Azure é um modelo de permissão

O RBAC do Azure é um modelo de permissão . Isso significa que, quando uma função é atribuída, o RBAC do Azure permite que você execute determinadas ações, como ler, gravar ou excluir. Portanto, se uma atribuição de função conceder permissões de leitura para um grupo de recursos e uma atribuição de função diferente conceder permissões de gravação para o mesmo grupo de recursos, você terá permissões de leitura e gravação nesse grupo de recursos.

O RBAC do Azure tem algo chamado NotActions permissões. Você pode usar NotActions para criar um conjunto de permissões não permitidas. O acesso que uma função concede — as permissões efetivas — é calculado subtraindo as NotActions operações das Actions operações. Por exemplo, a função de Colaborador tem ambos e ActionsNotActions. O curinga (*) indica Actions que ele pode executar todas as operações no plano de controle. Em seguida, subtraia as seguintes operações para NotActions calcular as permissões efetivas:

- Excluir funções e atribuições de função

- Criar funções e atribuições de função

- Conceda ao chamador acesso de Administrador de Acesso de Usuário no escopo do locatário

- Criar ou atualizar quaisquer artefatos de blueprint

- Excluir quaisquer artefatos de blueprint