Exercício - Habilitar o acesso à VM JIT

Você precisa ter os recursos de segurança aprimorados do Microsoft Defender for Cloud para usar esse recurso. Depois de ativar uma avaliação ou habilitar a segurança aprimorada em sua assinatura, você pode habilitar o acesso à máquina virtual (VM) Just-in-time (JIT) para máquinas virtuais (VMs) do Azure selecionadas na assinatura. Se não quiser iniciar uma versão experimental agora, pode ler as seguintes instruções para ver os passos necessários.

Criar uma nova VM

Vamos começar criando uma máquina virtual usando o Azure Cloud Shell.

Nota

Este exercício não pode ser executado na Sandbox do Azure. Certifique-se de selecionar uma assinatura que tenha recursos de segurança aprimorados habilitados para o Defender for Cloud.

Inicie sessão no portal do Azure.

Selecione o ícone do Cloud Shell no canto superior direito da barra de ferramentas do portal do Azure. O Cloud Shell aparece na parte inferior do portal.

Comece definindo alguns valores padrão, para que você não precise inseri-los várias vezes.

Defina uma localização predefinida. Aqui, usamos eastus, mas sinta-se à vontade para mudar isso para um local mais perto de você.

az configure --defaults location=eastusGorjeta

Pode utilizar o botão Copiar para copiar comandos para a área de transferência. Para colar, clique com o botão direito do mouse em uma nova linha no terminal do Cloud Shell e selecione Colar, ou use o atalho de teclado Shift+Insert (⌘+V no macOS).

Em seguida, crie um novo grupo de recursos do Azure para armazenar seus recursos de VM. Usamos o nome

mslearnDeleteMeaqui para nos lembrar de excluir esse grupo quando terminarmos.az group create --name mslearnDeleteMe --location eastusVá em frente e defina

mslearnDeleteMecomo o grupo de recursos padrão.az configure --defaults group="mslearnDeleteMe"Em seguida, execute o seguinte comando para criar uma nova VM baseada no Windows. Certifique-se de substituir o

<your-password-here>valor por sua própria senha válida.az vm create \ --name SRVDC01 \ --image win2019datacenter \ --resource-group mslearnDeleteMe \ --admin-username azureuser \ --admin-password <your-password-here>São necessários alguns minutos para criar a VM e os recursos de suporte. Você deve obter uma resposta semelhante ao exemplo a seguir.

{ "fqdns": "", "id": "/subscriptions/abcd/resourceGroups/mslearnDeleteMe/providers/Microsoft.Compute/virtualMachines/SRVDC01", "location": "eastus", "macAddress": "00-00-00-00-00-00", "powerState": "VM running", "privateIpAddress": "10.1.0.4", "publicIpAddress": "52.123.123.123", "resourceGroup": "mslearnDeleteMe", "zones": "" }Para se conectar à VM usando a Área de Trabalho Remota (RDP), use o endereço IP público na resposta. O Windows tem um cliente RDP incorporado. Se você usa um sistema cliente diferente, há clientes disponíveis para macOS e Linux.

Você pode conectar e administrar a VM. Vamos adicionar JIT para segurança!

Habilitar o acesso à VM JIT no Defender for Cloud

Na home page do portal do Azure, na barra de pesquisa superior, procure e selecione Microsoft Defender for Cloud. O painel Visão geral do Microsoft Defender for Cloud é exibido.

No painel de menu esquerdo, em Segurança na nuvem, selecione Proteções de carga de trabalho. O painel Proteções de carga de trabalho é exibido.

Na janela principal, role para baixo até Proteção avançada. selecione Acesso à VM just-in-time. O painel de acesso à VM Just-in-time é exibido.

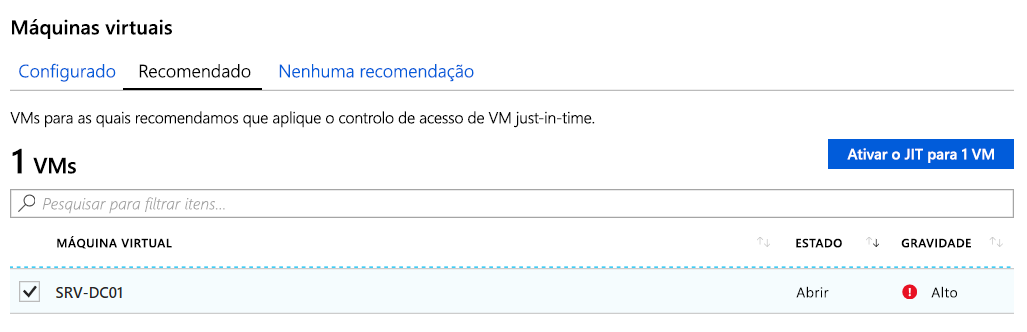

Em Máquinas virtuais, selecione a guia Não configurado .

Selecione a máquina virtual no grupo de recursos, MSLEARNDELETEME.

Selecione Ativar JIT em 1 VM com a VM selecionada, conforme mostrado na captura de tela a seguir.

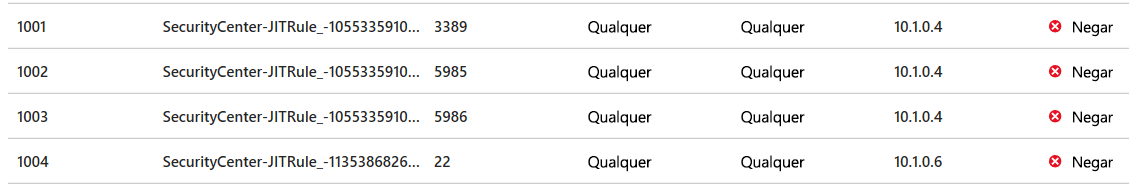

O painel de configuração de acesso à VM JIT é exibido para sua VM. Depois de habilitar as regras JIT, você pode examinar o Grupo de Segurança de Rede para a VM. Ele tem um novo conjunto de regras aplicadas para bloquear o acesso de gerenciamento remoto, como mostra a imagem a seguir.

Repare que as regras são aplicadas ao endereço interno e todas as portas são incluídas: o Protocolo RDP (Remote Desktop Protocol) (3389) e SSH (22).

Na barra de menu superior, selecione Salvar. O painel de acesso à VM Just-in-time reaparece.

Pedir Acesso ao Ambiente de Trabalho Remoto

Se você tentar RDP na VM do Windows neste momento, o acesso será bloqueado. Quando o administrador precisar de acesso, ele poderá entrar no Defender for Cloud para solicitar acesso.

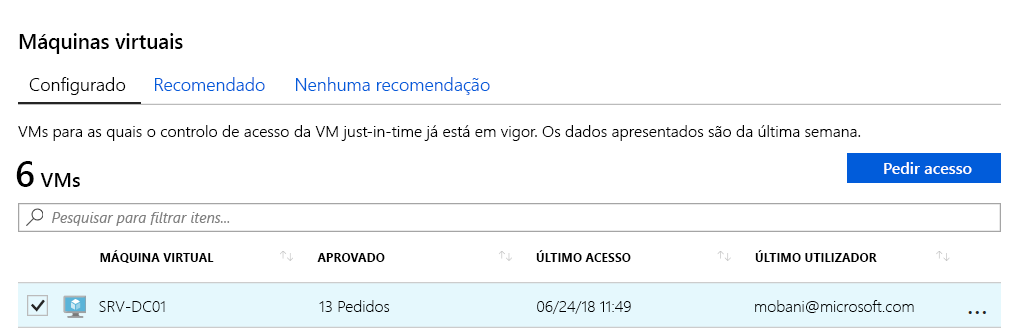

Em Máquinas virtuais, selecione a guia Configurado .

Selecione sua VM e, em seguida, selecione Solicitar acesso para abrir as portas de gerenciamento.

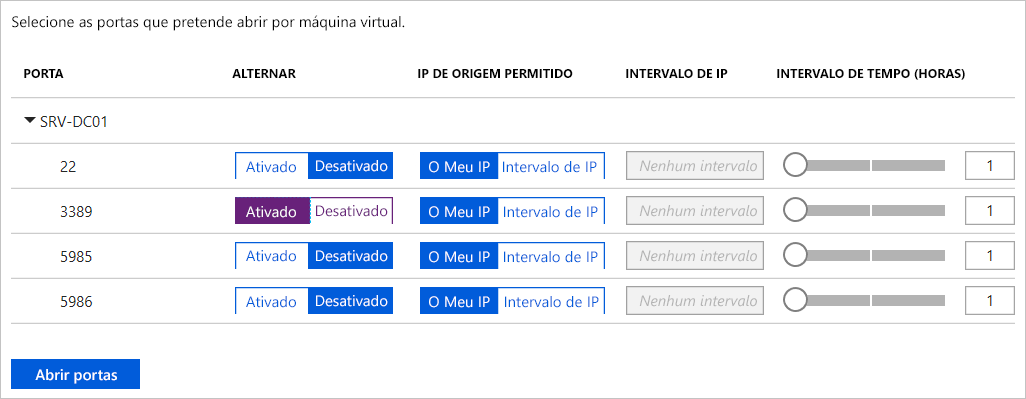

O painel Solicitar acesso aparece para SRVD01.

Selecione as portas que deseja abrir; neste caso, a porta de Ambiente de Trabalho Remoto (3389).

Selecione Abrir portas para finalizar a solicitação. Você também pode definir o número de horas para manter a porta aberta a partir deste painel. Após o tempo expirar, a porta é fechada e o acesso é negado.

Agora, seu cliente de Área de Trabalho Remota pode se conectar com êxito - pelo menos durante o período de tempo que você alocou através do Defender for Cloud.