Examine os cenários de uso do Microsoft Defender for Cloud

Você pode integrar o Microsoft Defender for Cloud em seus fluxos de trabalho e usá-lo de várias maneiras. Por exemplo, use o Microsoft Defender for Cloud como parte do seu plano de resposta a incidentes.

Muitas organizações só respondem a incidentes de segurança após a ocorrência de um ataque. Para reduzir custos e danos, é necessário ter um plano de resposta a incidentes antes que um ataque ocorra.

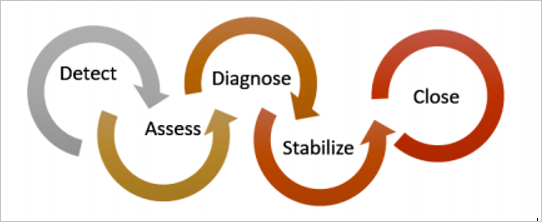

Os exemplos a seguir mostram como usar o Microsoft Defender for Cloud para detetar, avaliar e diagnosticar os estágios do plano de resposta a incidentes.

- Detetar. Reveja a primeira indicação de uma investigação de eventos. Por exemplo, use o painel do Microsoft Defender for Cloud para revisar a verificação inicial de um alerta de segurança de alta prioridade.

- Avaliar. Faça a avaliação inicial para obter mais informações sobre atividades suspeitas. Por exemplo, você pode obter mais informações sobre um alerta de segurança do Microsoft Defender for Cloud.

- Diagnosticar. Realize uma investigação técnica e identifique as estratégias de contenção, mitigação e solução. Por exemplo, você pode seguir as etapas de correção descritas pelo Microsoft Defender for Cloud para um alerta de segurança específico.

- Use as recomendações do Microsoft Defender for Cloud para melhorar a segurança.

Você pode reduzir as chances de um evento de segurança significativo configurando uma política de segurança e, em seguida, implementando as recomendações fornecidas pelo Microsoft Defender for Cloud. Uma política de segurança define os controles recomendados para recursos dentro de uma assinatura ou grupo de recursos especificado. Você pode definir políticas no Microsoft Defender for Cloud de acordo com os requisitos de segurança da sua empresa.

O Microsoft Defender for Cloud analisa o estado de segurança dos seus recursos do Azure. Ao identificar potenciais vulnerabilidades de segurança, cria recomendações com base nos controlos definidos na política de segurança.

As sugestões guiam você pelo processo de configuração dos controles de segurança correspondentes.

Por exemplo, se você tiver cargas de trabalho que não exigem a política TDE (Criptografia de Dados Transparente) do Banco de Dados SQL do Azure, desative a política no nível da assinatura e habilite-a somente nos grupos de recursos em que a TDE do Banco de Dados SQL é necessária.

Você pode ler mais sobre o Microsoft Defender for Cloud no Microsoft Defender for Cloud. Mais detalhes de implementação e cenário estão disponíveis no guia de planejamento e operações do Microsoft Defender for Cloud.