Escolha entre o Azure Bastion ou o acesso à máquina virtual just in time

O Azure Bastion e as tecnologias de acesso just-in-time permitem que você se conecte com segurança às VMs da sua organização hospedadas no Azure.

Aqui você aprenderá sobre os casos de uso e os recursos de duas opções, o Azure Bastion e o acesso à VM JIT. Você pode então ajudar suas equipes a escolher o mais adequado para eles.

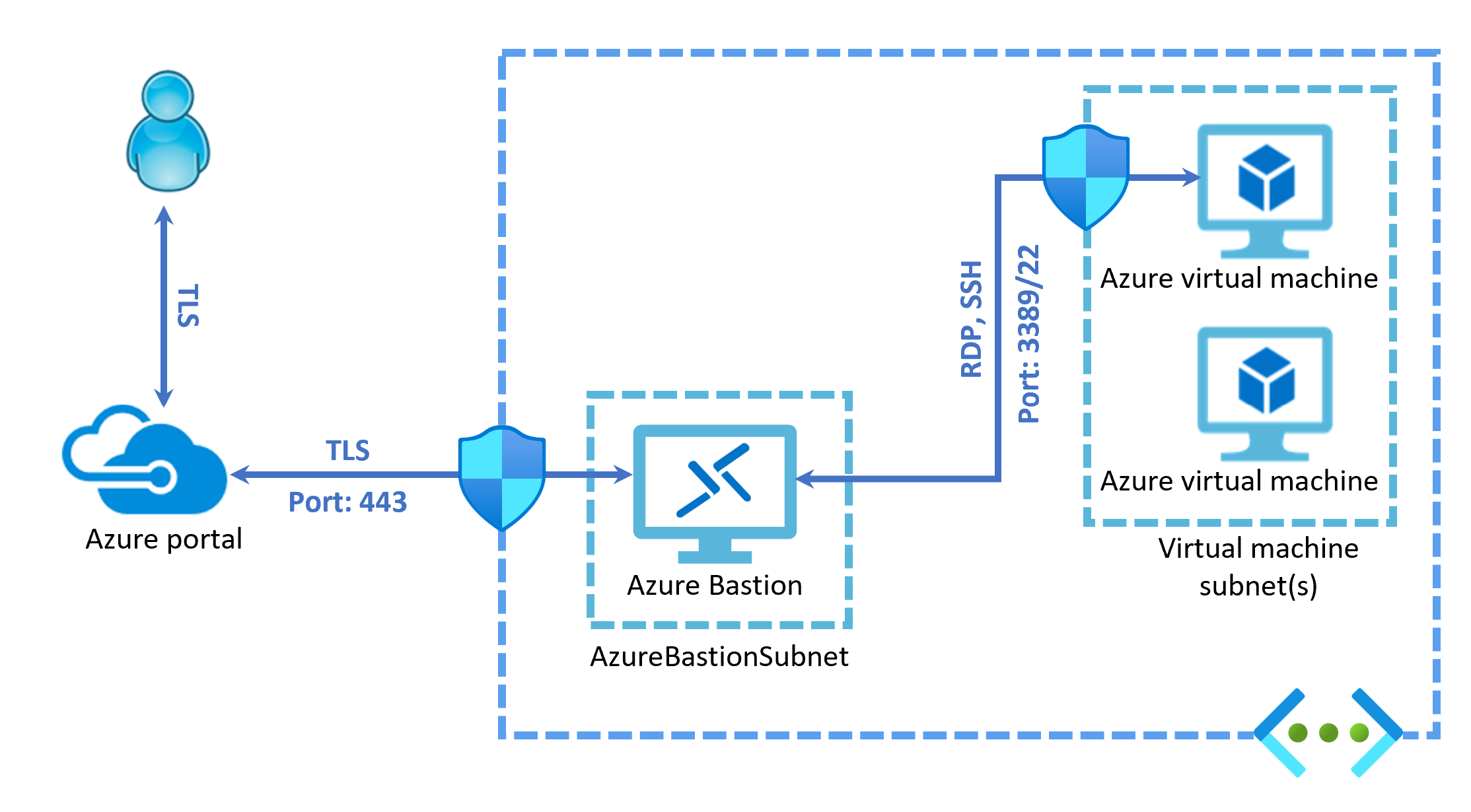

Recursos do Azure Bastion

O Azure Bastion Service permite que você use um cliente Web moderno baseado em HTML5 diretamente dentro do portal do Azure. O serviço se conecta com segurança por TLS e porta 443 a qualquer VM do Azure na mesma rede virtual. O Azure Bastion é um PaaS totalmente gerenciado por plataforma que você pode optar por provisionar dentro da mesma rede virtual que as VMs da sua organização.

Esta abordagem apresenta muitas vantagens:

O cliente da Web conecta uma sessão RDP ou SSH sobre o TLS padrão do setor na porta 443. Os mesmos navegadores de porta são usados para conexões HTTPS. O uso do TLS sobre 443 permite que você percorra seus firewalls corporativos com segurança sem a necessidade de abrir mais portas.

Você pode proteger suas VMs, pois elas não precisam mais de um endereço IP voltado para o público. O Azure Bastion liga-se através de um endereço IP privado.

Não é mais necessário adicionar outro NSG para permitir que os usuários se conectem às VMs. Basta criar um único NSG seguro para o Azure Bastion se conectar através de seu endereço IP privado seguro.

Como suas VMs não têm mais um endereço IP voltado para o público, elas são automaticamente protegidas contra a verificação de portas externas por usuários mal-intencionados fora da sua rede virtual.

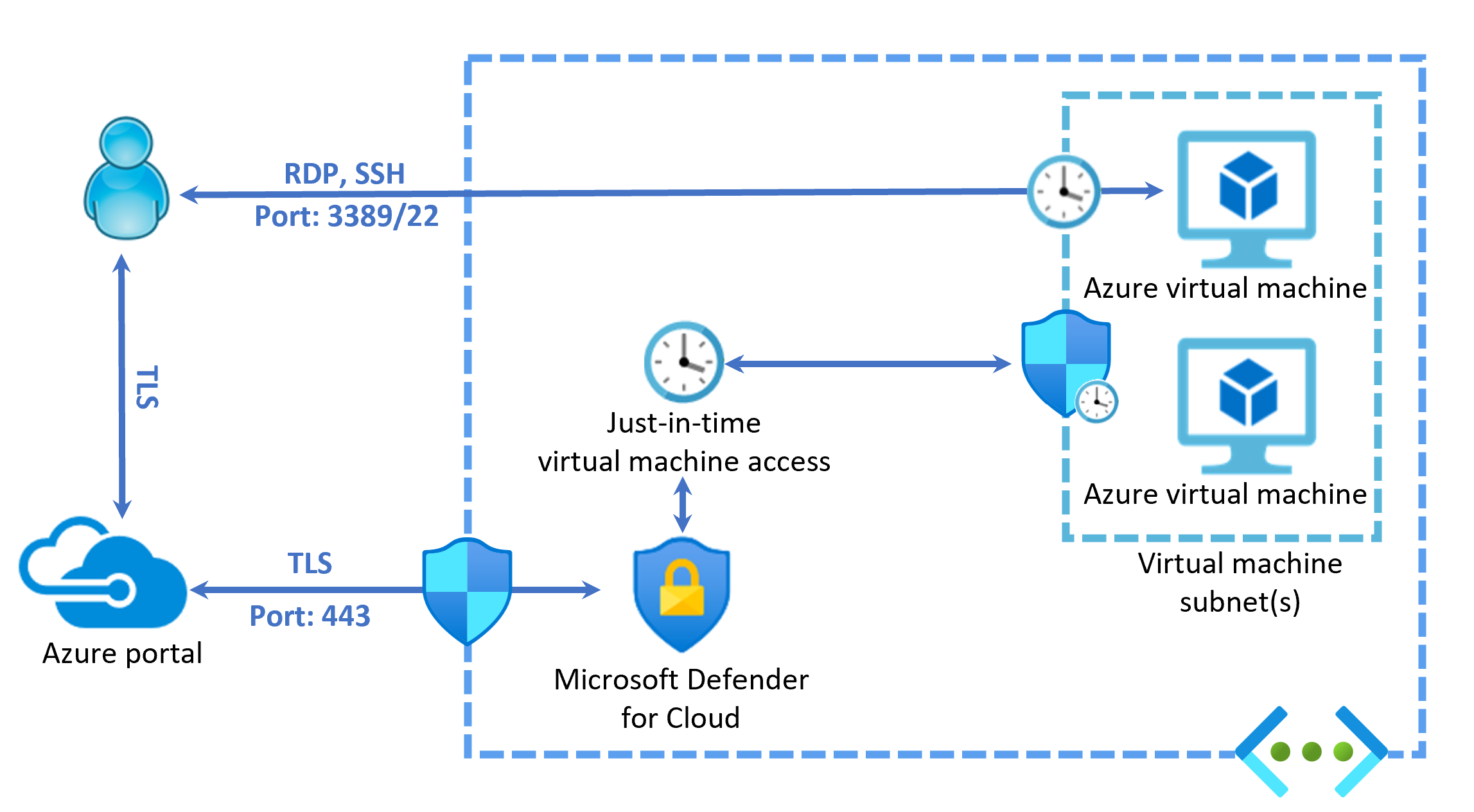

Recursos de acesso a VM just-in-time

Em comparação com o Azure Bastion, o acesso just-in-time à VM é um recurso do Microsoft Defender for Cloud. Quando habilitado em sua assinatura, você pode autorizar o acesso JIT a uma VM específica por um determinado período de tempo. Quando esse tempo passar, o acesso é removido. O Microsoft Defender for Cloud permite esse acesso alterando automaticamente as regras de porta de entrada no NSG e no Firewall do Azure.

Os benefícios desta abordagem são:

Você pode se conectar à sua VM com as ferramentas de sua escolha, Área de Trabalho Remota ou qualquer outro aplicativo que suporte o RDP.

Você pode facilmente transferir e gerenciar arquivos diretamente com a VM.

Suas VMs são protegidas bloqueando o tráfego de entrada automaticamente quando o acesso não está sendo usado.

Escolha entre o Azure Bastion e o acesso à VM JIT

Ambas as opções reduzem consideravelmente a superfície de ataque que usuários mal-intencionados podem explorar. Aqui estão alguns casos de uso em que você pode escolher um em vez do outro.

| Caso de Utilização | Azure Bastion | Acesso à VM do JIT |

|---|---|---|

| Deseja reduzir custos, pois a VM será acessada e usada 24 horas por dia, 7 dias por semana | ✔️ | |

| As máquinas cliente estão bloqueadas e não podem instalar o software RDP | ✔️ | |

| Você precisa ser capaz de transferir arquivos | ✔️ | |

| O firewall corporativo não tem as portas 3389 ou 22 abertas | ✔️ |

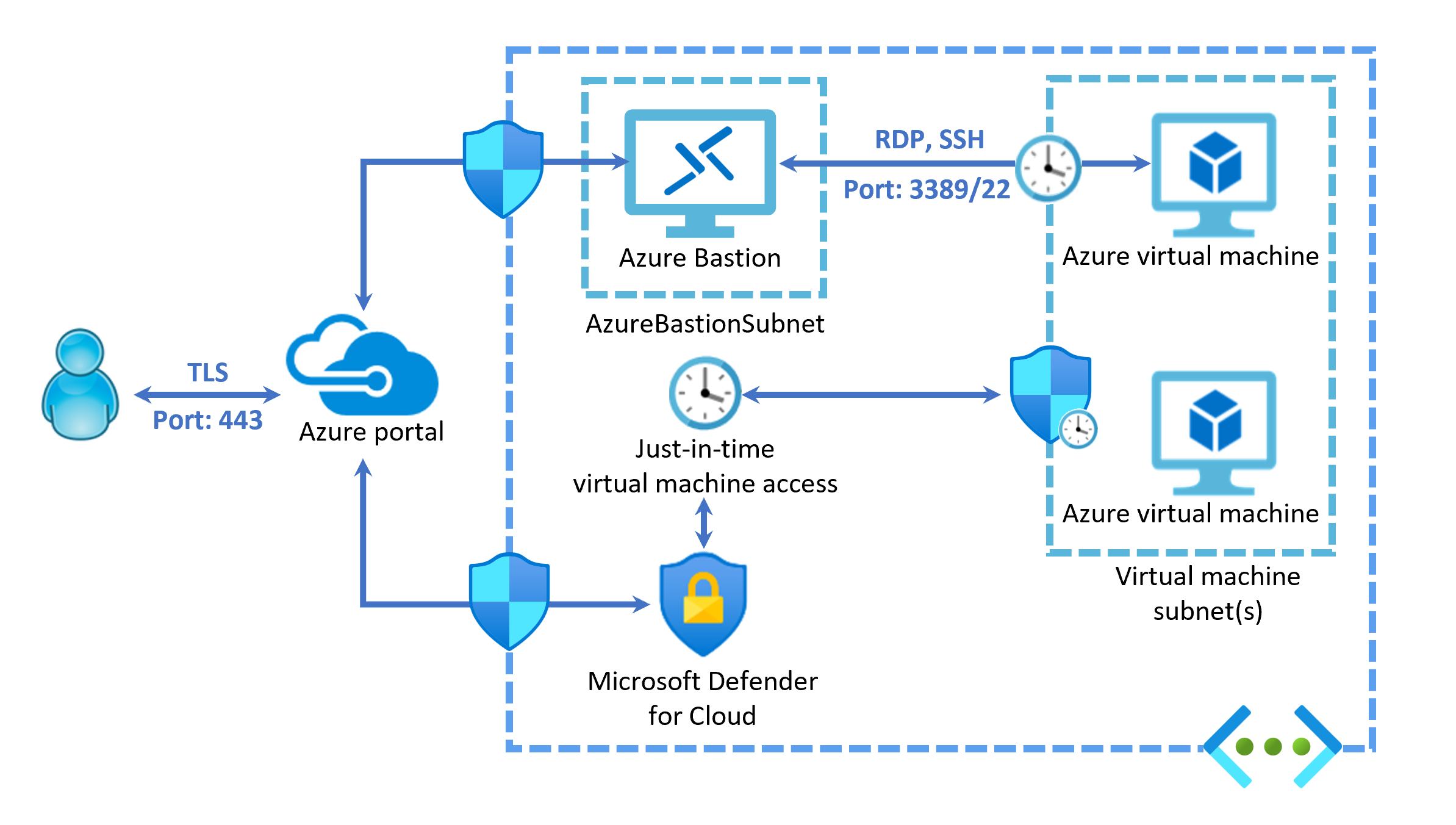

Se quiser a máxima segurança, você pode combinar o Azure Bastion e o acesso à VM JIT.

Você obtém os benefícios da conexão SSL baseada em navegador para uma VM do Azure, sem endereço IP público ou portas RDP abertas, e a restrição baseada em tempo de acesso just-in-time.